Fase 3 de la autenticación federada de alta disponibilidad: Configurar servidores de AD FS

En esta fase de implementación de alta disponibilidad para la autenticación federada de Microsoft 365 en los servicios de infraestructura de Azure, creará un equilibrador de carga interno y dos servidores de AD FS.

Debe completar esta fase antes de pasar a Fase 4: Configuración de servidores proxy de aplicaciones web. Consulte Implementación de la autenticación federada de alta disponibilidad para Microsoft 365 en Azure para todas las fases.

Crear las máquinas virtuales del servidor de AD FS en Azure

Use el siguiente bloque de comandos de PowerShell para crear las máquinas virtuales de los dos servidores de AD FS. En este conjunto de comandos de PowerShell se usan valores de las tablas siguientes:

Tabla N, para las máquinas virtuales

Tabla R, para los grupos de recursos

Tabla V, para la configuración de la red virtual

Tabla S, para las subredes

Tabla I, para las direcciones IP estáticas

Tabla A, para los conjuntos de disponibilidad

Recuerde que ha definido la tabla M en la fase 2: Configuración de controladores de dominio y tablas R, V, S, I y A en la fase 1: Configuración de Azure.

Nota:

Los siguientes conjuntos de comandos utilizan la última versión de Azure PowerShell. Consulte Introducción a Azure PowerShell.

Primero, cree un equilibrador de carga interno de Azure para los dos servidores de AD FS. Especifique los valores de las variables quitando los caracteres < y >. Después de especificar todos los valores correctos, ejecute el bloque resultante en el símbolo del sistema de Azure PowerShell o en PowerShell ISE.

Sugerencia

Para generar bloques de comandos de PowerShell listos para ejecutarse en función de la configuración personalizada, use este libro de configuración de Microsoft Excel.

# Set up key variables

$locName="<your Azure location>"

$vnetName="<Table V - Item 1 - Value column>"

$subnetName="<Table R - Item 2 - Subnet name column>"

$privIP="<Table I - Item 4 - Value column>"

$rgName=<Table R - Item 4 - Resource group name column>"

$vnet=Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName

$subnet=Get-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $subnetName

$frontendIP=New-AzLoadBalancerFrontendIpConfig -Name "ADFSServers-LBFE" -PrivateIPAddress $privIP -Subnet $subnet

$beAddressPool=New-AzLoadBalancerBackendAddressPoolConfig -Name "ADFSServers-LBBE"

$healthProbe=New-AzLoadBalancerProbeConfig -Name WebServersProbe -Protocol "TCP" -Port 443 -IntervalInSeconds 15 -ProbeCount 2

$lbrule=New-AzLoadBalancerRuleConfig -Name "HTTPSTraffic" -FrontendIpConfiguration $frontendIP -BackendAddressPool $beAddressPool -Probe $healthProbe -Protocol "TCP" -FrontendPort 443 -BackendPort 443

New-AzLoadBalancer -ResourceGroupName $rgName -Name "ADFSServers" -Location $locName -LoadBalancingRule $lbrule -BackendAddressPool $beAddressPool -Probe $healthProbe -FrontendIpConfiguration $frontendIP

Después, cree las máquinas virtuales del servidor de AD FS.

Después de especificar todos los valores correctos, ejecute el bloque resultante en el símbolo del sistema de Azure PowerShell o en PowerShell ISE.

# Set up variables common to both virtual machines

$locName="<your Azure location>"

$vnetName="<Table V - Item 1 - Value column>"

$subnetName="<Table R - Item 2 - Subnet name column>"

$avName="<Table A - Item 2 - Availability set name column>"

$rgNameTier="<Table R - Item 2 - Resource group name column>"

$rgNameInfra="<Table R - Item 4 - Resource group name column>"

$rgName=$rgNameInfra

$vnet=Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName

$subnet=Get-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $subnetName

$backendSubnet=Get-AzVirtualNetworkSubnetConfig -Name $subnetName -VirtualNetwork $vnet

$webLB=Get-AzLoadBalancer -ResourceGroupName $rgName -Name "ADFSServers"

$rgName=$rgNameTier

$avSet=Get-AzAvailabilitySet -Name $avName -ResourceGroupName $rgName

# Create the first ADFS server virtual machine

$vmName="<Table M - Item 4 - Virtual machine name column>"

$vmSize="<Table M - Item 4 - Minimum size column>"

$staticIP="<Table I - Item 5 - Value column>"

$diskStorageType="<Table M - Item 4 - Storage type column>"

$nic=New-AzNetworkInterface -Name ($vmName +"-NIC") -ResourceGroupName $rgName -Location $locName -Subnet $backendSubnet -LoadBalancerBackendAddressPool $webLB.BackendAddressPools[0] -PrivateIpAddress $staticIP

$vm=New-AzVMConfig -VMName $vmName -VMSize $vmSize -AvailabilitySetId $avset.Id

$cred=Get-Credential -Message "Type the name and password of the local administrator account for the first AD FS server."

$vm=Set-AzVMOperatingSystem -VM $vm -Windows -ComputerName $vmName -Credential $cred -ProvisionVMAgent -EnableAutoUpdate

$vm=Set-AzVMSourceImage -VM $vm -PublisherName MicrosoftWindowsServer -Offer WindowsServer -Skus 2016-Datacenter -Version "latest"

$vm=Add-AzVMNetworkInterface -VM $vm -Id $nic.Id

$vm=Set-AzVMOSDisk -VM $vm -Name ($vmName +"-OS") -DiskSizeInGB 128 -CreateOption FromImage -StorageAccountType $diskStorageType

New-AzVM -ResourceGroupName $rgName -Location $locName -VM $vm

# Create the second AD FS virtual machine

$vmName="<Table M - Item 5 - Virtual machine name column>"

$vmSize="<Table M - Item 5 - Minimum size column>"

$staticIP="<Table I - Item 6 - Value column>"

$diskStorageType="<Table M - Item 5 - Storage type column>"

$nic=New-AzNetworkInterface -Name ($vmName +"-NIC") -ResourceGroupName $rgName -Location $locName -Subnet $backendSubnet -LoadBalancerBackendAddressPool $webLB.BackendAddressPools[0] -PrivateIpAddress $staticIP

$vm=New-AzVMConfig -VMName $vmName -VMSize $vmSize -AvailabilitySetId $avset.Id

$cred=Get-Credential -Message "Type the name and password of the local administrator account for the second AD FS server."

$vm=Set-AzVMOperatingSystem -VM $vm -Windows -ComputerName $vmName -Credential $cred -ProvisionVMAgent -EnableAutoUpdate

$vm=Set-AzVMSourceImage -VM $vm -PublisherName MicrosoftWindowsServer -Offer WindowsServer -Skus 2016-Datacenter -Version "latest"

$vm=Add-AzVMNetworkInterface -VM $vm -Id $nic.Id

$vm=Set-AzVMOSDisk -VM $vm -Name ($vmName +"-OS") -DiskSizeInGB 128 -CreateOption FromImage -StorageAccountType $diskStorageType

New-AzVM -ResourceGroupName $rgName -Location $locName -VM $vm

Nota:

Como estas máquinas virtuales son para una aplicación de intranet, no se les asigna una dirección IP pública ni una etiqueta de nombre de dominio DNS, ni se exponen a Internet. Pero esto también quiere decir que no podrá conectarse a estas desde Azure Portal. La opción Conectar no estará disponible al ver las propiedades de la máquina virtual. Use la herramienta Conexión a Escritorio remoto u otra herramienta de Escritorio remoto para conectarse a la máquina virtual con su dirección IP privada o con el nombre DNS de la intranet.

Por cada máquina virtual, use el cliente de Escritorio remoto que prefiera y cree una conexión a Escritorio remoto. Use el nombre DNS de la intranet o el nombre de equipo y las credenciales de la cuenta de administrador local.

Para cada máquina virtual, únelas al dominio de Servicios de dominio de Active Directory adecuado (AD DS) con estos comandos en el símbolo del sistema de Windows PowerShell.

$domName="<AD DS domain name to join, such as corp.contoso.com>"

$cred=Get-Credential -Message "Type the name and password of a domain account."

Add-Computer -DomainName $domName -Credential $cred

Restart-Computer

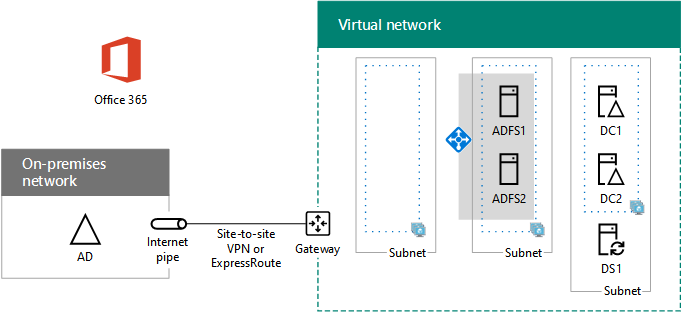

Esta es la configuración completada después de la finalización correcta de esta fase, con los nombres de equipo de marcadores de posición.

Fase 3: Equilibrador de carga interno y servidores de AD FS para la infraestructura de autenticación federada de alta disponibilidad en Azure

Paso siguiente

Use Fase 4: Configuración de servidores proxy de aplicaciones web para seguir configurando esta carga de trabajo.

Consulta también

Implementar la autenticación federada de alta disponibilidad para Microsoft 365 en Azure

Identidad federada para el entorno de desarrollo y pruebas de Microsoft 365

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de