Fase 5 de autenticación federada de alta disponibilidad: Configuración de la autenticación federada para Microsoft 365

En esta fase final de implementación de la autenticación federada de alta disponibilidad para Microsoft 365 en los servicios de infraestructura de Azure, obtendrá e instalará un certificado emitido por una entidad de certificación pública, comprobará la configuración y, a continuación, instalará y ejecutará Microsoft Entra Connect en el servidor de sincronización de directorios. Microsoft Entra Connect configura la suscripción de Microsoft 365 y los servicios de federación de Active Directory (AD FS) y los servidores proxy de aplicación web para la autenticación federada.

Consulte Implementación de la autenticación federada de alta disponibilidad para Microsoft 365 en Azure para todas las fases.

Obtener un certificado público y copiarlo en el servidor de sincronización de directorios

Obtenga un certificado digital de una entidad de certificación con las siguientes propiedades:

Un certificado X.509 adecuado para crear conexiones SSL.

La propiedad extendida de nombre alternativo del firmante (SAN) se establece en el FQDN de servicio de federación (ejemplo: fs.contoso.com).

El certificado debe tener la clave privada y estar almacenado en formato PFX.

Además, los equipos y dispositivos de la organización deben confiar en la entidad de certificación pública que emite el certificado digital. Esta confianza se establece al tener un certificado raíz de la entidad de certificación pública instalado en el almacén de entidades de certificación raíz de confianza en sus equipos y dispositivos. Los equipos que ejecutan Microsoft Windows suelen tener un conjunto de estos tipos de certificados instalados desde entidades de certificación de uso común. Si el certificado raíz de la entidad de certificación pública aún no está instalado, debe implementarlo en los equipos y dispositivos de la organización.

Para obtener más información sobre los requisitos de certificado para la autenticación federada, consulte Requisitos previos para la instalación y la configuración de la federación.

Cuando reciba el certificado, cópielo en una carpeta de la unidad C: del servidor de sincronización de directorios. Por ejemplo, asigne al archivo el nombre SSL.pfx y guárdelo en la carpeta C:\Certs del servidor de sincronización de directorios.

Comprobar la configuración

Ahora debería estar listo para configurar Microsoft Entra Connect y la autenticación federada para Microsoft 365. Para asegurarse de que lo está, esta es una lista de comprobación:

El dominio público de la organización se agrega a la suscripción de Microsoft 365.

Las cuentas de usuario de Microsoft 365 de su organización están configuradas para el nombre de dominio público de la organización y pueden iniciar sesión correctamente.

Ha determinado un FQDN de servicio de federación en función de su nombre de dominio público.

Un registro A de DNS público del FQDN de servicio de federación apunta a la dirección IP pública del equilibrador de carga de Azure accesible desde Internet para los servidores proxy de aplicación web.

Un registro D de DNS privado del FQDN de servicio de federación apunta a la dirección IP privada del equilibrador de carga interno de Azure para los servidores de AD FS.

Un certificado digital emitido por la entidad de certificación pública adecuado para las conexiones SSL con la SAN establecida en el FQDN del servicio de federación es un archivo PFX almacenado en el servidor de sincronización de directorios.

El certificado raíz de la entidad de certificación pública está instalado en el almacén de entidades de certificación raíz de confianza en sus equipos y dispositivos.

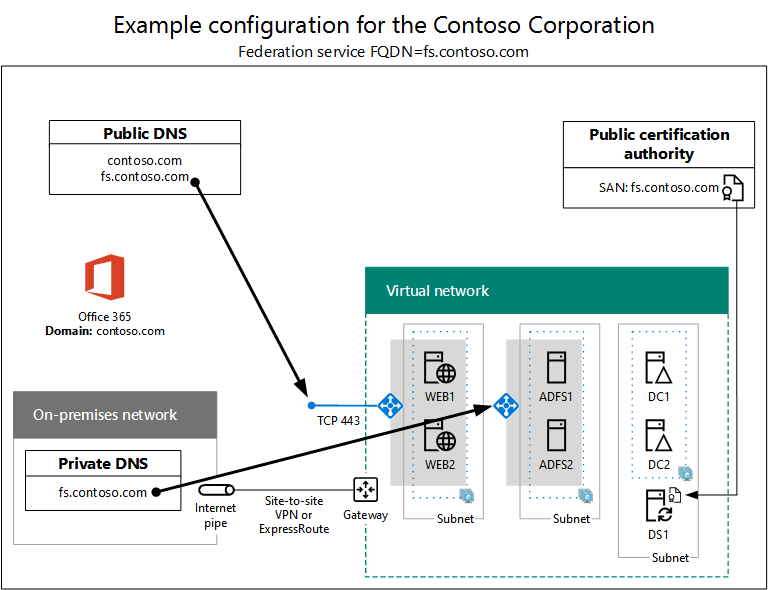

Este es un ejemplo para la organización contoso:

Ejemplo de configuración de una infraestructura de autenticación federada de alta disponibilidad en Azure

Ejecución de Microsoft Entra Connect para configurar la autenticación federada

La herramienta Microsoft Entra Connect configura los servidores de AD FS, los servidores proxy de aplicación web y Microsoft 365 para la autenticación federada con estos pasos:

Cree una conexión de escritorio remoto al servidor de sincronización de directorios con una cuenta de dominio que tenga privilegios de administrador local.

En el escritorio del servidor de sincronización de directorios, abra Internet Explorer y vaya a https://aka.ms/Azure AD Connect.

En la página Microsoft Entra Connect , haga clic en Descargary, a continuación, haga clic en Ejecutar.

En la página Bienvenido a Microsoft Entra Connect , haga clic en Acepto y, a continuación, haga clic en Continuar.

En la página Configuración rápida, haga clic en Personalizar.

En la página Instalar componentes necesarios, haga clic en Instalar.

En la página Inicio de sesión de usuario, haga clic en Federación con AD FS y luego en Siguiente.

En la página Conectarse a Microsoft Entra ID , escriba el nombre y la contraseña de una cuenta de administrador de Microsoft Entra DC para su suscripción a Microsoft 365 y, a continuación, haga clic en Siguiente.

En la página Conectar los directorios , asegúrese de que el bosque de Active Directory Domain Services (AD DS) local está seleccionado en Bosque, escriba el nombre y la contraseña de una cuenta de administrador de dominio, haga clic en Agregar directorio y, a continuación, haga clic en Siguiente.

En la página configuración de inicio de sesión de Microsoft Entra , haga clic en Siguiente.

En la página Filtrado de dominios y unidades organizativas, haga clic en Siguiente.

En la página Identificación de forma exclusiva de usuarios, haga clic en Siguiente.

En la página Filtrar usuarios y dispositivos, haga clic en Siguiente.

En la página Características opcionales, haga clic en Siguiente.

En la página Granja de AD FS, haga clic en Configurar una nueva granja de servidores de AD FS.

Haga clic en Examinar y especifique la ubicación y el nombre del certificado SSL de la entidad de certificación pública.

Cuando se le pida, escriba la contraseña del certificado y, después, haga clic en Aceptar.

Compruebe que el Nombre del firmante y el Nombre del servicio de federación están establecidos en el FQDN de servicio de federación y, después, haga clic en Siguiente.

En la página Servidores de AD FS, escriba el nombre del primer servidor de AD FS (tabla M, elemento 4, columna Nombre de máquina virtual) y, después, haga clic en Agregar.

Escriba el nombre del segundo servidor de AD FS (tabla M, elemento 5, columna Nombre de máquina virtual), haga clic en Agregar y, después, haga clic en Siguiente.

En la página Servidores de Proxy de aplicación web, escriba el nombre del primer servidor proxy de aplicación web (tabla M, elemento 6, columna Nombre de máquina virtual) y, después, haga clic en Agregar.

Escriba el nombre del segundo servidor proxy de aplicación web (tabla M, elemento 7, columna Nombre de máquina virtual), haga clic en Agregar y, después, haga clic en Siguiente.

En la página Credenciales de administrador de dominio, escriba el nombre de usuario y la contraseña de una cuenta de administrador de dominio y después haga clic en Siguiente.

En la página Cuenta del servicio AD FS, escriba el nombre de usuario y la contraseña de una cuenta de administrador empresarial y después haga clic en Siguiente.

En la página Dominio de Microsoft Entra , en Dominio, seleccione el nombre de dominio DNS de su organización y, a continuación, haga clic en Siguiente.

En la página Listo para configurar, haga clic en Instalar.

En la página Instalación completada, haga clic en Comprobar. Debe ver dos mensajes que indican que tanto la configuración de Internet como la de la intranet se han comprobado correctamente.

El mensaje de la intranet debe mostrar la dirección IP privada del equilibrador de carga interno de Azure para los servidores de AD FS.

El mensaje de Internet debe mostrar la dirección IP pública del equilibrador de carga de Azure accesible desde Internet para los servidores proxy de aplicación web.

- En la página Instalación completada, haga clic en Salir.

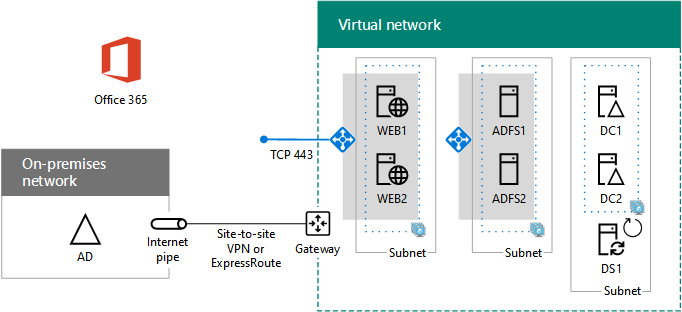

Esta es la configuración final, con nombres de marcador de posición para los servidores.

Fase 5: Configuración final de una infraestructura de autenticación federada de alta disponibilidad en Azure

La infraestructura de autenticación federada de alta disponibilidad para Microsoft 365 en Azure está completa.

Consulta también

Implementar la autenticación federada de alta disponibilidad para Microsoft 365 en Azure

Identidad federada para el entorno de desarrollo y pruebas de Microsoft 365

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de