Implementar la protección contra ransomware para el inquilino de Microsoft 365

El ransomware es un tipo de ataque de extorsión que destruye o cifra archivos y carpetas, lo que impide el acceso a datos críticos. Por lo general, el ransomware estándar se propaga como un virus que infecta los dispositivos y solo requiere una corrección de malware. El ransomware operado por personas es el resultado de un ataque activo por parte de ciberdelincuentes que se infiltran en la infraestructura de TI local o en la nube de una organización, elevan sus privilegios e implementan ransomware en datos críticos.

Una vez completado el ataque, un atacante exige dinero a las víctimas a cambio de los archivos eliminados, las claves de descifrado de los archivos cifrados o una promesa de no liberar datos confidenciales en la web oscura o en la red pública de Internet. El ransomware operado por personas también se puede usar para apagar máquinas o procesos críticos, como los necesarios para la producción industrial, lo que detiene las operaciones comerciales normales hasta que se paga el rescate y se corrigen los daños, o bien la organización corrige los daños por su cuenta.

Un ataque de ransomware operado por personas puede ser catastrófico para empresas de todos los tamaños y es difícil de limpiar, puesto que requiere una expulsión total del adversario para protegerse frente a futuros ataques. A diferencia del ransomware estándar, el ransomware operado por personas puede seguir amenazando las operaciones de las empresas después de la solicitud inicial de rescate.

Nota:

Un ataque de ransomware en un inquilino de Microsoft 365 supone que el atacante tiene credenciales de cuenta de usuario válidas para un inquilino y tiene acceso a todos los archivos y recursos que se le permiten a la cuenta de usuario. Un atacante sin credenciales de cuenta de usuario válidas tendría que descifrar los datos en reposo que Microsoft 365 haya cifrado con el uso del cifrado predeterminado y mejorado. Para obtener más información, consulte Información general sobre el cifrado y la administración de claves.

Para obtener más información sobre la protección contra ransomware en todos los productos de Microsoft, consulte estos recursos adicionales de ransomware.

La seguridad en la nube representa una asociación

La seguridad de los servicios en la nube de Microsoft es una asociación entre usted y Microsoft:

- Los servicios en la nube de Microsoft se basan en unos cimientos de confianza y seguridad. Microsoft le proporciona controles de seguridad y capacidades que le ayudarán a proteger sus datos y aplicaciones.

- Usted es propietario de sus datos e identidades, así como es usted mismo el encargado de protegerlos, tal y como debe hacer con sus recursos locales y con la seguridad de los componentes en la nube que controle.

Al combinar estas capacidades y responsabilidades, podemos proporcionarle la mejor protección contra un ataque de ransomware.

Capacidades de mitigación y recuperación de ransomware proporcionadas con Microsoft 365

Un atacante de ransomware que se haya infiltrado en un inquilino de Microsoft 365 puede retener a su organización para su rescate mediante:

- Eliminación de archivos o correo electrónico

- Cifrado de archivos locales

- Copia de archivos fuera del inquilino (filtración de datos)

Sin embargo, los servicios en línea de Microsoft 365 tienen muchas capacidades y controles integrados para proteger los datos del cliente de ataques de ransomware. En las secciones siguientes, se proporciona un resumen de estos. Para obtener más información sobre cómo Microsoft protege los datos de los clientes, consulte Protección contra ransomware y software en Microsoft 365.

Nota:

Un ataque de ransomware en un inquilino de Microsoft 365 supone que el atacante tiene credenciales de cuenta de usuario válidas para un inquilino y tiene acceso a todos los archivos y recursos que se le permiten a la cuenta de usuario. Un atacante sin credenciales de cuenta de usuario válidas tendría que descifrar los datos en reposo que Microsoft 365 haya cifrado con el uso del cifrado predeterminado y mejorado. Para obtener más información, consulte Información general sobre el cifrado y la administración de claves.

Eliminación de archivos o correo electrónico

Los archivos de SharePoint y OneDrive para la Empresa están protegidos por:

Control de versiones

Microsoft 365 conserva, como mínimo, 500 versiones de un archivo de forma predeterminada, y es posible que se configure para que pueda conservar más.

Para minimizar la carga del personal de seguridad y soporte técnico, entrene a los usuarios con información sobre cómo restaurar versiones anteriores de archivos.

Papelera de reciclaje

Si el ransomware crea una nueva copia cifrada del archivo y elimina el archivo antiguo, los clientes tienen 93 días para restaurarlo desde la papelera de reciclaje. Después de 93 días, hay una ventana de 14 días en la que Microsoft todavía puede recuperar los datos.

Para minimizar la carga del personal de seguridad y soporte técnico, entrene a los usuarios con información sobre cómo restaurar archivos de la papelera de reciclaje.

-

Una solución completa de autoservicio de recuperación para SharePoint y OneDrive que permite a los administradores y usuarios finales restaurar archivos a partir de cualquier fecha durante los últimos 30 días.

Para minimizar la carga del personal del departamento de soporte técnico de TI y seguridad, entrene a los usuarios sobre la Restauración de archivos.

En el caso de los archivos de OneDrive y SharePoint, Microsoft puede revertir su espacio a un momento dado anterior de hasta 14 días, si se produce un ataque masivo.

El correo electrónico está protegido por las funcionalidades:

Recuperación de elementos individuales y retención de buzones, con las que puede recuperar los elementos de un buzón tras una eliminación prematura involuntaria o malintencionada. De manera predeterminada, puede revertir el estado de los mensajes de correo eliminados en un plazo de 14 días desde su eliminación. Es posible configurar este plazo para expandirlo hasta 30 días.

Las directivas de retención le permiten conservar copias inmutables del correo electrónico durante el período de retención configurado.

Cifrado de archivos locales

Como se ha descrito anteriormente, los archivos de SharePoint y OneDrive para la Empresa están protegidos contra el cifrado malintencionado con:

- Control de versiones

- Papelera de reciclaje

- Biblioteca de suspensión para conservación

Para obtener más información, consulte Ocuparse de los datos dañados en Microsoft 365.

Copiar archivos fuera de su inquilino

Puede evitar que un atacante de ransomware copie archivos fuera de su inquilino con:

Directivas de prevención de pérdida de datos (DLP) de Microsoft Purview

Detecte, avise y bloquee el uso compartido peligroso, involuntario o inadecuado de los datos que contengan:

Información personal, como información de identificación personal (DCP) para el cumplimiento de las normativas de privacidad regionales.

Información confidencial de la organización basada en etiquetas de confidencialidad.

Microsoft Defender for Cloud Apps

Bloquee descargas de información confidencial, como archivos.

También se puede usar directivas de sesión para el Control de aplicaciones de acceso condicional de Defender for Cloud y, así, supervisar el flujo de información entre un usuario y una aplicación en tiempo real.

Acerca de esta solución

Esta solución le guiará a través de la implementación de características de protección y mitigación de Microsoft 365, configuraciones y operaciones continuas para minimizar la capacidad de un atacante de ransomware de usar los datos críticos del espacio empresarial de Microsoft 365 para intentar pedir rescate.

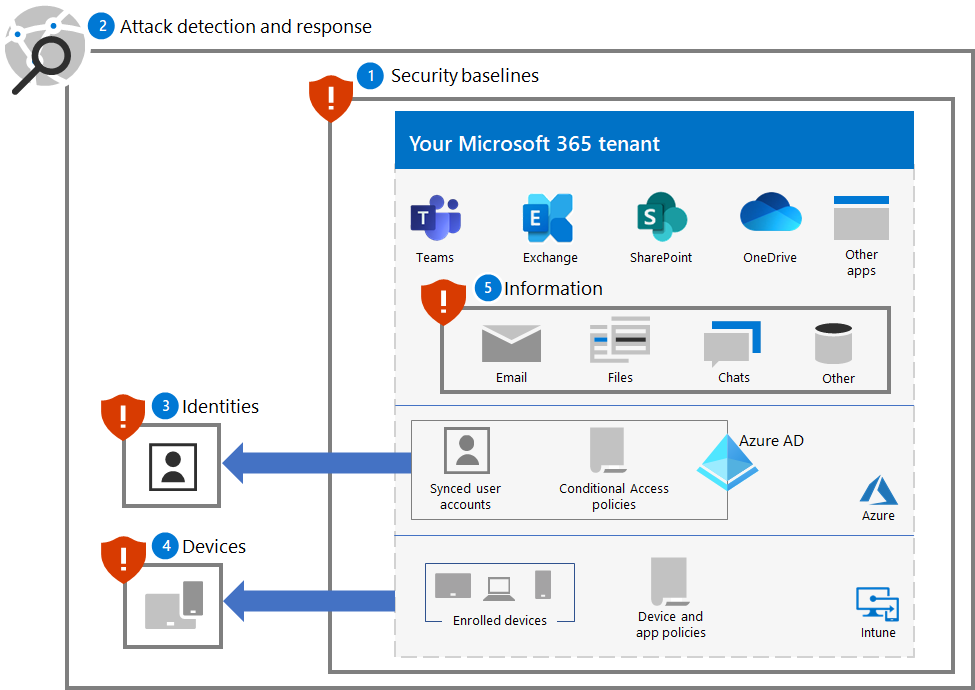

Los pasos de esta solución son:

- Configurar las líneas base de seguridad

- Implementar la detección y respuesta ante ataques

- Proteger identidades

- Proteger dispositivos

- Proteger la información

Estos son los cinco pasos de la solución implementada para el inquilino de Microsoft 365.

Esta solución usa los principios de Confianza cero:

- Comprobar de forma explícita: autentique y autorice siempre en función de todos los puntos de datos disponibles.

- Usar acceso con privilegios mínimos: limite el acceso del usuario con acceso suficiente y justo a tiempo (JIT/JEA), directivas adaptables basadas en los riesgos y protección de datos.

- Asumir la vulneración: minimice el radio de explosión y el acceso a los segmentos. Compruebe el cifrado de un extremo a otro y use análisis para obtener visibilidad, impulsar la detección de amenazas y mejorar las defensas.

A diferencia del acceso convencional a la intranet, que confía en todo lo que hay detrás del firewall de una organización, Confianza cero trata cada inicio de sesión y acceso como si se originase en una red no controlada, ya sea detrás del firewall de la organización o en Internet. Confianza cero requiere protección para la red, la infraestructura, las identidades, los puntos de conexión, las aplicaciones y los datos.

Funcionalidades y características de Microsoft 365

Para proteger a su inquilino de Microsoft 365 de un ataque de ransomware, use estas características y funcionalidades de Microsoft 365 para estos pasos de la solución.

1. Línea base de seguridad

| Funcionalidad o característica | Description | Ayuda... | Licencias |

|---|---|---|---|

| Puntuación de seguridad de Microsoft | Mide la posición de seguridad de un espacio empresarial de Microsoft 365. | Evalúe la configuración de seguridad y sugiera mejoras. | Microsoft 365 E3 o Microsoft 365 E5 |

| Reglas de reducción de la superficie expuesta a ataques | Reduce la vulnerabilidad de la organización a los ciberataques mediante una variedad de opciones de configuración. | Bloquea la actividad sospechosa y el contenido vulnerable. | Microsoft 365 E3 o Microsoft 365 E5 |

| Configuración de correo electrónico de Exchange | Habilita los servicios que reducen la vulnerabilidad de la organización a un ataque basado en el correo electrónico. | Evite el acceso inicial a su inquilino a través de suplantación de identidad (phishing) y otros ataques basados en correo electrónico. | Microsoft 365 E3 o Microsoft 365 E5 |

| Configuración de Microsoft Windows, Microsoft Edge y aplicaciones de Microsoft 365 para empresas | Proporciona configuraciones de seguridad estándar del sector que son ampliamente conocidas y están probadas. | Evite ataques a través de Windows, Edge y aplicaciones de Microsoft 365 para empresas. | Microsoft 365 E3 o Microsoft 365 E5 |

2. Detección y respuesta

| Funcionalidad o característica | Description | Ayuda a detectar y responder a... | Licencias |

|---|---|---|---|

| Microsoft Defender XDR | Combina señales y dispone las funcionalidades en una única solución. Permite a los profesionales de la seguridad reunir las señales de amenazas y determinar el ámbito y el impacto completos de una amenaza. Automatiza las acciones para evitar o detener el ataque y reparar de manera automática los buzones afectados, los puntos de conexión y las identidades de usuario. |

Incidentes, que son las alertas combinadas y los datos que componen un ataque. | Microsoft 365 E5 o Microsoft 365 E3 con el complemento Seguridad de Microsoft 365 E5 |

| Microsoft Defender for Identity | Identifica, detecta e investiga amenazas avanzadas, identidades en peligro y acciones internas malintencionadas dirigidas a la organización a través de una interfaz de seguridad basada en la nube que usa las señales de Active Directory Domain Services (AD DS) local. | Credenciales en peligro para cuentas de AD DS. | Microsoft 365 E5 o Microsoft 365 E3 con el complemento Seguridad de Microsoft 365 E5 |

| Microsoft Defender para Office 365 | Protege a la organización frente a las amenazas dañinas que se presentan en mensajes de correo electrónico, vínculos (URL) y herramientas de colaboración. Protege contra software malintencionado, phishing, suplantación de identidad y otro tipo de ataques. |

Ataques de suplantación de identidad (phishing). | Microsoft 365 E5 o Microsoft 365 E3 con el complemento Seguridad de Microsoft 365 E5 |

| Microsoft Defender para punto de conexión | Habilita la detección y respuesta a amenazas avanzadas en los distintos puntos de conexión (dispositivos). | La instalación de malware y el dispositivo están en peligro. | Microsoft 365 E5 o Microsoft 365 E3 con el complemento Seguridad de Microsoft 365 E5 |

| Protección de Microsoft Entra ID | Automatiza la detección y corrección de riesgos basados en identidades y la investigación de dichos riesgos. | Peligro de credenciales para cuentas de Microsoft Entra y escalación de privilegios. | Microsoft 365 E5 o Microsoft 365 E3 con el complemento Seguridad de Microsoft 365 E5 |

| Defender for Cloud Apps | Agente de seguridad de acceso a la nube para la detección, investigación y gobernanza en todos los servicios en la nube de Microsoft y de terceros | Movimiento lateral y filtración de datos. | Microsoft 365 E5 o Microsoft 365 E3 con el complemento Seguridad de Microsoft 365 E5 |

3. Identidades

| Funcionalidad o característica | Description | Ayuda a evitar... | Licencias |

|---|---|---|---|

| protección con contraseña de Microsoft Entra | Bloquear contraseñas de una lista común y entradas personalizadas. | Determinación de la contraseña de la cuenta de usuario local o en la nube. | Microsoft 365 E3 o Microsoft 365 E5 |

| Autenticación multifactor aplicada con acceso condicional | Requerir la autenticación multifactor según las propiedades del inicio de sesión con directivas de acceso condicional. | Acceso y vulneración de credenciales. | Microsoft 365 E3 o Microsoft 365 E5 |

| Autenticación multifactor aplicada con acceso condicional basado en riesgos | Requerir MFA en función del riesgo de inicios de sesión de usuario con Protección de Microsoft Entra ID. | Acceso y vulneración de credenciales. | Microsoft 365 E5 o Microsoft 365 E3 con el complemento Seguridad de Microsoft 365 E5 |

4. Dispositivos

Para administración de dispositivos y aplicaciones:

| Funcionalidad o característica | Description | Ayuda a evitar... | Licencias |

|---|---|---|---|

| Microsoft Intune | Administrar dispositivos y las aplicaciones que se ejecutan en ellos. | Dispositivo o aplicación en peligro y acceso. | Microsoft 365 E3 o E5 |

Para dispositivos Windows 11 o 10:

| Funcionalidad o característica | Description | Ayuda... | Licencias |

|---|---|---|---|

| Firewall de Microsoft Defender | Proporciona un firewall basado en host. | Evite ataques de tráfico de red entrante no solicitado. | Microsoft 365 E3 o Microsoft 365 E5 |

| Antivirus de Microsoft Defender | Proporciona protección antimalware de dispositivos (puntos de conexión) mediante aprendizaje automático, análisis de macrodatos, investigación en profundidad de resistencia a amenazas, y la infraestructura en la nube de Microsoft. | Impedir la instalación y ejecución de malware. | Microsoft 365 E3 o Microsoft 365 E5 |

| SmartScreen de Microsoft Defender | Protege contra sitios web y aplicaciones de suplantación de identidad (phishing) o malware, así como contra la descarga de archivos potencialmente malintencionados. | Bloquear o advertir al comprobar sitios, descargas, aplicaciones y archivos. | Microsoft 365 E3 o Microsoft 365 E5 |

| Microsoft Defender para punto de conexión | Ayuda a evitar, detectar, investigar y responder a amenazas avanzadas en todos los dispositivos (puntos de conexión). | Protegerse contra la alteración de la red. | Microsoft 365 E5 o Microsoft 365 E3 con el complemento Seguridad de Microsoft 365 E5 |

5. Información

| Funcionalidad o característica | Description | Ayuda... | Licencias |

|---|---|---|---|

| Acceso controlado a carpetas | Protege los datos al comprobar las aplicaciones con una lista de aplicaciones conocidas y de confianza. | Impedir que los archivos se modifiquen o se cifren mediante ransomware. | Microsoft 365 E3 o Microsoft 365 E5 |

| Microsoft Purview Information Protection | Permite que las etiquetas de confidencialidad se apliquen a la información que es rescatable. | Impedir el uso de información filtrada. | Microsoft 365 E3 o Microsoft 365 E5 |

| Prevención de pérdida de datos (DLP) | Protege los datos confidenciales y reduce el riesgo al impedir que los usuarios los compartan de forma inapropiada. | Evitar la filtración de datos. | Microsoft 365 E3 o Microsoft 365 E5 |

| Defender for Cloud Apps | Un agente de seguridad de acceso a la nube para detección, investigación y gobernanza. | Detecte el movimiento lateral y evite la filtración de datos. | Microsoft 365 E5 o Microsoft 365 E3 con el complemento Seguridad de Microsoft 365 E5 |

Impacto en los usuarios y administración de cambios

La implementación de características de seguridad adicionales y la implementación de requisitos y directivas de seguridad para el inquilino de Microsoft 365 puede afectar a los usuarios.

Por ejemplo, puede imponer una nueva directiva de seguridad que requiera que los usuarios creen nuevos equipos para usos específicos con una lista de cuentas de usuario como miembros; o, en su lugar, de manera más sencilla, crear un equipo para todos los usuarios de la organización. Esto puede ayudar a evitar que un atacante de ransomware explore equipos que no están disponibles para la cuenta de usuario en peligro del atacante y que se dirijan a los recursos de ese equipo en el ataque posterior.

Esta solución básica identificará cuándo las nuevas configuraciones o las directivas de seguridad recomendadas pueden afectar a los usuarios para que pueda realizar la administración de cambios necesaria.

Próximos pasos

Siga estos pasos para implementar una protección completa para su inquilino de Microsoft 365:

- Configurar las líneas base de seguridad

- Implementar la detección y respuesta ante ataques

- Proteger identidades

- Proteger dispositivos

- Proteger la información

Recursos adicionales de ransomware

Información clave de Microsoft:

- La creciente amenaza de ransomware, entrada de blog de Microsoft On the Issues del 20 de julio de 2021

- Ransomware operado por humanos

- Implementación rápida de prevención de ransomware

- Informe de Microsoft Digital Defense 2021 (vea las páginas 10-19)

- Ransomware: un informe general y continuo de análisis de amenazas en el portal de Microsoft Defender

- Enfoque y procedimientos recomendados de ransomware del equipo de detección y respuesta de Microsoft (DART) y caso práctico

Microsoft 365:

- Maximizar la resistencia de ransomware con Azure y Microsoft 365

- Cuadernos de estrategias de respuesta a incidentes de ransomware

- Protección de malware y ransomware

- Proteger su equipo con Windows 10 de los ataques de ransomware

- Control de ransomware en SharePoint Online

- Informes de análisis de amenazas para ransomware en el portal de Microsoft Defender

Microsoft Defender XDR:

Microsoft Azure:

- Defensas de Azure para los ataques de ransomware

- Maximizar la resistencia de ransomware con Azure y Microsoft 365

- Plan de restauración y copia de seguridad para la protección contra ransomware

- Ayuda para la protección contra ransomware con Microsoft Azure Backup (vídeo de 26 minutos)

- Recuperación de una identidad en peligro

- Detección avanzada de ataques de varias fases en Microsoft Sentinel

- Detección de difusión para ransomware en Microsoft Sentinel

Microsoft Defender for Cloud Apps:

Entradas de blog del equipo de Seguridad de Microsoft:

3 pasos para evitar y recuperarse del ransomware (septiembre de 2021)

Una guía para combatir el ransomware operado por personas: Parte 1 (septiembre de 2021)

Pasos clave sobre cómo el equipo de detección y respuesta de Microsoft (DART) lleva a cabo investigaciones de incidentes de ransomware.

Una guía para combatir el ransomware operado por personas: Parte 2 (septiembre de 2021)

Recomendaciones y procedimientos recomendados.

-

Consulte la sección Ransomware.

Ataques de ransomware operados por humanos: Un desastre evitable (marzo de 2020)

Incluye análisis de cadenas de ataques, de ataques reales.

Respuesta de ransomware: ¿pagar o no pagar? (diciembre de 2019)

Norsk Hydro responde ante ataques de ransomware con transparencia (diciembre de 2019)