Planeación del acceso condicional basado en dispositivos a nivel local

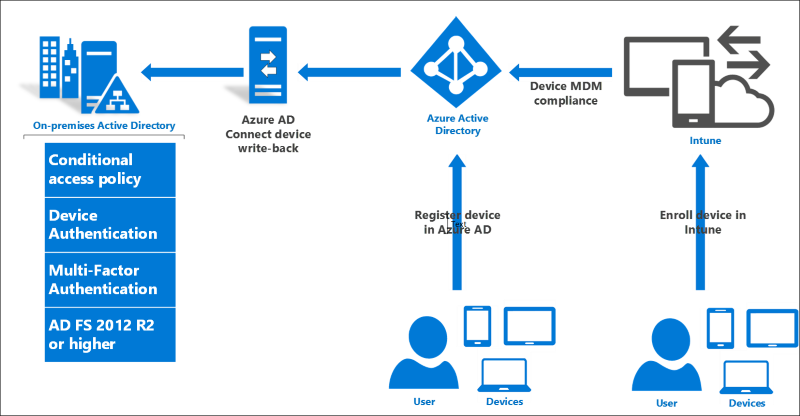

En este documento se describen las directivas de acceso condicional basadas en dispositivos en un escenario híbrido en el que los directorios locales están conectados a Microsoft Entra ID mediante Microsoft Entra Connect.

AD FS y acceso condicional híbrido

AD FS proporciona el componente local de las directivas de acceso condicional en un escenario híbrido. Al registrar dispositivos con Microsoft Entra ID para el acceso condicional a los recursos en la nube, la funcionalidad de escritura diferida de dispositivos de Microsoft Entra Connect hace que la información de registro de dispositivos esté disponible en el entorno local para que las directivas de AD FS la usen y apliquen. De este modo, tiene un enfoque coherente en relación con las directivas de control de acceso para los recursos locales y en la nube.

Tipos de dispositivos registrados

Hay tres tipos de dispositivos registrados, que se representan como objetos de dispositivo en Microsoft Entra ID y se pueden usar también para el acceso condicional con AD FS en el entorno local.

| Descripción | Agregar una cuenta profesional o educativa | Unión a Microsoft Entra | Unión a un dominio de Windows 10 |

|---|---|---|---|

| Descripción | Los usuarios agregan su cuenta profesional o educativa a su dispositivo BYOD de forma interactiva. Nota: Agregar cuenta profesional o educativa es la opción que reemplaza a Unirse al área de trabajo en Windows 8/8.1 | Los usuarios unen su dispositivo de trabajo de Windows 10 al identificador de Microsoft Entra ID. | Los dispositivos unidos a un dominio de Windows 10 se registran automáticamente con Microsoft Entra ID. |

| Inicio de sesión de los usuarios en el dispositivo | No inicie sesión en Windows con una cuenta profesional o educativa. Inicie sesión con una cuenta de Microsoft. | Inicie sesión en Windows con la cuenta (profesional o educativa) que registró el dispositivo. | Inicie sesión con la cuenta de AD. |

| Cómo se administran los dispositivos | Directivas MDM (con inscripción de Intune adicional) | Directivas MDM (con inscripción de Intune adicional) | Directiva de grupo, Configuration Manager |

| Tipo de confianza Microsoft Entra ID | Unido al área de trabajo | Unido a Microsoft Entra | Pertenencia a un dominio |

| Ubicación de la configuración de W10 | Configuración > Cuentas > Su cuenta > Agregar una cuenta profesional o educativa | Configuración > Sistema > Sobre > Unirse a Microsoft Entra ID | Configuración > Sistema > Acerca de > Unirse a un dominio |

| ¿También está disponible para dispositivos iOS y Android? | Sí | No | No |

Para más información sobre las distintas formas de registrar dispositivos, consulte también:

- Uso de dispositivos Windows en el área de trabajo

- Dispositivos registrados en Microsoft Entra

- Dispositivos unidos a Microsoft Entra

Diferencias entre el inicio de sesión de usuario y de dispositivo de Windows 10 con respecto a versiones anteriores

Para Windows 10 y AD FS 2016, hay algunos aspectos nuevos del registro y la autenticación de dispositivos que debe conocer (especialmente si está familiarizado con el registro de dispositivos y la "unión al área de trabajo" de versiones anteriores).

En primer lugar, en Windows 10 y AD FS de Windows Server 2016, el registro de dispositivos y la autenticación ya no se basan únicamente en un certificado de usuario X509. Hay un protocolo nuevo y más sólido que proporciona una mejor seguridad y una experiencia de usuario más fluida. Las diferencias principales son que, para Unión a un dominio de Windows 10 y Unión a Microsoft Entra, hay un certificado de equipo X509 y una nueva credencial denominada PRT. Puede leer toda la información sobre ellos aquí y aquí.

En segundo lugar, Windows 10 y AD FS 2016 admiten la autenticación de usuarios mediante Windows Hello para empresas. Puede obtener más información aquí y aquí.

AD FS 2016 proporciona un SSO de usuario y dispositivo sin problemas basado en credenciales PRT y Passport. Con los pasos descritos en este documento, puede habilitar estas funcionalidades y ver que funcionan.

Directivas de control de acceso al dispositivo

Los dispositivos se pueden usar en reglas de control de acceso sencillas de AD FS, como:

- Permitir el acceso solo desde un dispositivo registrado

- Requerir autenticación multifactor cuando un dispositivo no está registrado

Estas reglas se pueden combinar con otros factores, como la ubicación de acceso a la red y la autenticación multifactor, creando directivas de acceso condicional enriquecidas como:

- Requerir autenticación multifactor para dispositivos no registrados que acceden desde fuera de la red corporativa, excepto para los miembros de un grupo o grupos determinados.

Con AD FS 2016, estas directivas se pueden configurar específicamente para que requieran también un nivel de confianza de dispositivo determinado: autenticado, administrado o compatible.

Para más información sobre la configuración de las directivas de control de acceso de AD FS, consulte Directivas de control de acceso en AD FS.

Dispositivos autenticados

Los dispositivos autenticados son dispositivos registrados que no están inscritos en MDM (Intune y MDM de terceros para Windows 10, Intune solo para iOS y Android).

Los dispositivos autenticados tendrán la notificación isManaged de AD FS con el valor FALSE. (Mientras que los dispositivos que no están registrados en absoluto carecen de esta notificación). Los dispositivos autenticados (y todos los dispositivos registrados) tendrán la notificación isKnown de AD FS con el valor TRUE.

Dispositivos administrados:

Los dispositivos administrados son dispositivos registrados inscritos con MDM.

Los dispositivos administrados tendrán la notificación isManaged de AD FS con el valor TRUE.

Dispositivos compatibles (con MDM o directivas de grupo)

Los dispositivos compatibles son dispositivos registrados que no solo están inscritos con MDM, sino que son compatibles con las directivas de MDM. (La información de cumplimiento se origina en MDM y se escribe en Microsoft Entra ID).

Los dispositivos compatibles tendrán la notificación isCompliant de AD FS con el valor TRUE.

Para obtener una lista completa de las notificaciones de acceso condicional y de dispositivo de AD FS 2016, consulte Referencia.

Referencia

Novedades y cambios importantes: Plataforma de identidad de Microsoft | Microsoft Docs

Lista completa de nuevas notificaciones de dispositivo y AD FS 2016

https://schemas.microsoft.com/ws/2014/01/identity/claims/anchorclaimtypehttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5.pdfhttps://schemas.microsoft.com/2014/03/pssohttps://schemas.microsoft.com/2015/09/prthttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/upnhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarygroupsidhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarysidhttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5_Web_Guide.pdfhttps://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountnamehttps://schemas.microsoft.com/ws/2008/06/identity/claims/groupsidhttps://schemas.microsoft.com/2012/01/devicecontext/claims/registrationid/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2012/01/devicecontext/claims/identifierhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ostypehttps://schemas.microsoft.com/2012/01/devicecontext/claims/osversionhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ismanagedhttps://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2014/02/deviceusagetimehttps://schemas.microsoft.com/2014/09/devicecontext/claims/iscomplianthttps://schemas.microsoft.com/2014/09/devicecontext/claims/trusttypehttps://schemas.microsoft.com/claims/authnmethodsreferenceshttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-user-agenthttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-endpoint-absolute-pathhttps://schemas.microsoft.com/ws/2012/01/insidecorporatenetworkhttps://schemas.microsoft.com/2012/01/requestcontext/claims/client-request-idhttps://schemas.microsoft.com/2012/01/requestcontext/claims/relyingpartytrustidhttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-iphttps://schemas.microsoft.com/2014/09/requestcontext/claims/useriphttps://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod