Preparación de los recursos de Azure para exportar a Splunk y QRadar

Para transmitir alertas de seguridad de Microsoft Defender for Cloud a IBM QRadar y Splunk, debe configurar recursos en Azure, como Event Hubs y Microsoft Entra ID. Estas son las instrucciones para configurar estos recursos en el Azure Portal, pero también puede configurarlos mediante un script de PowerShell. Asegúrese de revisar las alertas de Stream en QRadar y Splunk antes de configurar los recursos de Azure para exportar alertas a QRadar y Splunk.

Para configurar los recursos de Azure para QRadar y Splunk en el Azure Portal:

Paso 1: Creación de un espacio de nombres de Event Hubs y centro de eventos con permisos de acceso

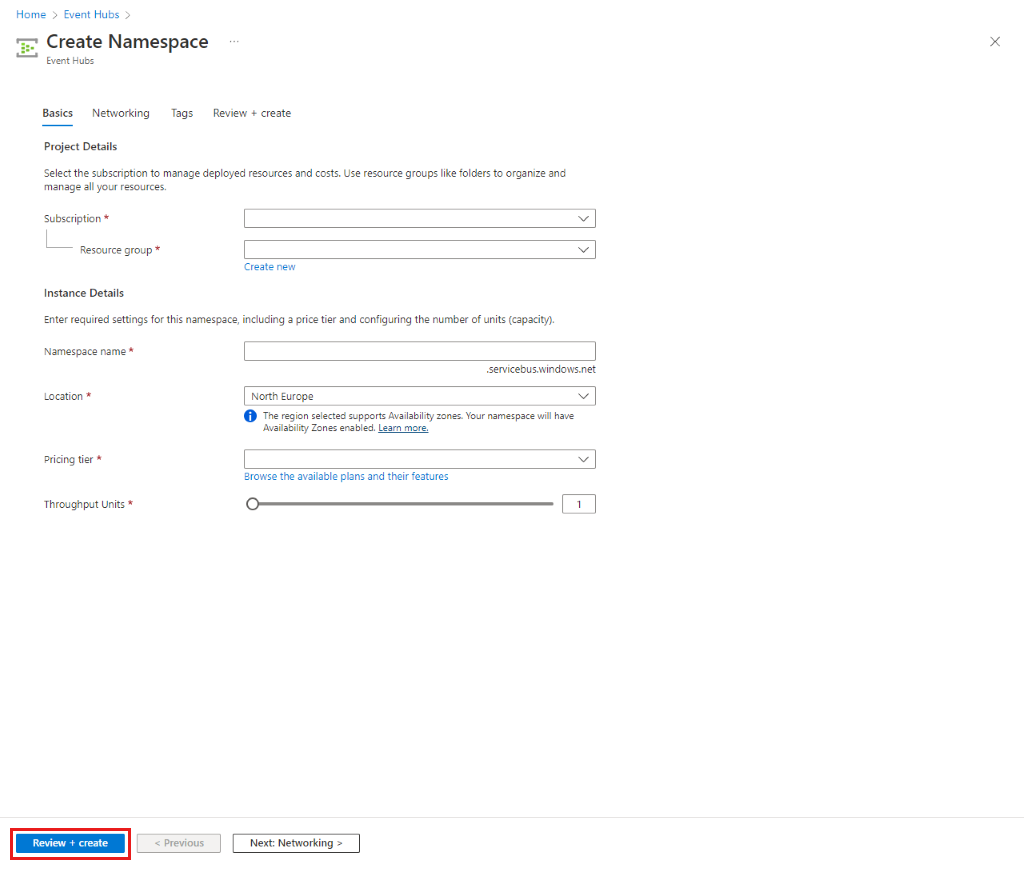

En el servicio Event Hubs, cree un espacio de nombres de Event Hubs:

- Seleccione Crear.

- Escriba los detalles del espacio de nombres, seleccione Revisar y crear y seleccione Crear.

Crear un centro de eventos:

- En el espacio de nombres que cree, seleccione + Centro de eventos.

- Escriba los detalles del centro de eventos y seleccione Revisar y crear y seleccione Crear.

Creación de una directiva de acceso compartido.

- En el menú Centro de eventos, seleccione el espacio de nombres de Event Hubs que creó.

- En el menú Espacio de nombres de Centro de eventos, seleccione Event Hubs.

- Seleccione el centro de eventos que acaba de crear.

- En el menú del centro de eventos, seleccione Directivas de acceso compartidas.

- Seleccione Agregar, escriba un nombre de directiva único y seleccione Enviar.

- Seleccione Crear para crear la directiva.

Paso 2: Para la transmisión a QRadar SIEM - Crear una política de escucha

Seleccione Agregar, escriba un nombre de directiva único y seleccione Escuchar.

Seleccione Crear para crear la directiva.

Una vez creada la directiva de escucha, copie la clave principal de la cadena de conexión y guárdela para usarla más adelante.

Paso 3: Cree un grupo de consumidores y, a continuación, copie y guarde el nombre para utilizarlo en la plataforma SIEM

En la sección Entidades del menú del centro de eventos de Event Hubs, seleccione Event Hubs y seleccione el centro de eventos que creó.

Seleccione Grupo de consumidores.

Paso 4: Activar la exportación continua para el ámbito de las alertas

En el cuadro de búsqueda de Azure, busque "directiva" y vaya a la Directiva.

En el menú Directiva, seleccione Definiciones.

Busque “Implementar exportación” y seleccione la directiva integrada ”mplementar exportación en el centro de eventos para datos de Microsoft Defender for Cloud.

Seleccione Asignar.

Defina las opciones de directiva básicas:

- En Ámbito, seleccione ... para seleccionar el ámbito al que se va a aplicar la directiva.

- Busque el grupo de administración raíz (para el ámbito del inquilino), el grupo de administración, la suscripción o el grupo de recursos en el ámbito y seleccione Seleccionar.

- Para seleccionar un nivel de grupo de administración raíz de inquilino, debe tener permisos en el nivel de inquilino.

- (Opcional) En Exclusiones, puede definir suscripciones específicas para excluir de la exportación.

- Escriba un nombre de asignación.

- Asegúrese de que el cumplimiento de directivas esté establecido habilitado.

En los parámetros de directiva:

- Escriba el grupo de recursos donde se guarda el recurso de automatización.

- Seleccione la ubicación del grupo de recursos.

- Seleccione ... junto a los detalles del centro de eventos y escriba los detalles del centro de eventos, entre los que se incluyen:

- Suscripción.

- El espacio de nombres de Event Hubs que creó.

- El centro de eventos que creó.

- En authorizationrules, seleccione la directiva de acceso compartido que creó para enviar alertas.

Seleccione Revisar y crear y Crear para finalizar el proceso de definición de la exportación continua a Event Hubs.

- Tenga en cuenta que, al activar la directiva de exportación continua en el inquilino (nivel de grupo de administración raíz), transmite automáticamente las alertas en cualquier nueva suscripción que se creará en este inquilino.

Paso 5: Para transmitir alertas a QRadar SIEM: creación de una cuenta de almacenamiento

En Azure Portal, seleccione Crear un recurso y seleccione Cuenta de almacenamiento. Si no se muestra esa opción, busque "cuenta de almacenamiento".

Seleccione Crear.

Escriba los detalles de la cuenta de almacenamiento, seleccione Revisar y crear y, a continuación, Crear.

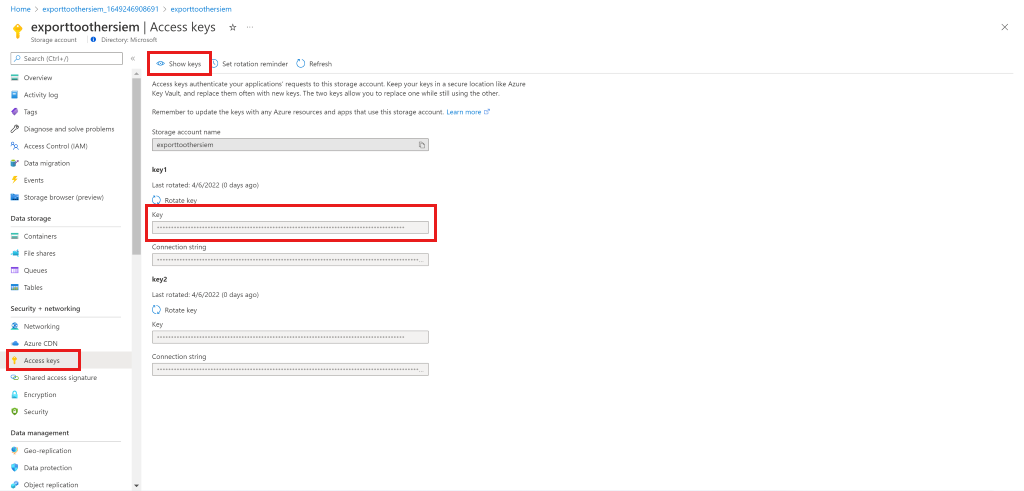

Después de crear la cuenta de almacenamiento e ir al recurso, en el menú seleccione Claves de acceso.

Seleccione Mostrar claves para ver las claves y copie la cadena de conexión de la clave 1.

Paso 6: Para transmitir alertas a Splunk SIEM: creación de una aplicación de Microsoft Entra

En el cuadro de búsqueda del menú, busque "Microsoft Entra ID" y vaya a Microsoft Entra ID.

Vaya a Azure Portal, seleccione Crear un recurso y Microsoft Entra ID. Si no se muestra esa opción, busque "active directory".

En el menú, seleccione Registros de aplicaciones.

Seleccione Nuevo registro.

Escriba un nombre para la aplicación y seleccione Registrar.

Copie en el Portapapeles y guarde el id. de aplicación (cliente) y el id. de directorio (inquilino).

Creación del secreto de cliente para la aplicación:

- En el menú, vaya a Certificados y secretos.

- Cree una contraseña para que la aplicación demuestre su identidad al solicitar un token:

- Seleccione Nuevo secreto de cliente.

- Escriba una breve descripción, elija la hora de expiración del secreto y seleccione Agregar.

Una vez creado el secreto, copie el identificador del secreto y guárdelo para usarlo posteriormente junto con el identificador de aplicación y el identificador de directorio (inquilino).

Paso 7: Para transmitir alertas a Splunk SIEM: permitir que Microsoft Entra ID lea desde el centro de eventos

Vaya al espacio de nombres de Event Hubs que creó.

En el menú, vaya a Control de acceso.

Seleccione Agregar y seleccione Agregar asignación de roles.

Seleccione Agregar asignación de roles.

En la pestaña Roles, busque Receptor de datos de Azure Event Hubs.

Seleccione Next (Siguiente).

Elija Seleccionar miembros.

Busque la aplicación de Microsoft Entra que creó y selecciónela.

Seleccione Cerrar.

Para seguir configurando la exportación de alertas, instale los conectores integrados para el SIEM que usa.