Información general sobre los servicios de red de Azure

Los servicios de red de Azure proporcionan diversas funcionalidades de red que se pueden usar conjuntamente o por separado. Seleccione cada uno de los siguientes escenarios de red para obtener más información sobre ellos:

- Base de redes: los servicios de base de red de Azure proporcionan conectividad básica para los recursos de Azure: Virtual Network (VNet), Private Link, Azure DNS, Azure Virtual Network Manager, Azure Bastion, Route Server, NAT Gateway, Traffic Manager, Azure Network Watcher y Azure Monitor.

- Equilibrio de carga y entrega de contenido: los servicios de equilibrio de carga y entrega de contenido de Azure permiten la administración, distribución y optimización de las aplicaciones y las cargas de trabajo: equilibrador de carga, Application Gateway y Azure Front Door.

- Conectividad híbrida: los servicios de conectividad híbrida de Azure protegen la comunicación hacia y desde los recursos de Azure: VPN Gateway, ExpressRoute, Virtual WAN y Peering Service.

- Seguridad de red: los servicios de seguridad de red de Azure protegen las aplicaciones web y los servicios IaaS frente a ataques DDoS y actores malintencionados: Firewall Manager, Firewall, Web Application Firewall y DDoS Protection.

Base de redes

Esta sección describe los servicios que proporcionan los bloques de creación para el diseño y la arquitectura de un entorno de red en Azure: Virtual Network (VNet), Private Link, Azure DNS, Azure Virtual Network Manager, Azure Bastion, Route Server, NAT Gateway, Traffic Manager, Azure Network Watcher y Azure Monitor.

Red virtual

Azure Virtual Network (VNet) es el bloque de creación fundamental de una red privada en Azure. Puede usar una las redes virtuales para:

- Comunicación entre recursos de Azure: puede implementar máquinas virtuales y otros tipos de recursos Azure en una red virtual, como App Service Environment, Azure Kubernetes Service (AKS) y Azure Virtual Machine Scale Sets. Para ver una lista completa de los recursos de Azure que puede implementar en una red virtual, consulte Integración de red virtual para los servicios de Azure.

- Comunicarse entre sí: Las redes virtuales se pueden conectar entre sí, lo que permite que los recursos de cualquiera de ellas se comuniquen entre sí mediante el emparejamiento de red virtual o Azure Virtual Network Manager. Las redes virtuales que conecte pueden estar en la misma región de Azure o en regiones distintas. Para obtener más información, consulte Emparejamiento de red virtual y Azure Virtual Network Manager.

- Comunicarse con Internet: de manera predeterminada, todos los recursos de una red virtual se pueden comunicar hacia Internet. Para comunicarse con un recurso entrante, asígnele una dirección IP pública o un equilibrador de carga público. También puede usar Direcciones IP públicas o Load Balancer público para administrar las conexiones salientes.

- Comunicarse con otras redes en el entorno local: Puede conectar sus redes y equipos en el entorno local a una red virtual mediante VPN Gateway o ExpressRoute.

- Cifrar el tráfico entre recursos: puede usar el Cifrado de red virtual para cifrar el tráfico entre recursos de una red virtual.

Grupos de seguridad de red

Puede filtrar el tráfico de red hacia y desde los recursos de Azure en una red virtual de Azure con un grupo de seguridad de red. Para más información, consulteGrupo de seguridad de red.

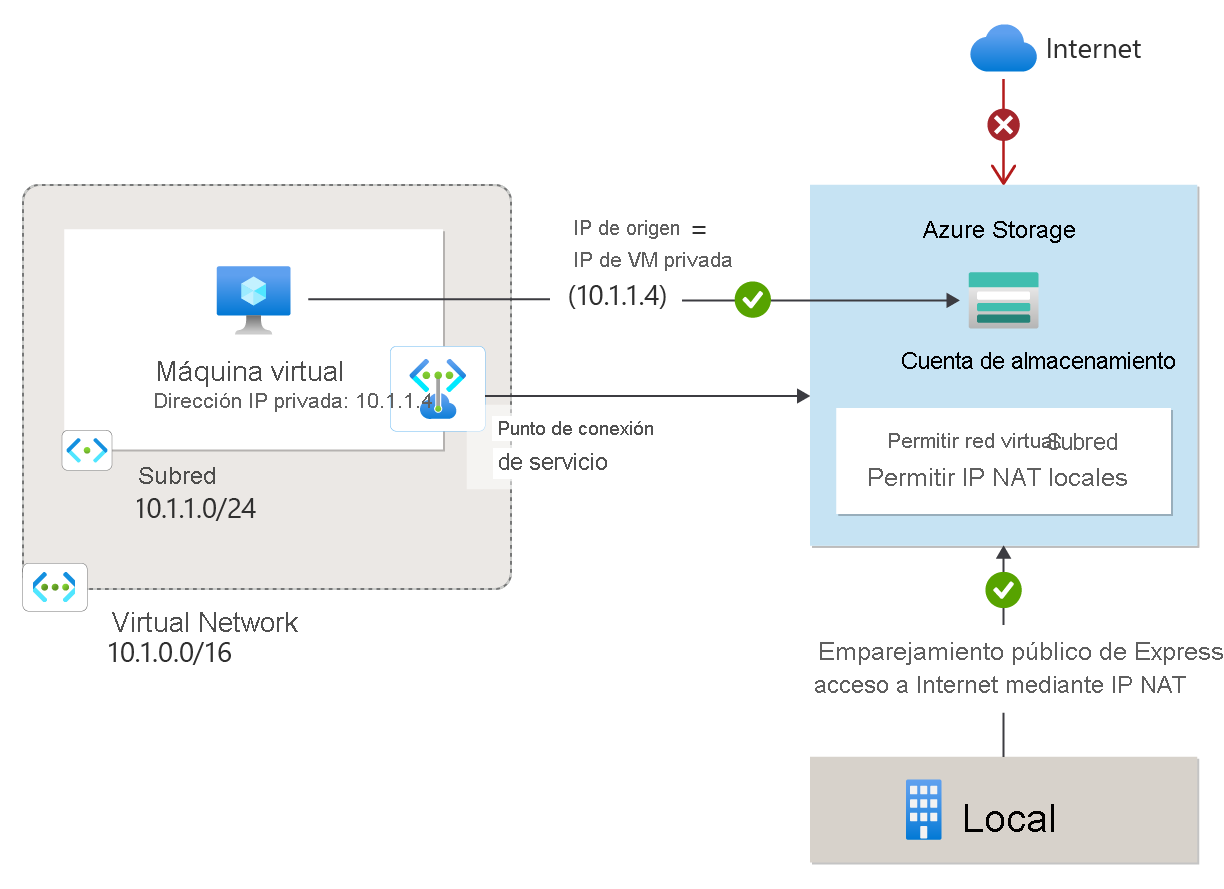

Puntos de conexión del servicio

Los puntos de conexión de servicio de Virtual Network (VNet) extienden el espacio de direcciones privadas de la red virtual y la identidad de la red virtual a los servicios de Azure, a través de una conexión directa. Los puntos de conexión permiten proteger los recursos de servicio de Azure críticos únicamente para las redes virtuales. El tráfico desde la red virtual al servicio de Azure siempre permanece en la red troncal de Microsoft Azure.

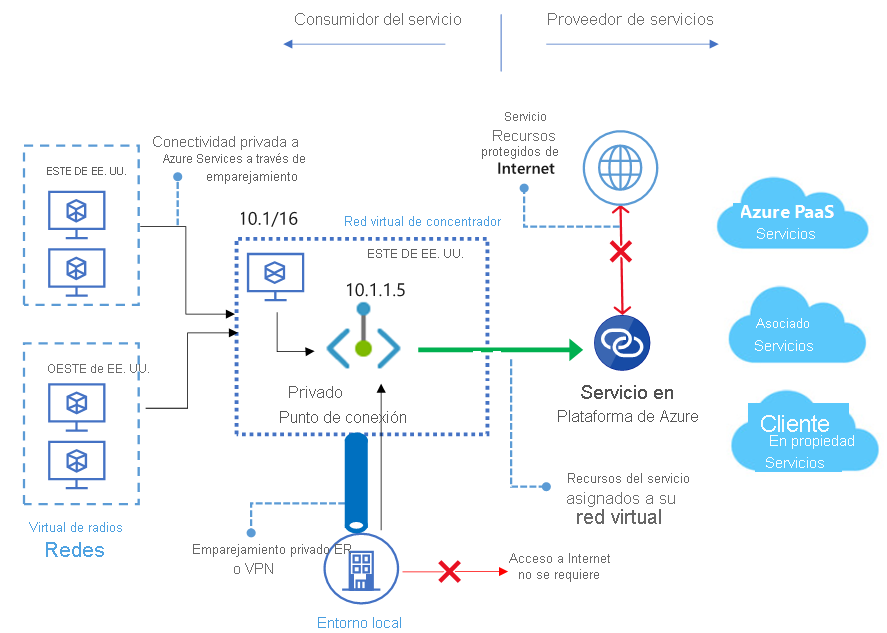

Azure Private Link

Azure Private Link permite acceder a los servicios PaaS de Azure (por ejemplo, Azure Storage y SQL Database) y a los servicios hospedados en Azure que son propiedad de los clientes, o a los servicios de asociados, a través de un punto de conexión privado de la red virtual. El tráfico entre la red virtual y el servicio viaja por la red troncal de Microsoft. Ya no es necesario exponer el servicio a la red pública de Internet. Puede crear su propio servicio de vínculo privado en la red virtual y enviarlo a los clientes.

Azure DNS

Azure DNS proporciona resolución y hospedaje de DNS mediante la infraestructura de Microsoft Azure. Azure DNS consta de tres servicios:

- Azure DNS público es un servicio de hospedaje para dominios DNS. Al hospedar dominios en Azure, puede administrar los registros de DNS con las mismas credenciales, API, herramientas y facturación que con los demás servicios de Azure.

- Azure DNS privado es un servicio de DNS para redes virtuales. Azure Private DNS administra y resuelve los nombre de dominio en la red virtual sin necesidad de configurar una solución DNS personalizada.

- Azure DNS Private Resolver es un servicio que permite consultar zonas privadas de Azure DNS desde un entorno local y viceversa sin implementar servidores DNS basados en máquinas virtuales.

Con Azure DNS, puede hospedar y resolver dominios públicos, administrar la resolución DNS en las redes virtuales y habilitar la resolución de nombres entre Azure y los recursos locales.

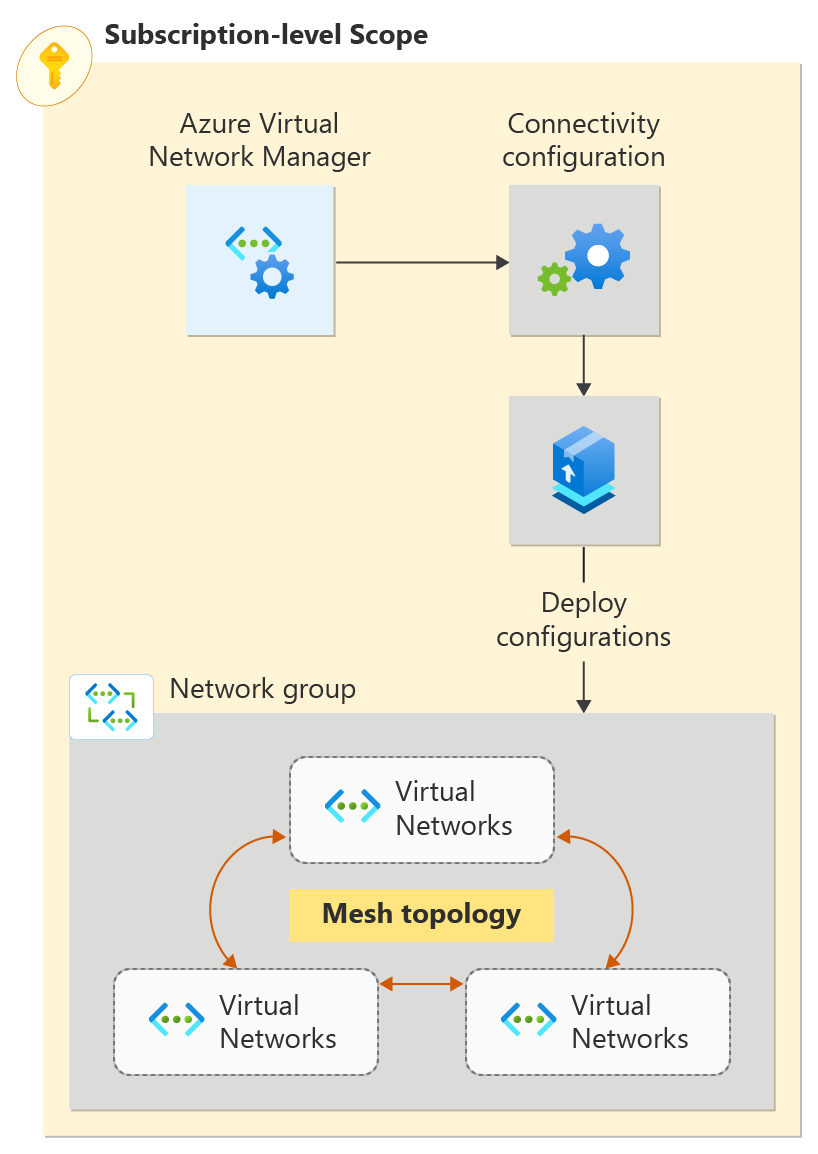

Azure Virtual Network Manager

Azure Virtual Network Manager es un servicio de administración que le permite agrupar, configurar, implementar y administrar redes virtuales globalmente entre suscripciones. Con Virtual Network Manager, puede definir grupos de redes para identificar y segmentar lógicamente las redes virtuales. Después, puede determinar las configuraciones de conectividad y seguridad que desee y aplicarlas en todas las redes virtuales seleccionadas de los grupos de red a la vez.

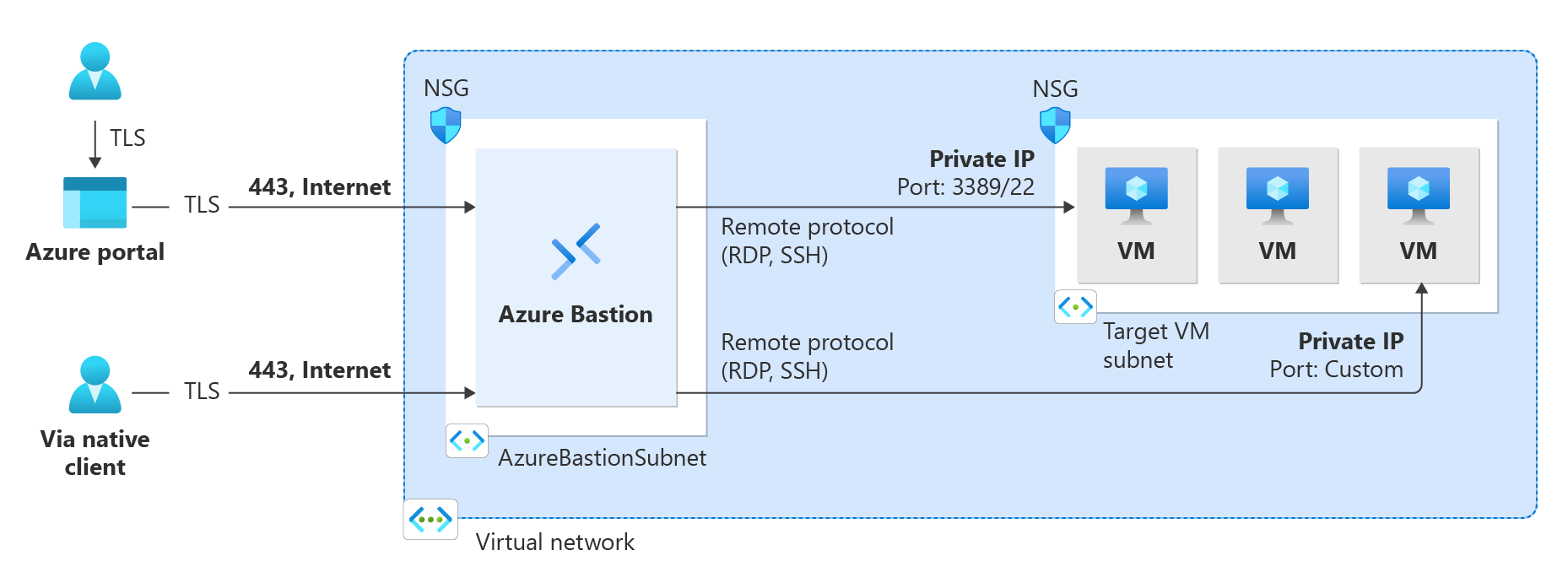

Azure Bastion

Azure Bastion es un servicio que puede implementar en una red virtual para permitirle conectarse a una máquina virtual mediante el explorador y Azure Portal. También puede conectarse mediante el cliente SSH o RDP nativo ya instalado en el equipo local. Azure Bastion es un nuevo servicio PaaS totalmente administrado por la plataforma que se implementa dentro de la red virtual. Proporciona una conectividad RDP/SSH segura e ininterrumpida a las máquinas virtuales directamente desde Azure Portal a través de TLS. Cuando se conecta a través de Azure Bastion, las máquinas virtuales no necesitan una dirección IP pública, un agente ni software cliente especial. Hay varias SKU o niveles diferentes disponibles para Azure Bastion. El nivel seleccionado afecta a las características disponibles. Para obtener más información, consulte Acerca de las opciones de configuración de Bastion.

Route Server

Azure Route Server simplifica el enrutamiento dinámico entre la aplicación virtual de red (NVA) y la red virtual. Esto le permite intercambiar información de enrutamiento directamente mediante el Protocolo de enrutamiento BGP (Protocolo de puerta de enlace de borde) entre cualquier NVA que admita el protocolo de enrutamiento BGP y la red definida por software (SDN) de Azure en la red virtual de Azure (VNET) sin necesidad de configurar ni mantener manualmente las tablas de rutas.

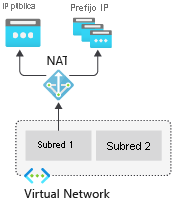

NAT Gateway

La Virtual Network NAT (traducción de direcciones de red) simplifica la conectividad a Internet de solo salida para redes virtuales. Cuando se configura en una subred, todas las conexiones salientes usan las direcciones IP públicas estáticas que se hayan especificado. La conectividad saliente es posible sin que el equilibrador de carga ni las direcciones IP públicas estén conectados directamente a máquinas virtuales. Para más información, consulte ¿Qué es la puerta de enlace NAT de Azure?

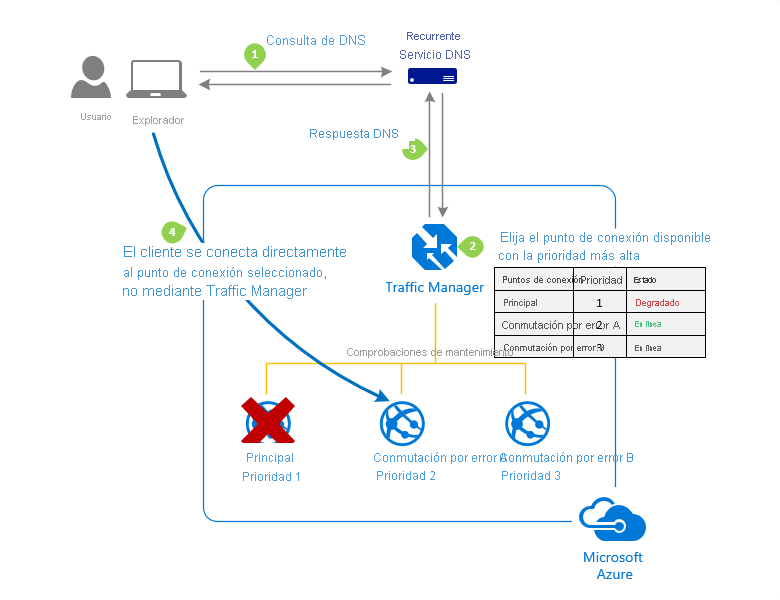

Traffic Manager

Azure Traffic Manager es un equilibrador de carga de tráfico basado en DNS que le permite distribuir el tráfico de forma óptima a servicios de regiones de Azure globales, al tiempo que proporciona una alta disponibilidad y capacidad de respuesta. Traffic Manager proporciona diversos métodos de enrutamiento de tráfico para distribuir el tráfico, como la prioridad, la ponderación, el rendimiento, el método geográfico, el multivalor o la subred.

En el diagrama siguiente se muestra el enrutamiento basado en la prioridad del punto de conexión con Traffic Manager:

Para más información sobre Traffic Manager, consulte ¿Qué es Azure Traffic Manager?.

Azure Network Watcher

Azure Network Watcher proporciona herramientas para supervisar, diagnosticar, ver las métricas y habilitar o deshabilitar registros de recursos en una red virtual de Azure.

Azure Monitor

Azure Monitor maximiza la disponibilidad y el rendimiento de las aplicaciones con una completa solución que permite recopilar, analizar y administrar datos de telemetría tanto en la nube como en los entornos locales. Esta solución ayuda a entender cómo funcionan las aplicaciones y permite identificar de manera proactiva los problemas que les afectan y los recursos de los que dependen.

Equilibrio de carga y entrega de contenido

En esta sección se describen los servicios de red de Azure que ayudan a entregar aplicaciones y cargas de trabajo: Load Balancer, Application Gateway y Azure Front Door Service.

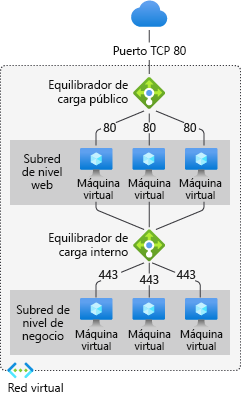

Load Balancer

Azure Load Balancer proporciona equilibrio de carga de nivel 4 con latencia baja y rendimiento alto para todos los protocolos UDP y TCP. Administra conexiones entrantes y salientes. Puede configurar los puntos de conexión de carga equilibrada públicos e internos. Puede definir reglas para asignar conexiones entrantes a destinos de grupo de back-end con opciones de sondeo de estado TCP y HTTP para administrar la disponibilidad del servicio.

Azure Load Balancer está disponible en las SKU estándar, regional y de puerta de enlace.

La siguiente imagen muestra una aplicación de niveles múltiples con conexión a Internet que utiliza los equilibradores de carga externos e internos:

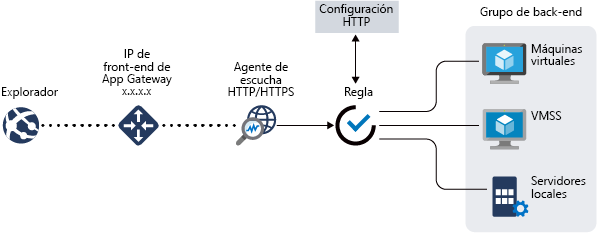

Application Gateway

Azure Application Gateway es un equilibrador de carga de tráfico web que permite administrar el tráfico a las aplicaciones web. Se trata de un controlador de entrega de aplicaciones (ADC) como servicio que ofrece diversas funcionalidades de equilibrio de carga de capa 7 para las aplicaciones.

En el diagrama siguiente se muestra el enrutamiento basado en la ruta de acceso de la dirección URL con Application Gateway.

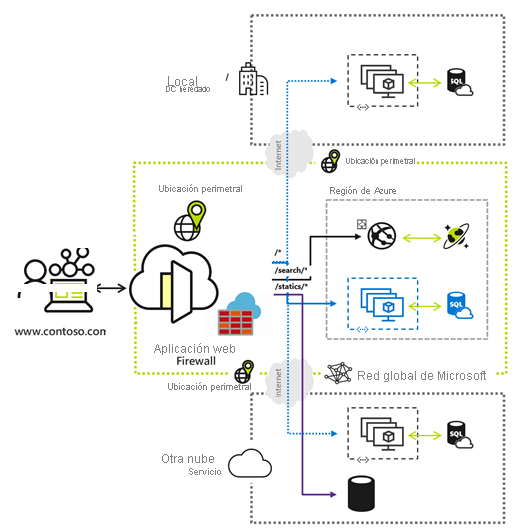

Azure Front Door

Azure Front Door permite definir, administrar y supervisar el enrutamiento global para el tráfico web mediante la optimización para obtener el mejor rendimiento y la conmutación por error global instantánea para alta disponibilidad. Con Front Door, las aplicaciones empresariales y de consumidor globales (de varias regiones) se pueden transformar en aplicaciones modernas personalizadas, sólidas y de alto rendimiento, API y contenido que lleguen a un público global mediante Azure.

Conectividad híbrida

En esta sección se describen los servicios de conectividad de red que proporcionan una comunicación segura entre la red local y Azure: VPN Gateway, ExpressRoute, Virtual WAN y Peering Service.

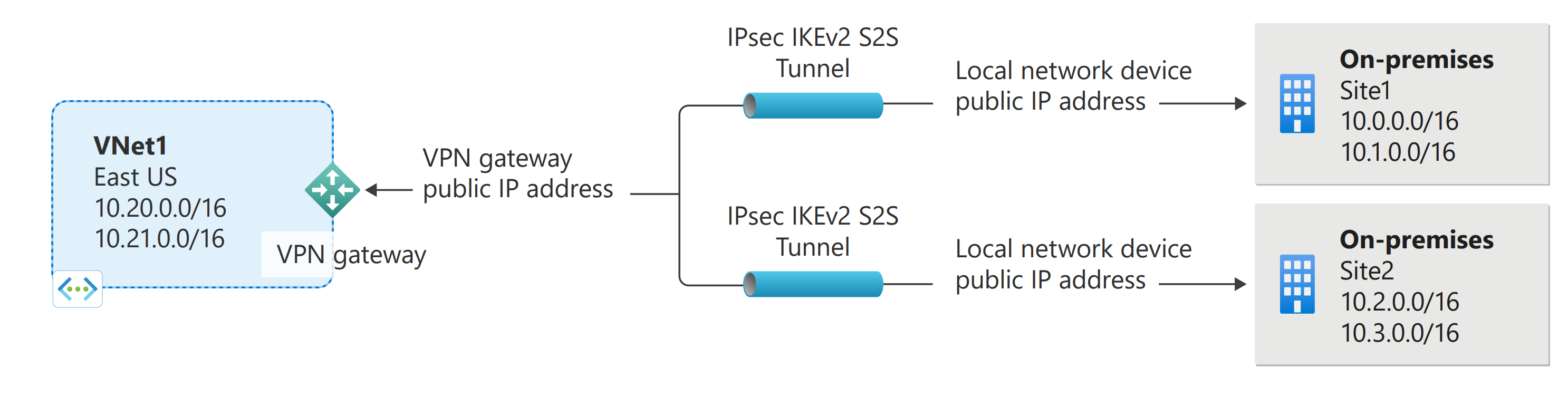

VPN Gateway

VPN Gateway ayuda a crear conexiones cifradas entre entornos locales a la red virtual desde ubicaciones locales, o bien a crear conexiones cifradas entre las redes virtuales. Hay distintas configuraciones disponibles para las conexiones de puerta de enlace de VPN. Las principales características incluyen:

- Conectividad de VPN de sitio a sitio

- Conectividad de VPN de punto a sitio

- Conectividad de VPN de red virtual a red virtual

En el siguiente diagrama se ilustran varias conexiones VPN de sitio a sitio a la misma red virtual. Para ver más diagramas de conexión, consulte VPN Gateway: diseño.

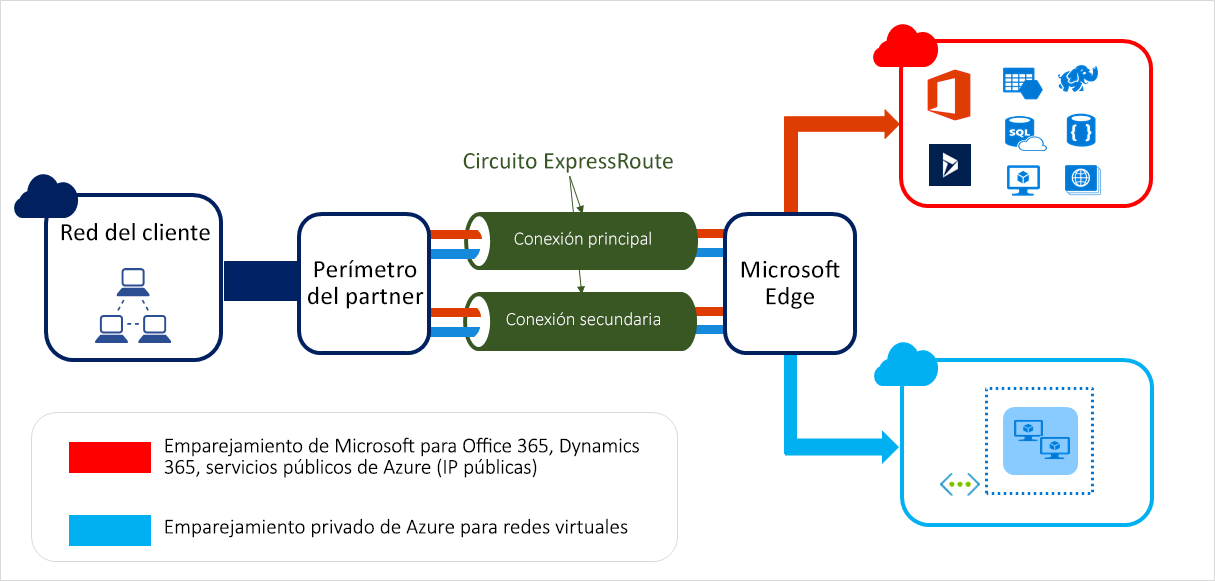

ExpressRoute

ExpressRoute permite ampliar las redes en el entorno local en la nube de Microsoft Azure a través de una conexión privada que facilita un proveedor de conectividad. Esta conexión es privada. El tráfico no pasa por Internet. Con ExpressRoute, se pueden establecer conexiones con servicios en la nube de Microsoft, como Microsoft Azure, Microsoft 365 y Dynamics 365.

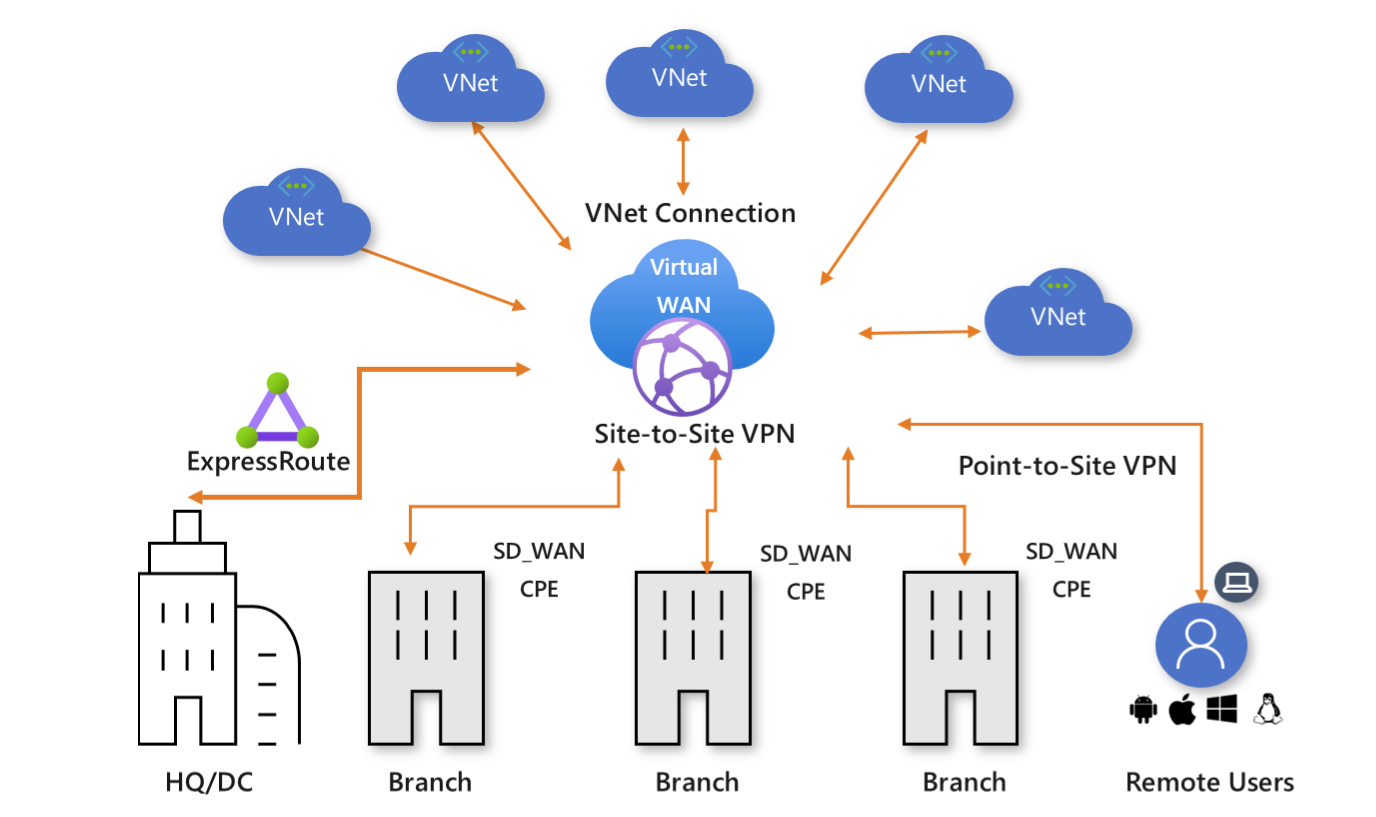

Red WAN virtual

Azure Virtual WAN es un servicio de red que aporta muchas funciones de red, seguridad y enrutamiento para proporcionar una única interfaz operativa. La conectividad con las redes virtuales de Azure se establece mediante el uso de conexiones de red virtual. Las principales características incluyen:

- Conectividad de rama (a través de la automatización de la conectividad desde dispositivos de asociados de Virtual WAN como SD-WAN o VPN CPE)

- Conectividad de VPN de sitio a sitio

- Conectividad de VPN de usuario remoto (punto a sitio)

- Conectividad privada (ExpressRoute)

- Conectividad dentro de la nube (conectividad transitiva para redes virtuales)

- Interconectividad de ExpressRoute para VPN

- Enrutamiento, Azure Firewall y cifrado para la conectividad privada

Peering Service

Azure Peering Service mejora la conectividad de los clientes a Servicios en la nube de Microsoft, como Microsoft 365, Dynamics 365, servicios de software como servicio (SaaS), Azure o cualquier otro servicio de Microsoft accesible a través de la red pública de Internet.

En esta sección se describen los servicios de red de Azure que ayudan a proteger los recursos de red: proteja las aplicaciones mediante cualquiera de estos servicios de red en Azure o una combinación de ellos: protección contra DDoS, Private Link, firewall, Web Application Firewall, grupos de seguridad de red y puntos de conexión de servicio de red virtual.

Seguridad de red

En esta sección se describen los servicios de red de Azure que protegen y supervisan los recursos de red: Firewall Manager, Firewall, Web Application Firewall y DDoS Protection.

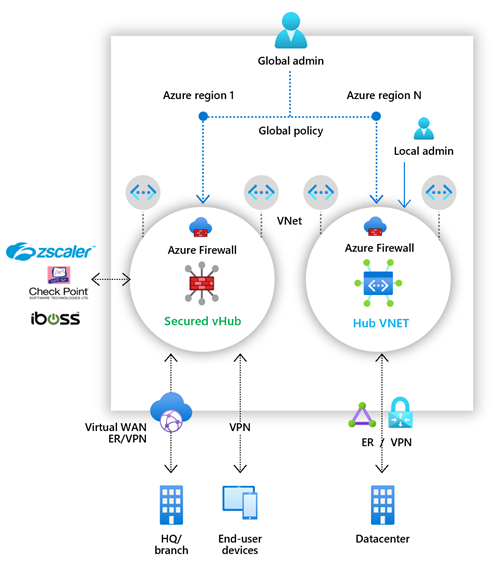

Firewall Manager

Azure Firewall Manager es un servicio de administración de seguridad que proporciona una directiva de seguridad central y administración de rutas para perímetros de seguridad en la nube. Firewall Manager puede proporcionar administración de seguridad para dos tipos diferentes de arquitectura de red: centro virtual seguro y red virtual de centro. Con Azure Firewall Manager, puede implementar varias instancias de Azure Firewall en regiones y suscripciones de Azure, implementar planes de protección contra DDoS, administrar directivas de firewall de aplicaciones web e integrarse con la seguridad como servicio de asociados para mejorar la seguridad.

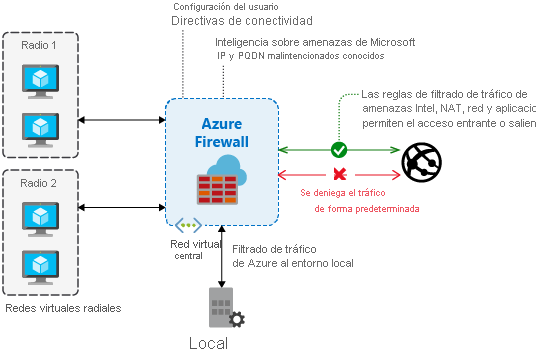

Azure Firewall

Azure Firewall es un servicio de seguridad de red administrado y basado en la nube que protege los recursos de red virtual de Azure. Con Azure Firewall, puede crear, aplicar y registrar directivas de conectividad de red y de aplicaciones de forma centralizada en suscripciones y redes virtuales. Azure Firewall usa una dirección IP pública estática para los recursos de red virtual, que permite que los firewall externos identifiquen el tráfico procedente de la red virtual.

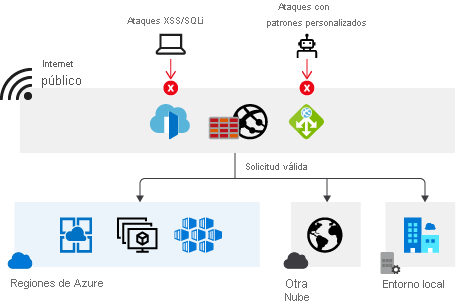

Firewall de aplicaciones web

Azure Web Application Firewall (WAF) de Azure proporciona protección a las aplicaciones web frente a vulnerabilidades de seguridad web comunes, como la inyección de SQL y el scripting entre sitios. WAF de Azure ofrece protección frente a las diez principales vulnerabilidades OWASP a través de reglas administradas. Además, los clientes también pueden configurar reglas personalizadas, que son reglas administradas por el cliente para proporcionar una protección adicional basada en el intervalo IP de origen, y atributos de solicitud como encabezados, cookies, campos de datos de formulario o parámetros de cadena de consulta.

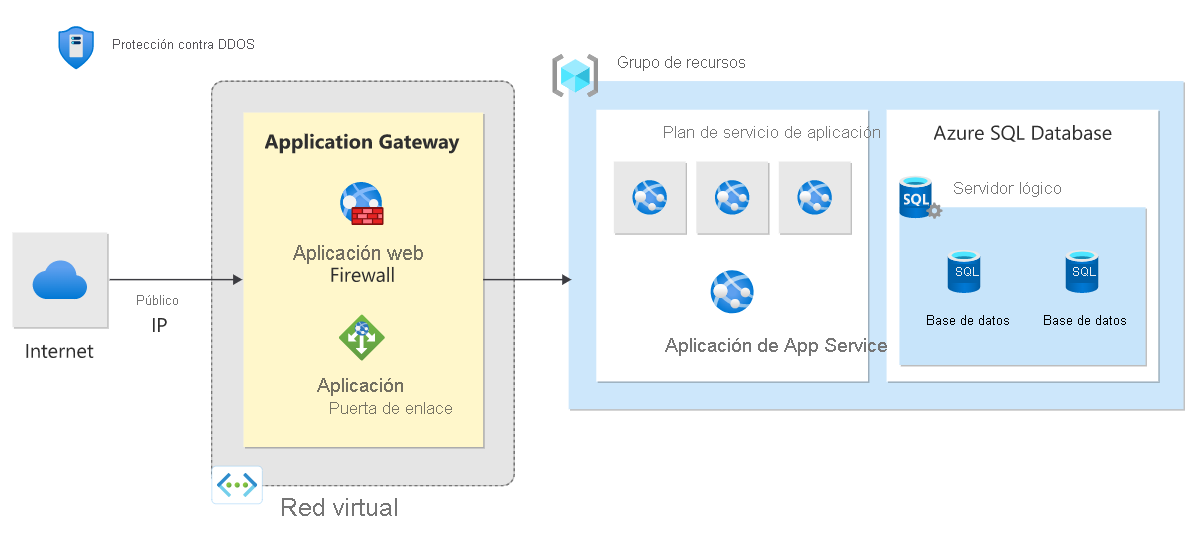

Los clientes pueden optar por implementar WAF de Azure con Application Gateway, que proporciona protección regional a las entidades en el espacio de direcciones público y privado. Los clientes pueden optar por implementar WAF de Azure con Front Door, que proporciona protección en el perímetro de la red para los puntos de conexión públicos.

DDoS Protection

Azure DDoS Protection ofrece técnicas defensivas contra las amenazas de DDoS más sofisticadas. El servicio proporciona funcionalidades mejoradas de mitigación de DDoS a su aplicación y los recursos implementados en las redes virtuales. Además, los clientes que usan Azure DDoS Protection tienen acceso a la compatibilidad con la respuesta rápida de DDoS para atraer a expertos de DDoS durante un ataque activo.

Azure DDoS Protection consta de dos niveles:

- Protección de red contra DDoS, junto con los procedimientos recomendados de diseño de aplicaciones, proporciona características mejoradas de mitigación DDoS para protegerse de los ataques DDoS. Se ajusta automáticamente para proteger los recursos específicos de Azure de una red virtual.

- Protección de IP contra DDoS es un modelo de IP de pago por protección. Protección de IP contra DDoS contiene las mismas características de ingeniería principales que Protección de red contra DDoS, pero difiere en los siguientes servicios de valor añadido: compatibilidad con respuesta rápida de DDoS, protección de costos y descuentos en WAF.

Pasos siguientes

- Cree su primera red virtual y conecte algunas máquinas virtuales a ella, siguiendo los pasos descritos en el artículo Creación de su primera red virtual.

- Conecte su equipo a una red virtual siguiendo los pasos descritos en el artículo Configuración de una conexión de punto a sitio.

- Equilibre la carga de tráfico de Internet en los servidores públicos siguiendo los pasos descritos en el artículo Creación de un equilibrador de carga con conexión a Internet.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de