Información general sobre la supervisión de la integridad del arranque

Para ayudar al inicio seguro de Azure a evitar mejor ataques de rootkit malintencionados en máquinas virtuales (VM), la atestación de invitado a través de un punto de conexión de Azure Attestation se usa para supervisar la integridad de la secuencia de arranque. Esta atestación es fundamental para dar validez a los estados de una plataforma.

La máquina virtual de inicio seguro necesita que se habilite el arranque seguro y el módulo virtual de plataforma segura (vTPM) para que se puedan instalar las extensiones de atestación. Microsoft Defender for Cloud ofrece informes basados en la atestación de invitado que comprueba el estado y que la integridad de arranque de la máquina virtual está configurada correctamente. Para obtener más información sobre la integración de Microsoft Defender for Cloud, consulte integración de inicio seguro con Microsoft Defender for Cloud.

Importante

La actualización automática de extensiones ya está disponible para la extensión Supervisión de la integridad del arranque - Certificado de invitado. Para más información, consulte Actualizaciones automáticas de extensiones.

Requisitos previos

Necesita una suscripción activa de Azure y una máquina virtual de inicio seguro.

Habilitar la supervisión de la integridad

Para habilitar la supervisión de integridad, siga los pasos descritos en esta sección.

Inicie sesión en Azure Portal.

Seleccione el recurso (Virtual Machines).

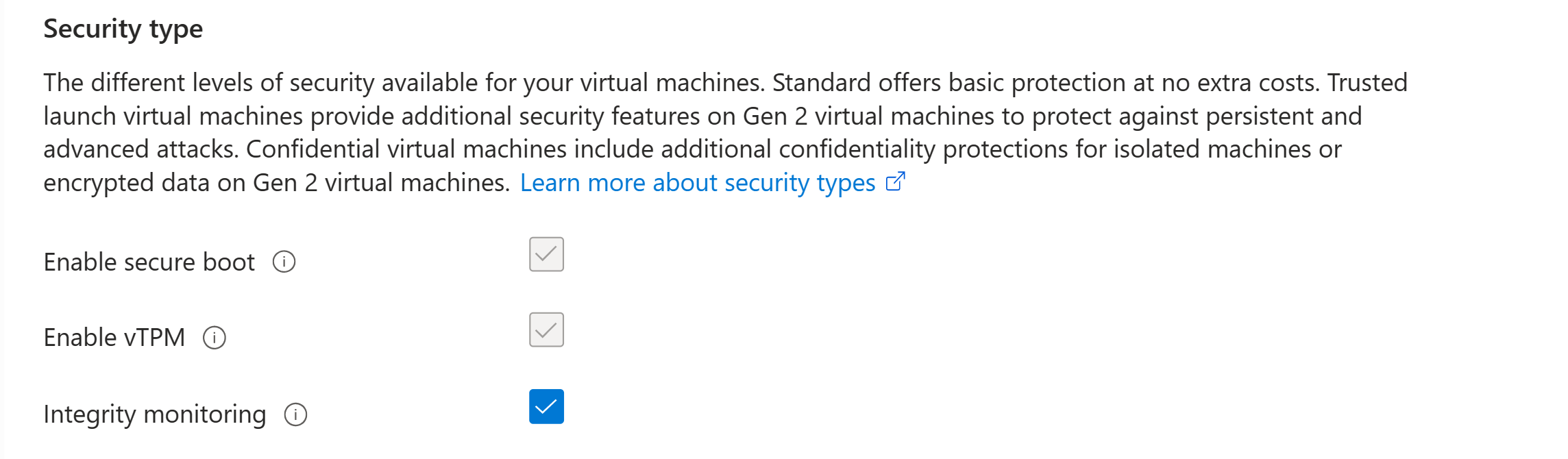

En Configuración, seleccione Configuración. En el panel Tipo de seguridad, seleccione Supervisión de integridad.

Guarde los cambios.

En la página Información general de la máquina virtual, el tipo de seguridad para la supervisión de integridad debe aparecer como Habilitado.

Esta acción instala la extensión de atestación de invitado, a la que puede hacer referencia a través de la configuración de la pestaña Extensiones y aplicaciones.

Guía de solución de problemas para la instalación de la extensión de atestación de invitado

En esta sección se tratan los errores y soluciones de atestación.

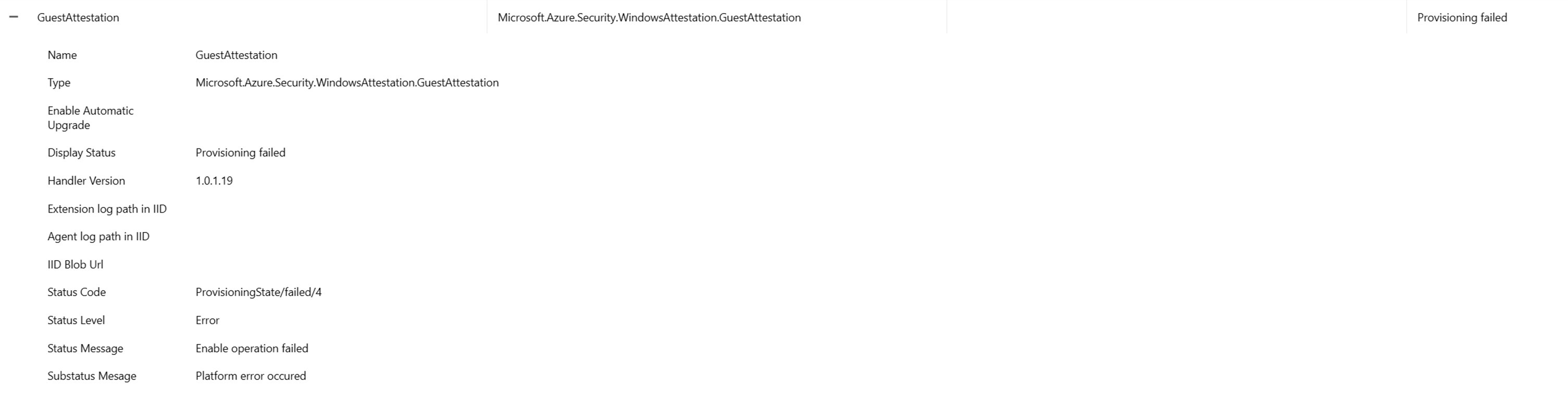

Síntomas

La extensión de Azure Attestation no funcionará correctamente al configurar un grupo de seguridad de red (NSG) o un proxy. Aparece un error similar a "Error de aprovisionamiento Microsoft.Azure.Security.WindowsAttestation.GuestAttestation".

Soluciones

En Azure, los grupos de seguridad de red se usan para ayudar a filtrar el tráfico de red entre los recursos de Azure. Los NSG contienen reglas de seguridad que permiten o deniegan el tráfico de red entrante (o el tráfico de red saliente) de varios tipos de recursos de Azure. El punto de conexión de Azure Attestation debe poder comunicarse con la extensión de atestación de invitado. Sin este punto de conexión, el inicio seguro no puede acceder a la atestación de invitado, lo que permite que Microsoft Defender for Cloud supervise la integridad de la secuencia de arranque de las máquinas virtuales.

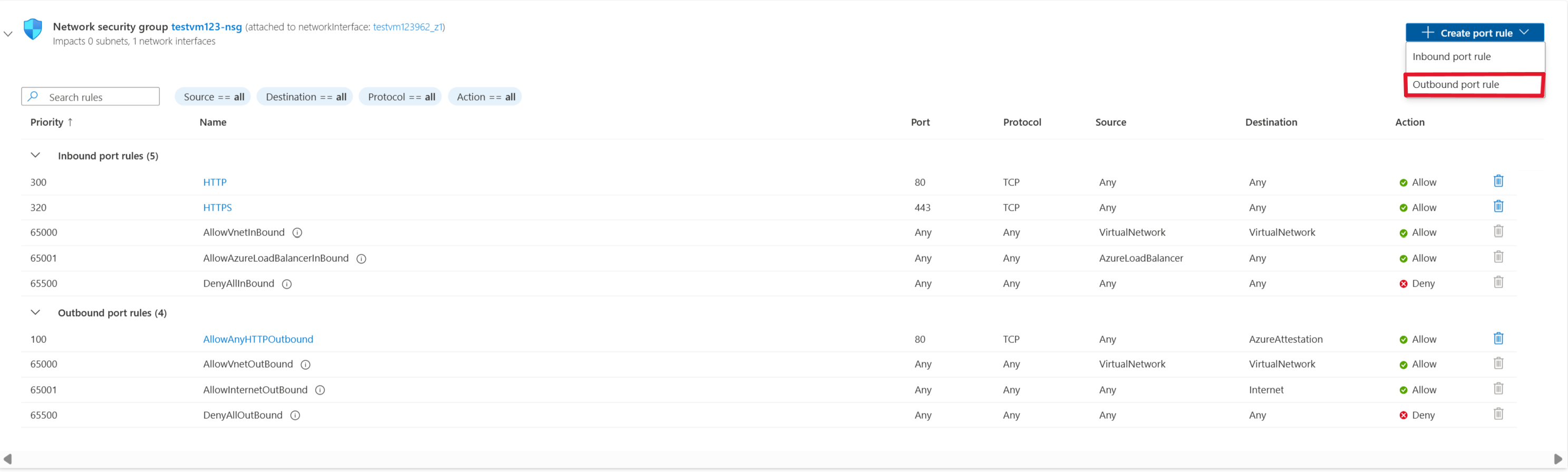

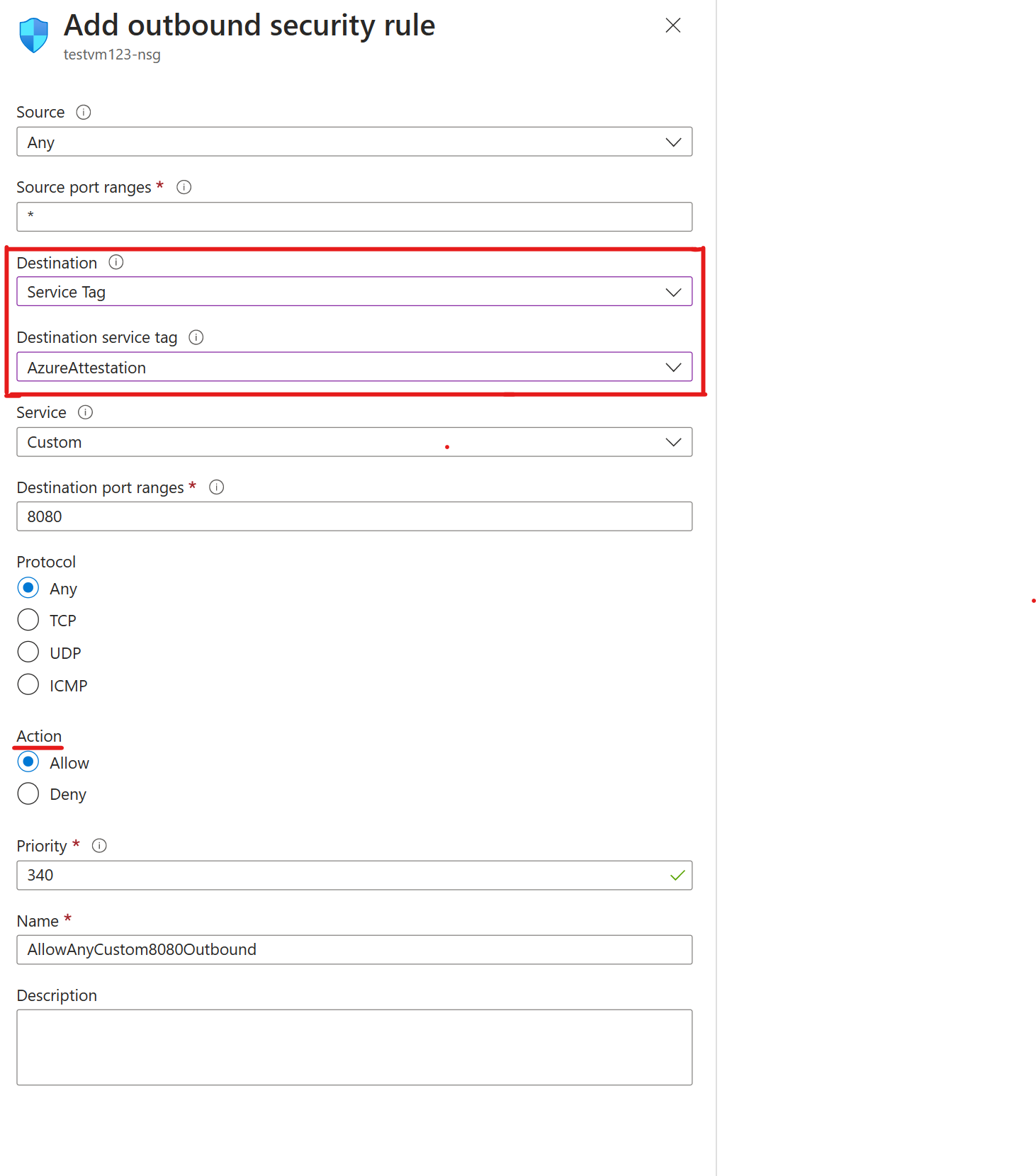

Para desbloquear el tráfico de Azure Attestation en grupos de seguridad de red mediante etiquetas de servicio:

Vaya a la máquina virtual que desea permitir el tráfico saliente.

En el panel izquierdo, en Redes, seleccione Configuración de redes.

A continuación, seleccione Crear regla de puerto>Regla de puerto de salida.

Para permitir Azure Attestation, convierta el destino en una etiqueta de servicio. Esta configuración permite que el intervalo de direcciones IP se actualice y establezca automáticamente las reglas que permiten Azure Attestation. Establezca Etiqueta de servicio de destino en AzureAttestation y establezca Acción en Permitir.

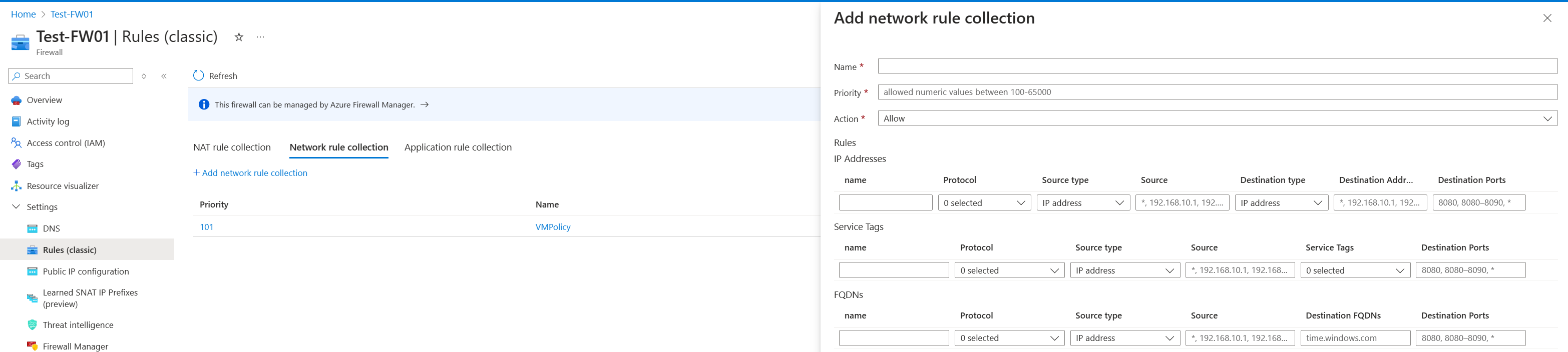

Los firewalls protegen una red virtual, que contiene varias máquinas virtuales de inicio seguro. Para desbloquear el tráfico de Azure Attestation en un firewall mediante una colección de reglas de aplicación:

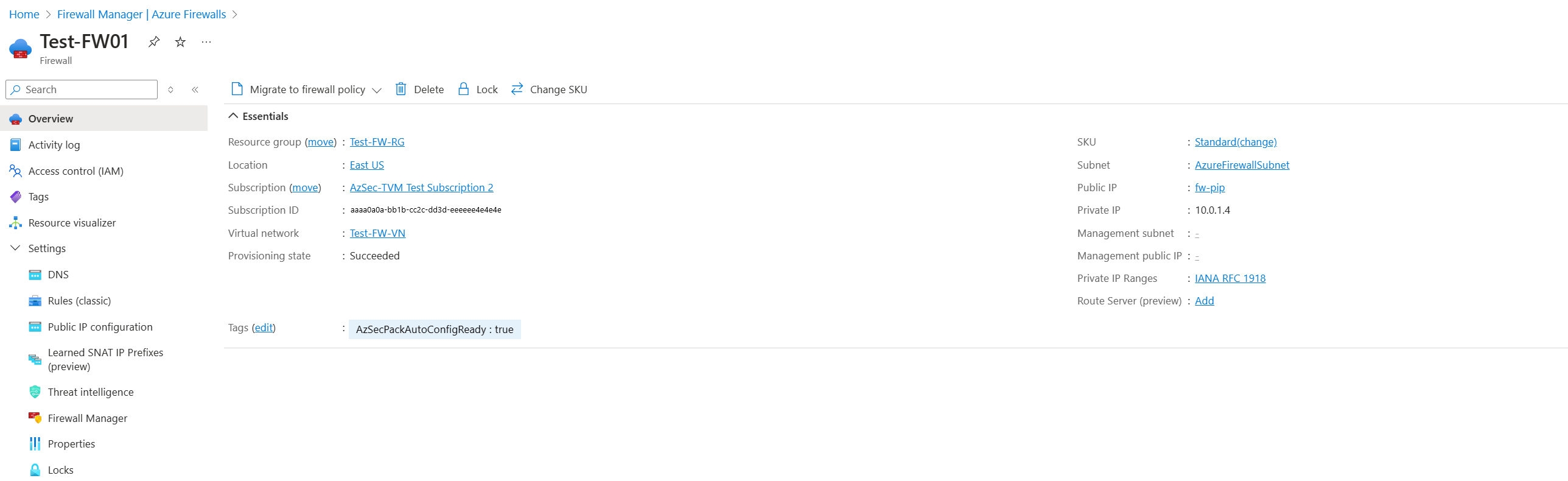

Vaya a la instancia de Azure Firewall que tiene el tráfico bloqueado desde el recurso de máquina virtual de inicio seguro.

En Configuración, seleccione Reglas (clásico) para empezar a desbloquear la atestación de invitado detrás del firewall.

En Colección de reglas de red, seleccione Agregar colección de reglas de red.

Configure el nombre, la prioridad, el tipo de origen y los puertos de destino en función de sus necesidades. Establezca Nombre de etiqueta de servicio en AzureAttestation y establezca Acción en Permitir.

Para desbloquear el tráfico de Azure Attestation en un firewall mediante una colección de reglas de aplicación:

Vaya a la instancia de Azure Firewall que tiene el tráfico bloqueado desde el recurso de máquina virtual de inicio seguro.

La colección de reglas debe contener al menos una regla destinada a nombres de dominio completos (FQDN).

Seleccione la colección de reglas de aplicación y agregue una regla de aplicación.

Seleccione un nombre y una prioridad numérica para las reglas de aplicación. Establezca Acción para la colección de reglas en Permitir.

Configure el nombre, el origen y el protocolo. El tipo de origen es para una sola dirección IP. Seleccione el grupo IP para permitir varias direcciones IP a través del firewall.

Proveedor compartido regional

Azure Attestation proporciona un proveedor compartido regional en cada región disponible. Puede optar por usar el proveedor compartido regional para la atestación o crear sus propios proveedores con directivas personalizadas. Cualquier usuario de Microsoft Entra puede acceder a proveedores compartidos. No se puede cambiar la directiva asociada a ella.

Nota:

Puede configurar el tipo de origen, el servicio, los intervalos de puertos de destino, el protocolo, la prioridad y el nombre.

Contenido relacionado

Obtenga más información sobre el inicio seguro y la implementación de una máquina virtual de inicio seguro.