Tutorial: Enrutamiento del tráfico de red con una tabla de rutas

De forma predeterminada, Azure enruta el tráfico entre todas las subredes de una red virtual. Sin embargo, puede crear sus propias rutas para invalidar las predeterminadas de Azure. Las rutas personalizadas resultan de utilidad si, por ejemplo, quiere enrutar el tráfico entre subredes por medio de una aplicación virtual de red (NVA).

En este tutorial, aprenderá a:

- Creación de una red virtual y subredes

- Creación de una aplicación virtual de red para enrutar el tráfico

- Implementación de máquinas virtuales (VM) en subredes diferentes

- Creación de una tabla de rutas

- Creación de una ruta

- Asociación de una tabla de rutas a una subred

- Enrutamiento del tráfico desde una subred a otra a través de una aplicación virtual de red

Requisitos previos

- Una cuenta de Azure con una suscripción activa. También puede crear una cuenta de forma gratuita.

Creación de las subredes

Para este tutorial se necesita una red perimetral y una subred privada. La subred DMZ es donde se implementa la NVA y la subred Privada es donde se implementan las máquinas virtuales a las que desea enrutar el tráfico. La subred-1 es la subred creada en los pasos anteriores. Use subnet-1 para la máquina virtual pública.

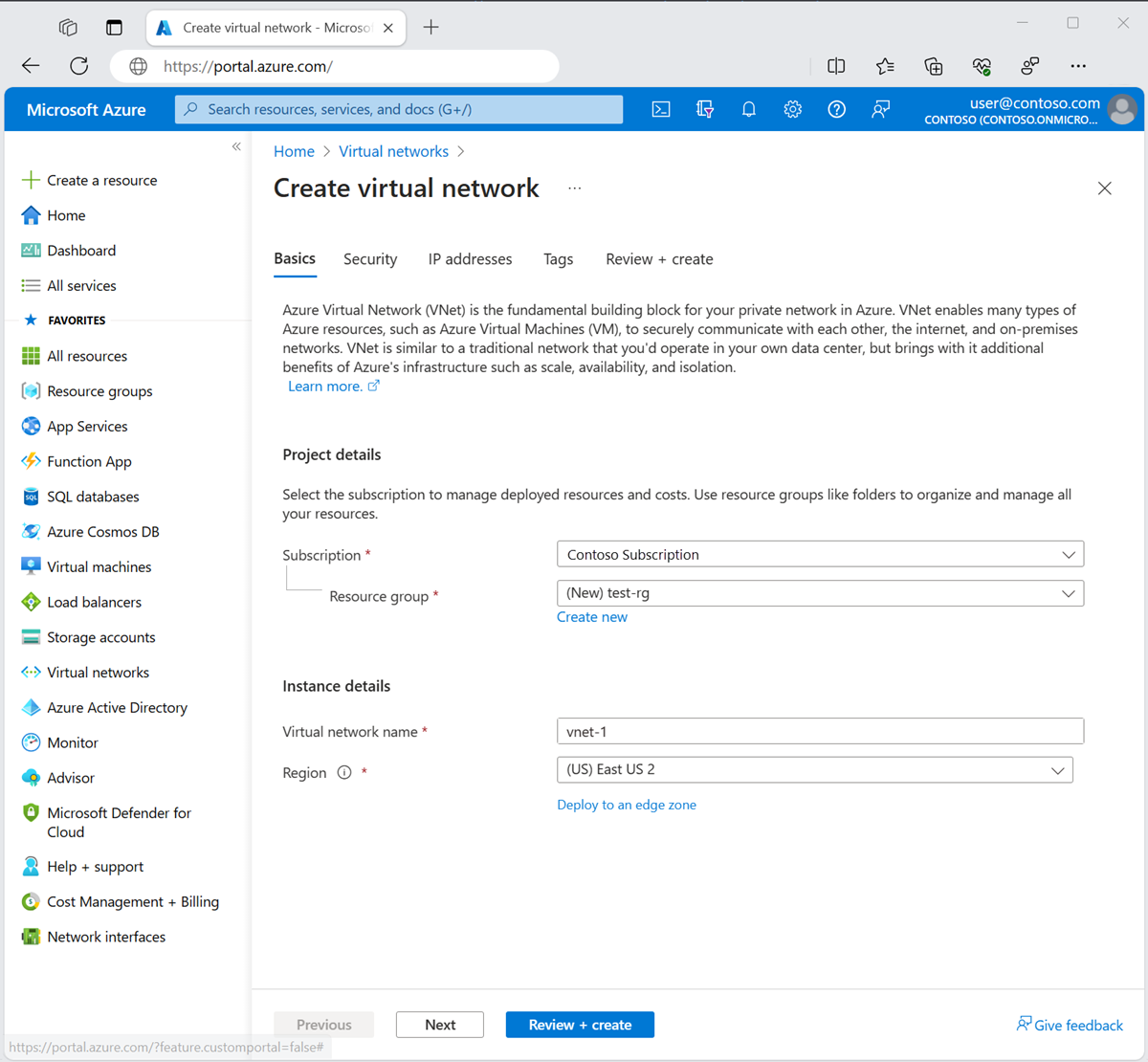

Crear una red virtual y un host de Azure Bastion

El procedimiento siguiente crea una red virtual con una subred de recursos, una subred de Azure Bastion y un host de Bastion:

En el portal, busque y seleccione Redes virtuales.

En la página Redes virtuales, seleccione y Crear.

En la pestaña Datos básicos de Crear red virtual, escriba o seleccione la siguiente información:

Configuración Valor Detalles del proyecto Suscripción Selecciona tu suscripción. Resource group Seleccione Crear nuevo.

Escriba test-rg para el nombre.

Seleccione Aceptar.Detalles de instancia Nombre Escriba vnet-1. Region Seleccione Este de EE. UU. 2.

Seleccione Siguiente para ir a la pestaña Seguridad.

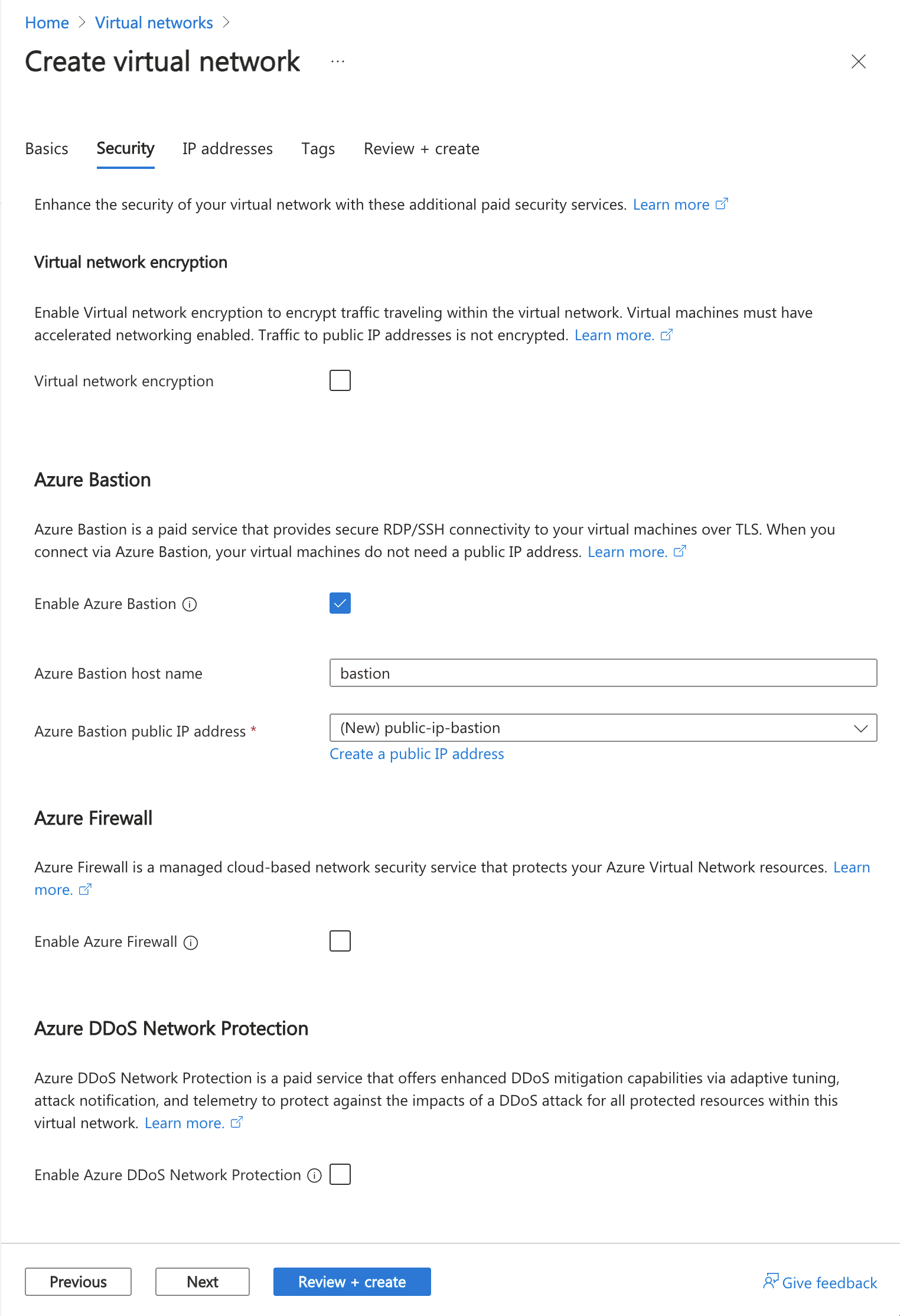

En la sección Azure Bastion, seleccione Habilitar Azure Bastion.

Bastion usa el explorador para conectarse a las máquinas virtuales de la red virtual a través del shell seguro (SSH) o el protocolo de escritorio remoto (RDP) mediante sus direcciones IP privadas. Las máquinas virtuales no necesitan direcciones IP públicas, software cliente ni configuración especial. Para más información, consulte ¿Qué es Azure Bastion?.

Nota:

Los precios por hora comienzan desde el momento en que se implementa Bastion, independientemente del uso de datos salientes. Para más información, consulte Precios y SKU. Si va a implementar Bastion como parte de un tutorial o prueba, se recomienda eliminar este recurso una vez que haya terminado de usarlo.

En Azure Bastion, escriba o seleccione la información siguiente:

Configuración Valor Nombre de host de Azure Bastion Escriba bastión. Dirección IP pública de Azure Bastion Seleccione Crear una dirección IP pública.

Escriba public-ip-bastion en Nombre.

Seleccione Aceptar.

Seleccione Siguiente para continuar a la pestaña Direcciones IP.

En el cuadro espacio de direcciones de Subredes, seleccione la subred predeterminada.

En Agregar subred, escriba o seleccione la información siguiente:

Configuración Valor Propósito de la subred Deje el valor predeterminado Predeterminado. Nombre Escriba subnet-1. IPv4 Intervalo de direcciones IPv4 Deje el valor predeterminado de 10.0.0.0/16. Dirección inicial Deje el valor predeterminado de 10.0.0.0. Size Deje el valor predeterminado de /24 (256 direcciones). Seleccione Guardar.

En la parte inferior de la ventana, seleccione Revisar y crear. Cuando se supera la validación, seleccione Crear.

En el cuadro de búsqueda de la parte superior del portal, escriba Red virtual. En los resultados de la búsqueda, seleccione Redes virtuales.

En Redes virtuales, seleccione vnet-1.

En vnet-1, seleccione Subredes en la sección Configuración.

En la lista de subredes de la red virtual, elija + Subred.

En Agregar subred, escriba o seleccione la información siguiente:

Configuración Valor Propósito de la subred Deje el valor predeterminado Predeterminado. Nombre Escriba subnet-private. IPv4 Intervalo de direcciones IPv4 Deje el valor predeterminado de 10.0.0.0/16. Dirección inicial Escriba 10.0.2.0. Size Deje el valor predeterminado de /24 (256 direcciones).

Seleccione Agregar.

Seleccione +Subred.

En Agregar subred, escriba o seleccione la información siguiente:

Configuración Valor Propósito de la subred Deje el valor predeterminado Predeterminado. Nombre Escriba subnet-dmz. IPv4 Intervalo de direcciones IPv4 Deje el valor predeterminado de 10.0.0.0/16. Dirección inicial Escriba 10.0.3.0. Size Deje el valor predeterminado de /24 (256 direcciones).

Seleccione Agregar.

Creación de una máquina virtual de NVA

Las aplicaciones virtuales de red (NVA) son máquinas virtuales que ayudan con las funciones de red, como la optimización del enrutamiento y del firewall. En esta sección, cree una NVA mediante una máquina virtual Ubuntu 24.04.

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Máquina virtual. En los resultados de la búsqueda, seleccione Máquinas virtuales.

Seleccione + Crear y, después, Máquina virtual de Azure.

En Crear una máquina virtual, escriba o seleccione la siguiente información en la pestaña Datos básicos:

Configuración Valor Detalles del proyecto Suscripción Selecciona tu suscripción. Resource group Seleccione test-rg. Detalles de instancia Nombre de la máquina virtual Escriba vm-nva. Region Seleccione (EE. UU.) Este de EE. UU. 2. Opciones de disponibilidad Seleccione No se requiere redundancia de la infraestructura. Tipo de seguridad Seleccione Estándar. Imagen Seleccione Ubuntu Server 24.04 LTS: x64 Gen2. Arquitectura VM Deje el valor predeterminado, x64. Size Seleccione un tamaño. Cuenta de administrador Tipo de autenticación Seleccione Contraseña. Nombre de usuario Especifique un nombre de usuario. Contraseña Escriba una contraseña. Confirmación de la contraseña Vuelva a escribir la contraseña. Reglas de puerto de entrada Puertos de entrada públicos Seleccione Ninguno. Seleccione Siguiente: Discos y, luego, Siguiente: Redes.

En la pestaña Redes, escriba o seleccione la siguiente información:

Parámetro Valor Interfaz de red Virtual network Seleccione vnet-1. Subnet Seleccione subred-dmz (10.0.3.0/24). Dirección IP pública Selecciona Ninguno. Grupo de seguridad de red de NIC Seleccione Advanced (Avanzadas). Configuración del grupo de seguridad de red Seleccione Crear nuevo.

En Nombre escriba nsg-nva.

Seleccione Aceptar.Deje el resto de las opciones en sus valores predeterminados y luego seleccione Revisar y crear.

Seleccione Crear.

Creación de máquinas virtuales públicas y privadas

Cree dos máquinas virtuales en la red virtual vnet-1. Una máquina virtual está en la subred subnet-1 y la otra máquina virtual está en la subred privada de la subnet. Use la misma imagen de máquina virtual para ambas máquinas virtuales.

Creación de una máquina virtual pública

La máquina virtual pública se usa para simular una máquina en la red pública de Internet. La máquina virtual pública y privada se usa para probar el enrutamiento del tráfico de red a través de la máquina virtual de NVA.

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Máquina virtual. En los resultados de la búsqueda, seleccione Máquinas virtuales.

Seleccione + Crear y, después, Máquina virtual de Azure.

En Crear una máquina virtual, escriba o seleccione la siguiente información en la pestaña Datos básicos:

Configuración Valor Detalles del proyecto Suscripción Selecciona tu suscripción. Resource group Seleccione test-rg. Detalles de instancia Nombre de la máquina virtual Escriba vm-public. Region Seleccione (EE. UU.) Este de EE. UU. 2. Opciones de disponibilidad Seleccione No se requiere redundancia de la infraestructura. Tipo de seguridad Seleccione Estándar. Imagen Seleccione Ubuntu Server 24.04 LTS: x64 Gen2. Arquitectura VM Deje el valor predeterminado, x64. Size Seleccione un tamaño. Cuenta de administrador Tipo de autenticación Seleccione Contraseña. Nombre de usuario Especifique un nombre de usuario. Contraseña Escriba una contraseña. Confirmación de la contraseña Vuelva a escribir la contraseña. Reglas de puerto de entrada Puertos de entrada públicos Seleccione Ninguno. Seleccione Siguiente: Discos y, luego, Siguiente: Redes.

En la pestaña Redes, escriba o seleccione la siguiente información:

Parámetro Valor Interfaz de red Virtual network Seleccione vnet-1. Subnet Seleccione subnet-1 (10.0.0.0/24). Dirección IP pública Selecciona Ninguno. Grupo de seguridad de red de NIC Seleccione Ninguno. Deje el resto de las opciones en sus valores predeterminados y luego seleccione Revisar y crear.

Seleccione Crear.

Creación de una máquina virtual privada

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Máquina virtual. En los resultados de la búsqueda, seleccione Máquinas virtuales.

Seleccione + Crear y, después, Máquina virtual de Azure.

En Crear una máquina virtual, escriba o seleccione la siguiente información en la pestaña Datos básicos:

Configuración Valor Detalles del proyecto Suscripción Selecciona tu suscripción. Resource group Seleccione test-rg. Detalles de instancia Nombre de la máquina virtual Escriba vm-private. Region Seleccione (EE. UU.) Este de EE. UU. 2. Opciones de disponibilidad Seleccione No se requiere redundancia de la infraestructura. Tipo de seguridad Seleccione Estándar. Imagen Seleccione Ubuntu Server 24.04 LTS: x64 Gen2. Arquitectura VM Deje el valor predeterminado, x64. Size Seleccione un tamaño. Cuenta de administrador Tipo de autenticación Seleccione Contraseña. Nombre de usuario Especifique un nombre de usuario. Contraseña Escriba una contraseña. Confirmación de la contraseña Vuelva a escribir la contraseña. Reglas de puerto de entrada Puertos de entrada públicos Seleccione Ninguno. Seleccione Siguiente: Discos y, luego, Siguiente: Redes.

En la pestaña Redes, escriba o seleccione la siguiente información:

Parámetro Valor Interfaz de red Virtual network Seleccione vnet-1. Subnet Seleccione subnet-private (10.0.2.0/24). Dirección IP pública Selecciona Ninguno. Grupo de seguridad de red de NIC Seleccione Ninguno. Deje el resto de las opciones en sus valores predeterminados y luego seleccione Revisar y crear.

Seleccione Crear.

Habilitar el reenvío de IP

Para enrutar el tráfico mediante la NVA, active el reenvío de IP en Azure y en el sistema operativo de la máquina virtual vm-nva. Una vez habilitado el reenvío de IP, el tráfico recibido por la máquina virtual vm-nva destinado a una dirección IP diferente no se quitará y se reenviará al destino correcto.

Habilitación del reenvío IP en Azure

En esta sección, activará el reenvío de IP para la interfaz de red de la máquina virtual vm-nva.

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Máquina virtual. En los resultados de la búsqueda, seleccione Máquinas virtuales.

En Máquinas virtuales, seleccione vm-nva.

En vm-nva, expanda Redes y seleccione Configuración de red.

Seleccione el nombre de la interfaz de red junto a Interfaz de red:. El nombre comienza con vm-nva y tiene un número aleatorio asignado a la interfaz. El nombre de la interfaz de este ejemplo es vm-nva313.

En la página de información general de la interfaz de red, en Configuración, seleccione Configuraciones de IP.

En Configuraciones de IP, seleccione el cuadro situado junto a Habilitar reenvío IP.

Seleccione Aplicar.

Activar el reenvío IP en el sistema operativo

En esta sección, activará el reenvío de IP para el sistema operativo de la máquina virtual vm-nva para reenviar el tráfico de red. Use el servicio Azure Bastion para conectarse a la máquina virtual vm-nva.

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Máquina virtual. En los resultados de la búsqueda, seleccione Máquinas virtuales.

En Máquinas virtuales, seleccione vm-nva.

Seleccione Conectar y Conectar a través de Bastion en la sección Información general.

Escriba el nombre de usuario y la contraseña que especificó al crear la máquina virtual.

Seleccione Conectar.

Escriba la siguiente información en el símbolo del sistema de la máquina virtual para habilitar el reenvío IP:

sudo vim /etc/sysctl.confEn el editor Vim, quite

#de la líneanet.ipv4.ip_forward=1:Presione la tecla Insertar.

# Uncomment the next line to enable packet forwarding for IPv4 net.ipv4.ip_forward=1Presione la tecla Esc.

Escriba

:wqy presione ENTRAR.Cierre la sesión de Bastion.

Reinicie la máquina virtual.

Creación de una tabla de rutas

En esta sección, cree una tabla de rutas para definir la ruta del tráfico a través de la máquina virtual de NVA. La tabla de rutas está asociada a la subred subnet-1 donde se implementa la máquina virtual vm-public.

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Tabla de rutas. Seleccione Tablas de rutas en los resultados de la búsqueda.

Seleccione + Create (+ Crear).

En Crear tabla de rutas, escriba o seleccione la siguiente información:

Configuración Valor Detalles del proyecto Suscripción Selecciona tu suscripción. Resource group Seleccione test-rg. Detalles de instancia Region Seleccione Este de EE. UU. 2. Nombre Escriba route-table-public. Propagar las rutas de la puerta de enlace Deje el valor predeterminado de Sí. Seleccione Revisar + crear.

Seleccione Crear.

Creación de una ruta

En esta sección, cree una ruta en la tabla de rutas que creó en los pasos anteriores.

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Tabla de rutas. Seleccione Tablas de rutas en los resultados de la búsqueda.

Seleccione route-table-public.

Expanda Configuración y seleccione Rutas.

Seleccione + Agregar en Rutas.

En Agregar ruta, escriba o seleccione la información siguiente:

Configuración Value Nombre de ruta Escriba to-private-subnet. Tipo de destino Seleccione Direcciones IP. Intervalos de direcciones IP de destino y CIDR Escriba 10.0.2.0/24. Tipo de próximo salto Seleccione Aplicación virtual. Siguiente dirección de salto Escriba 10.0.3.4.

Esta es la dirección IP de vm-nva que ha creado en los pasos anteriores..

Seleccione Agregar.

Seleccione Subredes en Configuración.

Seleccione + Asociar.

En Asociar subred, escriba o seleccione la información siguiente:

Configuración Value Virtual network Seleccione vnet-1 (test-rg). Subnet Seleccione subnet-1. Seleccione Aceptar.

Prueba del enrutamiento del tráfico de red

Pruebe el enrutamiento del tráfico de red de vm-public a vm-private. Prueba de enrutamiento de la red tráfico de vm-private a vm-public.

Prueba del tráfico de red de vm-public a vm-private

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Máquina virtual. En los resultados de la búsqueda, seleccione Máquinas virtuales.

En Máquinas virtuales, seleccione vm-public.

Seleccione Conectar y Conectar a través de Bastion en la sección Información general.

Escriba el nombre de usuario y la contraseña que especificó al crear la máquina virtual.

Seleccione Conectar.

En el símbolo del sistema, escriba el siguiente comando para realizar un seguimiento del enrutamiento del tráfico de red de vm-public a vm-private:

tracepath vm-privateLa respuesta es similar al siguiente ejemplo:

azureuser@vm-public:~$ tracepath vm-private 1?: [LOCALHOST] pmtu 1500 1: vm-nva.internal.cloudapp.net 1.766ms 1: vm-nva.internal.cloudapp.net 1.259ms 2: vm-private.internal.cloudapp.net 2.202ms reached Resume: pmtu 1500 hops 2 back 1Puede ver que hay dos saltos en la respuesta anterior para el tráfico ICMP de

tracepathdesde la máquina virtual vm-public a vm-private. El primer salto es vm-nva. El segundo salto es vm-private de destino.Azure envió el tráfico desde subnet-1 a través del NVA y no directamente a subnet-private porque previamente ha añadido la ruta to-private-subnet a route-table-public y lo asoció a subnet-1.

Cierre la sesión de Bastion.

Prueba del tráfico de red de vm-private a vm-public

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Máquina virtual. En los resultados de la búsqueda, seleccione Máquinas virtuales.

En Máquinas virtuales, seleccione vm-public.

Seleccione Conectar y Conectar a través de Bastion en la sección Información general.

Escriba el nombre de usuario y la contraseña que especificó al crear la máquina virtual.

Seleccione Conectar.

En el símbolo del sistema, escriba el siguiente comando para realizar un seguimiento del enrutamiento del tráfico de red de vm-private a vm-public:

tracepath vm-publicLa respuesta es similar al siguiente ejemplo:

azureuser@vm-private:~$ tracepath vm-public 1?: [LOCALHOST] pmtu 1500 1: vm-public.internal.cloudapp.net 2.584ms reached 1: vm-public.internal.cloudapp.net 2.147ms reached Resume: pmtu 1500 hops 1 back 2Puede ver que hay un salto en la respuesta anterior, que es el destino de la máquina virtual vm-public.

Azure envió el tráfico directamente desde la subred privada a la subred 1. De forma predeterminada, Azure enruta el tráfico directamente entre subredes.

Cierre la sesión de Bastion.

Cuando termine de usar los recursos que creó, puede eliminar el grupo de recursos y todos sus recursos.

En Azure Portal, busque y seleccione Grupos de recursos.

En la página Grupos de recursos, seleccione el grupo de recursos test-rg.

En la página test-rg, elija Eliminar grupo de recursos.

Escriba test-rg en Introducir nombre del grupo de recursos para confirmar la eliminación y, luego, seleccione Eliminar.

Pasos siguientes

En este tutorial ha:

Creado una tabla de rutas y la ha asociado a una subred.

Creado una aplicación virtual de red sencilla que enrutó el tráfico desde una subred pública hasta una subred privada.

Ahora puede implementar diferentes aplicaciones virtuales de red preconfiguradas desde Azure Marketplace, que proporcionan muchas funciones de red útiles.

Para más información acerca del enrutamiento, consulte Introducción al enrutamiento y Administración de una tabla de rutas.

Para aprender a restringir el acceso de red a los recursos de PaaS mediante puntos de conexión de servicio de red virtual, avance al siguiente tutorial.