Configuración de VPN Gateway P2S para la aplicación registrada por Microsoft Entra ID de autenticación – de Microsoft

Este artículo le ayuda a configurar la puerta de enlace de VPN de punto a sitio (P2S) para la autenticación de Microsoft Entra ID mediante el nuevo identificador de aplicación de cliente VPN de Azure registrado por Microsoft.

Nota:

Los pasos de este artículo se aplican a la autenticación de Microsoft Entra ID mediante el nuevo identificador de aplicación de cliente VPN de Azure registrado por Microsoft y los valores de audiencia asociados. Este artículo no se aplica a la aplicación cliente VPN de Azure anterior registrada manualmente para el inquilino. Para conocer los pasos del cliente VPN de Azure registrado manualmente, consulte Configuración de P2S mediante el cliente VPN registrado manualmente.

VPN Gateway ahora admite un nuevo identificador de aplicación registrado por Microsoft y los valores de audiencia correspondientes para las versiones más recientes del cliente VPN de Azure. Al configurar una puerta de enlace de VPN de P2S mediante los nuevos valores de audiencia, omite el proceso de registro manual de la aplicación cliente VPN de Azure para el inquilino de Microsoft Entra. El identificador de aplicación ya se ha creado y el inquilino puede usarlo automáticamente sin pasos de registro adicionales. Este proceso es más seguro que registrar manualmente el cliente VPN de Azure porque no es necesario autorizar la aplicación ni asignar permisos a través del rol Administrador global.

Anteriormente, era necesario registrar (integrar) manualmente la aplicación cliente VPN de Azure con el inquilino de Microsoft Entra. El registro de la aplicación cliente crea un identificador de aplicación que representa la identidad de la aplicación cliente VPN de Azure y requiere autorización mediante el rol Administrador global. Para comprender mejor la diferencia entre los tipos de objetos de aplicación, consulte ¿Cómo y por qué se agregan aplicaciones a Microsoft Entra ID?.

Cuando sea posible, se recomienda configurar nuevas puertas de enlace de P2S mediante el identificador de aplicación de cliente VPN de Azure registrado por Microsoft y sus valores de audiencia correspondientes, en lugar de registrar manualmente la aplicación cliente VPN de Azure con el inquilino. Si tiene una puerta de enlace de VPN de Azure configurada anteriormente que usa la autenticación de Microsoft Entra ID, puede actualizar la puerta de enlace y los clientes para aprovechar el nuevo identificador de aplicación registrado por Microsoft. Es necesario actualizar la puerta de enlace de P2S con el nuevo valor de audiencia si desea que los clientes Linux se conecten. El cliente VPN de Azure para Linux no es compatible con los valores de audiencia anteriores.

Si tiene una puerta de enlace de P2S existente que desea actualizar para usar un nuevo valor de audiencia, consulte Cambiar el valor de audiencia para una puerta de enlace de VPN de P2S. Si quiere crear o modificar un valor de Público personalizado, consulte Crear un id. de aplicación de público personalizado para VPN de P2S. Si quiere configurar o restringir el acceso a P2S basándose en usuarios y grupos, consulte Escenario: Configuración del acceso a VPN de P2S basado en usuarios y grupos.

Consideraciones y limitaciones

Una puerta de enlace de VPN de P2S solo puede admitir un valor de audiencia. No puede admitir varios valores de audiencia en simultáneo.

En este momento, el identificador de aplicación registrado por Microsoft más reciente no admite tantos valores de audiencia como la aplicación registrada manualmente anterior. Si necesita un valor de audiencia para cualquier otro valor distinto de Azure Público o Personalizado, use el método y los valores registrados manualmente anteriores.

El cliente VPN de Azure para Linux no es compatible con versiones anteriores de las puertas de enlace de P2S configuradas para usar los valores de audiencia anteriores que se alinean con la aplicación registrada manualmente. El cliente VPN de Azure para Linux admite valores de audiencia personalizados.

-

Aunque es posible que el cliente VPN de Azure para Linux funcione en otras distribuciones y versiones de Linux, el cliente VPN de Azure para Linux solo se admite en las siguientes versiones:

- Ubuntu 20.04

- Ubuntu 22.04

El cliente VPN de Azure para macOS y Windows es compatible con versiones anteriores con las puertas de enlace de P2S configuradas para usar los valores de audiencia anteriores que se alinean con la aplicación registrada manualmente. También puede usar valores de audiencia personalizados con estos clientes.

Valores de audiencia de cliente VPN de Azure

En la siguiente tabla se muestran las versiones del cliente VPN de Azure compatibles con cada identificador de aplicación y los valores de audiencia disponibles correspondientes.

| Id. de la aplicación | Valores de audiencia admitidos | Clientes compatibles |

|---|---|---|

| Registrado por Microsoft | - Azure Público: c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

- Linux - Windows - macOS |

| Registrado manualmente | - Azure Público: 41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure Government: 51bb15d4-3a4f-4ebf-9dca-40096fe32426- Azure Alemania: 538ee9e6-310a-468d-afef-ea97365856a9- Microsoft Azure operado por 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

- Windows - macOS |

| Personalizado | <custom-app-id> |

- Linux - Windows - macOS |

Flujo de trabajo de punto a sitio

La configuración correcta de una conexión P2S mediante la autenticación de Microsoft Entra ID requiere una secuencia de pasos.

Este artículo le ayudará a realizar las siguientes acciones:

- Compruebe el inquilino.

- Configure la puerta de enlace de VPN con las opciones necesarias adecuadas.

- Genere y descargue el paquete de configuración del cliente VPN.

Los artículos de la sección Pasos siguientes le ayudarán a:

- Descargar el cliente VPN de Azure en el equipo cliente.

- Configurar el cliente mediante la configuración del paquete de configuración del cliente VPN.

- Conectar.

Requisitos previos

Este artículo asume los siguientes requisitos previos:

Una puerta de enlace de VPN

Algunas opciones de puerta de enlace no son compatibles con las puertas de enlace de VPN de P2S que usan la autenticación de Microsoft Entra ID. La puerta de enlace de VPN no puede usar la SKU básica ni un tipo de VPN basado en directivas. Para obtener más información acerca de las SKU de puerta de enlace, consulte Acerca de las SKU de puerta de enlace. Para obtener más información sobre los tipos de VPN, consulte Configuración de VPN Gateway.

Si aún no tiene una puerta de enlace de VPN en funcionamiento compatible con la autenticación de Microsoft Entra ID, consulte Creación y administración de una puerta de enlace de VPN: Azure Portal. Cree una puerta de enlace de VPN compatible y vuelva a este artículo para configurar las opciones de P2S.

Un inquilino de Microsoft Entra

- Los pasos de este artículo requieren un inquilino de Microsoft Entra. Para obtener más información, consulte Crear un nuevo inquilino en Microsoft Entra ID.

Adición del grupo de direcciones de clientes VPN

El grupo de direcciones de cliente es un intervalo de direcciones IP privadas que usted especifica. Los clientes que se conectan de forma dinámica a través de una VPN de punto a sitio reciben una dirección IP de este intervalo. Use un intervalo de direcciones IP privadas que no se superponga a la ubicación local desde la que se va a conectar ni a la red virtual a la que desea conectarse. Si configura varios protocolos y SSTP es uno de ellos, el grupo de direcciones configurado se divide equitativamente entre los protocolos configurados.

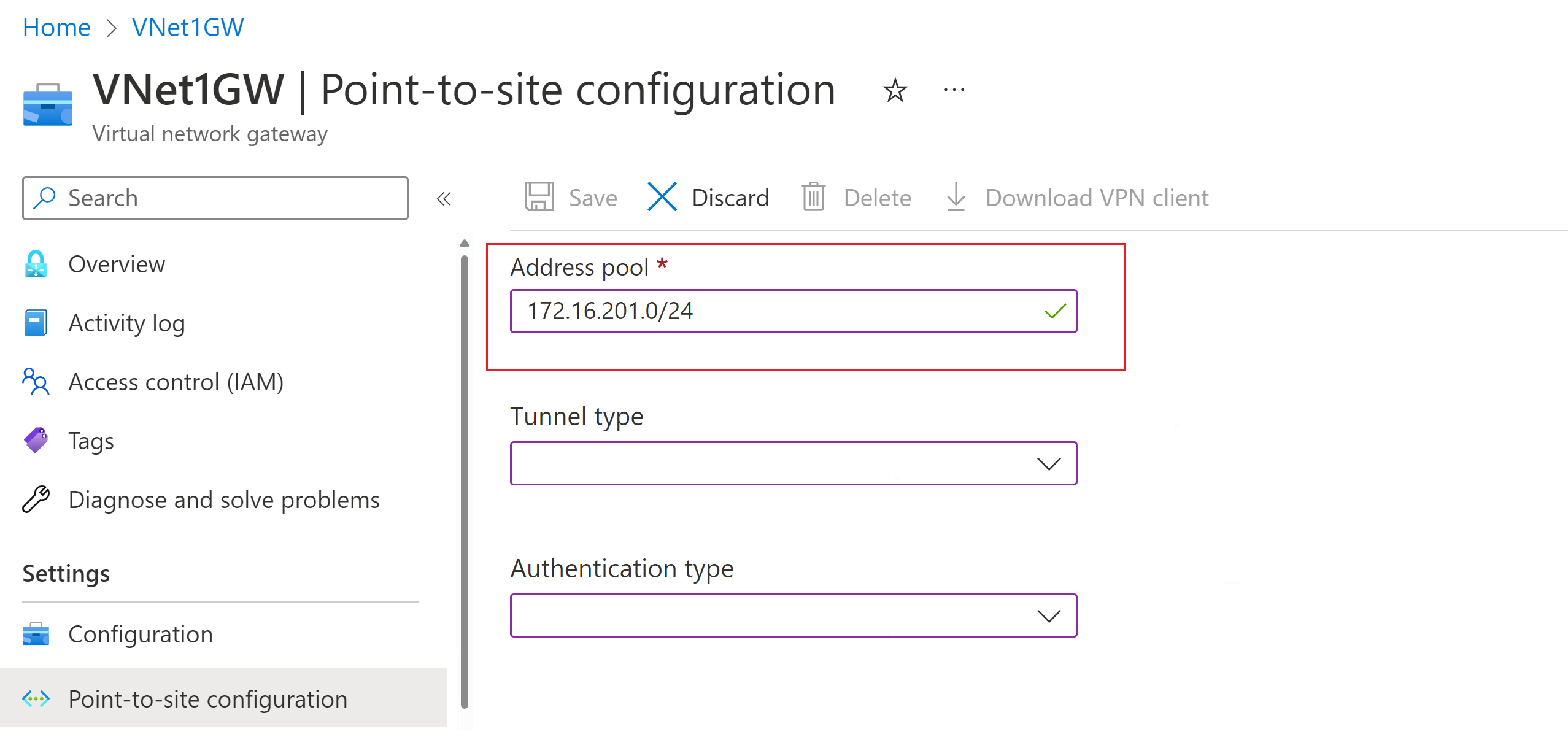

En Azure Portal, vaya a VPN Gateway.

En la página de la puerta de enlace, en el panel izquierdo, seleccione Configuración de punto a sitio.

Haga clic en Configurar ahora para abrir la página de configuración.

En la página Configuración de punto a sitio, en el cuadro Grupo de direcciones, agregue el intervalo de direcciones IP privadas que quiere usar. Los clientes VPN reciben de forma dinámica una dirección IP del intervalo que especifique. La máscara de subred mínima es de 29 bits para la configuración activa/pasiva, y de 28 bits para la configuración activa/activa.

Continúe con la sección siguiente para configurar opciones adicionales.

Configuración del tipo de túnel y la autenticación

Importante

Azure Portal está en proceso de actualizar los campos de Azure Active Directory a Entra. Si ve que se hace referencia a Microsoft Entra ID y aún no ve esos valores en el portal, puede seleccionar los valores de Azure Active Directory.

Busque el identificador de inquilino del directorio que desea utilizar para la autenticación. Para obtener ayuda para buscar el identificador de inquilino, consulte Búsqueda del identificador de inquilino de Microsoft Entra.

Configure el tipo de túnel y los valores de autenticación.

Configure los valores siguientes:

- Grupo de direcciones: grupo de direcciones de cliente

- Tipo de túnel: OpenVPN (SSL)

- Tipo de autenticación: Microsoft Entra ID

En el caso de los valores de Microsoft Entra ID, use las siguientes directrices para los valores Inquilino, Audiencia y Emisor. Reemplace {Microsoft ID Entra Tenant ID} con su id. de inquilino teniendo cuidado de quitar {} de los ejemplos cuando reemplace este valor.

Inquilino: TenantID para el inquilino de Microsoft Entra ID. Escriba el id. de inquilino correspondiente a la configuración. Asegúrese de que la dirección URL del inquilino no tiene una

\(barra diagonal inversa) al final. La barra diagonal está permitida.- Azure público:

https://login.microsoftonline.com/{Microsoft ID Entra Tenant ID}

- Azure público:

Audiencia: el valor correspondiente para el identificador de aplicación de cliente VPN de Azure registrado por Microsoft. Audiencia personalizada también se admite para este campo.

- Azure público:

c632b3df-fb67-4d84-bdcf-b95ad541b5c8

- Azure público:

Emisor: dirección URL del servicio de token seguro. Incluya una barra diagonal al final del valor del Emisor. De lo contrario, es posible que se produzca un error en la conexión. Ejemplo:

https://sts.windows.net/{Microsoft ID Entra Tenant ID}/

No es necesario hacer clic en Conceder consentimiento del administrador para la aplicación cliente VPN de Azure. Este vínculo solo es para clientes VPN registrados manualmente que usan los valores de audiencia anteriores. Abre una página en Azure Portal.

Una vez que termine de configurar los valores, haga clic en Guardar en la parte superior de la página.

Descargar un paquete de configuración de perfil de cliente VPN

En esta sección, generará y descargará el paquete de configuración del perfil de cliente VPN de Azure. Este paquete contiene la configuración que puede usar para configurar el perfil de cliente VPN de Azure en equipos cliente.

En la parte superior de la página Configuración de punto a sitio, haga clic en Descargar cliente de VPN. La generación del paquete de configuración del cliente tarda unos minutos.

El explorador indica que hay disponible un archivo ZIP de configuración del cliente. Tiene el mismo nombre que su puerta de enlace.

Extraiga el archivo zip descargado.

Busque la carpeta "AzureVPN" descomprimida.

Anote la ubicación del archivo "azurevpnconfig. xml". azurevpnconfig.xml contiene la configuración de la conexión VPN. También puede distribuir este archivo a todos los usuarios que necesiten conectarse a través del correo electrónico u otros medios. El usuario necesitará credenciales de Microsoft Entra ID válidas para poder conectarse.

Configuración del cliente VPN de Azure

A continuación, examinará el paquete de configuración del perfil, configurará el cliente VPN de Azure para los equipos cliente y se conectará a Azure. Consulte los artículos enumerados en la sección Pasos siguientes.

Pasos siguientes

Configure del cliente VPN de Azure.