Granja de servidores de intranet de SharePoint en Azure fase 1: Configurar Azure

SE APLICA A: 2013

2013  2016

2016  2019

2019  Subscription Edition

Subscription Edition  SharePoint en Microsoft 365

SharePoint en Microsoft 365

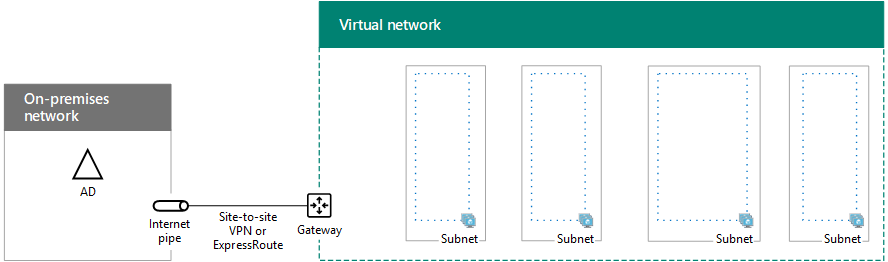

En esta fase de implementación de una granja de servidores de SharePoint Server 2016 solo para intranet en Azure, creará la infraestructura de Azure. Necesita completar esta fase antes de continuar con Granja de servidores de intranet de SharePoint en Azure fase 2: Configurar controladores de dominio. Consulte Implementación de SharePoint Server con grupos de disponibilidad AlwaysOn de SQL Server en Azure para todas las fases.

Es necesario aprovisionar Azure con estos componentes básicos para redes y almacenamiento:

Grupos de recursos

Una red virtual entre locales con subredes para hospedar las máquinas virtuales de Azure

Grupos de seguridad de red para realizar el aislamiento de subredes

Conjuntos de disponibilidad

Instancias del equilibrador de carga para la caché distribuida y el front-end de SharePoint y las máquinas virtuales de SQL Server

Configurar componentes de Azure

Antes de empezar a configurar los componentes de Azure, rellene las tablas siguientes. Para ayudarle en los procedimientos de configuración de Azure, imprima esta sección y anote la información necesaria, o bien copie esta sección en un documento y rellénelo. Para la configuración de la red virtual (VNET) de Azure, rellene la tabla V.

| Elemento | Opción de configuración | Descripción | Valor |

|---|---|---|---|

| 1. | Nombre de VNET | Nombre que se asignará a la red virtual de Azure (por ejemplo, SPFarmNet). |

|

| 2. | Ubicación de la VNET | Centro de datos de Azure que contendrá la red virtual. |

|

| 3. | Dirección IP del dispositivo VPN | Dirección IPv4 pública de la interfaz del dispositivo VPN en Internet. |

|

| 4. | Espacio de direcciones de la VNET | El espacio de direcciones de la red virtual. Colabore con su departamento de TI para determinar este espacio de direcciones. |

|

| 5. | Clave compartida IPsec | Cadena alfanumérica aleatoria de 32 caracteres que se usará para autenticar ambos lados de la conexión VPN de sitio a sitio. Colabore con su departamento de TI o de seguridad para determinar el valor de la clave y, después, guárdelo en una ubicación segura. También puede ver Crear una cadena aleatoria para una clave precompartida IPsec. |

|

Tabla V: Configuración de la red virtual entre locales

A continuación, rellene la tabla S para las subredes de esta solución. Todos los espacios de direcciones deben estar en formato de enrutamiento entre dominios sin clase (CIDR), también conocido como formato de prefijo de red. Por ejemplo, 10.24.64.0/20.

Para las primeras cuatro subredes, especifique un nombre y un espacio de direcciones IP único basándose en el espacio de direcciones de la red virtual. Para la subred de la puerta de enlace, determine el espacio de direcciones de 27 bits (con una longitud de prefijo de /27) para la subred de puerta de enlace de Azure en el proceso siguiente:

Establezca los bits variables en el espacio de direcciones de la VNET en 1, hasta los bits usados por la subred de la puerta de enlace y, después, establezca el resto de los bits en 0.

Convierta los bits resultantes a decimales y expréselo como un espacio de direcciones con la longitud de prefijo establecida en el tamaño de la subred de puerta de enlace.

Consulte Calculadora de espacio de direcciones para subredes de puerta de enlace de Azure para obtener un bloque de comandos de PowerShell y una aplicación de consola de C# que realice el cálculo.

Trabaje con su departamento de TI para determinar estos espacios de direcciones a partir del espacio de direcciones de la red virtual.

| Elemento | Nombre de la subred | Espacio de direcciones de la subred | Objetivo |

|---|---|---|---|

| 1. |

|

|

La subred usada por las VM de Windows Server Active Directory (AD). |

| 2. |

|

|

La subred usada por las VM del clúster de SQL Server. |

| 3. |

|

|

La subred usada por los servidores de búsqueda y aplicaciones de SharePoint. |

| 4. |

|

|

La subred usada por los servidores de caché distribuida y front-end. |

| 5. | GatewaySubnet |

|

La subred usada por las máquinas virtuales de puerta de enlace de Azure. |

Tabla S: Subredes de la red virtual

Ahora, rellene la Tabla I para las direcciones IP estáticas asignadas a las máquinas virtuales y a las instancias del equilibrador de carga.

| Elemento | Objetivo | Dirección IP en la subred | Valor |

|---|---|---|---|

| 1. | Dirección IP estática del primer controlador de dominio | La cuarta dirección IP posible del espacio de direcciones de la subred definida en el elemento 1 de la Tabla S. |

|

| 2. | Dirección IP estática del segundo controlador de dominio | La quinta dirección IP posible del espacio de direcciones de la subred definida en el elemento 1 de la Tabla S. |

|

| 3. | Dirección IP estática del equilibrador de carga interno para los servidores de caché distribuida y front-end de SharePoint | La sexta dirección IP posible del espacio de direcciones de la subred definida en el elemento 4 de la Tabla S. |

|

| 4. | Dirección IP estática del equilibrador de carga interno para la dirección del agente de escucha del clúster de SQL Server | La cuarta dirección IP posible del espacio de direcciones de la subred definida en el elemento 2 de la Tabla S. |

|

| 5. | Dirección IP estática del primer SQL Server | La quinta dirección IP posible del espacio de direcciones de la subred definida en el elemento 2 de la Tabla S. |

|

| 6. | Dirección IP estática del segundo SQL Server | La sexta dirección IP posible del espacio de direcciones de la subred definida en el elemento 2 de la Tabla S. |

|

| 7. | Dirección IP estática del servidor de nodos de minoría Tenga en cuenta que esto no es necesario si está utilizando un testigo en la nube. |

La séptima dirección IP posible del espacio de direcciones de la subred definida en el elemento 2 de la Tabla S. |

|

| 8. | Dirección IP estática del primer equipo con SharePoint Server de búsqueda y aplicaciones | La cuarta dirección IP posible del espacio de direcciones de la subred definida en el elemento 3 de la Tabla S. |

|

| 9. | Dirección IP estática del segundo equipo con SharePoint Server de búsqueda y aplicaciones | La quinta dirección IP posible del espacio de direcciones de la subred definida en el elemento 3 de la Tabla S. |

|

| 10. | Dirección IP estática del primer equipo con SharePoint Server de caché distribuida y front-end | La cuarta dirección IP posible del espacio de direcciones de la subred definida en el elemento 4 de la Tabla S. |

|

| 11. | Dirección IP estática del segundo equipo con SharePoint Server de caché distribuida y front-end | La quinta dirección IP posible del espacio de direcciones de la subred definida en el elemento 4 de la Tabla S. |

|

Tabla I: Direcciones IP estáticas en la red virtual

Para los dos servidores del sistema de nombre de dominio (DNS) en la red local que quiera usar al configurar de manera inicial los controladores de dominio en la red virtual, rellene la Tabla D. Se muestran dos entradas en blanco, pero puede agregar más. Colabore con su departamento de TI para determinar esta lista.

| Elemento | Nombre descriptivo del servidor DNS | Dirección IP del servidor DNS |

|---|---|---|

| 1. |

|

|

| 2. |

|

|

Tabla D: Servidores DNS locales

Nota:

Si usa Microsoft Entra Domain Services como sustituto de las máquinas virtuales que se ejecutan como réplicas de dominio, no necesita estas direcciones IP del servidor DNS.

Para enrutar paquetes desde la red entre locales a la red de la organización por la conexión VPN de sitio a sitio, necesita configurar la red virtual con una red local que contenga una lista del espacio de direcciones (en notación CIDR) para todas las ubicaciones accesibles en la red local de la organización. La lista de espacios de direcciones que definen la red local tiene que ser única y no puede superponerse con el espacio de direcciones usado para otras redes virtuales ni otras redes locales.

Para el conjunto de espacios de direcciones de la red local, rellene la Tabla L. Fíjese en que aparecen tres entradas en blanco, pero lo normal es que necesite más. Colabore con su departamento de TI para determinar esta lista de espacios de direcciones.

| Elemento | Espacio de direcciones de la red local |

|---|---|

| 1. |

|

| 2. |

|

| 3. |

|

Tabla L: Prefijos de direcciones para la red local

Ahora, empecemos a crear la infraestructura de Azure para hospedar la granja de servidores de SharePoint.

Nota:

Los siguientes conjuntos de comandos utilizan la última versión de Azure PowerShell. Visite Get started with Azure PowerShell cmdlets (Introducción a los cmdlets de Azure).

Primero, abra un símbolo del sistema de Azure PowerShell e inicie sesión con su cuenta.

Connect-AzAccount

Obtenga su nombre de suscripción mediante el comando siguiente.

Get-AzSubscription | Sort Name | Select Name

Configure su suscripción de Azure. Cambie todo el contenido entrecomillado, incluidos los caracteres < y >, por los nombres correctos.

$subscr="<subscription name>"

Select-AzSubscription -SubscriptionName $subscr

Después, cree los grupos de recursos para la granja de servidores de SharePoint de la intranet. Para determinar un conjunto único de nombres de grupos de recursos, use este comando para mostrar una lista de los grupos de recursos existentes.

Get-AzResourceGroup | Sort ResourceGroupName | Select ResourceGroupName

Rellene la tabla siguiente para el conjunto de nombres de grupos de recursos únicos.

| Elemento | Nombre del grupo de recursos | Objetivo |

|---|---|---|

| 1. |

|

Controladores de dominio |

| 2. |

|

Servidores del clúster de la base de datos |

| 3. |

|

Servidores de búsqueda y aplicaciones |

| 4. |

|

Servidores front-end y de caché distribuida |

| 5. |

|

Elementos de la infraestructura |

Tabla R: Grupos de recursos

Cree el grupo de recursos con estos comandos.

$locName="<an Azure location, such as West US>"

$rgName="<Table R - Item 1 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 2 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 3 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 4 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 5 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

Después, cree la red virtual de Azure y las subredes que hospedará en la granja de servidores de SharePoint de la intranet.

$rgName="<Table R - Item 5 - Resource group name column>"

$locName="<Azure location>"

$locShortName="<the location of the resource group in lowercase with spaces removed, example: westus>"

$vnetName="<Table V - Item 1 - Value column>"

$vnetAddrPrefix="<Table V - Item 4 - Value column>"

$dnsServers=@( "<Table D - Item 1 - DNS server IP address column>", "<Table D - Item 2 - DNS server IP address column>" )

# Create the subnets

$spSubnet1Name="<Table S - Item 1 - Subnet name column>"

$spSubnet1Prefix="<Table S - Item 1 - Subnet address space column>"

$spSubnet1=New-AzVirtualNetworkSubnetConfig -Name $spSubnet1Name -AddressPrefix $spSubnet1Prefix

$spSubnet2Name="<Table S - Item 2 - Subnet name column>"

$spSubnet2Prefix="<Table S - Item 2 - Subnet address space column>"

$spSubnet2=New-AzVirtualNetworkSubnetConfig -Name $spSubnet2Name -AddressPrefix $spSubnet2Prefix

$spSubnet3Name="<Table S - Item 3 - Subnet name column>"

$spSubnet3Prefix="<Table S - Item 3 - Subnet address space column>"

$spSubnet3=New-AzVirtualNetworkSubnetConfig -Name $spSubnet3Name -AddressPrefix $spSubnet3Prefix

$spSubnet4Name="<Table S - Item 4 - Subnet name column>"

$spSubnet4Prefix="<Table S - Item 4 - Subnet address space column>"

$spSubnet4=New-AzVirtualNetworkSubnetConfig -Name $spSubnet4Name -AddressPrefix $spSubnet4Prefix

$gwSubnet5Prefix="<Table S - Item 5 - Subnet address space column>"

$gwSubnet=New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $gwSubnet5Prefix

# Create the virtual network

New-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName -Location $locName -AddressPrefix $vnetAddrPrefix -Subnet $gwSubnet,$spSubnet1,$spSubnet2,$spSubnet3,$spSubnet4 -DNSServer $dnsServers

El paso siguiente es crear los grupos de seguridad de red para cada subred que contenga máquinas virtuales. Para realizar el aislamiento de la subred, puede agregar reglas para tipos específicos de tráfico permitido o denegado para el grupo de seguridad de red de una subred.

# Create network security groups

$vnet=Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

New-AzNetworkSecurityGroup -Name $spSubnet1Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $spSubnet1Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $spSubnet1Name -AddressPrefix $spSubnet1Prefix -NetworkSecurityGroup $nsg

New-AzNetworkSecurityGroup -Name $spSubnet2Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $spSubnet2Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $spSubnet2Name -AddressPrefix $spSubnet2Prefix -NetworkSecurityGroup $nsg

New-AzNetworkSecurityGroup -Name $spSubnet3Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $spSubnet3Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $spSubnet3Name -AddressPrefix $spSubnet3Prefix -NetworkSecurityGroup $nsg

New-AzNetworkSecurityGroup -Name $spSubnet4Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $spSubnet4Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $spSubnet4Name -AddressPrefix $spSubnet4Prefix -NetworkSecurityGroup $nsg

$vnet | Set-AzVirtualNetwork

Después, use estos comandos para crear las puertas de enlace para la conexión VPN de sitio a sitio.

$rgName="<Table R - Item 5 - Resource group name column>"

$locName="<Azure location>"

$vnetName="<Table V - Item 1 - Value column>"

$vnet=Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName

$subnet=Get-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name "GatewaySubnet"

# Attach a virtual network gateway to a public IP address and the gateway subnet

$publicGatewayVipName="SPPublicIPAddress"

$vnetGatewayIpConfigName="SPPublicIPConfig"

New-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName -Location $locName -AllocationMethod Dynamic

$publicGatewayVip=Get-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName

$vnetGatewayIpConfig=New-AzVirtualNetworkGatewayIpConfig -Name $vnetGatewayIpConfigName -PublicIpAddressId $publicGatewayVip.Id -Subnet $subnet

# Create the Azure gateway

$vnetGatewayName="SPAzureGateway"

$vnetGateway=New-AzVirtualNetworkGateway -Name $vnetGatewayName -ResourceGroupName $rgName -Location $locName -GatewayType Vpn -VpnType RouteBased -IpConfigurations $vnetGatewayIpConfig

# Create the gateway for the local network

$localGatewayName="SPLocalNetGateway"

$localGatewayIP="<Table V - Item 3 - Value column>"

$localNetworkPrefix=@( <comma-separated, double-quote enclosed list of the local network address prefixes from Table L, example: "10.1.0.0/24", "10.2.0.0/24"> )

$localGateway=New-AzLocalNetworkGateway -Name $localGatewayName -ResourceGroupName $rgName -Location $locName -GatewayIpAddress $localGatewayIP -AddressPrefix $localNetworkPrefix

# Define the Azure virtual network VPN connection

$vnetConnectionName="SPS2SConnection"

$vnetConnectionKey="<Table V - Item 5 - Value column>"

$vnetConnection=New-AzVirtualNetworkGatewayConnection -Name $vnetConnectionName -ResourceGroupName $rgName -Location $locName -ConnectionType IPsec -SharedKey $vnetConnectionKey -VirtualNetworkGateway1 $vnetGateway -LocalNetworkGateway2 $localGateway

El paso siguiente es anotar la dirección IPv4 pública de Azure VPN Gateway para la red virtual después de ejecutar este comando:

Get-AzPublicIpAddress -Name $publicGatewayVipName -ResourceGroupName $rgName

Después, configure el dispositivo VPN local para que se conecte a Azure VPN Gateway. Para obtener más información, vea Configurar un dispositivo VPN.

Para configurar el dispositivo VPN local necesita lo siguiente:

La dirección IPv4 pública de Azure VPN Gateway.

La clave precompartida IPsec para la conexión VPN de sitio a sitio (Tabla V, elemento 5, columna Valor).

Después, asegúrese de que el espacio de direcciones de la red virtual sea accesible desde la red local. Para hacerlo, normalmente se agrega una ruta que se corresponde con el espacio de direcciones de la red virtual al dispositivo VPN y, después, se publica esa ruta para el resto de la infraestructura de enrutamiento de la red de la organización. Colabore con su departamento de TI para conocer cómo completar este procedimiento.

Después, defina los nombres de los cuatro conjuntos de disponibilidad. Rellene la Tabla A.

| Elemento | Objetivo | Nombre del conjunto de disponibilidad |

|---|---|---|

| 1. | Controladores de dominio |

|

| 2. | Servidores SQL Server |

|

| 3. | Servidores de búsqueda y aplicaciones |

|

| 4. | Servidores front-end y de caché distribuida |

|

Tabla A: Conjuntos de disponibilidad

Necesitará estos nombres al crear las máquinas virtuales en las fases 2, 3 y 4.

Cree sus conjuntos de disponibilidad con estos comandos de Azure PowerShell.

$locName="<the Azure location of your resource group>"

$rgName="<Table R - Item 1 - Resource group name column>"

$avName="<Table A - Item 1 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

$rgName="<Table R - Item 2 - Resource group name column>"

$avName="<Table A - Item 2 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

$rgName="<Table R - Item 3 - Resource group name column>"

$avName="<Table A - Item 3 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

$rgName="<Table R - Item 4 - Resource group name column>"

$avName="<Table A - Item 4 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

Esta es la configuración que se muestra después de la finalización correcta de esta fase.

Fase 1: La infraestructura de Azure para la granja de servidores de SharePoint Server 2016 de alta disponibilidad

Paso siguiente

Use Granja de servidores de intranet de SharePoint en Azure fase 2: Configurar controladores de dominio para continuar con la configuración de esta carga de trabajo.

Vea también

Otros recursos

Implementación de SharePoint Server con grupos de disponibilidad Always On de SQL Server en Azure

SharePoint Server en Microsoft Azure

Diseñar una granja de servidores de SharePoint Server en Azure