Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Se aplica a: Advanced Threat Analytics versión 1.9

Paso 8: Configuración de exclusiones de direcciones IP y usuario de Honeytoken

ATA permite la exclusión de direcciones IP o usuarios específicos de muchas detecciones.

Por ejemplo, una exclusión de reconocimiento de DNS podría ser un analizador de seguridad que use DNS como mecanismo de examen. La exclusión ayuda a ATA a ignorar estos escáneres. Un ejemplo de exclusión pass-the-ticket es un dispositivo NAT.

ATA también habilita la configuración de un usuario honeytoken, que se usa como trampa para actores malintencionados: cualquier autenticación asociada a esta cuenta (normalmente inactiva) desencadena una alerta.

Para configurar esto, siga estos pasos:

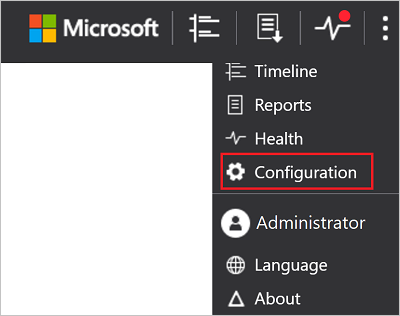

En la consola de ATA, seleccione en el icono de configuración y seleccione Configuración.

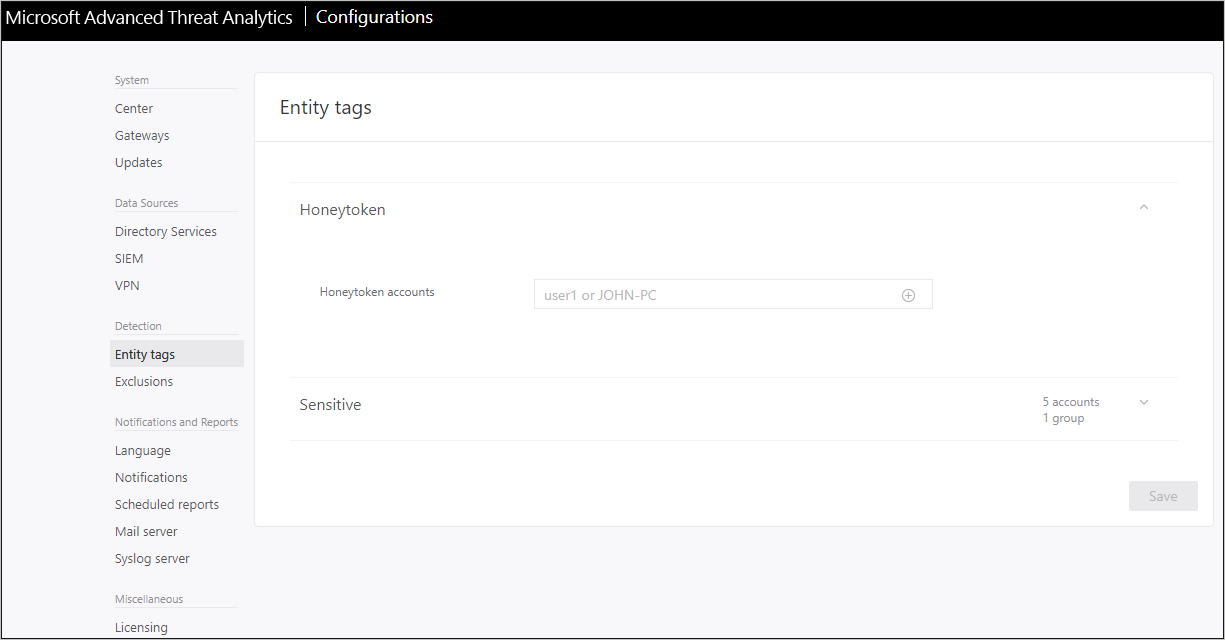

En Detección, seleccione Etiquetas de entidad.

En Cuentas de Honeytoken , escriba el nombre de la cuenta de Honeytoken. El campo Cuentas de Honeytoken se puede buscar y muestra automáticamente las entidades de la red.

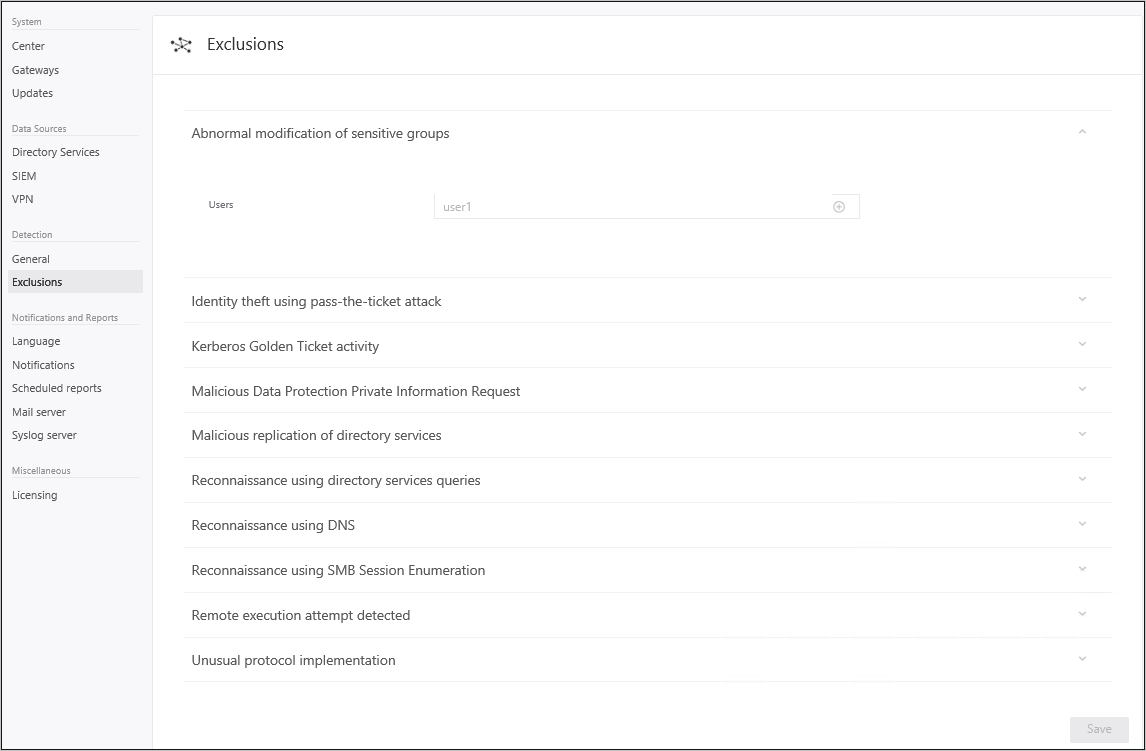

Seleccione Exclusiones. Para cada tipo de amenaza, escriba una cuenta de usuario o una dirección IP que se excluirá de la detección de estas amenazas y seleccione el signo más . El campo Agregar entidad (usuario o equipo) se puede buscar y se rellena automáticamente con las entidades de la red. Para obtener más información, consulte Exclusión de entidades de detecciones.

Haga clic en Guardar.

Enhorabuena, ha implementado correctamente Microsoft Advanced Threat Analytics!

Compruebe la línea de tiempo de ataque para ver las actividades sospechosas detectadas y busque usuarios o equipos y vea sus perfiles.

ATA comienza a examinar las actividades sospechosas inmediatamente. Algunas actividades, como algunas de las actividades de comportamiento sospechosas, no están disponibles hasta que ATA haya tenido tiempo para crear perfiles de comportamiento (como mínimo tres semanas).

Para comprobar que ATA está en funcionamiento y detecta infracciones en la red, puede consultar el cuaderno de estrategias de simulación de ataques ATA.