¿Qué es Advanced Threat Analytics?

Se aplica a: Advanced Threat Analytics versión 1.9

Advanced Threat Analytics (ATA) es una plataforma local que ayuda a proteger su empresa de varios tipos de ataques cibernéticos avanzados dirigidos y amenazas internas.

Nota:

Ciclo de vida de soporte técnico

La versión final de ATA está disponible con carácter general. El soporte estándar de ATA finalizó el 12 de enero de 2021. El soporte extendido continuará hasta enero de 2026. Si desea obtener más información, lea nuestro blog.

Cómo funciona ATA

ATA utiliza un motor de análisis de red propio para capturar y analizar el tráfico de red de varios protocolos (como Kerberos, DNS, RPC, NTLM y otros) para la autenticación, autorización y recopilación de información. ATA recopila esta información a través de:

- La creación de reflejo del puerto desde controladores de dominio y servidores DNS a la puerta de enlace de ATA o

- La implementación de una puerta de enlace ligera de ATA (LGW) directamente en controladores de dominio

ATA toma información de varios orígenes de datos, como registros y eventos en la red, para aprender el comportamiento de los usuarios y otras entidades de la organización y crea un perfil de comportamiento sobre ellos. ATA puede recibir eventos y registros de:

- Integración de SIEM

- Reenvío de eventos de Windows (WEF)

- Directamente desde el recopilador de eventos de Windows (para la puerta de enlace ligera)

Para obtener más información sobre la arquitectura de ATA, consulte Arquitectura de ATA.

¿Qué hace ATA?

La tecnología ATA detecta varias actividades sospechosas, centrándose en varias fases de la cadena de eliminación de ataques cibernéticos, entre las que se incluyen:

- El reconocimiento, durante el cual los atacantes recopilan información sobre cómo se compila el entorno, cuáles son los distintos recursos y qué entidades existen. Normalmente, aquí es donde los atacantes crean planes para sus siguientes fases de ataque.

- El ciclo de movimiento lateral, durante el cual un atacante invierte tiempo y esfuerzo en la propagación de su superficie expuesta a ataques dentro de la red.

- La dominación de dominio (persistencia), durante la cual un atacante captura la información que les permite reanudar su campaña mediante varios conjuntos de puntos de entrada, credenciales y técnicas.

Estas fases de un ataque cibernético son similares y predecibles, independientemente del tipo de empresa que se está atacando o de qué tipo de información se busca. ATA busca tres tipos principales de ataques: ataques malintencionados, comportamiento anómalo y problemas de seguridad y riesgos.

Los ataques malintencionados se detectan de forma determinista, buscando la lista completa de tipos de ataque conocidos, entre los que se incluyen:

- Pass-the-Ticket (PtT)

- Pass-the-Hash (PtH)

- Overpass-the-Hash

- PAC falsificado (MS14-068)

- Golden ticket

- Replicaciones malintencionadas

- Reconocimiento

- Fuerza bruta

- Ejecución remota

Para obtener una lista completa de las detecciones y sus descripciones, consulte ¿Qué actividades sospechosas puede detectar ATA?.

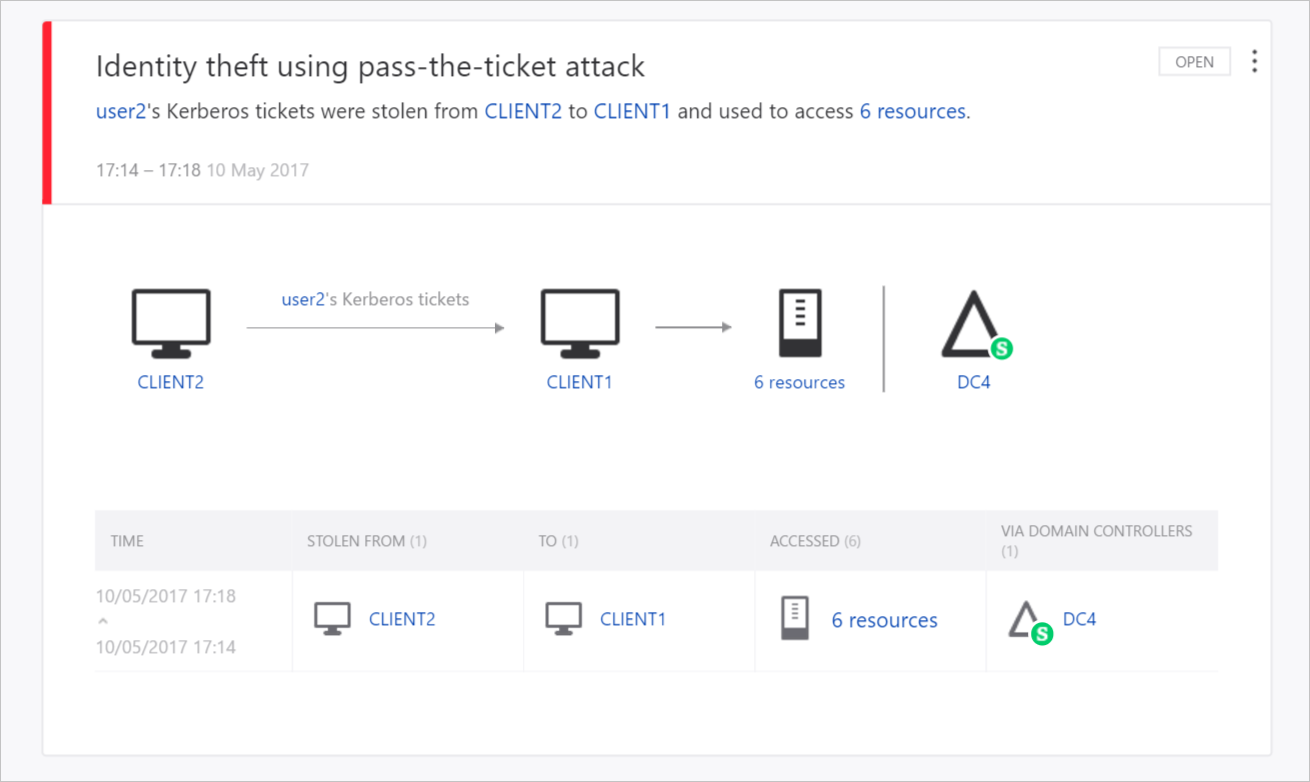

ATA detecta estas actividades sospechosas y muestra la información en la consola de ATA, incluida una vista clara de Quién, Qué, Cuándo y Cómo. Como puede ver, mediante la supervisión de este panel sencillo y fácil de usar, se le avisará de que ATA sospecha que se intentó un ataque pass-the-ticket en los equipos cliente 1 y cliente 2 de la red.

ATA detecta un comportamiento anómalo mediante análisis de comportamiento y aprovecha Machine Learning para descubrir actividades cuestionables y comportamiento anómalo en usuarios y dispositivos de la red, entre los que se incluyen:

- Inicios de sesión anómalos

- Amenazas desconocidas

- Uso compartido de contraseña

- Desplazamiento lateral

- Modificación de grupos confidenciales

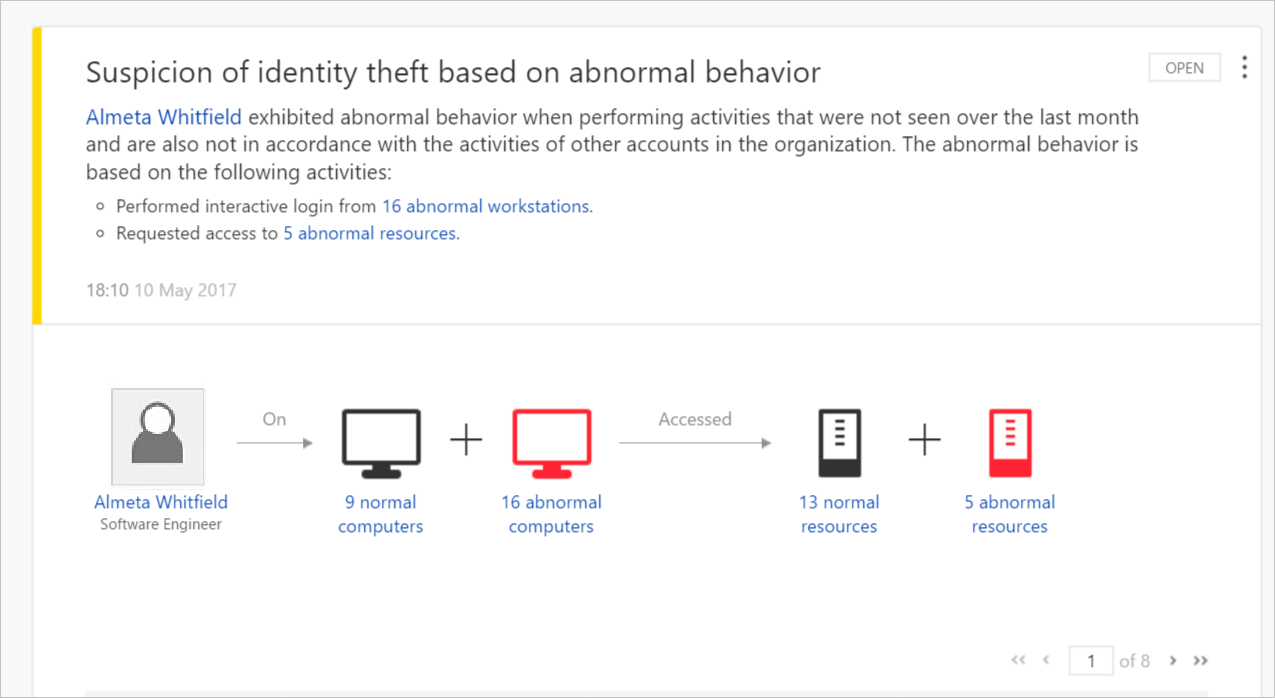

Puede ver actividades sospechosas de este tipo en el panel de ATA. En el ejemplo siguiente, ATA le avisa cuando un usuario accede a cuatro equipos a los que este usuario no tiene acceso normalmente, lo que podría ser una causa de alarma.

ATA también detecta problemas de seguridad y riesgos, entre los que se incluyen:

- Confianza rota

- Protocolos débiles

- Vulnerabilidades conocidas de protocolos

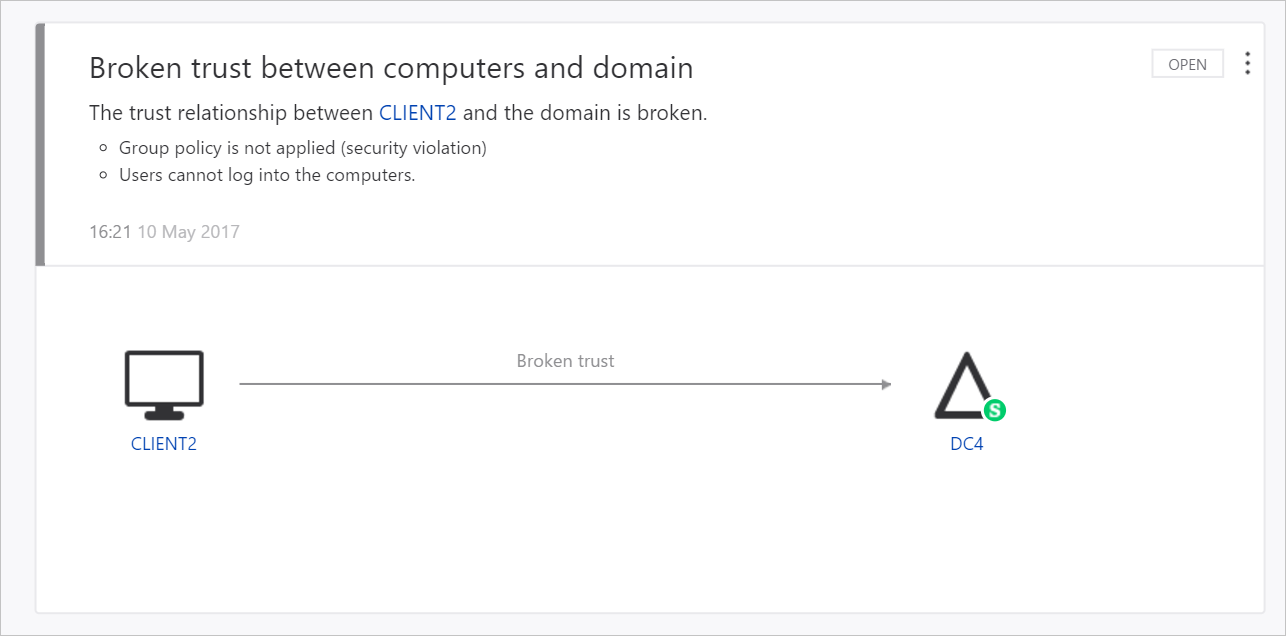

Puede ver actividades sospechosas de este tipo en el panel de ATA. En el ejemplo siguiente, ATA le informa de que hay una relación de confianza rota entre un equipo de la red y el dominio.

Problemas conocidos

Si actualiza a ATA 1.7 e inmediatamente a ATA 1.8, sin actualizar primero las puertas de enlace de ATA, no podrá migrar a ATA 1.8. Es necesario actualizar primero todas las puertas de enlace a la versión 1.7.1 o 1.7.2 antes de actualizar el Centro de ATA a la versión 1.8.

Si selecciona la opción para realizar una migración completa, puede tardar mucho tiempo, en función del tamaño de la base de datos. Al seleccionar las opciones de migración, se muestra el tiempo estimado: anote esto antes de decidir qué opción seleccionar.

A continuación

Para obtener más información sobre cómo encaja ATA en la red: arquitectura de ATA

Para empezar a implementar ATA: Instalación de ATA