BitLocker Network Unlock

Hallo,

seit Windows Server 2012 respektive Windows 8 stellt Microsoft eine neue Möglichkeit bereit, um die BitLocker-Entsperrung (Unlock) weitergehend zu vereinfachen - BitLocker Network Unlock.

Network Unlock verwendet den TPM+PIN Protector. Ist BitLocker Network Unlock aktiviert und das System mit dem Unternehmensnetzwerk verbunden (in dem Network-Unlock eingerichtet wurde), muss während des Starts keine PIN eingegeben werden (solange der TPM keine Veränderungen der Umgebungsparameter feststellt). Die Autorisierung erfolgt in diesem Fall mittels Public/Private-Zertifikat (anstatt der PIN). Ist das System jedoch nicht mit dem Netzwerk verbunden, muss eine PIN eingegeben werden.

Diese Möglichkeit ist insb. für Server-Systeme interessant, für die nur ein geringeres physikalisches Zugriffsschutz-Niveau gegeben ist (bspw. kleine Niederlassungen / Shops …). Wird das System „entführt“, kann der „Servernapper“ nicht auf die Daten zugreifen.

Wie funktioniert Network Unlock?

Wie bereits beschrieben, setzt Network Unlock auf den Protector TPM+PIN auf.

Beim Start stellt der Windows Boot-Manager fest, dass ein Network Unlock Protector vorhanden ist.

Ähnlich wie bei PXE sendet der DHCP-Treiber im Anschluss ein Broadcast Paket um eine IP-Adresse zu erhalten.

Nachdem dies geschehen ist, wird ein sogenannter hersteller-spezifischer DHCP-Request gesendet, welcher eine Sitzungs-ID und einen Netzwerk-Key beinhaltet und mittels öffentlichen Zertifikatsschlüssel verschlüsselt ist. Der Network Unlock Provider (basierend auf WDS) erkennt dieses Paket - und sendet eine via Private-Key verschlüsselte Antwort zum Client zurück - woraufhin der Boot-Vorgang fortgeführt wird - eine Interaktion des Benutzers ist in diesem Fall nicht notwendig.

Funktioniert Network Unlock nicht (bspw. System ist nicht mit dem Netzwerk verbunden), muss die TPM PIN eingegeben werden.

Hinweis:

Network Unlock hat keine Auswirkung auf das Recovery-Verhalten des TPM.

Welche Anforderungen müssen gegeben sein?

Clientseitig:

OS ab Windows 8 (64-Bit) resp. Server 2012 R2 mit TPM und SecureBoot aktiv

UEFI Firmware 2.3.1 mit DHCP-Treiber im native Modus

Serverseitig:

Einen Server mit installierten Windows Deployment Services (+ Network Unlock)

Einen separaten Server als DHCP-Server

Optional eine CA.

Theoretischen kann auch mit Selbst-Signierten Zertifikaten gearbeitet werden.

Bei meiner Anleitung gehe ich von den folgenden Gegebenheiten aus:

Einen Windows 2012 R2 Server - Nachfolgend WDS Server genannt

WDS-Rolle ist installiert und Grundkonfiguration wurde vorgenommen, so dass dieser gestartet ist.

Einen Windows 2012 R2 Server - Nachfolgend DHCP Server genannt

DHCP-Rolle ist installiert und wurde konfiguriert (DHCP-Server vergibt IP-Adressen - gleiches Subnet wie der WDS-Server)

Eine Windows Zertifizierungsstelle (CA)

Kann ggf. auf einen der Server oder einem separaten Server installiert werden / laufen.

Einen Windows 8.1 Client der die o.g. Anforderungen erfüllt

* Es kann natürlich auch Windows Server 2012 resp. Windows 8 verwendet werden

Installation

Vorab - getreu dem Motto "Ein Bild sagt mehr als tausend Worte" - setze ich primär auf Abbildungen und kommentiere nur wenige Punkte.

Ich hoffe, dass die Beschreibung ausführlich genug ist.

Aktion 1 - Einrichtung der Zertifikatsvorlage [CA]

Für Network Unlock wird eine spezielle Zertifikatsvorlage benötigt. Bitte gehen Sie für die Erstellung folgendermaßen vor:

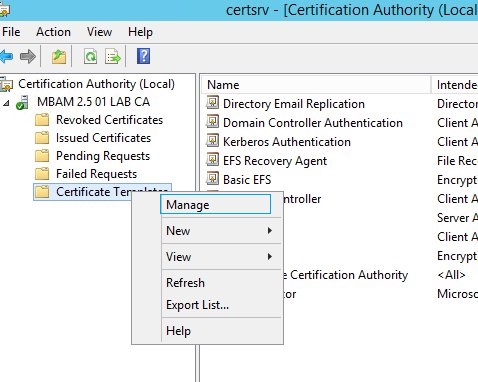

Öffnen Sie die CA, gehen Sie auf Templates und öffnen Sie die Template-Verwaltung.

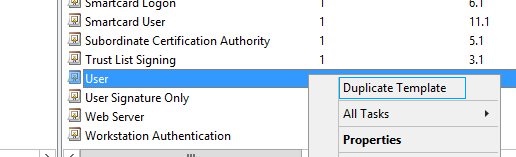

Duplizieren Sie im Anschluss das Template Benutzer.

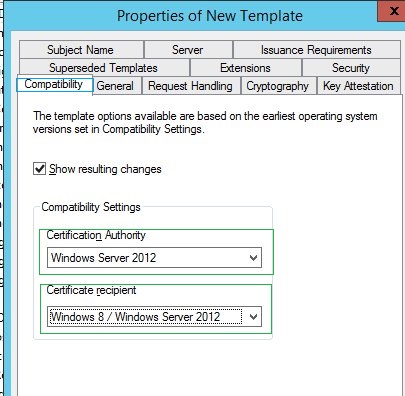

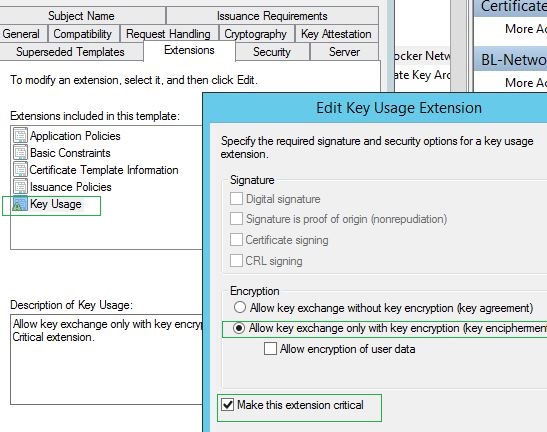

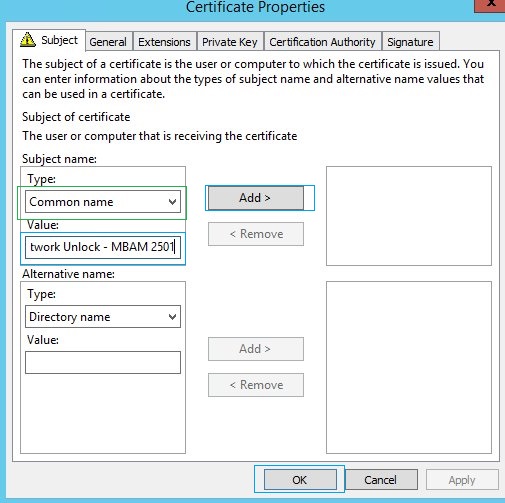

Konfigurieren Sie dies wie nachfolgend dargestellt:

Bestehenden Richtlinien löschen und eine neue hinzufügen:

[hier zum Copy&Paste] 1.3.6.1.4.1.311.67.1.1

[Kleiner Nachtrag]

Im Anschluss die neue Vorlage speichern und die Template-Verwaltung schließen.

Nun muss die Zertifikatsvorlage noch veröffentlicht werden:

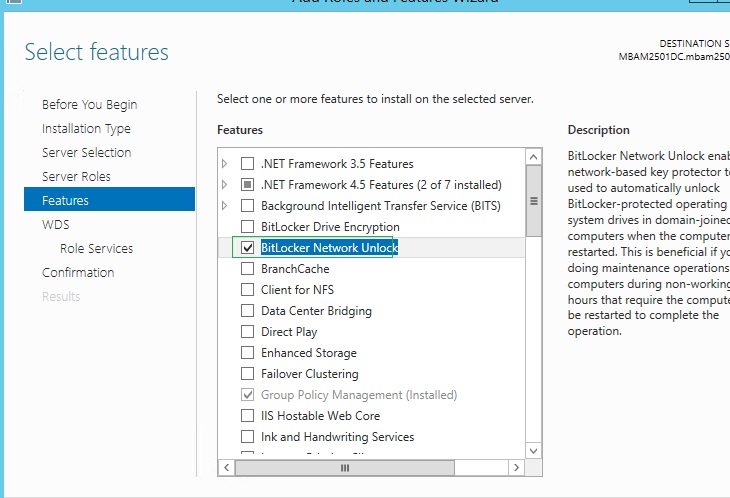

Aktion 2 - Installation des Network Unlock Features [WDS-Server]

Bitte öffnen Sie auf dem WDS-Server den Servermanager und installieren Sie das BitLocker Network Unlock Feature.

Aktion 3 - Anforderung des Zertifikats und Einrichtung von Network Unlock [WDS Server]

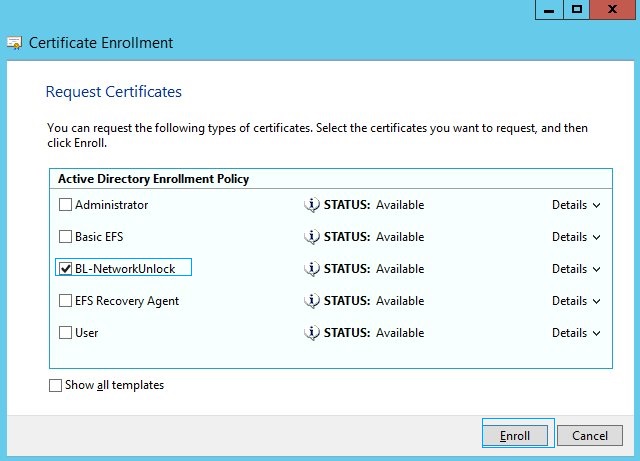

Öffnen Sie auf dem WDS-Server eine MMC und fügen Sie das Zertifikats-SnapIn hinzu (zwei Mal -einmal für Ihren Benutzer - einmal für den Computer).

Fordern Sie dann über den Benutzer-Store das Zertifikat an.

Das Zertifikat muss im Anschluss 2-Mal exportiert werden - einmal mit privaten Schlüssel (.PFX) / einmal ohne (.CER).

Für das Zertifikat mit privaten Schlüssel:

Hinweis: Ich habe die Einstellung auf Standard belassen.

Im nächsten Dialog muss noch ein Passwort eingegeben und das Zertifikat gespeichert werden.

Für das Zertifikat ohne privaten Schlüssel:

Sie sollten nun zwei Dateien haben - einmal .CER und .PFX.

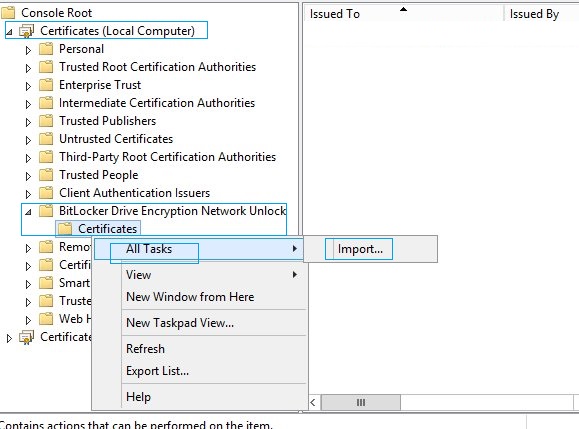

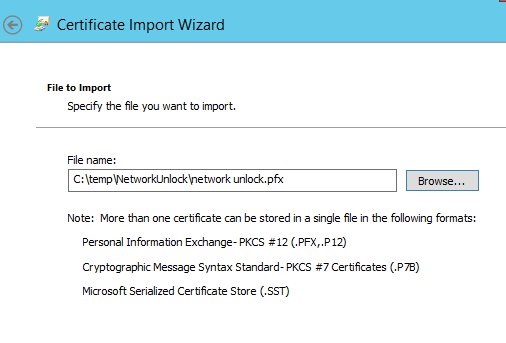

Nun muss das Zertifikat mit dem privaten Schlüssel (PFX) im Computer-Store / Network Unlock importiert werden.

Im Anschluss den Import bestätigen - das Zertifikat sollte dann gelistet werden:

Das Zertifikat ohne privaten Schlüssel (CER) wird im nächsten Schritt benötigt.

Aktion 4 - Einrichtung der GPO-Einstellung

Ich habe hierzu eine neue GPO angelegt, welche die folgenden Einstellungen beinhaltet:

Hinweis:

Da es sich bei mir nur um eine Testumgebung handelt, habe ich die einfachste Konfiguration gewählt. Die gezeigten Einstellungen müssen so gesetzt werden - alle anderen Einstellungen können Sie gem. Ihren eigenen Anforderungen festlegen. Ich empfehle Ihnen unbedingt die Einstellungen für das Recovery vorzunehmen (was jedoch nicht Bestandteil dieses Artikels ist).

Um das Zertifikat auszurollen (ich hatte dies über die gleiche GPO gemacht) bitte das Zertifikat ohne privaten Schlüssel importieren.

Nun die GPO noch zur OU linken, in der sich die Clients befinden und das Einrichten von Network Unlock ist abgeschlossen.

Aktion 5 - Testen

Nachdem die Einstellungen Clientseitig appliziert wurden und BitLocker aktiviert wurde, sollten Sie den Protector sehen:

Wenn nun alles funktioniert hat und Sie das System neustarten (und das System mit dem Netzwerk verbunden ist), sollte keine PIN abgefragt werden.

Falls das nicht der Fall ist - einige Hinweise fürs Troubleshooting:

Prüfen Sie, ob der Client via PXE eine IP-Adresse bekommt.

Ändern Sie im BIOS testweise die Bootreihenfolge, so das Netzwerk an erster Stelle steht (wird eigentlich nicht benötigt - aber manchmal braucht der DHCP-Treiber im UEFI einen Klapps :-) ).

Für DHCP / WDS entsprechend die Debug & Analytic Eventlogs bzw. Netzwerk-Trace verwenden.

Ich hoffe, dass die bereitgestellten Informationen weiterhelfen und wünsche ein schönes Wochenende.

Viele Grüße,

Matthias Meiling

Premier Platforms Core Team | Microsoft

PS: Unser offizieller Artikel zu diesem Thema als Referenz

https://technet.microsoft.com/de-de/library/jj574173.aspx

This posting is provided "AS IS" with no warranties, and confers no rights.

The entire risk arising out of the use or performance of the sample scripts and documentation remains with you. In no event shall Microsoft, its authors, or anyone else involved in the creation, production, or delivery of the scripts be liable for any damages whatsoever (including, without limitation, damages for loss of business profits, business interruption, loss of business information, or other pecuniary loss) arising out of the use of or inability to use the sample scripts or documentation, even if Microsoft has been advised of the possibility of such damages.