Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

por Tom FitzMacken

En Visual Studio 2013, la aplicación web predeterminada usa un valor de cadena para la clave de las cuentas de usuario. ASP.NET Identity le permite cambiar el tipo de clave para cumplir los requisitos de datos. Por ejemplo, puede cambiar el tipo de la clave de una cadena a un entero.

En este tema se muestra cómo empezar con la aplicación web predeterminada y cambiar la clave de cuenta de usuario a un entero. Puede usar las mismas modificaciones para implementar cualquier tipo de clave en el proyecto. Muestra cómo realizar estos cambios en la aplicación web predeterminada, pero podría aplicar modificaciones similares a una aplicación personalizada. Muestra los cambios necesarios al trabajar con MVC o Web Forms.

Versiones de software que se usan en el tutorial

- Visual Studio 2013 con Update 2 (o posterior)

- ASP.NET Identity 2.1 o posterior

Para realizar los pasos de este tutorial, debe tener Visual Studio 2013 Update 2 (o posterior) y una aplicación web creada a partir de la plantilla de la aplicación web de ASP.NET. La plantilla cambió en Update 3. En este tema se muestra cómo cambiar la plantilla en Update 2 y Update 3.

Este tema contiene las siguientes secciones:

- Cambiar el tipo de la clave en la clase de usuario de Identity

- Adición de clases de Identity personalizadas que usan el tipo de clave

- Cambiar la clase de contexto y administrador del usuario para usar el tipo de clave

- Cambiar la configuración de inicio para usar el tipo de clave

- Para MVC con Update 2, cambie AccountController para pasar el tipo de clave

- Para MVC con Update 3, cambie AccountController y ManageController para pasar el tipo de clave

- Para Web Forms con Update 2, cambie las páginas de cuenta para pasar el tipo de clave

- Para Web Forms con Update 3, cambie las páginas de cuenta para pasar el tipo de clave

- Ejecución de la aplicación

- Otros recursos

Cambiar el tipo de la clave en la clase de usuario de Identity

En el proyecto creado a partir de la plantilla de la aplicación web de ASP.NET, especifique que la clase ApplicationUser usa un entero para la clave de las cuentas de usuario. En IdentityModels.cs, cambie la clase ApplicationUser para heredar de IdentityUser que tiene un tipo de int para el parámetro genérico TKey. También se pasan los nombres de tres clases personalizadas que aún no se han implementado.

public class ApplicationUser : IdentityUser<int, CustomUserLogin, CustomUserRole,

CustomUserClaim>

{

...

Ha cambiado el tipo de la clave, pero, de forma predeterminada, el resto de la aplicación supone que la clave es una cadena. Debe indicar explícitamente el tipo de la clave en el código que supone una cadena.

En la clase ApplicationUser, cambie el método GenerateUserIdentityAsync para incluir int, como se muestra en el código resaltado a continuación. Este cambio no es necesario para los proyectos de Web Forms con la plantilla Update 3.

public async Task<ClaimsIdentity> GenerateUserIdentityAsync(

UserManager<ApplicationUser, int> manager)

{

// Note the authenticationType must match the one defined in

// CookieAuthenticationOptions.AuthenticationType

var userIdentity = await manager.CreateIdentityAsync(

this, DefaultAuthenticationTypes.ApplicationCookie);

// Add custom user claims here

return userIdentity;

}

Adición de clases de Identity personalizadas que usan el tipo de clave

Las demás clases Identity, como IdentityUserRole, IdentityUserClaim, IdentityUserLogin, IdentityRole, UserStore, RoleStore, todavía están configuradas para usar una clave de cadena. Cree nuevas versiones de estas clases que especifiquen un entero para la clave. No es necesario proporcionar mucho código de implementación en estas clases, solo tiene que establecer int como clave.

Agregue las siguientes clases al archivo IdentityModels.cs.

public class CustomUserRole : IdentityUserRole<int> { }

public class CustomUserClaim : IdentityUserClaim<int> { }

public class CustomUserLogin : IdentityUserLogin<int> { }

public class CustomRole : IdentityRole<int, CustomUserRole>

{

public CustomRole() { }

public CustomRole(string name) { Name = name; }

}

public class CustomUserStore : UserStore<ApplicationUser, CustomRole, int,

CustomUserLogin, CustomUserRole, CustomUserClaim>

{

public CustomUserStore(ApplicationDbContext context)

: base(context)

{

}

}

public class CustomRoleStore : RoleStore<CustomRole, int, CustomUserRole>

{

public CustomRoleStore(ApplicationDbContext context)

: base(context)

{

}

}

Cambiar la clase de contexto y administrador del usuario para usar el tipo de clave

En IdentityModels.cs, cambie la definición de la clase ApplicationDbContext para usar las nuevas clases personalizadas y un valor int para la clave, como se muestra en el código resaltado.

public class ApplicationDbContext : IdentityDbContext<ApplicationUser, CustomRole,

int, CustomUserLogin, CustomUserRole, CustomUserClaim>

{

...

El parámetro ThrowIfV1Schema ya no es válido en el constructor. Cambie el constructor para que no pase un valor ThrowIfV1Schema.

public ApplicationDbContext()

: base("DefaultConnection")

{

}

Abra IdentityConfig.cs y cambie la clase ApplicationUserManger para usar la nueva clase de almacén de usuarios para conservar los datos y un valor int para la clave.

public class ApplicationUserManager : UserManager<ApplicationUser, int>

{

public ApplicationUserManager(IUserStore<ApplicationUser, int> store)

: base(store)

{

}

public static ApplicationUserManager Create(

IdentityFactoryOptions<ApplicationUserManager> options, IOwinContext context)

{

var manager = new ApplicationUserManager(

new CustomUserStore(context.Get<ApplicationDbContext>()));

// Configure validation logic for usernames

manager.UserValidator = new UserValidator<ApplicationUser, int>(manager)

{

AllowOnlyAlphanumericUserNames = false,

RequireUniqueEmail = true

};

// Configure validation logic for passwords

manager.PasswordValidator = new PasswordValidator

{

RequiredLength = 6,

RequireNonLetterOrDigit = true,

RequireDigit = true,

RequireLowercase = true,

RequireUppercase = true,

};

// Register two factor authentication providers. This application uses Phone

// and Emails as a step of receiving a code for verifying the user

// You can write your own provider and plug in here.

manager.RegisterTwoFactorProvider("PhoneCode",

new PhoneNumberTokenProvider<ApplicationUser, int>

{

MessageFormat = "Your security code is: {0}"

});

manager.RegisterTwoFactorProvider("EmailCode",

new EmailTokenProvider<ApplicationUser, int>

{

Subject = "Security Code",

BodyFormat = "Your security code is: {0}"

});

manager.EmailService = new EmailService();

manager.SmsService = new SmsService();

var dataProtectionProvider = options.DataProtectionProvider;

if (dataProtectionProvider != null)

{

manager.UserTokenProvider =

new DataProtectorTokenProvider<ApplicationUser, int>(

dataProtectionProvider.Create("ASP.NET Identity"));

}

return manager;

}

}

En la plantilla Update 3, debe cambiar la clase ApplicationSignInManager.

public class ApplicationSignInManager : SignInManager<ApplicationUser, int>

{ ... }

Cambiar la configuración de inicio para usar el tipo de clave

En Startup.Auth.cs, reemplace el código OnValidateIdentity, como se resalta a continuación. Observe que la definición getUserIdCallback analiza el valor de cadena en un entero.

app.UseCookieAuthentication(new CookieAuthenticationOptions

{

AuthenticationType = DefaultAuthenticationTypes.ApplicationCookie,

LoginPath = new PathString("/Account/Login"),

Provider = new CookieAuthenticationProvider

{

OnValidateIdentity = SecurityStampValidator

.OnValidateIdentity<ApplicationUserManager, ApplicationUser, int>(

validateInterval: TimeSpan.FromMinutes(30),

regenerateIdentityCallback: (manager, user) =>

user.GenerateUserIdentityAsync(manager),

getUserIdCallback:(id)=>(id.GetUserId<int>()))

}

});

Si el proyecto no reconoce la implementación genérica del método GetUserId, es posible que deba actualizar el paquete NuGet de ASP.NET Identity a la versión 2.1.

Ha realizado muchos cambios en las clases de infraestructura usadas por ASP.NET Identity. Si intenta compilar el proyecto, observará muchos errores. Afortunadamente, los errores restantes son similares. La clase Identity espera un entero para la clave, pero el controlador (o Web Form) pasa un valor de cadena. En cada caso, debe convertir de una cadena a un entero llamando a GetUserId<int>. Puede trabajar en la lista de errores de la compilación o seguir los cambios siguientes.

Los cambios restantes dependen del tipo de proyecto que está creando y de la actualización que ha instalado en Visual Studio. Puede ir directamente a la sección pertinente a través de los vínculos siguientes.

- Para MVC con Update 2, cambie AccountController para pasar el tipo de clave

- Para MVC con Update 3, cambie AccountController y ManageController para pasar el tipo de clave

- Para Web Forms con Update 2, cambie las páginas de cuenta para pasar el tipo de clave

- Para Web Forms con Update 3, cambie las páginas de cuenta para pasar el tipo de clave

Para MVC con Update 2, cambie el AccountController para pasar el tipo de clave

Abra el archivo AccountController.cs. Debe cambiar los métodos siguientes.

Método ConfirmEmail

public async Task<ActionResult> ConfirmEmail(int userId, string code)

{

if (userId == default(int) || code == null)

{

return View("Error");

}

IdentityResult result = await UserManager.ConfirmEmailAsync(userId, code);

if (result.Succeeded)

{

return View("ConfirmEmail");

}

else

{

AddErrors(result);

return View();

}

}

Método Disassociate

public async Task<ActionResult> Disassociate(string loginProvider, string providerKey)

{

ManageMessageId? message = null;

IdentityResult result = await UserManager.RemoveLoginAsync(

User.Identity.GetUserId<int>(),

new UserLoginInfo(loginProvider, providerKey));

if (result.Succeeded)

{

var user = await UserManager.FindByIdAsync(User.Identity.GetUserId<int>());

await SignInAsync(user, isPersistent: false);

message = ManageMessageId.RemoveLoginSuccess;

}

else

{

message = ManageMessageId.Error;

}

return RedirectToAction("Manage", new { Message = message });

}

Método Manage(ManageUserViewModel)

public async Task<ActionResult> Manage(ManageUserViewModel model)

{

bool hasPassword = HasPassword();

ViewBag.HasLocalPassword = hasPassword;

ViewBag.ReturnUrl = Url.Action("Manage");

if (hasPassword)

{

if (ModelState.IsValid)

{

IdentityResult result = await UserManager.ChangePasswordAsync(

User.Identity.GetUserId<int>(),

model.OldPassword,

model.NewPassword);

if (result.Succeeded)

{

var user = await UserManager.FindByIdAsync(

User.Identity.GetUserId<int>());

await SignInAsync(user, isPersistent: false);

return RedirectToAction("Manage", new {

Message = ManageMessageId.ChangePasswordSuccess });

}

else

{

AddErrors(result);

}

}

}

else

{

// User does not have a password so remove any validation errors caused

// by a missing OldPassword field

ModelState state = ModelState["OldPassword"];

if (state != null)

{

state.Errors.Clear();

}

if (ModelState.IsValid)

{

IdentityResult result = await UserManager.AddPasswordAsync(

User.Identity.GetUserId<int>(), model.NewPassword);

if (result.Succeeded)

{

return RedirectToAction("Manage", new {

Message = ManageMessageId.SetPasswordSuccess });

}

else

{

AddErrors(result);

}

}

}

// If we got this far, something failed, redisplay form

return View(model);

}

Método LinkLoginCallback

public async Task<ActionResult> LinkLoginCallback()

{

var loginInfo = await AuthenticationManager.GetExternalLoginInfoAsync(XsrfKey,

User.Identity.GetUserId());

if (loginInfo == null)

{

return RedirectToAction("Manage", new { Message = ManageMessageId.Error });

}

IdentityResult result = await UserManager.AddLoginAsync(

User.Identity.GetUserId<int>(), loginInfo.Login);

if (result.Succeeded)

{

return RedirectToAction("Manage");

}

return RedirectToAction("Manage", new { Message = ManageMessageId.Error });

}

Método RemoveAccountList

public ActionResult RemoveAccountList()

{

var linkedAccounts = UserManager.GetLogins(User.Identity.GetUserId<int>());

ViewBag.ShowRemoveButton = HasPassword() || linkedAccounts.Count > 1;

return (ActionResult)PartialView("_RemoveAccountPartial", linkedAccounts);

}

Método HasPassword

private bool HasPassword()

{

var user = UserManager.FindById(User.Identity.GetUserId<int>());

if (user != null)

{

return user.PasswordHash != null;

}

return false;

}

Ya puede ejecutar la aplicación y registrar un nuevo usuario.

Para MVC con Update 3, cambie el AccountController y ManageController para pasar el tipo de clave

Abra el archivo AccountController.cs. Debe cambiar los métodos siguientes.

Método ConfirmEmail

public async Task<ActionResult> ConfirmEmail(int userId, string code)

{

if (userId == default(int) || code == null)

{

return View("Error");

}

IdentityResult result = await UserManager.ConfirmEmailAsync(userId, code);

return View(result.Succeeded ? "ConfirmEmail" : "Error");

}

Método SendCode

public async Task<ActionResult> SendCode(string returnUrl, bool rememberMe)

{

var userId = await SignInManager.GetVerifiedUserIdAsync();

if (userId == default(int))

{

return View("Error");

}

var userFactors = await UserManager.GetValidTwoFactorProvidersAsync(userId);

var factorOptions = userFactors.Select(purpose => new SelectListItem { Text = purpose, Value = purpose }).ToList();

return View(new SendCodeViewModel { Providers = factorOptions, ReturnUrl = returnUrl, RememberMe = rememberMe });

}

Abra el archivo ManageController.cs. Debe cambiar los métodos siguientes.

Método Index

public async Task<ActionResult> Index(ManageMessageId? message)

{

ViewBag.StatusMessage =

message == ManageMessageId.ChangePasswordSuccess ? "Your password has been changed."

: message == ManageMessageId.SetPasswordSuccess ? "Your password has been set."

: message == ManageMessageId.SetTwoFactorSuccess ? "Your two-factor authentication provider has been set."

: message == ManageMessageId.Error ? "An error has occurred."

: message == ManageMessageId.AddPhoneSuccess ? "Your phone number was added."

: message == ManageMessageId.RemovePhoneSuccess ? "Your phone number was removed."

: "";

var model = new IndexViewModel

{

HasPassword = HasPassword(),

PhoneNumber = await UserManager.GetPhoneNumberAsync(User.Identity.GetUserId<int>()),

TwoFactor = await UserManager.GetTwoFactorEnabledAsync(User.Identity.GetUserId<int>()),

Logins = await UserManager.GetLoginsAsync(User.Identity.GetUserId<int>()),

BrowserRemembered = await AuthenticationManager.TwoFactorBrowserRememberedAsync(

User.Identity.GetUserId())

};

return View(model);

}

Métodos RemoveLogin

public ActionResult RemoveLogin()

{

var linkedAccounts = UserManager.GetLogins((User.Identity.GetUserId<int>()));

ViewBag.ShowRemoveButton = HasPassword() || linkedAccounts.Count > 1;

return View(linkedAccounts);

}

[HttpPost]

[ValidateAntiForgeryToken]

public async Task<ActionResult> RemoveLogin(string loginProvider, string providerKey)

{

ManageMessageId? message;

var result = await UserManager.RemoveLoginAsync(User.Identity.GetUserId<int>(),

new UserLoginInfo(loginProvider, providerKey));

if (result.Succeeded)

{

var user = await UserManager.FindByIdAsync(User.Identity.GetUserId<int>());

if (user != null)

{

await SignInAsync(user, isPersistent: false);

}

message = ManageMessageId.RemoveLoginSuccess;

}

else

{

message = ManageMessageId.Error;

}

return RedirectToAction("ManageLogins", new { Message = message });

}

Método AddPhoneNumber

public async Task<ActionResult> AddPhoneNumber(AddPhoneNumberViewModel model)

{

if (!ModelState.IsValid)

{

return View(model);

}

// Generate the token and send it

var code = await UserManager.GenerateChangePhoneNumberTokenAsync(

User.Identity.GetUserId<int>(), model.Number);

if (UserManager.SmsService != null)

{

var message = new IdentityMessage

{

Destination = model.Number,

Body = "Your security code is: " + code

};

await UserManager.SmsService.SendAsync(message);

}

return RedirectToAction("VerifyPhoneNumber", new { PhoneNumber = model.Number });

}

Método EnableTwoFactorAuthentication

public async Task<ActionResult> EnableTwoFactorAuthentication()

{

await UserManager.SetTwoFactorEnabledAsync(User.Identity.GetUserId<int>(), true);

var user = await UserManager.FindByIdAsync(User.Identity.GetUserId<int>());

if (user != null)

{

await SignInAsync(user, isPersistent: false);

}

return RedirectToAction("Index", "Manage");

}

Método DisableTwoFactorAuthentication

public async Task<ActionResult> DisableTwoFactorAuthentication()

{

await UserManager.SetTwoFactorEnabledAsync(User.Identity.GetUserId<int>(), false);

var user = await UserManager.FindByIdAsync(User.Identity.GetUserId<int>());

if (user != null)

{

await SignInAsync(user, isPersistent: false);

}

return RedirectToAction("Index", "Manage");

}

Métodos VerifyPhoneNumber

public async Task<ActionResult> VerifyPhoneNumber(string phoneNumber)

{

var code = await UserManager.GenerateChangePhoneNumberTokenAsync(

User.Identity.GetUserId<int>(), phoneNumber);

// Send an SMS through the SMS provider to verify the phone number

return phoneNumber == null ? View("Error") : View(new VerifyPhoneNumberViewModel { PhoneNumber = phoneNumber });

}

[HttpPost]

[ValidateAntiForgeryToken]

public async Task<ActionResult> VerifyPhoneNumber(VerifyPhoneNumberViewModel model)

{

if (!ModelState.IsValid)

{

return View(model);

}

var result = await UserManager.ChangePhoneNumberAsync(

User.Identity.GetUserId<int>(), model.PhoneNumber, model.Code);

if (result.Succeeded)

{

var user = await UserManager.FindByIdAsync(User.Identity.GetUserId<int>());

if (user != null)

{

await SignInAsync(user, isPersistent: false);

}

return RedirectToAction("Index", new { Message = ManageMessageId.AddPhoneSuccess });

}

// If we got this far, something failed, redisplay form

ModelState.AddModelError("", "Failed to verify phone");

return View(model);

}

Método RemovePhoneNumber

public async Task<ActionResult> RemovePhoneNumber()

{

var result = await UserManager.SetPhoneNumberAsync(User.Identity.GetUserId<int>(), null);

if (!result.Succeeded)

{

return RedirectToAction("Index", new { Message = ManageMessageId.Error });

}

var user = await UserManager.FindByIdAsync(User.Identity.GetUserId<int>());

if (user != null)

{

await SignInAsync(user, isPersistent: false);

}

return RedirectToAction("Index", new { Message = ManageMessageId.RemovePhoneSuccess });

}

Método ChangePassword

[HttpPost]

[ValidateAntiForgeryToken]

public async Task<ActionResult> ChangePassword(ChangePasswordViewModel model)

{

if (!ModelState.IsValid)

{

return View(model);

}

var result = await UserManager.ChangePasswordAsync(

User.Identity.GetUserId<int>(), model.OldPassword, model.NewPassword);

if (result.Succeeded)

{

var user = await UserManager.FindByIdAsync(User.Identity.GetUserId<int>());

if (user != null)

{

await SignInAsync(user, isPersistent: false);

}

return RedirectToAction("Index", new { Message = ManageMessageId.ChangePasswordSuccess });

}

AddErrors(result);

return View(model);

}

Método SetPassword

public async Task<ActionResult> SetPassword(SetPasswordViewModel model)

{

if (ModelState.IsValid)

{

var result = await UserManager.AddPasswordAsync(User.Identity.GetUserId<int>(), model.NewPassword);

if (result.Succeeded)

{

var user = await UserManager.FindByIdAsync(User.Identity.GetUserId<int>());

if (user != null)

{

await SignInAsync(user, isPersistent: false);

}

return RedirectToAction("Index", new { Message = ManageMessageId.SetPasswordSuccess });

}

AddErrors(result);

}

// If we got this far, something failed, redisplay form

return View(model);

}

Método ManageLogins

public async Task<ActionResult> ManageLogins(ManageMessageId? message)

{

ViewBag.StatusMessage =

message == ManageMessageId.RemoveLoginSuccess ? "The external login was removed."

: message == ManageMessageId.Error ? "An error has occurred."

: "";

var user = await UserManager.FindByIdAsync(User.Identity.GetUserId<int>());

if (user == null)

{

return View("Error");

}

var userLogins = await UserManager.GetLoginsAsync(User.Identity.GetUserId<int>());

var otherLogins = AuthenticationManager.GetExternalAuthenticationTypes().Where(auth => userLogins.All(ul => auth.AuthenticationType != ul.LoginProvider)).ToList();

ViewBag.ShowRemoveButton = user.PasswordHash != null || userLogins.Count > 1;

return View(new ManageLoginsViewModel

{

CurrentLogins = userLogins,

OtherLogins = otherLogins

});

}

Método LinkLoginCallback

public async Task<ActionResult> LinkLoginCallback()

{

var loginInfo = await AuthenticationManager.GetExternalLoginInfoAsync(XsrfKey, User.Identity.GetUserId());

if (loginInfo == null)

{

return RedirectToAction("ManageLogins", new { Message = ManageMessageId.Error });

}

var result = await UserManager.AddLoginAsync(User.Identity.GetUserId<int>(),

loginInfo.Login);

return result.Succeeded ? RedirectToAction("ManageLogins") :

RedirectToAction("ManageLogins", new { Message = ManageMessageId.Error });

}

Método HasPassword

private bool HasPassword()

{

var user = UserManager.FindById(User.Identity.GetUserId<int>());

if (user != null)

{

return user.PasswordHash != null;

}

return false;

}

Método HasPhoneNumber

private bool HasPhoneNumber()

{

var user = UserManager.FindById(User.Identity.GetUserId<int>());

if (user != null)

{

return user.PhoneNumber != null;

}

return false;

}

Ya puede ejecutar la aplicación y registrar un nuevo usuario.

Para Web Forms con Update 2, cambie las páginas de cuenta para pasar el tipo de clave

Para Web Forms con Update 2, debe cambiar las páginas siguientes.

Confirm.aspx.cx

protected void Page_Load(object sender, EventArgs e)

{

string code = IdentityHelper.GetCodeFromRequest(Request);

string userId = IdentityHelper.GetUserIdFromRequest(Request);

if (code != null && userId != null)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var result = manager.ConfirmEmail(Int32.Parse(userId), code);

if (result.Succeeded)

{

StatusMessage = "Thank you for confirming your account.";

return;

}

}

StatusMessage = "An error has occurred";

}

RegisterExternalLogin.aspx.cs

protected void Page_Load()

{

// Process the result from an auth provider in the request

ProviderName = IdentityHelper.GetProviderNameFromRequest(Request);

if (String.IsNullOrEmpty(ProviderName))

{

RedirectOnFail();

return;

}

if (!IsPostBack)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var loginInfo = Context.GetOwinContext().Authentication.GetExternalLoginInfo();

if (loginInfo == null)

{

RedirectOnFail();

return;

}

var user = manager.Find(loginInfo.Login);

if (user != null)

{

IdentityHelper.SignIn(manager, user, isPersistent: false);

IdentityHelper.RedirectToReturnUrl(Request.QueryString["ReturnUrl"], Response);

}

else if (User.Identity.IsAuthenticated)

{

// Apply Xsrf check when linking

var verifiedloginInfo = Context.GetOwinContext().Authentication

.GetExternalLoginInfo(IdentityHelper.XsrfKey, User.Identity.GetUserId());

if (verifiedloginInfo == null)

{

RedirectOnFail();

return;

}

var result = manager.AddLogin(User.Identity.GetUserId<int>(),

verifiedloginInfo.Login);

if (result.Succeeded)

{

IdentityHelper.RedirectToReturnUrl(Request.QueryString["ReturnUrl"],

Response);

}

else

{

AddErrors(result);

return;

}

}

else

{

email.Text = loginInfo.Email;

}

}

}

Manage.aspx.cs

private bool HasPassword(ApplicationUserManager manager)

{

return manager.HasPassword(User.Identity.GetUserId<int>());

}

protected void Page_Load()

{

if (!IsPostBack)

{

// Determine the sections to render

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

if (HasPassword(manager))

{

changePasswordHolder.Visible = true;

}

else

{

setPassword.Visible = true;

changePasswordHolder.Visible = false;

}

CanRemoveExternalLogins = manager.GetLogins(

User.Identity.GetUserId<int>()).Count() > 1;

// Render success message

var message = Request.QueryString["m"];

if (message != null)

{

// Strip the query string from action

Form.Action = ResolveUrl("~/Account/Manage");

SuccessMessage =

message == "ChangePwdSuccess" ? "Your password has been changed."

: message == "SetPwdSuccess" ? "Your password has been set."

: message == "RemoveLoginSuccess" ? "The account was removed."

: String.Empty;

successMessage.Visible = !String.IsNullOrEmpty(SuccessMessage);

}

}

}

protected void ChangePassword_Click(object sender, EventArgs e)

{

if (IsValid)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

IdentityResult result = manager.ChangePassword(

User.Identity.GetUserId<int>(),

CurrentPassword.Text,

NewPassword.Text);

if (result.Succeeded)

{

var user = manager.FindById(User.Identity.GetUserId<int>());

IdentityHelper.SignIn(manager, user, isPersistent: false);

Response.Redirect("~/Account/Manage?m=ChangePwdSuccess");

}

else

{

AddErrors(result);

}

}

}

protected void SetPassword_Click(object sender, EventArgs e)

{

if (IsValid)

{

// Create the local login info and link the local account to the user

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

IdentityResult result = manager.AddPassword(User.Identity.GetUserId<int>(),

password.Text);

if (result.Succeeded)

{

Response.Redirect("~/Account/Manage?m=SetPwdSuccess");

}

else

{

AddErrors(result);

}

}

}

public IEnumerable<UserLoginInfo> GetLogins()

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var accounts = manager.GetLogins(User.Identity.GetUserId<int>());

CanRemoveExternalLogins = accounts.Count() > 1 || HasPassword(manager);

return accounts;

}

public void RemoveLogin(string loginProvider, string providerKey)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var result = manager.RemoveLogin(User.Identity.GetUserId<int>(),

new UserLoginInfo(loginProvider, providerKey));

string msg = String.Empty;

if (result.Succeeded)

{

var user = manager.FindById(User.Identity.GetUserId<int>());

IdentityHelper.SignIn(manager, user, isPersistent: false);

msg = "?m=RemoveLoginSuccess";

}

Response.Redirect("~/Account/Manage" + msg);

}

Ya puede ejecutar la aplicación y registrar un nuevo usuario.

Para Web Forms con Update 3, cambie las páginas de cuenta para pasar el tipo de clave

Para Web Forms con Update 3, debe cambiar las páginas siguientes.

Confirm.aspx.cx

protected void Page_Load(object sender, EventArgs e)

{

string code = IdentityHelper.GetCodeFromRequest(Request);

string userId = IdentityHelper.GetUserIdFromRequest(Request);

if (code != null && userId != null)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var result = manager.ConfirmEmail(Int32.Parse(userId), code);

if (result.Succeeded)

{

StatusMessage = "Thank you for confirming your account.";

return;

}

}

StatusMessage = "An error has occurred";

}

RegisterExternalLogin.aspx.cs

protected void Page_Load()

{

// Process the result from an auth provider in the request

ProviderName = IdentityHelper.GetProviderNameFromRequest(Request);

if (String.IsNullOrEmpty(ProviderName))

{

RedirectOnFail();

return;

}

if (!IsPostBack)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var loginInfo = Context.GetOwinContext().Authentication.GetExternalLoginInfo();

if (loginInfo == null)

{

RedirectOnFail();

return;

}

var user = manager.Find(loginInfo.Login);

if (user != null)

{

IdentityHelper.SignIn(manager, user, isPersistent: false);

IdentityHelper.RedirectToReturnUrl(Request.QueryString["ReturnUrl"], Response);

}

else if (User.Identity.IsAuthenticated)

{

// Apply Xsrf check when linking

var verifiedloginInfo = Context.GetOwinContext().Authentication

.GetExternalLoginInfo(IdentityHelper.XsrfKey, User.Identity.GetUserId());

if (verifiedloginInfo == null)

{

RedirectOnFail();

return;

}

var result = manager.AddLogin(User.Identity.GetUserId<int>(),

verifiedloginInfo.Login);

if (result.Succeeded)

{

IdentityHelper.RedirectToReturnUrl(Request.QueryString["ReturnUrl"],

Response);

}

else

{

AddErrors(result);

return;

}

}

else

{

email.Text = loginInfo.Email;

}

}

}

Manage.aspx.cs

public partial class Manage : System.Web.UI.Page

{

protected string SuccessMessage

{

get;

private set;

}

private bool HasPassword(ApplicationUserManager manager)

{

return manager.HasPassword(User.Identity.GetUserId<int>());

}

public bool HasPhoneNumber { get; private set; }

public bool TwoFactorEnabled { get; private set; }

public bool TwoFactorBrowserRemembered { get; private set; }

public int LoginsCount { get; set; }

protected void Page_Load()

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

HasPhoneNumber = String.IsNullOrEmpty(manager.GetPhoneNumber(

User.Identity.GetUserId<int>()));

// Enable this after setting up two-factor authentientication

//PhoneNumber.Text = manager.GetPhoneNumber(User.Identity.GetUserId()) ?? String.Empty;

TwoFactorEnabled = manager.GetTwoFactorEnabled(User.Identity.GetUserId<int>());

LoginsCount = manager.GetLogins(User.Identity.GetUserId<int>()).Count;

var authenticationManager = HttpContext.Current.GetOwinContext().Authentication;

if (!IsPostBack)

{

// Determine the sections to render

if (HasPassword(manager))

{

ChangePassword.Visible = true;

}

else

{

CreatePassword.Visible = true;

ChangePassword.Visible = false;

}

// Render success message

var message = Request.QueryString["m"];

if (message != null)

{

// Strip the query string from action

Form.Action = ResolveUrl("~/Account/Manage");

SuccessMessage =

message == "ChangePwdSuccess" ? "Your password has been changed."

: message == "SetPwdSuccess" ? "Your password has been set."

: message == "RemoveLoginSuccess" ? "The account was removed."

: message == "AddPhoneNumberSuccess" ? "Phone number has been added"

: message == "RemovePhoneNumberSuccess" ? "Phone number was removed"

: String.Empty;

successMessage.Visible = !String.IsNullOrEmpty(SuccessMessage);

}

}

}

private void AddErrors(IdentityResult result)

{

foreach (var error in result.Errors)

{

ModelState.AddModelError("", error);

}

}

// Remove phonenumber from user

protected void RemovePhone_Click(object sender, EventArgs e)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var result = manager.SetPhoneNumber(User.Identity.GetUserId<int>(), null);

if (!result.Succeeded)

{

return;

}

var user = manager.FindById(User.Identity.GetUserId<int>());

if (user != null)

{

IdentityHelper.SignIn(manager, user, isPersistent: false);

Response.Redirect("/Account/Manage?m=RemovePhoneNumberSuccess");

}

}

// DisableTwoFactorAuthentication

protected void TwoFactorDisable_Click(object sender, EventArgs e)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

manager.SetTwoFactorEnabled(User.Identity.GetUserId<int>(), false);

Response.Redirect("/Account/Manage");

}

//EnableTwoFactorAuthentication

protected void TwoFactorEnable_Click(object sender, EventArgs e)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

manager.SetTwoFactorEnabled(User.Identity.GetUserId<int>(), true);

Response.Redirect("/Account/Manage");

}

}

VerifyPhoneNumber.aspx.cs

public partial class VerifyPhoneNumber : System.Web.UI.Page

{

protected void Page_Load(object sender, EventArgs e)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var phonenumber = Request.QueryString["PhoneNumber"];

var code = manager.GenerateChangePhoneNumberToken(

User.Identity.GetUserId<int>(), phonenumber);

PhoneNumber.Value = phonenumber;

}

protected void Code_Click(object sender, EventArgs e)

{

if (!ModelState.IsValid)

{

ModelState.AddModelError("", "Invalid code");

return;

}

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var result = manager.ChangePhoneNumber(

User.Identity.GetUserId<int>(), PhoneNumber.Value, Code.Text);

if (result.Succeeded)

{

var user = manager.FindById(User.Identity.GetUserId<int>());

if (user != null)

{

IdentityHelper.SignIn(manager, user, false);

Response.Redirect("/Account/Manage?m=AddPhoneNumberSuccess");

}

}

// If we got this far, something failed, redisplay form

ModelState.AddModelError("", "Failed to verify phone");

}

}

AddPhoneNumber.aspx.cs

public partial class AddPhoneNumber : System.Web.UI.Page

{

protected void PhoneNumber_Click(object sender, EventArgs e)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var code = manager.GenerateChangePhoneNumberToken(

User.Identity.GetUserId<int>(), PhoneNumber.Text);

if (manager.SmsService != null)

{

var message = new IdentityMessage

{

Destination = PhoneNumber.Text,

Body = "Your security code is " + code

};

manager.SmsService.Send(message);

}

Response.Redirect("/Account/VerifyPhoneNumber?PhoneNumber=" + HttpUtility.UrlEncode(PhoneNumber.Text));

}

}

ManagePassword.aspx.cs

public partial class ManagePassword : System.Web.UI.Page

{

protected string SuccessMessage

{

get;

private set;

}

private bool HasPassword(ApplicationUserManager manager)

{

return manager.HasPassword(User.Identity.GetUserId<int>());

}

protected void Page_Load(object sender, EventArgs e)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

if (!IsPostBack)

{

// Determine the sections to render

if (HasPassword(manager))

{

changePasswordHolder.Visible = true;

}

else

{

setPassword.Visible = true;

changePasswordHolder.Visible = false;

}

// Render success message

var message = Request.QueryString["m"];

if (message != null)

{

// Strip the query string from action

Form.Action = ResolveUrl("~/Account/Manage");

}

}

}

protected void ChangePassword_Click(object sender, EventArgs e)

{

if (IsValid)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

IdentityResult result = manager.ChangePassword(

User.Identity.GetUserId<int>(), CurrentPassword.Text, NewPassword.Text);

if (result.Succeeded)

{

var user = manager.FindById(User.Identity.GetUserId<int>());

IdentityHelper.SignIn(manager, user, isPersistent: false);

Response.Redirect("~/Account/Manage?m=ChangePwdSuccess");

}

else

{

AddErrors(result);

}

}

}

protected void SetPassword_Click(object sender, EventArgs e)

{

if (IsValid)

{

// Create the local login info and link the local account to the user

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

IdentityResult result = manager.AddPassword(

User.Identity.GetUserId<int>(), password.Text);

if (result.Succeeded)

{

Response.Redirect("~/Account/Manage?m=SetPwdSuccess");

}

else

{

AddErrors(result);

}

}

}

private void AddErrors(IdentityResult result)

{

foreach (var error in result.Errors)

{

ModelState.AddModelError("", error);

}

}

}

ManageLogins.aspx.cs

public partial class ManageLogins : System.Web.UI.Page

{

protected string SuccessMessage

{

get;

private set;

}

protected bool CanRemoveExternalLogins

{

get;

private set;

}

private bool HasPassword(ApplicationUserManager manager)

{

return manager.HasPassword(User.Identity.GetUserId<int>());

}

protected void Page_Load(object sender, EventArgs e)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

CanRemoveExternalLogins = manager.GetLogins(

User.Identity.GetUserId<int>()).Count() > 1;

SuccessMessage = String.Empty;

successMessage.Visible = !String.IsNullOrEmpty(SuccessMessage);

}

public IEnumerable<UserLoginInfo> GetLogins()

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var accounts = manager.GetLogins(User.Identity.GetUserId<int>());

CanRemoveExternalLogins = accounts.Count() > 1 || HasPassword(manager);

return accounts;

}

public void RemoveLogin(string loginProvider, string providerKey)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var result = manager.RemoveLogin(

User.Identity.GetUserId<int>(), new UserLoginInfo(loginProvider, providerKey));

string msg = String.Empty;

if (result.Succeeded)

{

var user = manager.FindById(User.Identity.GetUserId<int>());

IdentityHelper.SignIn(manager, user, isPersistent: false);

msg = "?m=RemoveLoginSuccess";

}

Response.Redirect("~/Account/ManageLogins" + msg);

}

}

TwoFactorAuthenticationSignIn.aspx.cs

public partial class TwoFactorAuthenticationSignIn : System.Web.UI.Page

{

private ApplicationSignInManager signinManager;

private ApplicationUserManager manager;

public TwoFactorAuthenticationSignIn()

{

manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

signinManager = Context.GetOwinContext().GetUserManager<ApplicationSignInManager>();

}

protected void Page_Load(object sender, EventArgs e)

{

var userId = signinManager.GetVerifiedUserId<ApplicationUser, int>();

if (userId == default(int))

{

Response.Redirect("/Account/Error", true);

}

var userFactors = manager.GetValidTwoFactorProviders(userId);

Providers.DataSource = userFactors.Select(x => x).ToList();

Providers.DataBind();

}

protected void CodeSubmit_Click(object sender, EventArgs e)

{

bool rememberMe = false;

bool.TryParse(Request.QueryString["RememberMe"], out rememberMe);

var result = signinManager.TwoFactorSignIn<ApplicationUser, int>(SelectedProvider.Value, Code.Text, isPersistent: rememberMe, rememberBrowser: RememberBrowser.Checked);

switch (result)

{

case SignInStatus.Success:

IdentityHelper.RedirectToReturnUrl(Request.QueryString["ReturnUrl"], Response);

break;

case SignInStatus.LockedOut:

Response.Redirect("/Account/Lockout");

break;

case SignInStatus.Failure:

default:

FailureText.Text = "Invalid code";

ErrorMessage.Visible = true;

break;

}

}

protected void ProviderSubmit_Click(object sender, EventArgs e)

{

if (!signinManager.SendTwoFactorCode(Providers.SelectedValue))

{

Response.Redirect("/Account/Error");

}

var user = manager.FindById(signinManager.GetVerifiedUserId<ApplicationUser, int>());

if (user != null)

{

var code = manager.GenerateTwoFactorToken(user.Id, Providers.SelectedValue);

}

SelectedProvider.Value = Providers.SelectedValue;

sendcode.Visible = false;

verifycode.Visible = true;

}

}

Ejecutar aplicación

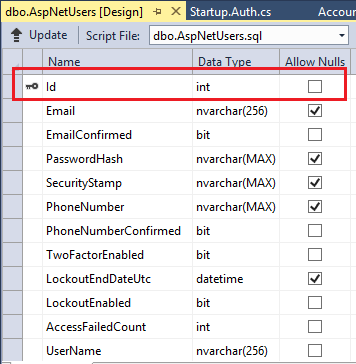

Ha terminado todos los cambios necesarios en la plantilla de la aplicación web predeterminada. Ejecute la aplicación y registre un nuevo usuario. Después de registrar el usuario, observará que la tabla AspNetUsers tiene una columna Id que es un entero.

Si anteriormente ha creado las tablas de ASP.NET Identity con una clave principal diferente, debe realizar algunos cambios adicionales. Si es posible, simplemente elimine la base de datos existente. La base de datos se volverá a crear con el diseño correcto al ejecutar la aplicación web y agregar un nuevo usuario. Si la eliminación no es posible, ejecute primero las migraciones de código para cambiar las tablas. Sin embargo, la nueva clave principal de entero no se configurará como una propiedad SQL IDENTITY en la base de datos. Debe establecer manualmente la columna Id como IDENTITY.

Otros recursos

- Información general sobre los proveedores de almacenamiento personalizado para ASP.NET Identity

- Migrar un sitio web existente desde la pertenencia de SQL a ASP.NET Identity

- Migrar datos de proveedor universal para la pertenencia y los perfiles de usuario a ASP.NET Identity

- Aplicación de ejemplo con clave principal modificada