Revisión del patrón de referencia de red de implementación de dos nodos sin conmutadores para Azure Stack HCI

Se aplica a: Azure Stack HCI, versiones 23H2 y 22H2

En este artículo se describe el patrón de referencia de red de almacenamiento de dos nodos sin conmutador con un solo conmutador TOR que puede usar para implementar la solución de Azure Stack HCI. La información de este artículo también le ayuda a determinar si esta configuración es viable para sus necesidades de planeamiento de implementación. En este artículo se dirigen los administradores de TI que implementan y administran Azure Stack HCI en sus centros de datos.

Para más información sobre otros patrones de red, consulte Patrones de implementación de red de Azure Stack HCI.

Escenarios

Los escenarios de este patrón de red incluyen laboratorios, fábricas, tiendas minoristas e instalaciones gubernamentales.

Tenga en cuenta este patrón para una solución rentable que incluya tolerancia a errores en el nivel de clúster, pero puede tolerar interrupciones de conectividad de entrada norte si se produce un error en el conmutador físico único o requiere mantenimiento.

Puede escalar horizontalmente este patrón, pero requiere tiempo de inactividad de la carga de trabajo para volver a configurar la conectividad física de almacenamiento y la reconfiguración de la red de almacenamiento. Aunque los servicios de SDN L3 son totalmente compatibles con este patrón, los servicios de enrutamiento como BGP deben configurarse en el dispositivo de firewall sobre el conmutador TOR si no admite servicios L3. Las características de seguridad de red, como la microsegmentación y QoS, no requieren configuración adicional en el dispositivo de firewall, ya que se implementan en el conmutador virtual.

Componentes de conectividad física

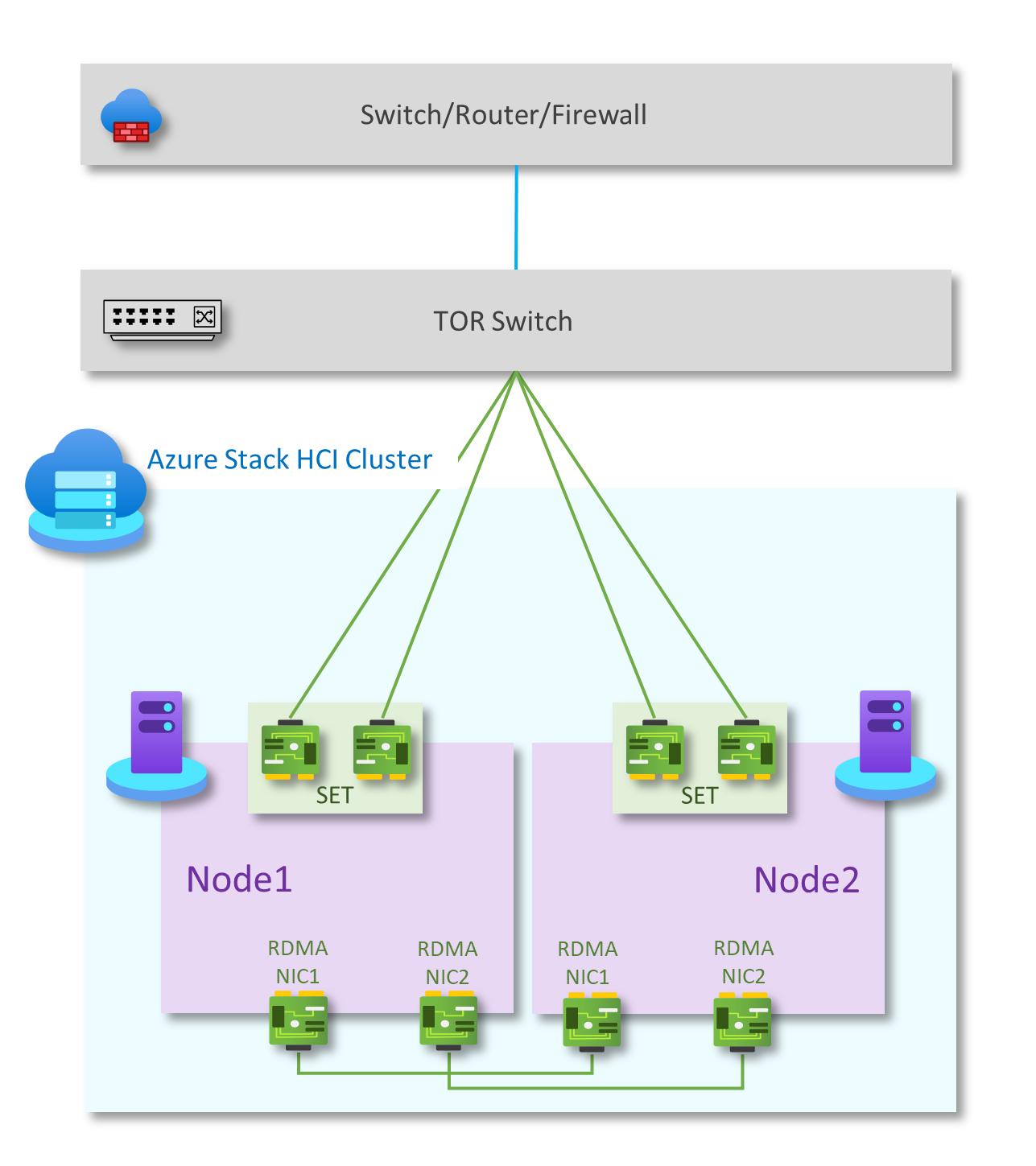

Como se muestra en el diagrama siguiente, este patrón tiene los siguientes componentes de red físicos:

Conmutador TOR único para la comunicación del tráfico norte-sur.

Dos puertos de red en equipo para controlar el tráfico de administración y proceso, conectados al conmutador L2 en cada host

Dos NIC RDMA en una configuración de malla completa para el tráfico este-oeste para el almacenamiento. Cada nodo del clúster tiene una conexión redundante con el otro nodo del clúster.

Como opción, algunas soluciones pueden usar una configuración sin encabezado sin una tarjeta BMC con fines de seguridad.

| Redes | Administración y proceso | Storage | BMC |

|---|---|---|---|

| Velocidad del vínculo | Al menos 1 Gbps. Se recomienda 10 Gbps | Al menos 10 Gbps | Comprobación con el fabricante de hardware |

| Tipo de interfaz | RJ45, SFP+ o SFP28 | SFP+ o SFP28 | RJ45 |

| Puertos y agregación | Dos puertos en equipo | Dos puertos independientes | Un puerto |

Intenciones de ATC de red

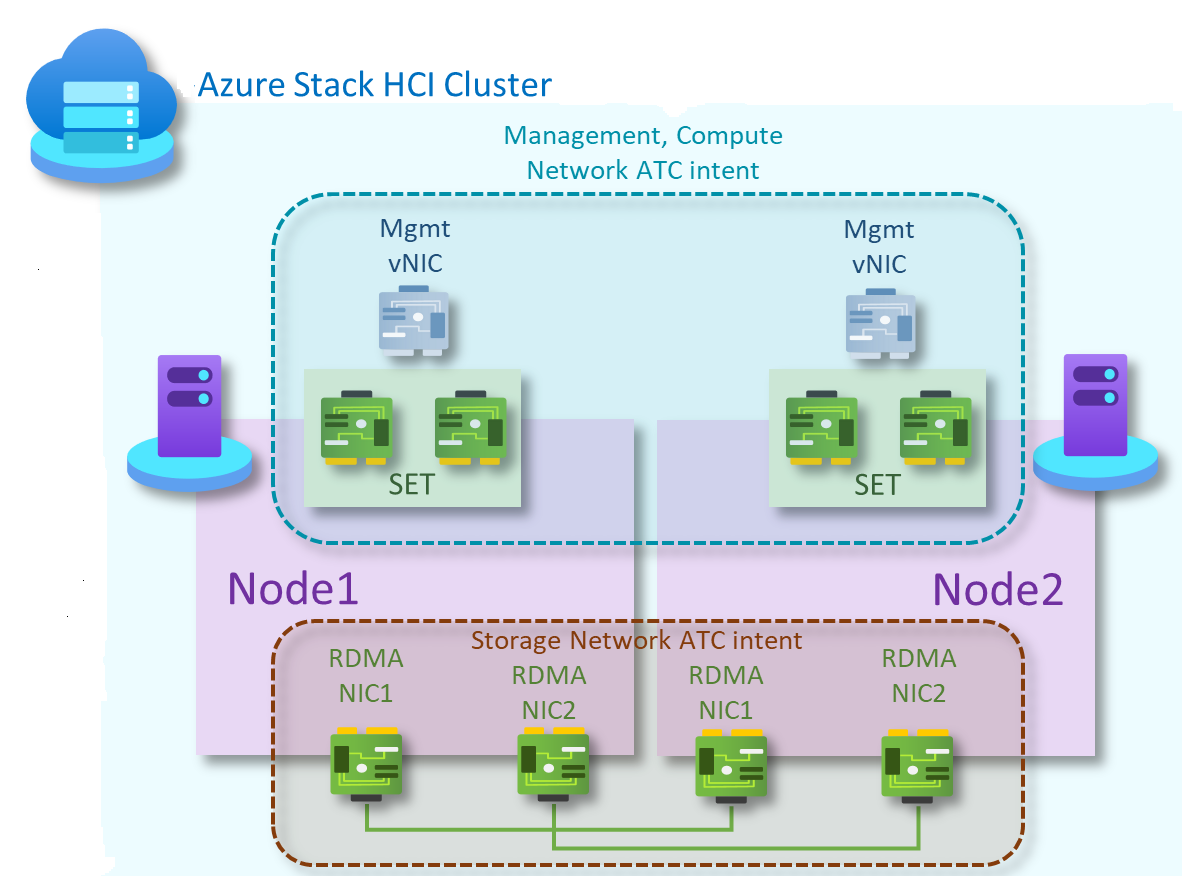

En el caso de los patrones sin conmutadores de almacenamiento de dos nodos, se crean dos intenciones de Network ATC. La primera para la administración y el tráfico de red de proceso, y la segunda para el tráfico de almacenamiento.

Intención de administración y proceso

- Tipo de intención: administración y proceso

- Modo de intención: modo de clúster

- Formación de equipos: Sí. pNIC01 y pNIC02 están agrupados

- VLAN de administración predeterminada: no se modifica la VLAN configurada para adaptadores de administración

- PA & VLAN de proceso y vNIC: Network ATC es transparente para las VNIC de PA y VLAN o vNIC de máquina virtual de proceso y VLAN.

Intención de almacenamiento

- Tipo de intención: Storage

- Modo de intención: modo de clúster

- Formación de equipos: pNIC03 y pNIC04 usan SMB multicanal para proporcionar resistencia y agregación de ancho de banda

- VLAN predeterminados:

- 711 para la red de almacenamiento 1

- 712 para la red de almacenamiento 2

- Subredes predeterminadas:

- 10.71.1.0/24 para la red de almacenamiento 1

- 10.71.2.0/24 para la red de almacenamiento 2

Para más información, consulte Implementación de redes de host.

Siga estos pasos para crear intenciones de red para este patrón de referencia:

Ejecute PowerShell como administrador.

Ejecute el siguiente comando:

Add-NetIntent -Name <Management_Compute> -Management -Compute -ClusterName <HCI01> -AdapterName <pNIC01, pNIC02> Add-NetIntent -Name <Storage> -Storage -ClusterName <HCI01> -AdapterName <pNIC03, pNIC04>

Componentes de conectividad lógica

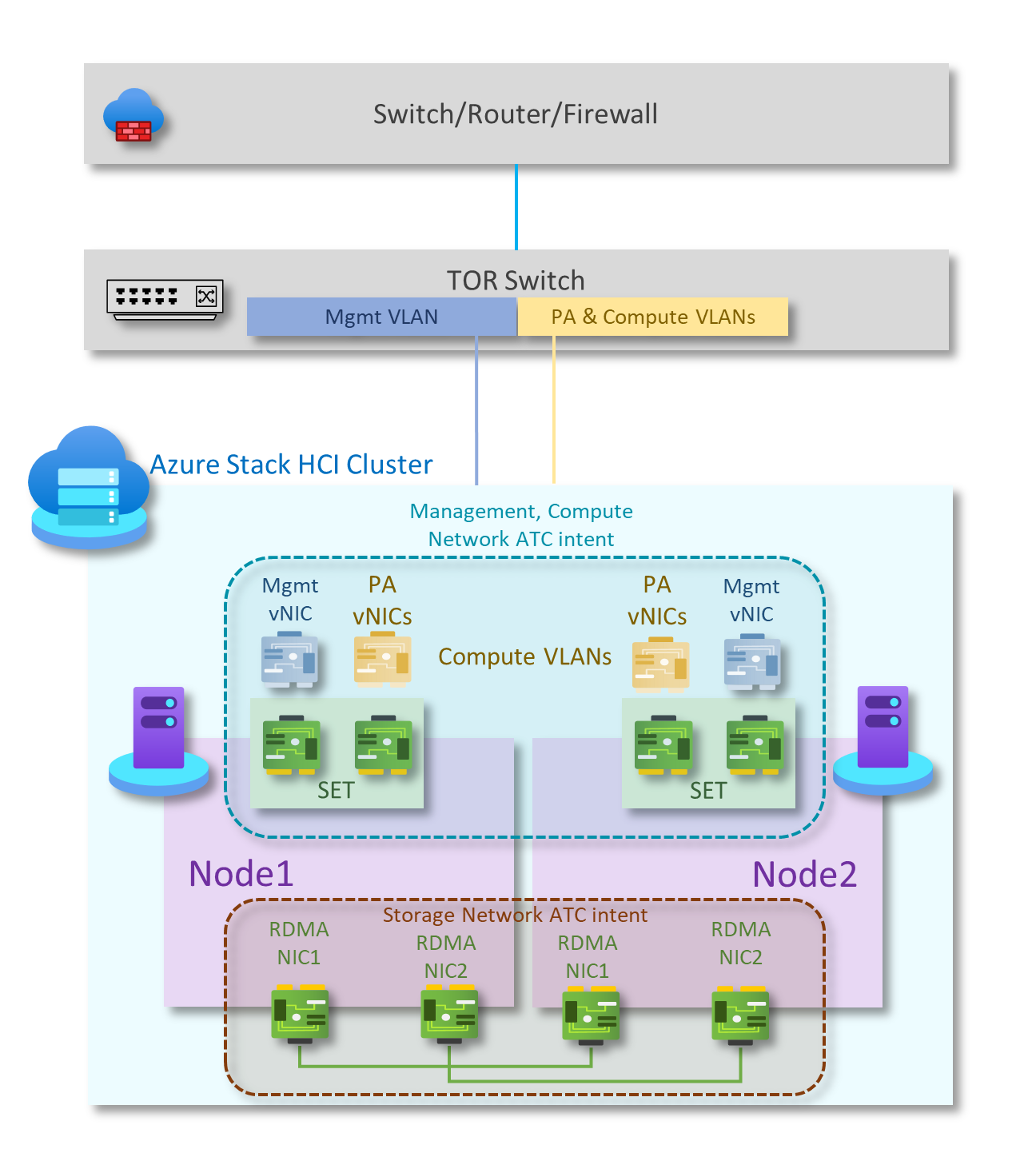

Como se muestra en el diagrama siguiente, este patrón tiene los siguientes componentes de red lógica:

VLAN de red de almacenamiento

El tráfico basado en intenciones de almacenamiento consta de dos redes individuales que admiten el tráfico RDMA. Cada interfaz se dedicará a una red de almacenamiento independiente y ambas pueden usar la misma etiqueta VLAN. Este tráfico solo está pensado para viajar entre los dos nodos. El tráfico de almacenamiento es una red privada sin conectividad con otros recursos.

Los adaptadores de almacenamiento funcionan en diferentes subredes IP. Para habilitar una configuración sin conmutador, cada nodo conectado admite una subred coincidente de su vecino. Cada red de almacenamiento usa las VLAN predefinidas de ATC de red de forma predeterminada (711 y 712). Sin embargo, estas VLAN se pueden personalizar si es necesario. Además, si las subredes predeterminadas definidas por Network ATC (10.71.1.0/24 y 10.71.2.0/24) no se pueden usar, es responsable de asignar todas las direcciones IP de almacenamiento del clúster.

Para obtener más información, consulte Introducción a Network ATC.

Red OOB

La red fuera de banda (OOB) está dedicada a admitir la interfaz de administración de servidores "luces fuera" también conocida como controlador de administración de placa base (BMC). Cada interfaz BMC se conecta a un conmutador proporcionado por el cliente. El BMC se usa para automatizar escenarios de arranque PXE.

La red de administración requiere acceso a la interfaz BMC mediante el puerto 623 del Protocolo de datagramas de usuario (UDP) de Intelligent Platform Management Interface (IPMI).

La red OOB está aislada de las cargas de trabajo de proceso y es opcional para las implementaciones no basadas en soluciones.

VLAN de administración

Todos los hosts de proceso físico requieren acceso a la red lógica de administración. Para el planeamiento de direcciones IP, cada host de proceso físico debe tener al menos una dirección IP asignada desde la red lógica de administración.

Un servidor DHCP puede asignar automáticamente direcciones IP para la red de administración, o el usuario puede asignar direcciones IP estáticas de forma manual. Cuando DHCP es el método de asignación ip preferido, se recomienda usar reservas DHCP sin expiración.

La red de administración admite las siguientes configuraciones de VLAN:

VLAN nativo : no es necesario proporcionar identificadores de VLAN. Esto es necesario para las instalaciones basadas en soluciones.

VLAN etiquetado : proporciona identificadores de VLAN en el momento de la implementación.

La red de administración admite todo el tráfico usado para la administración del clúster, incluido Escritorio remoto, Windows Admin Center y Active Directory.

Para obtener más información, consulte Planear una infraestructura de SDN: Administración y proveedor de HNV.

VLAN de proceso

En algunos escenarios, no es necesario usar redes virtuales de SDN con encapsulación de LAN extensible virtual (VXLAN). En su lugar, puede usar VLAN tradicionales para aislar las cargas de trabajo de inquilino. Esas VLAN se configuran en el puerto del conmutador TOR en modo troncal. Al conectar nuevas máquinas virtuales a estas VLAN, la etiqueta VLAN correspondiente se define en el adaptador de red virtual.

Red HNV Provider Address (PA)

La red de direcciones de proveedor (PA) de Virtualización de red de Hyper-V (HNV) actúa como la red física subyacente para el tráfico de inquilinos este/oeste (interno interno), el tráfico de inquilinos norte/sur (interno externo) y para intercambiar información de emparejamiento BGP con la red física. Esta red solo es necesaria cuando es necesario implementar redes virtuales mediante la encapsulación de VXLAN para otra capa de aislamiento y para la multiinquilino de red.

Para obtener más información, consulte Planeamiento de una infraestructura de SDN: Administración y proveedor de HNV.

Opciones de aislamiento de red

Se admiten las siguientes opciones de aislamiento de red:

VLAN (IEEE 802.1Q)

Las VLAN permiten que los dispositivos que se deben mantener separados compartan el cableado de una red física y, sin embargo, no puedan interactuar directamente entre sí. Este uso compartido administrado produce mejoras en la simplicidad, la seguridad, la administración del tráfico y la economía. Por ejemplo, se puede usar una VLAN para separar el tráfico dentro de una empresa en función de usuarios individuales o grupos de usuarios o sus roles, o en función de las características de tráfico. Muchos servicios de hospedaje de Internet usan VLAN para separar las zonas privadas entre sí, lo que permite agrupar los servidores de cada cliente en un único segmento de red, independientemente de dónde se encuentren los servidores individuales en el centro de datos. Se necesitan algunas precauciones para evitar que el tráfico "escape" de una VLAN determinada, una vulnerabilidad de seguridad conocida como salto de VLAN.

Para obtener más información, consulte Descripción del uso de redes virtuales y VLAN.

Directivas de acceso de red predeterminadas y microsegmentación

Las directivas de acceso de red predeterminadas garantizan que todas las máquinas virtuales del clúster de Azure Stack HCI estén seguras de forma predeterminada frente a amenazas externas. Con estas directivas, bloquearemos el acceso entrante a una máquina virtual de forma predeterminada, a la vez que proporcionamos la opción de habilitar puertos de entrada selectivos y, por tanto, protegeremos las máquinas virtuales de ataques externos. Esta aplicación está disponible a través de herramientas de administración como Windows Admin Center.

La microsegmentación implica la creación de directivas de red pormenorizadas entre aplicaciones y servicios. Esto reduce básicamente el perímetro de seguridad a una barrera alrededor de cada aplicación o máquina virtual. Esta barrera solo permite la comunicación necesaria entre los niveles de aplicación u otros límites lógicos, por lo que resulta muy difícil que las ciberamenazas se distribuya lateralmente de un sistema a otro. La microsegmentación aísla de forma segura las redes entre sí y reduce la superficie expuesta a ataques total de un incidente de seguridad de red.

Las directivas de acceso a la red y la microsegmentación predeterminadas se realizan como reglas de firewall con estado de cinco tuplas (prefijo de dirección de origen, puerto de origen, prefijo de dirección de destino, puerto de destino y protocolo) en clústeres de Azure Stack HCI. Las reglas de firewall también se conocen como Grupos de seguridad de red (NSG). Estas directivas se aplican en el puerto vSwitch de cada máquina virtual. Las directivas se insertan a través del nivel de administración y la controladora de red sdn las distribuye a todos los hosts aplicables. Estas directivas están disponibles para las máquinas virtuales en redes VLAN tradicionales y en redes de superposición de SDN.

Para más información, consulte ¿Qué es El firewall del centro de datos?.

QoS para adaptadores de red de máquina virtual

Puede configurar Quality of Service (QoS) para que un adaptador de red de máquina virtual limite el ancho de banda en una interfaz virtual para evitar que una máquina virtual de alto tráfico compita con otro tráfico de red de vm. También puede configurar QoS para reservar una cantidad específica de ancho de banda para una máquina virtual para asegurarse de que la máquina virtual puede enviar tráfico independientemente de otro tráfico de la red. Esto se puede aplicar a las máquinas virtuales conectadas a redes VLAN tradicionales, así como a las máquinas virtuales conectadas a redes de superposición de SDN.

Para más información, consulte Configuración de QoS para un adaptador de red de máquina virtual.

Redes virtuales

La virtualización de red proporciona redes virtuales a máquinas virtuales similares a la forma en que la virtualización del servidor (hipervisor) proporciona máquinas virtuales al sistema operativo. La virtualización de red desacopla las redes virtuales de la infraestructura de red física y quita las restricciones de la Asignación de direcciones IP jerárquicas y VLAN del aprovisionamiento de máquinas virtuales. Esta flexibilidad facilita el traslado a nubes iaaS de (infraestructura como servicio) y es eficaz para que los hosts y los administradores del centro de datos administren su infraestructura y mantengan el aislamiento multiinquilino, los requisitos de seguridad y las direcciones IP de máquina virtual superpuestas.

Para obtener más información, consulte Virtualización de red de Hyper-V.

Opciones de servicios de red L3

Están disponibles las siguientes opciones de servicio de red L3:

Emparejamiento de redes virtuales de Azure

El emparejamiento de redes virtuales permite conectar dos redes virtuales sin problemas. Una vez emparejadas, con fines de conectividad, las redes virtuales aparecen como una sola. Las ventajas del uso del emparejamiento de redes virtuales son las siguientes:

- El tráfico entre máquinas virtuales de las redes virtuales emparejadas se enruta a través de la infraestructura troncal solo a través de direcciones IP privadas. La comunicación entre las redes virtuales no requiere una red pública de Internet ni puertas de enlace.

- Baja latencia, conexión de gran ancho de banda entre los recursos de redes virtuales diferentes.

- La capacidad de los recursos de una red virtual para comunicarse con los de otra red virtual.

- No hay tiempo de inactividad en los recursos de ninguna de las redes virtuales al crear el emparejamiento.

Para más información, consulte Emparejamiento de redes virtuales.

Equilibrador de carga de software SDN

Los proveedores de servicios en la nube (CSP) y las empresas que implementan redes definidas por software (SDN) pueden usar software Load Balancer (SLB) para distribuir uniformemente el tráfico de red del cliente entre los recursos de red virtual. SLB permite que varios servidores hospeden la misma carga de trabajo, lo que proporciona alta disponibilidad y escalabilidad. También se usa para proporcionar servicios de traducción de direcciones de red (NAT) entrantes para el acceso entrante a las máquinas virtuales y servicios NAT de salida para la conectividad saliente.

Con SLB, puede escalar horizontalmente las funcionalidades de equilibrio de carga mediante máquinas virtuales SLB en los mismos servidores de proceso de Hyper-V que se usan para las demás cargas de trabajo de máquina virtual. SLB admite la creación y eliminación rápidas de puntos de conexión de equilibrio de carga según sea necesario para las operaciones de CSP. Además, SLB admite decenas de gigabytes por clúster, proporciona un modelo de aprovisionamiento sencillo y es fácil de escalar y reducir horizontalmente. SLB usa Protocolo de puerta de enlace de borde para anunciar las direcciones IP virtuales a la red física.

Para obtener más información, consulte ¿Qué es SLB para SDN?

Puertas de enlace de VPN de SDN

La puerta de enlace de SDN es un enrutador compatible con protocolo de puerta de enlace de borde (BGP) basado en software diseñado para CSP y empresas que hospedan redes virtuales multiinquilino mediante virtualización de red de Hyper-V (HNV). Puede usar la puerta de enlace de RAS para enrutar el tráfico de red entre una red virtual y otra red, ya sea local o remota.

La puerta de enlace de SDN se puede usar para:

Crear conexiones IPsec seguras de sitio a sitio entre redes virtuales de SDN y redes externas de clientes a través de Internet.

Crear conexiones de encapsulación de enrutamiento genérico (GRE) entre redes virtuales de SDN y redes externas. La diferencia entre las conexiones de sitio a sitio y las conexiones GRE es que esta última no es una conexión cifrada.

Para más información acerca de los escenarios de conectividad de GRE, consulte Tunelización de GRE en Windows Server.

Create conexiones de nivel 3 (L3) entre redes virtuales SDN y redes externas. En este caso, la puerta de enlace de SDN simplemente actúa como enrutador entre la red virtual y la red externa.

La puerta de enlace de SDN requiere controladora de red SDN. La controladora de red realiza la implementación de grupos de puertas de enlace, configura las conexiones de inquilino en cada puerta de enlace y cambia los flujos de tráfico de red a una puerta de enlace en espera si se produce un error en una puerta de enlace.

Las puertas de enlace usan Protocolo de puerta de enlace de borde para anunciar los puntos de conexión de GRE y establecer conexiones punto a punto. La implementación de SDN crea un grupo de puertas de enlace predeterminado que admite todos los tipos de conexión. Dentro de este grupo, puede especificar cuántas puertas de enlace están reservadas en modo de espera en caso de que se produzca un error en una puerta de enlace activa.

Para obtener más información, consulte ¿Qué es la puerta de enlace ras para SDN?

Pasos siguientes

Obtenga información sobre el patrón de red sin conmutadores de almacenamiento de dos nodos, dos conmutadores de red