Controles de seguridad de la infraestructura de Azure Stack Hub

Entre los principales factores que determinan el uso de nubes híbridas están las consideraciones de seguridad y las regulaciones de conformidad. Azure Stack Hub está diseñado para estos escenarios. En este artículo se explican los controles de seguridad que existen para Azure Stack Hub.

En Azure Stack Hub coexisten dos capas de posición de seguridad. La primera capa es la infraestructura de Azure Stack Hub, que incluye los componentes de hardware hasta Azure Resource Manager. Esta primera capa incluye los portales del administrador y usuarios. La segunda capa consta de las cargas de trabajo creadas, implementadas y administradas por los inquilinos. La segunda capa incluye elementos como las máquinas virtuales y sitios web de App Services.

Enfoque de seguridad

La posición de seguridad para Azure Stack Hub se diseñó para defenderse de las amenazas modernas y satisfacer los requisitos de los principales estándares de cumplimiento. Como resultado, la posición de seguridad de Azure Stack Hub se cimienta sobre dos pilares:

Supuesto de infracción

A partir de la suposición de que el sistema ya se ha infringido, céntrese en detectar y limitar el impacto de las infracciones, en lugar de intentar únicamente impedir los ataques.Protección predeterminada

Dado que la infraestructura se ejecuta en hardware y software bien definidos, Azure Stack Hub habilita, configura y valida todas las características de seguridad de forma predeterminada.

Puesto que Azure Stack Hub se proporciona como un sistema integrado, la posición de seguridad de la infraestructura de Azure Stack Hub la define Microsoft. Al igual que en Azure, los inquilinos son responsables de definir la posición de seguridad de sus cargas de trabajo de inquilino. En este documento se proporciona conocimiento básico sobre la posición de seguridad de la infraestructura de Azure Stack Hub.

Cifrado de datos en reposo

Todos los datos de la infraestructura y los inquilinos de Azure Stack Hub se cifran en reposo mediante BitLocker. Este cifrado protege contra la pérdida física o el robo de componentes de almacenamiento de Azure Stack Hub. Para más información, consulte Cifrado de datos en reposo en Azure Stack Hub.

Cifrado de los datos en tránsito

Los componentes de la infraestructura de Azure Stack Hub se comunican mediante canales cifrados con TLS 1.2. Los certificados de cifrado se administran automáticamente en la infraestructura.

Todos los puntos de conexión externos de la infraestructura, como los puntos de conexión REST o el portal de Azure Stack Hub, admiten TLS 1.2 para proteger las comunicaciones. Para estos puntos de conexión, se deben proporcionar certificados de cifrado, bien de un tercero o de la entidad de certificación de la empresa.

Aunque se pueden usar certificados autofirmados para estos puntos de conexión externos, Microsoft aconseja encarecidamente no hacerlo. Para más información sobre cómo aplicar TLS 1.2 en los puntos de conexión externos de Azure Stack Hub, consulte Configuración de los controles de seguridad de Azure Stack Hub.

Administración de secretos

La infraestructura de Azure Stack Hub emplea multitud de secretos, como contraseñas y certificados, para funcionar. La mayoría de las contraseñas asociadas a las cuentas de servicio internas se rotan automáticamente cada 24 horas ya que se trata de cuentas de servicio administradas de grupo (gMSA), un tipo de cuenta de dominio administrado directamente por el controlador de dominio interno.

La infraestructura de Azure Stack Hub usa claves RSA de 4096 bits para todos sus certificados internos. También se pueden usar los certificados de la misma longitud de clave para los puntos de conexión externos. Para más información sobre secretos y la rotación de certificados, consulte Cambio de secretos en Azure Stack Hub.

Control de aplicaciones de Windows Defender

Azure Stack Hub emplea las características de seguridad de Windows Server más recientes. Una de ellas es Control de aplicaciones de Windows Defender (MDAC, conocida anteriormente como Integridad de código), que proporciona el filtrado de archivos ejecutables y que garantiza que solo se ejecuta código autorizado en la infraestructura de Azure Stack Hub.

El código autorizado está firmado por Microsoft o el socio de OEM. El código autorizado firmado se incluye en la lista de software permitido especificada en una directiva definida por Microsoft. En otras palabras, solo se puede ejecutar software que esté aprobado para ejecutarse en la infraestructura de Azure Stack Hub. Cualquier intento de ejecutar código no autorizado se bloqueará y se generará una alerta. Azure Stack Hub aplica la Integridad de código del modo de usuario (UMCI) y la Integridad del código de hipervisor (HVCI).

La directiva de MDAC también impide que agentes o software de terceros se ejecuten en la infraestructura de Azure Stack Hub. Para más información sobre WDAC, consulte Control de aplicaciones de Windows Defender y protección de la integridad del código basada en la virtualización.

Antimalware

Todos los componentes de Azure Stack Hub (tanto los hosts de Hyper-V como las máquinas virtuales) están protegidos con Antivirus de Windows Defender.

En escenarios conectados, las actualizaciones de definiciones y motores de antivirus se aplican varias veces al día. En escenarios desconectados, se aplican las actualizaciones de antimalware como parte de las actualizaciones mensuales de Azure Stack Hub. En caso de que se necesite una actualización más frecuente de las definiciones de Windows Defender en escenarios desconectados, Azure Stack Hub también admite la importación de actualizaciones de Windows Defender. Para más información, consulte Actualización de Antivirus de Windows Defender en Azure Stack Hub.

Arranque seguro

Azure Stack Hub aplica el arranque seguro en todos los hosts y máquinas virtuales de la infraestructura de Hyper-V.

Modelo de administración restringida

La administración de Azure Stack Hub está controlada mediante tres puntos de entrada, cada uno con un fin específico:

- El portal de administrador permite realizar las operaciones diarias con una experiencia de "apuntar y hacer clic".

- Azure Resource Manager expone todas las operaciones de administración del portal de administrador mediante una API REST, que usan PowerShell y la CLI de Azure.

- Para las operaciones específicas de bajo nivel (por ejemplo, integración en el centro de datos o escenarios de soporte técnico), Azure Stack Hub expone un punto de conexión de PowerShell llamado punto de conexión con privilegios. Este punto de conexión solo expone un conjunto de cmdlets permitidos y está sometido a una auditoría exhaustiva.

Controles de red

La infraestructura de Azure Stack Hub incluye varios niveles en las listas de control de acceso (ACL) a la red. Las ACL impiden el acceso no autorizado a los componentes de la infraestructura y limitan las comunicaciones de esta con solo las rutas de acceso que son necesarias para su funcionamiento.

Las ACL de red se exigen en tres capas:

- Nivel 1: Parte superior del conmutador del rack

- Nivel 2: Red definida por el software

- Nivel 3: Firewalls de sistema operativo host y de máquina virtual

Cumplimiento de normativas

Azure Stack Hub ha pasado por una evaluación formal de la funcionalidad realizada por una auditora independiente. Como resultado, hay disponible documentación donde se explica que la infraestructura de Azure Stack Hub cumple los controles aplicables de varios estándares de cumplimiento importantes. La documentación no es una certificación de Azure Stack Hub porque los estándares incluyen varios controles relacionados con el personal y con el proceso. Pero los clientes pueden usar esta documentación para impulsar su proceso de certificación.

Las evaluaciones incluyen estos estándares:

- PCI-DSS aborda el sector de tarjetas de pago.

- CSA Cloud Control Matrix es una asignación completa entre varios estándares, incluidos FedRAMP Moderate, ISO27001, HIPAA, HITRUST, ITAR, NIST SP800-53 y otros.

- FedRAMP High para clientes gubernamentales.

La documentación de cumplimiento está disponible en el Portal de confianza del servicio de Microsoft. Las guías de cumplimiento son un recurso protegido y para consultarlas es necesario iniciar sesión con sus credenciales de servicio en la nube de Azure.

Iniciativa Schrems II de la Unión Europea para Azure Stack Hub

Microsoft ha anunciado su intención de superar los compromisos de almacenamiento de datos existentes al permitir que los clientes con sede en la UE procesen y almacenen todos sus datos en la UE. Ya no tendrán que almacenarlos fuera. Este compromiso mejorado incluye a los clientes de Azure Stack Hub. Consulte Respuesta a la llamada de Europa: Almacenar y procesar datos de la UE en la UE para obtener más información.

A partir de la versión 2206, puede seleccionar la preferencia geográfica para el procesamiento de datos en las implementaciones de Azure Stack Hub existentes. Después de descargar la revisión, recibirá la siguiente alerta.

Nota

Es posible que también se necesiten entornos desconectados para seleccionar una geolocalización de datos. Se trata de una configuración que se lleva a cabo una vez y que afecta a la ubicación de la residencia de datos si el operador proporciona datos de diagnóstico a Microsoft. Si el operador no proporciona ningún dato de diagnóstico a Microsoft, esta configuración no tiene ninguna ramificación.

Puede resolver esta alerta para la implementación de Azure Stack Hub existente de dos maneras, en función de su preferencia geográfica para almacenar y procesar los datos.

Si elige que los datos se almacenen y procesen en la UE, ejecute el siguiente cmdlet de PowerShell para establecer las preferencias geográficas. La ubicación de residencia de los datos se actualizará y todos los datos se almacenarán y procesarán en la UE.

Set-DataResidencyLocation -EuropeSi elige que los datos se almacenen y procesen fuera de la UE, ejecute el siguiente cmdlet de PowerShell para establecer las preferencias geográficas. La ubicación de residencia de los datos se actualizará y todos los datos se procesarán fuera de la UE.

Set-DataResidencyLocation -Europe:$false

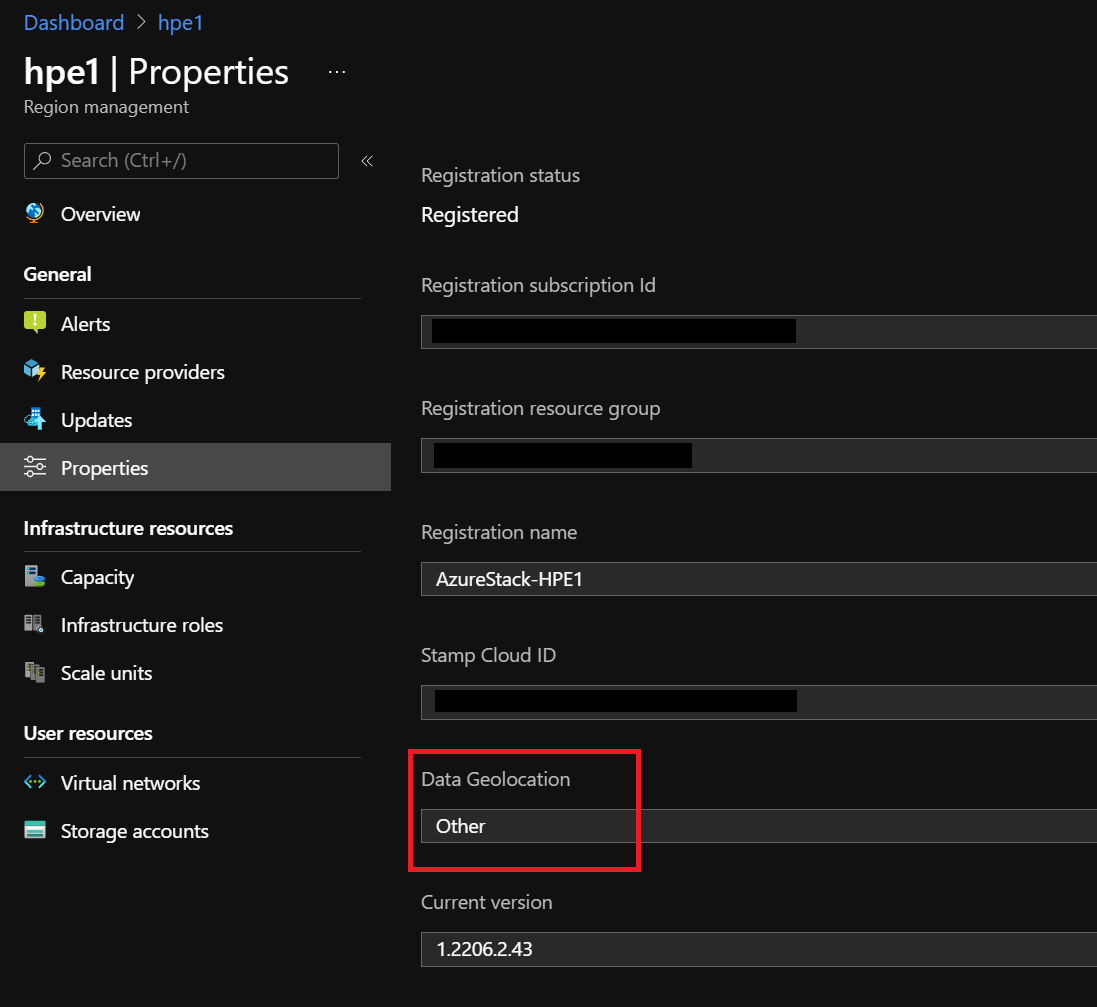

Después de resolver esta alerta, puede comprobar las preferencias de la región geográfica en la ventana Propiedades del portal de administración.

Las nuevas implementaciones de Azure Stack Hub pueden establecer la región geográfica durante la configuración y la implementación.

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de