Configuración de una puerta de enlace de VPN para Azure Stack Hub

Una puerta de enlace de VPN es un tipo de puerta de enlace de red virtual que envía tráfico cifrado entre una red virtual de Azure Stack Hub y una puerta de enlace de VPN remota. La puerta de enlace de VPN remota puede estar en Azure, un dispositivo del centro de datos o un dispositivo de otro sitio. Si hay conectividad de red entre los dos puntos de conexión, puede establecer una conexión VPN de sitio a sitio (S2S) segura entre las dos redes.

Una puerta de enlace de VPN se basa en la configuración de varios recursos, cada uno de los cuales contiene opciones configurables. En este artículo se describen los recursos y la configuración relacionados con VPN Gateway para una red virtual que se crea en el modelo de implementación de Resource Manager. Puede encontrar las descripciones y los diagramas de topología de cada solución de conexión en el artículo Creación de puertas de enlace VPN para Azure Stack Hub.

Configuración de VPN Gateway

Tipos de puerta de enlace

Cada red virtual de Azure Stack Hub es compatible con una puerta de enlace de red virtual individual, que debe ser del tipo Vpn. Esta compatibilidad difiere de la de Azure, que admite tipos adicionales.

Al crear una puerta de enlace de red virtual, debe asegurarse de que el tipo de puerta de enlace es el correcto para su configuración. Una puerta de enlace de VPN requiere la marca -GatewayType Vpn, por ejemplo:

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig -GatewayType Vpn `

-VpnType RouteBased

SKU de puerta de enlace sin la ruta de acceso rápida de VPN habilitada

Al crear una puerta de enlace de red virtual, debe especificar la SKU que desea usar. Seleccione las SKU que cumplan sus requisitos en función de los tipos de cargas de trabajo, rendimiento, características y SLA.

Puede tener 10 puertas de enlace de alto rendimiento o 20 básicas y estándar antes de alcanzar la capacidad máxima.

Azure Stack Hub ofrece las SKU de VPN Gateway que se muestran en la siguiente tabla:

| SKU | Rendimiento máximo de la conexión VPN | Número máximo de conexiones por máquina virtual de GW activa | Número máximo de conexiones VPN por marca |

|---|---|---|---|

| Basic | 100 Mbps Tx/Rx | 10 | 20 |

| Estándar | 100 Mbps Tx/Rx | 10 | 20 |

| Alto rendimiento | 200 Mbps Tx/Rx | 5 | 10 |

SKU de puerta de enlace con VPN Fast Path habilitado

Con el lanzamiento de la versión preliminar pública de vpn Fast Path, Azure Stack Hub admite tres SKU nuevas con un mayor rendimiento.

Los nuevos límites y el rendimiento se habilitarán una vez habilitada la ruta rápida de VPN en la marca de Azure Stack.

Azure Stack Hub ofrece las SKU de VPN Gateway que se muestran en la siguiente tabla:

| SKU | Rendimiento máximo de la conexión VPN | Número máximo de conexiones por máquina virtual de GW activa | Número máximo de conexiones VPN por marca |

|---|---|---|---|

| Basic | 100 Mbps Tx/Rx | 25 | 50 |

| Estándar | 100 Mbps Tx/Rx | 25 | 50 |

| Alto rendimiento | 200 Mbps Tx/Rx | 12 | 24 |

| VPNGw1 | 650 Mbps Tx/Rx | 3 | 6 |

| VPNGw2 | 1000 Mbps Tx/Rx | 2 | 4 |

| VPNGw3 | 1250 Mbps Tx/Rx | 2 | 4 |

Cambio del tamaño de las SKU de puertas de enlace de red virtual

Azure Stack Hub no admite un cambio de tamaño de una SKU heredada compatible (Basic, Standard y HighPerformance) a una SKU más reciente compatible con Azure (VpnGw1, VpnGw2 y VpnGw3).

Se deben crear nuevas puertas de enlace y conexiones de red virtual para poder usar las nuevas SKU habilitadas por VPN Fast Path.

Configuración de la SKU de puerta de enlace de red virtual

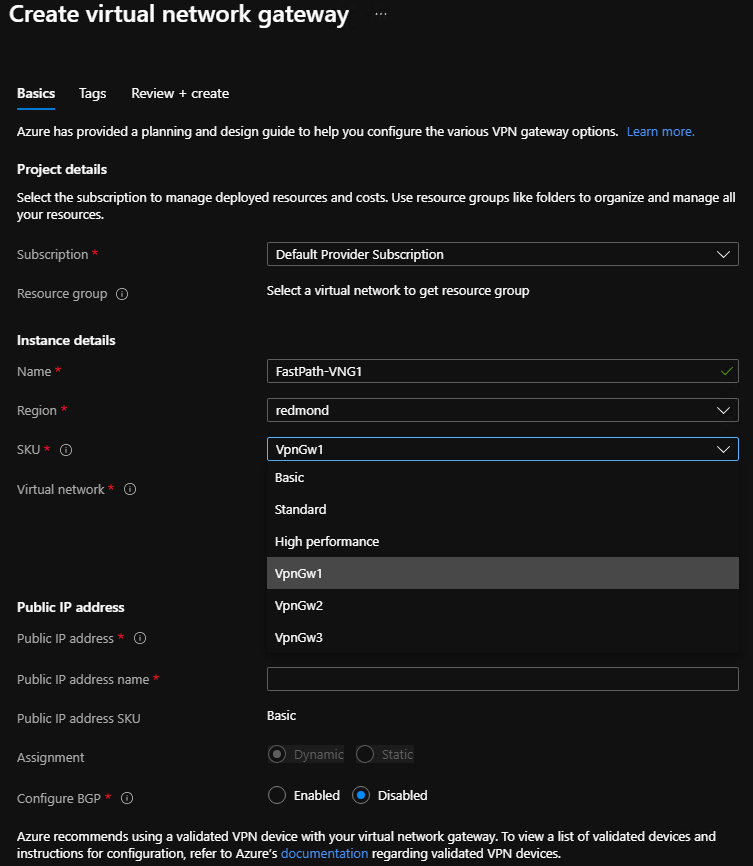

Portal de Azure Stack Hub

Si usa el portal de Azure Stack Hub para crear una puerta de enlace de red virtual, la SKU se puede seleccionar mediante la lista desplegable. Las nuevas SKU de ruta rápida de VPN (VpnGw1, VpnGw2, VpnGw3) solo serán visibles después de agregar el parámetro de consulta "?azurestacknewvpnskus=true" a la dirección URL y actualizar.

En el ejemplo de dirección URL siguiente se hacen visibles las nuevas SKU de puerta de enlace de red virtual en el portal de usuarios de Azure Stack Hub:

https://portal.local.azurestack.local/?azurestacknewvpnskus=true

Antes de crear estos recursos, el operador debe haber habilitado vpn Fast Path en la marca de Azure Stack Hub. Para más información, consulte Ruta rápida de VPN para operadores.

PowerShell

En el siguiente ejemplo de PowerShell se especifica el parámetro -GatewaySku como Standard:

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig -GatewaySku Standard `

-GatewayType Vpn -VpnType RouteBased

Tipos de conexión

En el modelo de implementación de Resource Manager, cada configuración requiere un tipo de conexión de puerta de enlace de red virtual específico. El valor de PowerShell de Resource Manager disponible para -ConnectionType es IPsec.

En el siguiente ejemplo de PowerShell, se crea una conexión S2S que requiere el tipo de conexión IPsec:

New-AzVirtualNetworkGatewayConnection -Name localtovon -ResourceGroupName testrg `

-Location 'West US' -VirtualNetworkGateway1 $gateway1 -LocalNetworkGateway2 $local `

-ConnectionType IPsec -RoutingWeight 10 -SharedKey 'abc123'

Tipos de VPN

Al crear la puerta de enlace de red virtual para una configuración de puerta de enlace de VPN, debe especificar un tipo de VPN. El tipo de VPN que elija dependerá de la topología de conexión que desee crear. Un tipo de VPN también puede depender del hardware que se esté usando. Las configuraciones de S2S requieren un dispositivo VPN. Algunos dispositivos VPN solo serán compatibles con un determinado tipo de VPN.

Importante

En la actualidad, Azure Stack Hub solo admite el tipo de VPN basado en ruta. Si el dispositivo solo admite VPN basadas en directivas, no se admiten conexiones a dichos dispositivos desde Azure Stack Hub.

Además, por el momento Azure Stack Hub no admite el uso de selectores de tráfico basados en directivas para puertas de enlace basadas en rutas, ya que Azure Stack Hub no admite los selectores de tráfico basados en directivas, aunque se admiten en Azure.

PolicyBased: las VPN basadas en directivas cifran y dirigen los paquetes a través de túneles de IPsec basados en las directivas de IPsec configuradas con las combinaciones de prefijos de dirección entre su red local y la red virtual de Azure Stack Hub. La directiva (o el selector de tráfico) suele ser una lista de acceso en la configuración del dispositivo VPN.

Nota

PolicyBased es compatible con Azure, pero no con Azure Stack Hub.

RouteBased: las VPN basadas en rutas utilizan rutas que se configuran en la dirección IP de reenvío o en la tabla de enrutamiento para dirigir los paquetes a sus correspondientes interfaces de túnel. A continuación, las interfaces de túnel cifran o descifran los paquetes dentro y fuera de los túneles. La directiva o el selector de tráfico para las VPN RouteBased se configuran como una conectividad universal (también se pueden usar caracteres comodín). De forma predeterminada, no se puede cambiar. El valor de un tipo de VPN basada en ruta es RouteBased.

En el siguiente ejemplo de PowerShell se especifica -VpnType como RouteBased. Al crear una puerta de enlace, debe asegurarse de que -VpnType es correcto para su configuración.

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig `

-GatewayType Vpn -VpnType RouteBased

Las puertas de enlace de red virtual admiten configuraciones cuando vpn Fast Path no está habilitada

| Tipo VPN | Tipo de conexión | Compatibilidad con enrutamiento activo (BGP) | Punto de conexión remoto NAT-T habilitado | |

|---|---|---|---|---|

| SKU de VNG básica | VPN basada en rutas | Clave precompartida de IPSec | No compatible | No se requiere |

| SKU de VNG estándar | VPN basada en rutas | Clave precompartida de IPSec | Compatible, hasta 150 rutas | No se requiere |

| SKU de VNG de High-Performance | VPN basada en rutas | Clave precompartida de IPSec | Compatible, hasta 150 rutas | No se requiere |

Las puertas de enlace de red virtual admiten configuraciones cuando se habilita vpn Fast Path

| Tipo VPN | Tipo de conexión | Compatibilidad con enrutamiento activo (BGP) | Punto de conexión remoto NAT-T habilitado | |

|---|---|---|---|---|

| SKU de VNG básica | VPN basada en rutas | Clave precompartida de IPSec | No compatible | Requerido |

| SKU de VNG estándar | VPN basada en rutas | Clave precompartida de IPSec | Compatible, hasta 150 rutas | Requerido |

| SKU de VNG de High-Performance | VPN basada en rutas | Clave precompartida de IPSec | Compatible, hasta 150 rutas | Requerido |

| VPNGw1 VNG SKU | VPN basada en rutas | Clave precompartida de IPSec | Compatible, hasta 150 rutas | Requerido |

| VPNGw2 VNG SKU | VPN basada en rutas | Clave precompartida de IPSec | Compatible, hasta 150 rutas | Requerido |

| VPNGw2 VNG SKU | VPN basada en rutas | Clave precompartida de IPSec | Compatible, hasta 150 rutas | Requerido |

Subred de puerta de enlace

Antes de crear una puerta de enlace de VPN, debe crear una subred de puerta de enlace. La subred de puerta de enlace contiene las direcciones IP que usan los servicios y las máquinas virtuales de la puerta de enlace de red virtual. Al crear la puerta de enlace de red virtual y la conexión, la máquina virtual de puerta de enlace que posee la conexión se vinculará a la subred de puerta de enlace y se configurará con la configuración necesaria de vpn Gateway. No implemente nada más (por ejemplo, máquinas virtuales adicionales) en la subred de puerta de enlace.

Importante

Para que la subred de puerta de enlace funcione correctamente, su nombre tiene que ser GatewaySubnet . Azure Stack Hub usa este nombre para identificar la subred en la que se van a implementar las VM de la puerta de enlace de red y los servicios.

Al crear la subred de puerta de enlace, especifique el número de direcciones IP que contiene la subred. Las direcciones IP de la subred de puerta de enlace se asignan a las máquinas virtuales y los servicios de puerta de enlace. Algunas configuraciones requieren más direcciones IP que otras. Consulte los requisitos de configuración que desea crear y compruebe que la subred de puerta de enlace que desea crear los cumple.

Además, debe asegurarse de que la subred de puerta de enlace tenga suficientes direcciones IP para controlar futuras configuraciones adicionales. Por lo tanto, aunque es posible crear una puerta de enlace tan pequeña como /29, se recomienda que sea de /28 o mayor (/28, /27, /26, etc.). De este modo, si agrega funcionalidad en el futuro, no tendrá que desconectar la puerta de enlace y luego eliminar y volver a crear la subred de puerta de enlace para que admita más direcciones IP.

En el ejemplo de PowerShell de Resource Manager siguiente, se muestra una subred de puerta de enlace con el nombre GatewaySubnet. Puede ver que la notación CIDR especifica /27, que permite suficientes direcciones IP para la mayoría de las configuraciones que existen.

Add-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -AddressPrefix 10.0.3.0/27

Importante

Cuando trabaje con subredes de la puerta de enlace, evite asociar un grupo de seguridad de red (NSG) a la subred de la puerta de enlace. La asociación de un grupo de seguridad de red a esta subred puede causar que la puerta de enlace de VPN deje de funcionar como cabría esperar. Para más información acerca de los grupos de seguridad de red, consulte ¿Qué es un grupo de seguridad de red?

Puertas de enlace de red local

Al crear una configuración de puerta de enlace de VPN en Azure, la puerta de enlace de red local a menudo representa la ubicación local. En Azure Stack Hub representa cualquier dispositivo VPN remoto que se encuentre fuera de Azure Stack Hub. Este podría ser un dispositivo VPN de su centro de datos (o un centro de datos remoto) o VPN Gateway en Azure.

Asigne un nombre a la puerta de enlace de red local, la dirección IP pública del dispositivo VPN remoto y especifique los prefijos de dirección que se encuentran en la ubicación local. Azure Stack Hub examina los prefijos de dirección de destino para el tráfico de red, consulta la configuración especificada para la puerta de enlace de red local y enruta los paquetes según corresponda.

En el ejemplo siguiente de PowerShell, se crea una nueva puerta de enlace de red local:

New-AzLocalNetworkGateway -Name LocalSite -ResourceGroupName testrg `

-Location 'West US' -GatewayIpAddress '23.99.221.164' -AddressPrefix '10.5.51.0/24'

A veces es necesario modificar la configuración de la puerta de enlace de red local; por ejemplo, al agregar o modificar el intervalo de direcciones, o si cambia la dirección IP del dispositivo VPN. Para obtener más información, consulte Modificación de la configuración de la puerta de enlace de red local mediante PowerShell.

Parámetros de IPsec/IKE

Cuando se configura una conexión VPN en Azure Stack Hub, es preciso configurar la conexión en ambos extremos. Si va a configurar una conexión VPN entre Azure Stack Hub y un dispositivo de hardware, como un conmutador o un enrutador que actúa como puerta de enlace de VPN, dicho dispositivo puede pedirle más valores.

A diferencia de Azure, que admite varias ofertas como iniciador y respondedor, Azure Stack Hub admite solo una de forma predeterminada. Si tiene que usar distintas configuraciones IPSec/IKE para trabajar con el dispositivo VPN, hay más opciones de parámetros disponibles para configurar la conexión manualmente. Para más información, consulte Configuración de la directiva IPsec/IKE para conexiones VPN de sitio a sitio.

Importante

Si se usa un túnel S2S, los paquetes se encapsulan con encabezados adicionales, lo que aumenta el tamaño global del paquete. En estos escenarios, debe fijar TCP MSS en 1350. O, si los dispositivos VPN no admiten la fijación de MSS, también puede establecer la opción MTU en la interfaz de túnel en 1400 bytes. Para más información, consulte Optimización del rendimiento de TCP/IP de la red virtual.

Parámetros de la fase 1 de IKE (Modo principal)

| Propiedad | Value |

|---|---|

| Versión de IKE | IKEv2 |

| Grupo Diffie-Hellman* | ECP384 |

| Método de autenticación | Clave previamente compartida |

| Algoritmos de cifrado y hash* | AES256, SHA384 |

| Vigencia de SA (tiempo) | 28.800 segundos |

Parámetros de la fase 2 de IKE (modo rápido)

| Propiedad | Value |

|---|---|

| Versión de IKE | IKEv2 |

| Cifrados y algoritmos hash (cifrado) | GCMAES256 |

| Cifrados y algoritmos hash (autenticación) | GCMAES256 |

| Vigencia de SA (tiempo) | 27 000 segundos |

| Vigencia de SA (Kilobytes) | 33 553 408 |

| Confidencialidad directa perfecta (PFS)* | ECP384 |

| Detección de cuellos del mismo nivel | Compatible |

* Parámetro nuevo o modificado.

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de