Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Importante

A partir del 1 de mayo de 2025, Azure AD B2C ya no estará disponible para ser adquirido por nuevos clientes. Obtenga más información en nuestras preguntas más frecuentes.

Aprenda a integrar Azure Active Directory B2C (Azure AD B2C) con la plataforma Saviynt Security Manager, que tiene visibilidad, seguridad y gobernanza. Saviynt incorpora el riesgo y la gobernanza de las aplicaciones, la gestión de la infraestructura, la gestión de cuentas privilegiadas y el análisis de riesgos de los clientes.

Más información: Saviynt for Azure AD B2C

Use las siguientes instrucciones para configurar la administración delegada de control de acceso para los usuarios de Azure AD B2C. Saviynt determina si un usuario está autorizado para administrar usuarios de Azure AD B2C con:

- Seguridad de nivel de característica para determinar si los usuarios pueden realizar una operación

- Por ejemplo, crear usuario, actualizar usuario, restablecer contraseña de usuario, etc

- Seguridad de nivel de campo para determinar si los usuarios pueden leer/escribir atributos de usuario durante las operaciones de administración de usuarios

- Por ejemplo, un agente del servicio de asistencia puede actualizar un número de teléfono; Otros atributos son de solo lectura

- Seguridad a nivel de datos para determinar si los usuarios pueden realizar una operación en otro usuario

- Por ejemplo, un administrador del departamento de soporte técnico de la región del Reino Unido administra a los usuarios del Reino Unido

Prerrequisitos

Para empezar, necesita lo siguiente:

Una suscripción de Azure

- Si no lo tiene, obtenga una cuenta gratuita de Azure.

Un inquilino de Azure AD B2C vinculado a su suscripción de Azure

Ir a saviynt.com Contáctanos para solicitar una demo

Descripción del escenario

La integración de Saviynt incluye los siguientes componentes:

- Azure AD B2C : identidad como servicio para el control personalizado del registro de clientes, el inicio de sesión y la administración de perfiles

-

Saviynt for Azure AD B2C : gobernanza de identidades para la administración delegada de la administración del ciclo de vida del usuario y la gobernanza del acceso

- Más información: Saviynt para Azure AD B2C

- Microsoft Graph API : interfaz para que Saviynt administre los usuarios de Azure AD B2C y su acceso

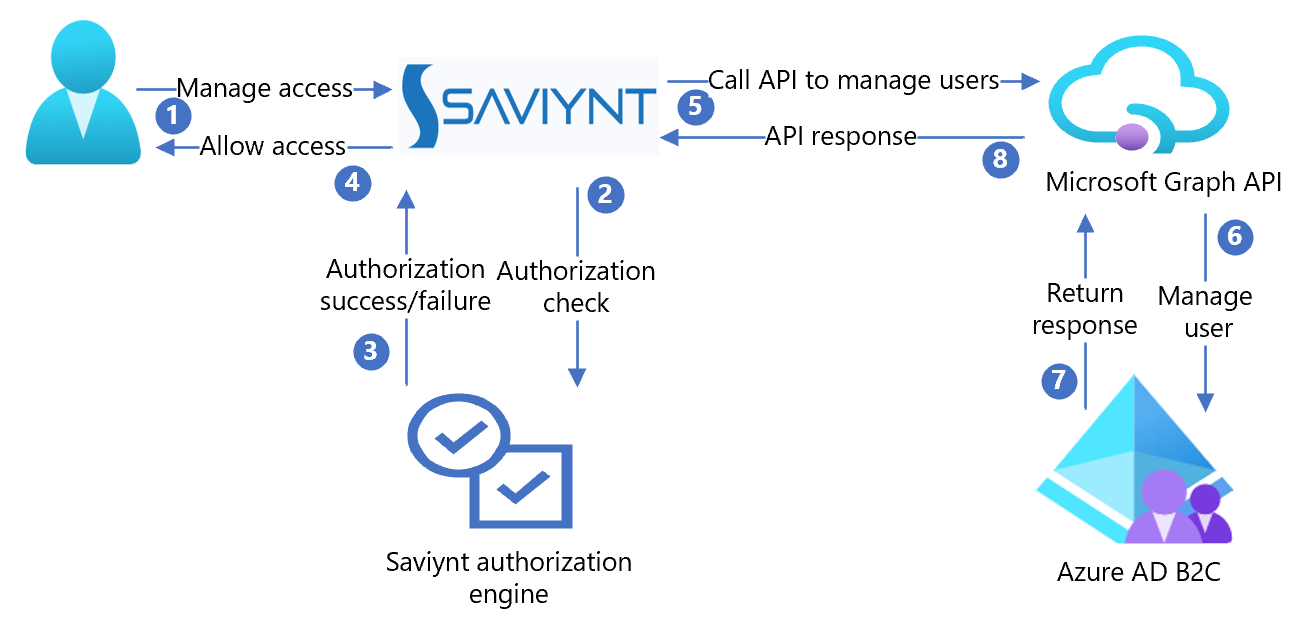

El siguiente diagrama de arquitectura ilustra la implementación.

- Un administrador delegado inicia la operación de usuario de Azure AD B2C con Saviynt.

- Saviynt comprueba que el administrador delegado puede realizar la operación.

- Saviynt envía una respuesta de autorización correcta o incorrecta.

- Saviynt permite que el administrador delegado realice la operación.

- Saviynt invoca Microsoft Graph API, con atributos de usuario, para administrar el usuario en Azure AD B2C.

- Microsoft Graph API crea, actualiza o elimina al usuario en Azure AD B2C.

- Azure AD B2C envía una respuesta de éxito o de fallo.

- Microsoft Graph API devuelve la respuesta a Saviynt.

Crear una cuenta de Saviynt y crear políticas delegadas

- Crea una cuenta de Saviynt. Para comenzar, vaya a saviynt.com Contáctenos.

- Cree políticas de administración delegada.

- Asigne a los usuarios el rol de administrador delegado.

Nota:

Se requerirá el rol de administrador de usuario para que un nombre principal de servicio (SPN) se integre con el sistema Saviynt EIC.

Configuración de Azure AD B2C con Saviynt

Utilice las siguientes instrucciones para crear una aplicación, eliminar usuarios y mucho más.

Creación de una aplicación de Microsoft Entra para Saviynt

Para seguir las instrucciones siguientes, use el directorio con la instancia de Azure AD B2C.

Inicie sesión en Azure Portal.

En la barra de herramientas del portal, seleccione Directorios y suscripciones.

En la página Configuración del portal, Directorios y suscripciones , en la lista Nombre del directorio, busque el directorio de Azure AD B2C.

Seleccione Cambiar.

En Azure Portal, busque y seleccione Azure AD B2C.

Seleccione Registros de aplicaciones>Nuevo registro.

Introduzca un nombre de aplicación. Por ejemplo, Saviynt.

Selecciona Crear.

Vaya a Permisos de API.

Seleccione + Agregar un permiso.

Aparece la página Solicitar permisos de API.

Seleccione la pestaña API de Microsoft.

Seleccione Microsoft Graph como API de Microsoft de uso común.

Ir a la página siguiente.

Seleccione Permisos de aplicación.

Seleccione Directorio.

Seleccione las casillas Directory.Read.All y Directory.ReadWrite.All .

Seleccione Agregar permisos.

Revise los permisos.

Seleccione Conceder consentimiento del administrador para el directorio predeterminado.

Haga clic en Guardar.

Vaya a Certificados y secretos.

Seleccione + Agregar secreto de cliente.

Introduzca la descripción del secreto de cliente.

Seleccione la opción de caducidad.

Selecciona Agregar.

La clave secreta aparece en la sección Secreto del cliente. Guarde el secreto de cliente para usarlo más tarde.

Vaya a Información general.

Copie el ID de cliente y el ID de inquilino.

Guarde el ID de inquilino, el ID de cliente y el secreto de cliente para completar la configuración.

Permitir que Saviynt elimine usuarios

Habilite Saviynt para realizar operaciones de eliminación de usuarios en Azure AD B2C.

Más información: Objetos de aplicación y de entidad de servicio en Microsoft Entra ID

- Instale la versión más reciente del módulo de PowerShell de Microsoft Graph en una estación de trabajo o servidor Windows.

Para más información, vea la documentación sobre Microsoft Graph PowerShell.

- Conéctese al módulo de PowerShell y ejecute los siguientes comandos:

Connect-MgGraph #Enter Admin credentials of the Azure portal

$webApp = Get-MgServicePrincipal –AppPrincipalId “<ClientId of Azure AD Application>”

New-MgDirectoryRoleMemberByRef -RoleName "Company Administrator" -RoleMemberType ServicePrincipal -RoleMemberObjectId $webApp.ObjectId

Probar la solución

Vaya al inquilino de la aplicación Saviynt y pruebe los casos de uso de administración del ciclo de vida de usuarios y la gobernanza de acceso.