Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Microsoft Entra Domain Services proporciona servicios de dominio administrados, como unión a un dominio, directiva de grupo, LDAP, autenticación Kerberos/NTLM que es totalmente compatible con Windows Server Active Directory. Estos servicios de dominio se consumen sin tener que implementar, administrar y aplicar revisiones a los controladores de dominio por sí mismo. Domain Services se integra con el inquilino de Microsoft Entra existente. Esta integración permite a los usuarios iniciar sesión con sus credenciales corporativas y puede usar grupos y cuentas de usuario existentes para proteger el acceso a los recursos.

Puede crear un dominio administrado mediante opciones de configuración predeterminadas para las redes y la sincronización, o bien definir manualmente esta configuración. En este tutorial se muestra cómo usar las opciones predeterminadas para crear y configurar un dominio administrado de Domain Services mediante el Centro de administración de Microsoft Entra.

En este tutorial, aprenderá a:

- Descripción de los requisitos de DNS para un dominio administrado

- Creación de un dominio administrado

- Habilitación de la sincronización de hash de contraseñas

Si no tiene una suscripción de Azure, cree una cuenta antes de comenzar.

Prerrequisitos

Para completar este tutorial, necesitará los siguientes recursos y privilegios:

- Una suscripción de Azure activa.

- Si no tiene una suscripción a Azure, cree una cuenta.

- Un tenant de Microsoft Entra asociado a su suscripción, ya sea sincronizado con un directorio local o un directorio en la nube exclusivamente.

- Si es necesario, cree un inquilino de Microsoft Entra o asocie una suscripción de Azure a su cuenta.

- Necesita los roles de Administrador de aplicaciones y Administrador de grupos de Microsoft Entra en su entorno para habilitar Domain Services.

- Necesita el rol Domain Services Contributor de Azure para crear los recursos necesarios de Domain Services.

- Una red virtual con servidores DNS que pueden consultar la infraestructura necesaria, como el almacenamiento. Los servidores DNS que no pueden realizar consultas generales de Internet pueden bloquear la capacidad de crear un dominio administrado.

Aunque no es necesario para Domain Services, se recomienda configurar el autoservicio de restablecimiento de contraseña (SSPR) para el inquilino de Microsoft Entra. Los usuarios pueden cambiar su contraseña sin SSPR, pero SSPR ayuda si olvidan su contraseña y necesitan restablecerla.

Importante

No se puede mover el dominio administrado a otra suscripción, grupo de recursos o región después de crearlo. Tenga cuidado de seleccionar la suscripción, el grupo de recursos y la región más adecuados al implementar el dominio administrado.

Iniciar sesión en el Centro de administración de Microsoft Entra

En este tutorial, creará y configurará el dominio administrado mediante el Centro de administración de Microsoft Entra. Para empezar, inicie sesión primero en el Centro de administración de Microsoft Entra.

Creación de un dominio administrado

Para iniciar el asistente Habilitar Microsoft Entra Domain Services , complete los pasos siguientes:

En el menú del Centro de administración de Microsoft Entra o en la página Inicio , busque Domain Services y elija Microsoft Entra Domain Services.

En la página Microsoft Entra Domain Services, seleccione Crear Microsoft Entra Domain Services.

Seleccione la suscripción de Azure en la que desea crear el dominio administrado.

Seleccione el grupo de recursos al que debe pertenecer el dominio administrado. Elija Crear nuevo o seleccione un grupo de recursos existente.

Al crear un dominio administrado, se especifica un nombre DNS. Hay algunas consideraciones al elegir este nombre DNS:

- Nombre de dominio integrado: De forma predeterminada, se usa el nombre de dominio integrado del directorio (un sufijo .onmicrosoft.com ). Si desea habilitar el acceso LDAP seguro al dominio administrado a través de Internet, no puede crear un certificado digital para proteger la conexión con este dominio predeterminado. Microsoft posee el dominio .onmicrosoft.com , por lo que una entidad de certificación (CA) no emitirá un certificado.

- Nombres de dominio personalizados: El enfoque más común es especificar un nombre de dominio personalizado, normalmente uno que ya posee y que es enrutable. Cuando se usa un dominio enrutable, personalizado, el tráfico puede fluir de forma correcta según sea necesario para admitir las aplicaciones.

- Sufijos de dominio no enrutables: Por lo general, se recomienda evitar un sufijo de nombre de dominio no enrutable, como contoso.local. El sufijo .local no es enrutable y puede causar problemas con la resolución de DNS.

Sugerencia

Si crea un nombre de dominio personalizado, tenga cuidado con los espacios de nombres DNS existentes. Aunque se admite, es posible que quiera usar un nombre de dominio independiente de cualquier espacio de nombres DNS local o de Azure existente.

Por ejemplo, si tiene un espacio de nombres DNS existente de contoso.com, cree un dominio administrado con el nombre de dominio personalizado de dscontoso.com. Si necesita usar LDAP seguro, debe registrar y poseer este nombre de dominio personalizado para generar los certificados necesarios.

Es posible que tenga que crear algunos registros DNS adicionales para otros servicios del entorno o reenviadores DNS condicionales entre espacios de nombres DNS existentes en su entorno. Por ejemplo, si ejecuta un servidor web que hospeda un sitio mediante el nombre DNS raíz, puede haber conflictos de nomenclatura que requieran entradas DNS adicionales.

En estos tutoriales y artículos de procedimientos, el dominio personalizado de dscontoso.com se usa como ejemplo corto. En todos los comandos, especifique su propio nombre de dominio.

También se aplican las siguientes restricciones de nombre DNS:

- Restricciones de prefijo de dominio: No se puede crear un dominio administrado con un prefijo de más de 15 caracteres. El prefijo del nombre de dominio especificado (como dscontoso en el dscontoso.com nombre de dominio) debe contener 15 o menos caracteres.

-

Conflictos de nombres de red: El nombre de dominio DNS del dominio administrado aún no debe existir en la red virtual. En concreto, compruebe los siguientes escenarios que provocarían un conflicto de nombres:

- Si ya tiene un dominio de Active Directory con el mismo nombre de dominio DNS en la red virtual de Azure.

- Si la red virtual en la que planea habilitar el dominio administrado tiene una conexión VPN con la red local. En este escenario, asegúrese de que no tiene un dominio con el mismo nombre de dominio DNS en la red local.

- Si tiene un servicio en la nube de Azure existente con ese nombre en la red virtual de Azure.

Complete los campos de la ventana Aspectos básicos del Centro de administración de Microsoft Entra para crear un dominio administrado:

Escriba un nombre de dominio DNS para el dominio administrado, teniendo en cuenta los puntos anteriores.

Elija la región de Azure en la que se debe crear el dominio administrado. Si elige una región que admita Zonas de disponibilidad de Azure, los recursos de Domain Services se distribuyen entre zonas para una redundancia adicional.

Sugerencia

Las zonas de disponibilidad son ubicaciones físicas exclusivas dentro de una región de Azure. Cada zona de disponibilidad consta de uno o varios centros de datos equipados con alimentación, refrigeración y redes independientes. Para garantizar la resistencia, hay un mínimo de tres zonas independientes en todas las regiones habilitadas.

No hay nada que configurar para que Domain Services se distribuya entre zonas. La plataforma Azure controla automáticamente la distribución de zona de los recursos. Para más información y ver la disponibilidad de regiones, consulte ¿Qué son las zonas de disponibilidad en Azure?.

La SKU determina la frecuencia de rendimiento y copia de seguridad. Puede cambiar la SKU después de que se haya creado el dominio administrado si cambian las demandas o los requisitos empresariales. Para más información, consulte Conceptos de SKU de Domain Services.

En este tutorial, seleccione la SKU estándar . La ventana Aspectos básicos debe tener un aspecto similar a esta captura de pantalla:

Para crear rápidamente un dominio administrado, puede seleccionar Revisar y crear para aceptar opciones de configuración predeterminadas adicionales. Los valores predeterminados siguientes se configuran al elegir esta opción de creación:

- Crea una red virtual denominada ds-vnet de forma predeterminada, que usa el intervalo de direcciones IP de 10.0.1.0/24.

- Crea una subred denominada ds-subnet mediante el intervalo de direcciones IP de 10.0.1.0/24.

- Sincroniza Todos los usuarios del identificador de Entra de Microsoft en el dominio administrado.

Nota:

No debe usar direcciones IP públicas para redes virtuales y sus subredes debido a los siguientes problemas:

Escasez de la dirección IP: las direcciones IP públicas IPv4 están limitadas y su demanda suele superar el suministro disponible. Además, hay direcciones IP potencialmente superpuestas con puntos de conexión públicos.

Riesgos de seguridad: el uso de direcciones IP públicas para redes virtuales expone los dispositivos directamente a Internet, lo que aumenta el riesgo de acceso no autorizado y posibles ataques. Sin medidas de seguridad adecuadas, los dispositivos pueden ser vulnerables a diversas amenazas.

Complejidad: administrar una red virtual con direcciones IP públicas puede ser más compleja que usar direcciones IP privadas, ya que requiere trabajar con intervalos IP externos y garantizar una segmentación y seguridad de red adecuadas.

Se recomienda encarecidamente usar direcciones IP privadas. Si usa una dirección IP pública, asegúrese de que es el propietario o el usuario dedicado de las direcciones IP elegidas en el intervalo público que eligió.

Seleccione Revisar y crear para aceptar estas opciones de configuración predeterminadas.

Implementación del dominio administrado

En la página Resumen del asistente, revise los valores de configuración del dominio administrado. Puede regresar a cualquier paso del asistente para realizar modificaciones. Para volver a implementar un dominio administrado en otro inquilino de Microsoft Entra de forma coherente con estas opciones de configuración, también puede descargar una plantilla para la automatización.

Para crear el dominio administrado, seleccione Crear. Se muestra una nota de que determinadas opciones de configuración, como el nombre DNS o la red virtual, no se pueden cambiar una vez que se haya creado Domain Services. Para continuar, seleccione Aceptar.

El proceso de aprovisionamiento del dominio administrado puede tardar hasta una hora. Se muestra una notificación en el portal que muestra el progreso de la implementación de Domain Services.

Cuando el dominio administrado está completamente aprovisionado, la pestaña Información general muestra el estado del dominio como En ejecución. Expanda Detalles de implementación para vínculos a recursos como la red virtual y el grupo de recursos de red.

Importante

El dominio administrado está asociado al directorio de Microsoft Entra. Durante el proceso de aprovisionamiento, Domain Services crea dos aplicaciones empresariales denominadas Domain Controller Services y AzureActiveDirectoryDomainControllerServices en el directorio Microsoft Entra. Estas aplicaciones empresariales son necesarias para atender el dominio administrado. No elimine estas aplicaciones.

Actualización de la configuración de DNS para la red virtual de Azure

Con Domain Services implementado correctamente, configure la red virtual para permitir que otras máquinas virtuales y aplicaciones conectadas usen el dominio administrado. Para proporcionar esta conectividad, actualice la configuración del servidor DNS de la red virtual para que apunte a las dos direcciones IP donde se implementa el dominio administrado.

En la pestaña Información general del dominio administrado se muestran algunos pasos de configuración necesarios. El primer paso de configuración es actualizar la configuración del servidor DNS para la red virtual. Una vez configurada correctamente la configuración de DNS, este paso ya no se muestra.

Las direcciones enumeradas son los controladores de dominio que se usan en la red virtual. En este ejemplo, esas direcciones son 10.0.1.4 y 10.0.1.5. Más adelante puede encontrar estas direcciones IP en la pestaña Propiedades .

Para actualizar la configuración del servidor DNS de la red virtual, seleccione el botón Configurar . La configuración de DNS se configura automáticamente para la red virtual.

Sugerencia

Si seleccionó una red virtual existente en los pasos anteriores, las máquinas virtuales conectadas a la red solo obtienen la nueva configuración de DNS después de un reinicio. Puede reiniciar las máquinas virtuales mediante el Centro de administración de Microsoft Entra, Microsoft Graph PowerShell o la CLI de Azure.

Habilitación de cuentas de usuario para Domain Services

Para autenticar a los usuarios en el dominio administrado, Domain Services necesita hashes de contraseña en un formato adecuado para la autenticación NT LAN Manager (NTLM) y Kerberos. Microsoft Entra ID no genera ni almacena los hashes de contraseña en el formato necesario para la autenticación NTLM o Kerberos hasta que habilite Domain Services para su entidad. Por motivos de seguridad, Microsoft Entra ID tampoco almacena credenciales de contraseña en formato de texto no cifrado. Por lo tanto, Microsoft Entra ID no puede generar automáticamente estos hash de contraseña NTLM o Kerberos en función de las credenciales existentes de los usuarios.

Nota:

Una vez configurado correctamente, los hash de contraseña utilizables se almacenan en el dominio administrado. Si elimina el dominio administrado, también se eliminan los hashes de contraseña almacenados en ese momento.

No se puede volver a usar la información de credenciales sincronizada en microsoft Entra ID si posteriormente crea un dominio administrado; debe volver a configurar la sincronización de hash de contraseñas para volver a almacenar los hash de contraseñas. Las máquinas virtuales o los usuarios unidos previamente a un dominio no podrán autenticarse inmediatamente: el identificador de Microsoft Entra debe generar y almacenar los hashes de contraseña en el nuevo dominio administrado.

La sincronización de Microsoft Entra Cloud no se admite con Domain Services. Los usuarios locales deben sincronizarse mediante la sincronización de Microsoft Entra Connect para poder acceder a máquinas virtuales unidas a un dominio. La sincronización de conexión debe instalarse en Windows Server 2022, Windows Server 2019 o Windows Server 2016. Para obtener más información, consulte Proceso de sincronización de hash de contraseña para Domain Services y Microsoft Entra Connect.

Los pasos para generar y almacenar estos hash de contraseña son diferentes para las cuentas de usuario solo en la nube creadas en Microsoft Entra ID frente a las cuentas de usuario que se sincronizan desde el directorio local a través de Microsoft Entra Connect.

Una cuenta de usuario solo en la nube es una cuenta que se creó en el directorio de Microsoft Entra mediante el Centro de administración de Microsoft Entra o PowerShell. Estas cuentas de usuario no se sincronizan desde un directorio local.

En este tutorial, vamos a trabajar con una cuenta de usuario básica solo en la nube. Para obtener más información sobre los pasos adicionales necesarios para usar Microsoft Entra Connect, consulte Synchronize password hashes for user accounts synced from your on-premises AD to your managed domain(Sincronizar hash de contraseñas para cuentas de usuario sincronizadas desde el AD local al dominio administrado).

Sugerencia

Si el directorio de Microsoft Entra tiene una combinación de usuarios solo en la nube y sincronizados, debe completar ambos conjuntos de pasos.

En el caso de las cuentas de usuario solo en la nube, los usuarios deben cambiar sus contraseñas para poder usar Domain Services. Este proceso de cambio de contraseña hace que los hashes de contraseña para la autenticación Kerberos y NTLM se generen y almacenen en microsoft Entra ID. La cuenta no se sincroniza de Microsoft Entra ID a Domain Services hasta que se cambia la contraseña. Expira las contraseñas de todos los usuarios en la nube del arrendatario que necesiten usar Domain Services, lo que forzará un cambio de contraseña en el próximo inicio de sesión, o indica a los usuarios en la nube que cambien sus contraseñas manualmente. En este tutorial, vamos a cambiar manualmente una contraseña de usuario.

Para que un usuario pueda restablecer su contraseña, el inquilino de Microsoft Entra debe configurarse para el autoservicio de restablecimiento de contraseña.

Para cambiar la contraseña de un usuario solo en la nube, el usuario debe completar los pasos siguientes:

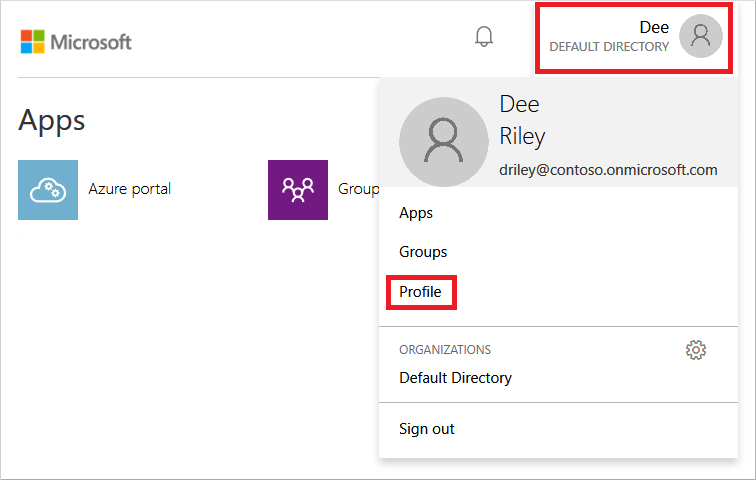

Vaya a la página Panel de acceso de Id. de Entra de Microsoft en https://myapps.microsoft.com.

En la esquina superior derecha, seleccione su nombre y elija Perfil en el menú desplegable.

En la página Perfil , seleccione Cambiar contraseña.

En la página Cambiar contraseña , escriba la contraseña existente (antigua) y, a continuación, escriba y confirme una nueva contraseña.

Seleccione Enviar.

Tarda unos minutos después de cambiar la contraseña para que la nueva contraseña se pueda usar en Domain Services y para iniciar sesión correctamente en los equipos unidos al dominio administrado.

Pasos siguientes

En este tutorial, ha aprendido a:

- Descripción de los requisitos de DNS para un dominio administrado

- Creación de un dominio administrado

- Adición de usuarios administrativos a la administración de dominios

- Habilitación de cuentas de usuario para Domain Services y generación de hashes de contraseña

Antes de unir a un dominio las máquinas virtuales e implementar aplicaciones que usan el dominio administrado, configure una red virtual de Azure para cargas de trabajo de aplicaciones.