Métodos de autenticación en Microsoft Entra ID: aplicación de autenticación de Microsoft

La aplicación Microsoft Authenticator proporciona un nivel adicional de seguridad para su cuenta profesional o educativa de Microsoft Entra o su cuenta de Microsoft, y está disponible para Android e iOS. Mediante la aplicación Microsoft Authenticator, los usuarios pueden autenticarse sin contraseñas durante el inicio de sesión, o como otra opción de verificación durante los eventos de autoservicio de restablecimiento de contraseña o de Azure Multi-Factor Authentication.

Ahora puede aplicar claves de acceso para la autenticación de usuario. Los usuarios pueden entonces recibir una notificación a través de su aplicación móvil para aprobar o denegar la aplicación Authenticator para generar un código de verificación OATH. A continuación, este código se puede escribir en una interfaz de inicio de sesión. Si habilita tanto una notificación como un código de verificación, los usuarios que registran la aplicación Authenticator podrán utilizar cualquiera de los métodos para verificar su identidad con claves de paso.

Nota:

Para preparar la compatibilidad con claves de acceso en Microsoft Authenticator, los usuarios pueden ver Authenticator como proveedor de claves de acceso en dispositivos iOS y Android. Para obtener más información, consulte Inicio de sesión con clave de paso (versión preliminar).

Para usar la aplicación Authenticator en una solicitud de inicio de sesión en lugar de una combinación de nombre de usuario y contraseña, consulte Habilitación del inicio de sesión sin contraseña con Microsoft Authenticator.

Nota:

- Los usuarios no tienen la opción de registrar su aplicación móvil cuando habilitan el autoservicio de restablecimiento de contraseña. En su lugar, los usuarios pueden registrar su aplicación móvil en https://aka.ms/mfasetup o como parte del registro de información de seguridad combinado en https://aka.ms/setupsecurityinfo.

- Es posible que la aplicación Authenticator no se admita en versiones beta de iOS y Android. Además, a partir del 20 de octubre de 2023, la aplicación Authenticator en Android ya no admite versiones anteriores del Portal de empresa de Android. Los usuarios de Android con versiones del Portal de empresa inferiores a 2111 (5.0.5333.0) no pueden volver a registrar ni registrar nuevas instancias de Authenticator hasta que actualicen su aplicación portal de empresa a una versión más reciente.

Inicio de sesión con contraseña (versión preliminar)

Authenticator es una solución de clave de acceso gratuita que permite a los usuarios realizar autenticaciones resistentes a suplantación de identidad sin contraseña desde sus propios teléfonos. Algunas ventajas clave de usar claves de acceso en la aplicación Authenticator:

- Las claves de paso se pueden implementar fácilmente a gran escala. Las claves de acceso están disponibles en el teléfono de un usuario para escenarios de administración de dispositivos móviles (MDM) y traiga su propio dispositivo (BYOD).

- Las claves de paso en Authenticator no tienen más costo y viajan con el usuario dondequiera que vayan.

- Las claves de paso en Authenticator están enlazadas al dispositivo, lo que garantiza que la clave de acceso no deje el dispositivo en el que se creó.

- Los usuarios se mantienen al día con la última innovación de clave de paso en función de los estándares abiertos de WebAuthn.

- Las empresas pueden superponer otras funcionalidades sobre los flujos de autenticación, como el cumplimiento de FIPS 140.

Clave de acceso enlazada al dispositivo

Las claves de acceso de la aplicación Authenticator están enlazadas al dispositivo para asegurarse de que nunca dejan el dispositivo en el que se crearon. En un dispositivo iOS, Authenticator usa Secure Enclave para crear la clave de acceso. En Android, creamos la clave de acceso en el Secure Element en los dispositivos que lo admiten o se revierte al entorno de ejecución de confianza (TEE).

Funcionamiento de la atestación de clave de acceso con Authenticator

Por ahora, las claves de paso en Authenticator están desatendidas. La compatibilidad de atestación con las claves de paso en Authenticator está planeada para una versión futura.

Copia de seguridad y restauración de claves de paso en Authenticator

No se realiza una copia de seguridad de las claves de paso en Authenticator y no se puede restaurar en un dispositivo nuevo. Para crear claves de acceso en un dispositivo nuevo, use la clave de acceso en un dispositivo anterior o use otro método de autenticación para volver a crear la clave de acceso.

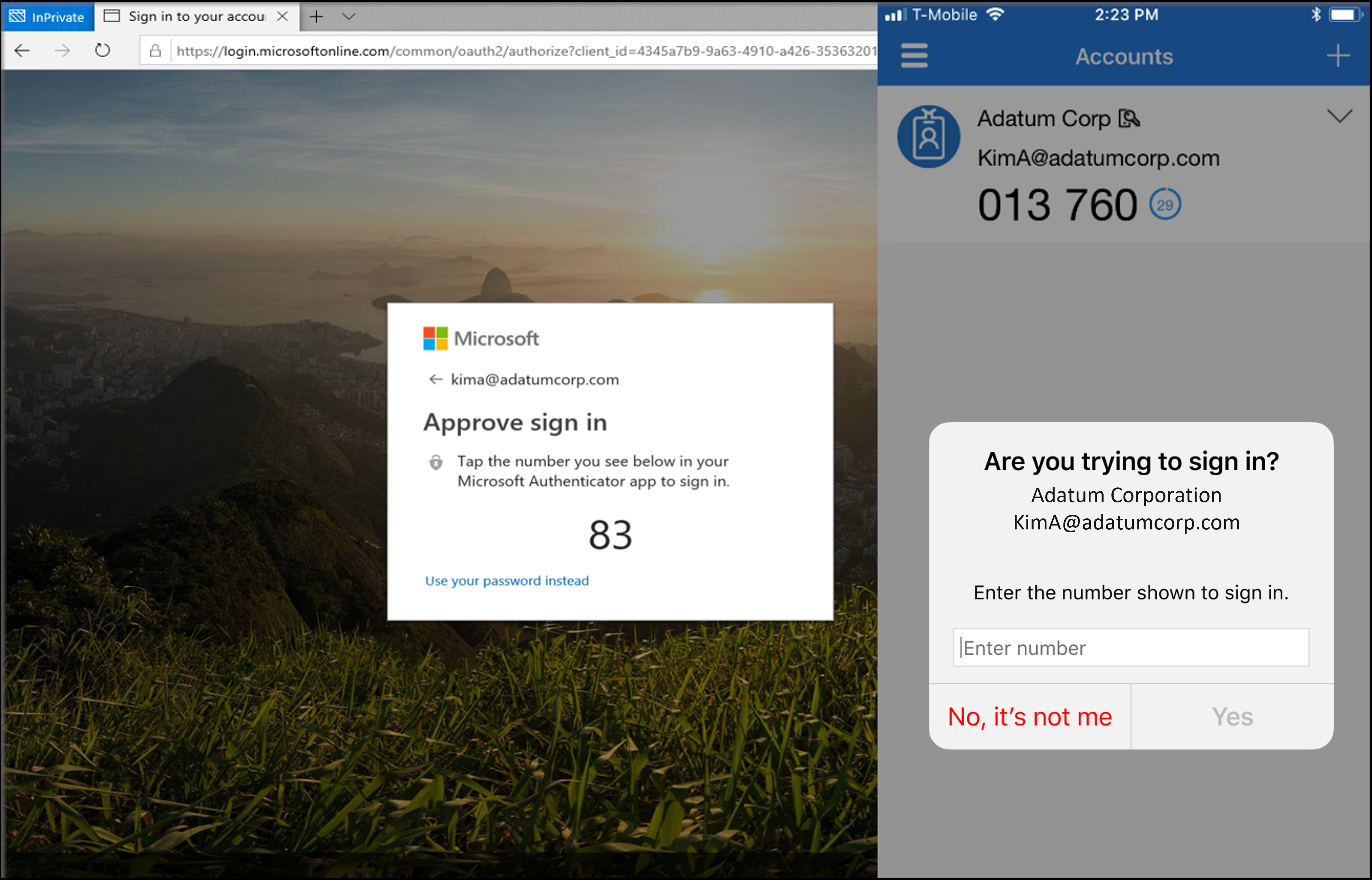

Inicio de sesión sin contraseña

En lugar de ver una solicitud de contraseña después de escribir un nombre de usuario, los usuarios que han habilitado el inicio de sesión en el teléfono desde la aplicación Authenticator ven un mensaje para indicar un número en su aplicación. Una vez seleccionado el número correcto, se completa el proceso de inicio de sesión.

Este método de autenticación proporciona un alto nivel de seguridad y elimina la necesidad de que el usuario proporcione una contraseña en el inicio de sesión.

Para empezar a usar el inicio de sesión sin contraseña, consulte Habilitar el inicio de sesión sin contraseña en Azure AD con Microsoft Authenticator.

Notificación a través de aplicación móvil

La aplicación Authenticator puede ayudar a impedir el acceso no autorizado a las cuentas y detener las transacciones fraudulentas mediante el envío de una notificación al smartphone o a la tableta. Los usuarios ven la notificación y, si es legítima, seleccionan Comprobar. De lo contrario, pueden seleccionar Denegar.

Nota:

A partir de agosto de 2023, los inicios de sesión anómalos no generan notificaciones, de forma similar a cómo los inicios de sesión desde ubicaciones desconocidas no generan notificaciones. Para aprobar un inicio de sesión anómalo, los usuarios pueden abrir Microsoft Authenticator o Authenticator Lite en una aplicación complementaria relevante como Outlook. A continuación, pueden deslizar hacia abajo para actualizar o pulsar Actualizar y aprobar la solicitud.

En China, el método de Notificación a través de la aplicación móvil en dispositivos Android no funciona porque los servicios de Google Play (incluidas las notificaciones push) están bloqueados en la región. Sin embargo, las notificaciones de iOS sí funcionan. Para los dispositivos Android, deben ponerse a disposición de esos usuarios métodos de autenticación alternativos.

Código de verificación desde aplicación móvil

La aplicación Authenticator puede utilizarse como un token de software para generar un código de verificación de OATH. Después de escribir el nombre de usuario y la contraseña, especifique el código que facilita la aplicación Authenticator en la interfaz de inicio de sesión. El código de verificación es una forma adicional de autenticación.

Nota

Los códigos de verificación OATH generados por Authenticator no se admiten para la autenticación basada en certificados.

Los usuarios pueden tener una combinación de hasta cinco tokens de hardware OATH o aplicaciones de autenticación, como la aplicación Authenticator, configurada para utilizarse en cualquier momento.

Compatible con FIPS 140 para la autenticación Microsoft Entra

De acuerdo con las instrucciones incluidas en NIST SP 800-63B, es necesario que los autenticadores utilizados por los organismos de la Administración Pública estadounidense utilicen criptografía validada según FIPS 140. Esta guía ayuda a las agencias gubernamentales de Estados Unidos a cumplir los requisitos de la Orden Ejecutiva (EO) 14028. Además, esta guía ayuda a otras industrias reguladas, como las organizaciones sanitarias que trabajan con recetas electrónicas para sustancias controladas (EPCS) a cumplir sus requisitos normativos.

FIPS 140 es un estándar del gobierno de EE. UU. que define los requisitos mínimos de seguridad para los módulos criptográficos en sistemas y productos de tecnologías de la información. El Programa de validación de módulos criptográficos (CMVP) mantiene las pruebas con el estándar FIPS 140.

Microsoft Authenticator para iOS

A partir de la versión 6.6.8, Microsoft Authenticator para iOS usa el módulo nativo Apple CoreCrypto para la criptografía validada por FIPS en dispositivos compatibles con FIPS 140 de iOS de Apple. Todas las autenticaciones de Microsoft Entra mediante claves de acceso enlazadas a dispositivos resistentes a suplantación de identidad, autenticaciones multifactor (MFA) de inserción, Inicio de sesión con teléfono sin contraseña (PSI) y códigos de acceso de un solo uso (TOTP) basados en tiempo usan la criptografía FIPS.

Para obtener más información sobre los módulos criptográficos validados FIPS 140 que se usan y los dispositivos iOS compatibles, consulte certificaciones de seguridad de iOS de Apple.

Nota:

En las nuevas actualizaciones de la versión anterior de este artículo: Microsoft Authenticator aún no es compatible con FIPS 140 en Android. Microsoft Authenticator en Android está actualmente pendiente de la certificación de cumplimiento de FIPS para asistir a nuestros clientes que pueden requerir criptografía validada por FIPS.

Determinar el tipo de registro de Microsoft Authenticator en Información de seguridad

Los usuarios pueden acceder a MySecurityInfo (consulte las direcciones URL de la sección siguiente) o seleccionando Información de seguridad de MyAccount para administrar y agregar más registros de Microsoft Authenticator. Los iconos específicos se usan para diferenciar si el registro de Microsoft Authenticator tiene habilitado el inicio de sesión telefónico sin contraseña o MFA.

| Tipo de registro de Authenticator | Icono |

|---|---|

| Microsoft Authenticator: inicio de sesión en el teléfono sin contraseña | |

| Microsoft Authenticator (código de notificación) |

Vínculos MySecurityInfo

| Nube | Dirección URL MySecurityInfo |

|---|---|

| Azure comercial (incluye GCC) | https://aka.ms/MySecurityInfo |

| Azure para la Administración Pública de EE. UU. (incluye GCC High y DoD) | https://aka.ms/MySecurityInfo-us |

Actualizaciones de Authenticator

Microsoft actualiza continuamente Authenticator para mantener un alto nivel de seguridad. Para asegurarse de que los usuarios obtengan la mejor experiencia posible, se recomienda que actualicen continuamente su aplicación Authenticator. En el caso de actualizaciones de seguridad críticas, las versiones de aplicaciones que no están actualizadas pueden dejar de funcionar y pueden impedir que los usuarios completen sus autenticaciones. Si un usuario usa una versión de la aplicación que no se admite, se le pedirá que actualice a la versión más reciente antes de poder continuar con las autenticaciones.

Microsoft también retirará periódicamente las versiones anteriores de la aplicación Authenticator para mantener un alto nivel de seguridad para su organización. Si un dispositivo del usuario no admite versiones modernas de la aplicación Microsoft Authenticator, no podrá iniciar sesión con la aplicación. Se recomienda que estos usuarios usen un código de verificación OATH en la aplicación Microsoft Authenticator para completar la autenticación en dos fases.

Pasos siguientes

Para empezar a trabajar con claves de paso, consulte Habilitación de claves de paso en el inicio de sesión de Microsoft Authenticator (versión preliminar).

Para más información sobre el inicio de sesión sin contraseña, consulte Habilitar el inicio de sesión sin contraseña en Azure AD con Microsoft Authenticator.

Más información sobre la configuración de métodos de autenticación con la API REST de Microsoft Graph.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de