Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Como regla general, las instrucciones de seguridad recomiendan no usar la misma contraseña en varios lugares, para que sea compleja y evitar contraseñas sencillas como Contraseña123. Puede proporcionar a los usuarios una guía sobre cómo elegir contraseñas, pero las contraseñas fáciles o no seguras a menudo se siguen usando. Protección con contraseña de Microsoft Entra detecta y bloquea las contraseñas débiles conocidas y sus variantes, y también puede bloquear otros términos débiles específicos de su organización.

Con la Protección de contraseñas de Microsoft Entra, se aplican automáticamente listas globales de contraseñas prohibidas a todos los usuarios de un inquilino de Microsoft Entra. Para satisfacer sus necesidades empresariales y de seguridad, puede definir entradas en una lista personalizada de contraseñas prohibidas. Cuando los usuarios cambian o restablecen sus contraseñas, se consultan estas listas de contraseñas prohibidas para exigir el uso de contraseñas seguras.

Debe usar otras características como autenticación multifactor de Microsoft Entra, no solo confiar en contraseñas seguras aplicadas por la protección con contraseña de Microsoft Entra. Para obtener más información sobre el uso de varios niveles de seguridad para los eventos de inicio de sesión, consulte Su Contra$eña no importa.

Importante

En este artículo teórico se explica al administrador cómo funciona la Protección de contraseñas de Microsoft Entra. Los usuarios finales registrados para el autoservicio de restablecimiento de contraseña que necesiten volver a su cuenta deben ir a https://aka.ms/sspr.

Si el equipo de TI no ha habilitado la capacidad de restablecer su propia contraseña, póngase en contacto con el departamento de soporte técnico.

Lista global de contraseñas prohibidas

El equipo de Microsoft Entra ID Protection analiza constantemente los datos de telemetría de seguridad de Microsoft Entra en búsqueda de contraseñas poco seguras o en peligro. En concreto, el análisis busca los términos que a menudo se usan como base para las contraseñas no seguras. Cuando se encuentran términos débiles, se agregan a la lista global de contraseñas prohibidas. El contenido de la lista global de contraseñas prohibidas no se basa en ningún origen de datos externo, sino en los resultados de la telemetría y el análisis de seguridad de Microsoft Entra.

Siempre que se cambia o se restablece una contraseña para cualquier usuario de cualquier inquilino de Microsoft Entra, se usa la versión actual de la lista global de contraseñas prohibidas para validar la seguridad de la contraseña. Esta comprobación de la validación genera contraseñas más seguras para todos los clientes de Microsoft Entra.

La lista global de contraseñas prohibidas se aplica automáticamente a todos los usuarios de un inquilino de Microsoft Entra. No hay nada para habilitar ni configurar, y no se puede deshabilitar. Esta lista de contraseñas prohibida global se aplica a los usuarios cuando cambian o restablecen su propia contraseña a través de Microsoft Entra ID.

Nota

Los delincuentes cibernéticos también usan estrategias similares en sus ataques para identificar contraseñas no seguras comunes y sus variaciones. Para mejorar la seguridad, Microsoft no publica el contenido de la lista global de contraseñas prohibidas.

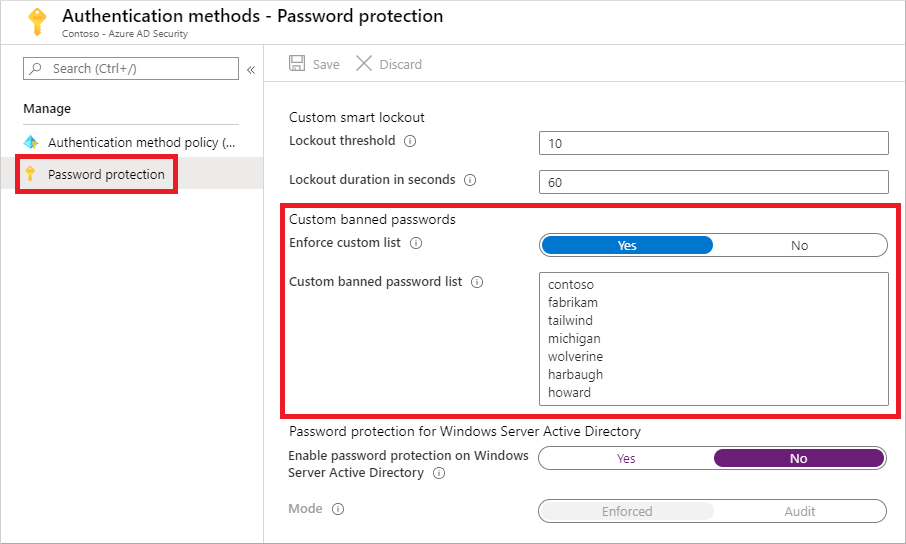

Lista personalizada de contraseñas prohibidas

Algunas organizaciones quieren mejorar la seguridad y agregan sus propias personalizaciones a la lista global de contraseñas prohibidas. Para agregar sus propias entradas, puede usar la lista personalizada de contraseñas prohibidas. Los términos agregados a la lista personalizada de contraseñas prohibidas deben dirigirse a términos específicos de la organización, como los ejemplos siguientes:

- Nombres de marca

- Nombres de producto

- Ubicaciones, por ejemplo, la oficina central de la empresa

- Términos internos específicos de la empresa

- Abreviaturas que tienen un significado específico en la empresa

Cuando se agreguen términos a la lista personalizada de contraseñas prohibidas, se combinan con los términos de la lista global de contraseñas prohibidas. Los eventos de cambio o restablecimiento de una contraseña se validan luego frente al conjunto combinado de estas listas de contraseñas prohibidas.

Nota

La lista personalizada de contraseñas prohibidas se limita a un máximo de 1000 términos. No está diseñado para bloquear listas extremadamente grandes de contraseñas.

Para aplicar completamente las ventajas de la lista personalizada de contraseñas prohibidas, primero comprenda cómo se evalúan las contraseñas antes de agregar términos a la lista personalizada prohibida. Este enfoque le permite detectar y bloquear de manera eficaz un gran número de contraseñas no seguras y sus variantes.

Veamos un cliente denominado Contoso. La empresa tiene sede en Londres y crea un producto denominado Widget. Para este cliente de ejemplo, sería un desperdicio y menos seguro intentar bloquear variaciones específicas de estos términos:

- "Contoso!1"

- "Contoso@London"

- "ContosoWidget"

- "!Contoso"

- "LondonHQ"

En su lugar, es mucho más eficaz y seguro bloquear solo los términos básicos de la clave, como los siguientes:

- "Contoso"

- "London"

- "Widget"

Luego, el algoritmo de validación de contraseñas bloqueará automáticamente las variantes y las combinaciones no seguras.

Para empezar a usar una lista personalizada de contraseñas prohibidas, complete el siguiente tutorial:

Ataques de pulverización de contraseñas y listas de contraseñas en peligro de terceros

La Protección de contraseñas de Microsoft Entra le ayudará a defenderse contra ataques de difusión de contraseñas. La mayoría de los ataques de difusión de contraseña no intentan atacar una cuenta individual determinada más de algunas veces. Este comportamiento aumentaría la probabilidad de detección, ya sea mediante el bloqueo de la cuenta u otros medios.

En su lugar, la mayoría de los ataques de difusión de contraseñas envían solo algunas de las contraseñas más débiles conocidas contra cada una de las cuentas de una empresa. Esta técnica permite al atacante buscar rápidamente una cuenta en peligro y evitar posibles umbrales de detección.

La Protección de contraseñas de Microsoft Entra bloquea de forma eficaz todas las contraseñas no seguras conocidas que se puedan usar en los ataques de difusión de contraseñas. Esta protección se basa en los datos de telemetría de seguridad del mundo real que genera Microsoft Entra ID para crear la lista global de contraseñas prohibidas.

Existen sitios web de terceros que indican millones de contraseñas que se han puesto en peligro a través de vulneraciones de seguridad de dominio público. Es habitual que los productos de validación de contraseñas de terceros se basen en la comparación de fuerza bruta con esos millones de contraseñas. Sin embargo, estas técnicas no son la mejor manera de mejorar la seguridad general de las contraseñas dadas las estrategias típicas que utilizan los atacantes de difusión de contraseña.

Nota

La lista global de contraseñas prohibidas no se basa en ningún origen de datos de terceros, incluidas las listas de contraseñas en peligro.

Aunque la lista global prohibida es pequeña en comparación con algunas listas masivas de terceros, se ha obtenido de los datos de telemetría de seguridad del mundo real relativos a los ataques de difusión de contraseña reales. Este enfoque mejora la seguridad y la eficacia generales, y el algoritmo de validación de contraseñas también utiliza técnicas de coincidencia aproximada inteligente. Como consecuencia, la Protección de contraseñas de Microsoft Entra detecta y bloquea de manera eficaz millones de las contraseñas poco seguras más comunes que se usan en su empresa.

Escenarios híbridos locales

Muchas organizaciones tienen un modelo de identidad híbrido que incluye entornos locales de Active Directory Domain Services (AD DS). Para ampliar las ventajas de seguridad de Protección de contraseñas de Microsoft Entra al entorno de AD DS, puede instalar los componentes en los servidores locales. Estos agentes requieren eventos de cambio de contraseña en el entorno de AD DS local para cumplir con la misma directiva de contraseñas que en Microsoft Entra ID.

Para obtener más información, consulte Aplicación de Protección de contraseñas de Microsoft Entra en AD DS.

Cómo se evalúan las contraseñas

Cuando un usuario cambia o restablece su contraseña, se comprueba la solidez y la complejidad de la nueva contraseña validándola con la combinación de la lista global y la lista personalizada de contraseñas prohibidas.

Incluso si una contraseña de usuario contiene una contraseña prohibida, la contraseña podría aceptarse si la contraseña global es lo suficientemente segura. Una contraseña recién configurada pasa por los pasos siguientes para evaluar su intensidad general para determinar si se debe aceptar o rechazar.

Nota

La protección con contraseña en Microsoft Entra ID no se correlaciona con la protección con contraseña para los usuarios locales. Las validaciones en la protección con contraseña no son coherentes para los usuarios en los dos servicios. Asegúrese de que los usuarios del inquilino cumplen los parámetros de contraseña necesarios para su servicio respectivo al establecer inicialmente su contraseña o completar SSPR.

Paso 1: Normalización

En primer lugar, una nueva contraseña pasa por un proceso de normalización. Esta técnica permite que un pequeño conjunto de contraseñas prohibidas se asigne a un conjunto mucho más grande de contraseñas potencialmente inseguras.

La normalización tiene las dos partes siguientes:

Todas las letras mayúsculas se cambian a minúsculas.

Luego, se realizan sustituciones de caracteres comunes, como en el ejemplo siguiente:

Letra original Letra sustituida 0 o 1 l $ s @ a

Considere el ejemplo siguiente:

- La contraseña "blank" está prohibida.

- Un usuario intenta cambiar la contraseña a "Bl@nK".

- Aunque "Bl@nk" no está prohibido, el proceso de normalización convierte esta contraseña en "blank".

- Esta contraseña se rechazaría.

Paso 2: Comprobar si la contraseña se considera prohibida

A continuación, se examina una contraseña para buscar otro comportamiento coincidente y se genera una puntuación. Esta puntuación final determina si se acepta o rechaza la solicitud de cambio de contraseña.

Comportamiento de la coincidencia aproximada

La coincidencia aproximada se usa en la contraseña normalizada para identificar si contiene una contraseña que se encuentra en la lista global o personalizada de contraseñas prohibidas. El proceso de búsqueda de coincidencias se basa en una distancia de edición de una (1) comparación.

Considere el ejemplo siguiente:

La contraseña "abcdef" está prohibida.

Un usuario intenta cambiar la contraseña a una de las siguientes:

- "abcdeg": el último carácter cambió de "f" a "g"

- "abcdefg": se anexó "g" al final

- "abcde": la "f" final se ha eliminado

Ninguna de las contraseñas anteriores coincide específicamente con la contraseña prohibida "abcdef".

Sin embargo, dado que cada ejemplo se encuentra dentro de una distancia de 1 edición del término prohibido "abcdef", se considera que todas coinciden con "abcdef".

Estas contraseñas se rechazarían.

Coincidencia de subcadenas (en términos específicos)

La coincidencia de subcadenas se usa en la contraseña normalizada para comprobar el nombre y apellidos del usuario, y el nombre del inquilino. La coincidencia de nombres de inquilino no se realiza al validar contraseñas en un controlador de dominio de AD DS para escenarios híbridos locales.

Importante

La coincidencia de subcadenas solo se aplica a los nombres y otros términos que tienen al menos cuatro caracteres de longitud.

Considere el ejemplo siguiente:

- Un usuario llamado Poll que desea restablecer su contraseña a "p0LL23fb".

- Después de la normalización, esta contraseña se convertiría en "poll23fb".

- La coincidencia de subcadenas detecta que la contraseña contiene el nombre del usuario "Pol".

- Aunque "poll23fb" no se encontraba específicamente en ninguna lista de contraseñas prohibidas, la coincidencia de subcadenas encontró "Pol" en la contraseña.

- Esta contraseña se rechazaría.

Cálculo de puntuación

El siguiente paso consiste en identificar todas las instancias de contraseñas prohibidas en la nueva contraseña normalizada del usuario. Se asignan puntos según los siguientes criterios:

- Cada contraseña prohibida que se encuentra en la contraseña de un usuario tiene un punto.

- A cada carácter restante que no forme parte de una contraseña prohibida se le asigna un punto.

- Una contraseña debe tener al menos cinco (5) puntos para que se acepte.

En los dos escenarios de ejemplo siguientes, Contoso usa la Protección de contraseñas de Microsoft Entra y tiene "contoso" en la lista de contraseñas prohibidas personalizada. Supongamos también que "blank" está en la lista global.

En el siguiente escenario de ejemplo, un usuario cambia su contraseña a "C0ntos0Blank12".

Después de la normalización, esta contraseña se convierte en "contosoblank12".

El proceso de coincidencia encuentra que esta contraseña contiene dos contraseñas prohibidas: contoso y blank.

La puntuación de esta contraseña entonces sería la siguiente:

[contoso] + [blank] + [1] + [2] = 4 puntos

Dado que esta contraseña tiene menos de cinco (5) puntos, se rechaza.

Veamos un ejemplo ligeramente diferente para mostrar cómo más complejidad en una contraseña puede crear el número necesario de puntos que se van a aceptar. En el siguiente escenario de ejemplo, un usuario cambia su contraseña a "ContoS0Bl@nkf9!":

Después de la normalización, esta contraseña se convierte en "contosoblankf9!".

El proceso de coincidencia encuentra que esta contraseña contiene dos contraseñas prohibidas: contoso y blank.

La puntuación de esta contraseña entonces sería la siguiente:

[contoso] + [blank] + [f] + [9] + [!] = 5 puntos

Dado que esta contraseña tiene al menos cinco (5) puntos, se acepta.

Importante

El algoritmo de contraseñas prohibidas, junto con la lista global de contraseñas prohibidas, puede cambiar (y de hecho cambia) en cualquier momento en Azure en función de la investigación y el análisis de seguridad en curso.

En el caso del servicio de agente del controlador de dominio local en escenarios híbridos, los algoritmos actualizados solo surten efecto después de actualizar el software del agente del controlador de dominio.

Lo que ven los usuarios

Si un usuario intenta restablecer o cambiar una contraseña por otra que se prohibiría, se mostrará uno de los siguientes mensajes de error:

"La contraseña contiene una palabra, una frase o un patrón que resultan fáciles de adivinar. Vuelva a intentarlo con otra contraseña".

"Ya hemos visto esa contraseña demasiadas veces. Elija otra más difícil de adivinar".

"Seleccione una contraseña que resulte más difícil de adivinar para otras personas".

Requisitos de licencia

| Usuarios | Protección de contraseñas de Microsoft Entra con la lista global de contraseñas prohibidas | Protección de contraseñas de Microsoft Entra con la lista personalizada de contraseñas prohibidas |

|---|---|---|

| Usuarios solo en la nube | Microsoft Entra ID Gratis | Microsoft Entra ID P1 o P2 |

| Usuarios sincronizados desde AD DS local | Microsoft Entra ID P1 o P2 | Microsoft Entra ID P1 o P2 |

Nota

Los usuarios de AD DS local que no se sincronizan con Microsoft Entra ID también se benefician de la Protección de contraseñas de Microsoft Entra según las licencias existentes para los usuarios sincronizados.

Para obtener más información sobre las licencias, consulte sitio de precios de Microsoft Entra.

Pasos siguientes

Para empezar a usar una lista personalizada de contraseñas prohibidas, complete el siguiente tutorial:

Después, también puede habilitar la Protección de contraseñas de Microsoft Entra local.