Protección de recursos en la nube con la autenticación multifactor de Microsoft Entra y AD FS

Si su organización está federada con Microsoft Entra ID, use la autenticación multifactor de Microsoft Entra o los Servicios de federación de Active Directory (AD FS) para proteger los recursos a los que accede Microsoft Entra ID. Utilice los siguientes procedimientos para proteger recursos de Microsoft Entra mediante la autenticación multifactor de Microsoft Entra o Servicios de federación de Active Directory.

Nota:

Establezca la configuración del dominio federatedIdpMfaBehavior en enforceMfaByFederatedIdp (opción recomendada) o la de SupportsMFA en $True. La configuración de federatedIdpMfaBehavior invalida SupportsMFA cuando se establecen ambos.

Protección de recursos de Microsoft Entra con AD FS

Para proteger los recursos de la nube, configure una regla de notificaciones para que los servicios de federación de Active Directory emitan la notificación multipleauthn cuando un usuario realice correctamente la verificación en dos pasos. Esta notificación se pasa al identificador de Microsoft Entra. Siga este procedimiento para realizar los pasos:

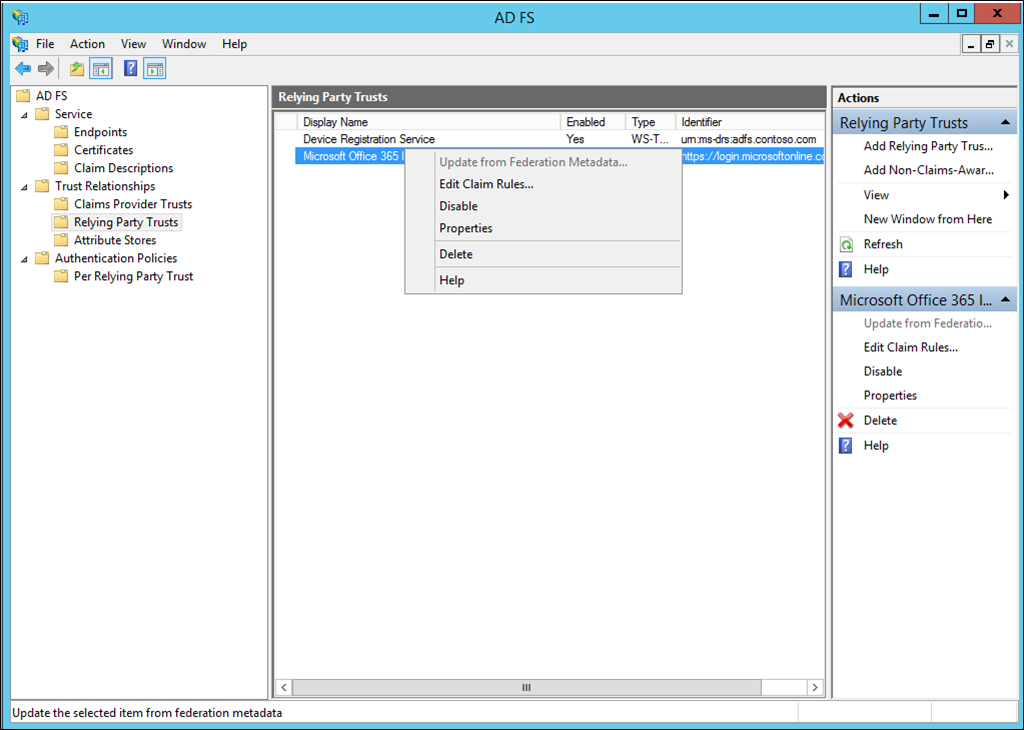

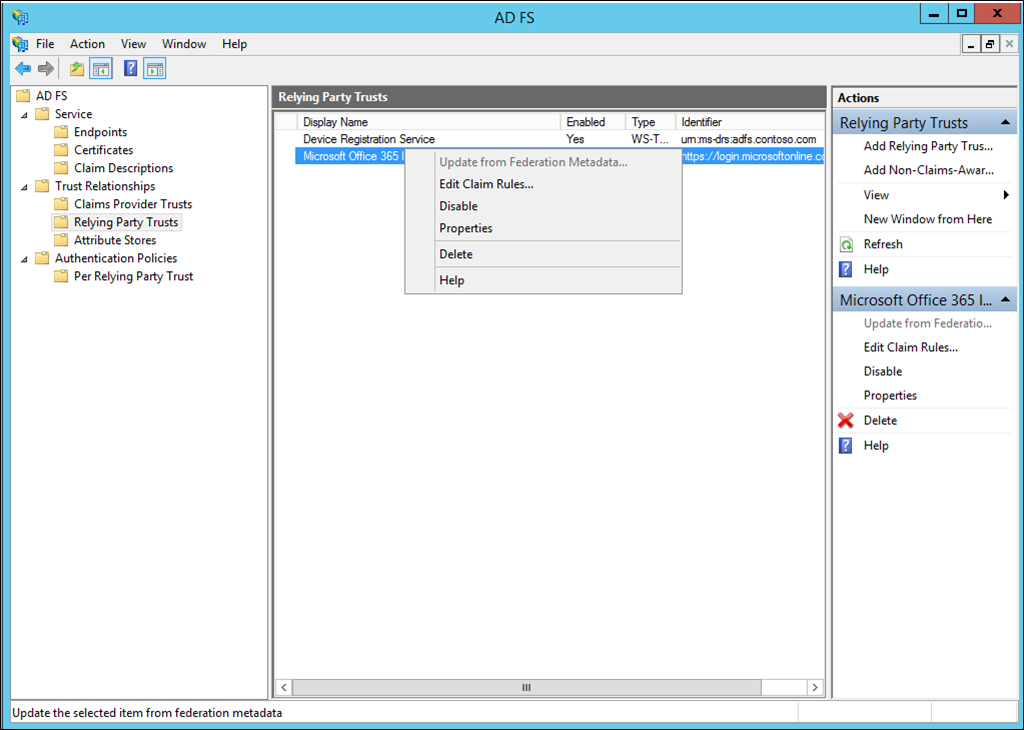

Abra Administración de AD FS.

A la izquierda, seleccione Relaciones de confianza para usuario autenticado.

Haga clic con el botón derecho en Plataforma de identidad de Microsoft Office 365 y seleccione Editar reglas de notificaciones.

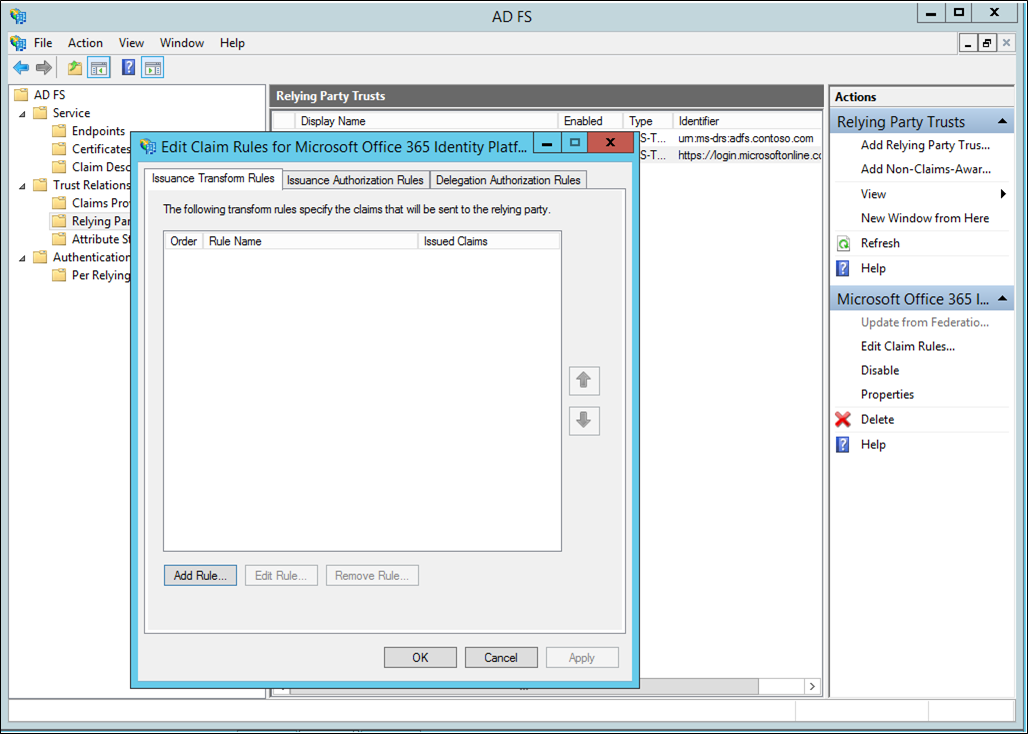

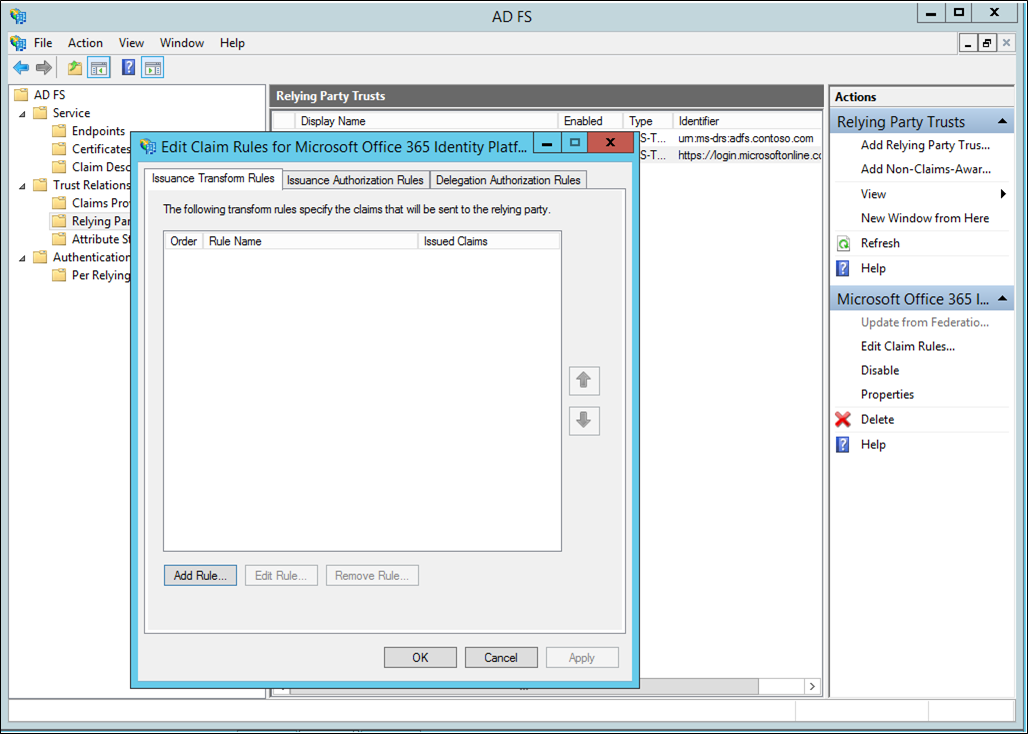

En Reglas de transformación de emisión, haga clic en Agregar regla.

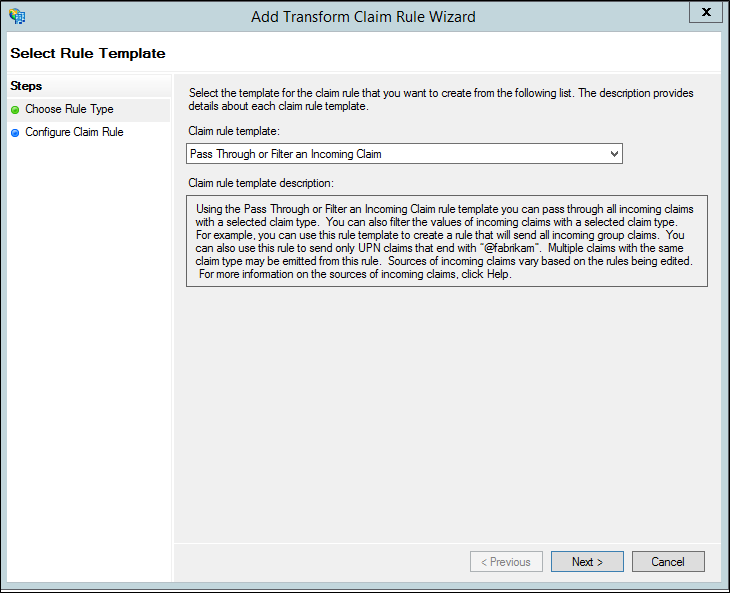

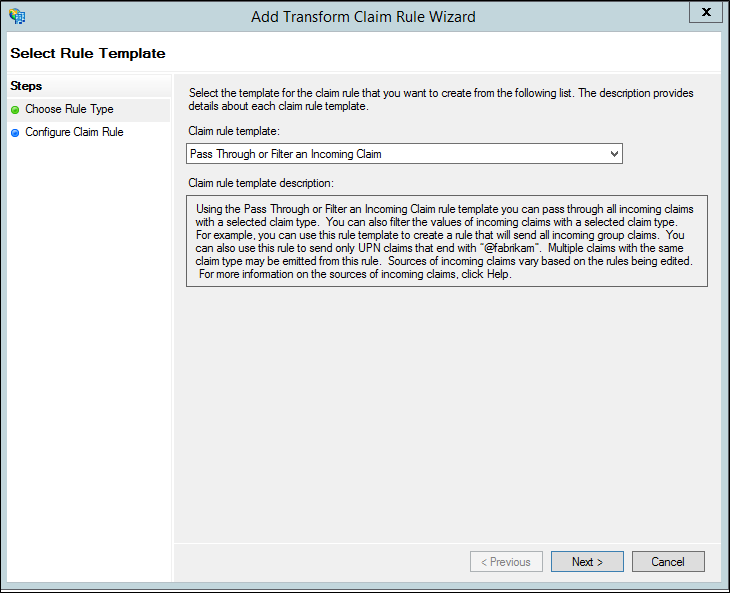

En el Asistente para agregar regla de notificaciones de transformación, seleccione Pasar por una notificación entrante o filtrarla en la lista desplegable y haga clic en Siguiente.

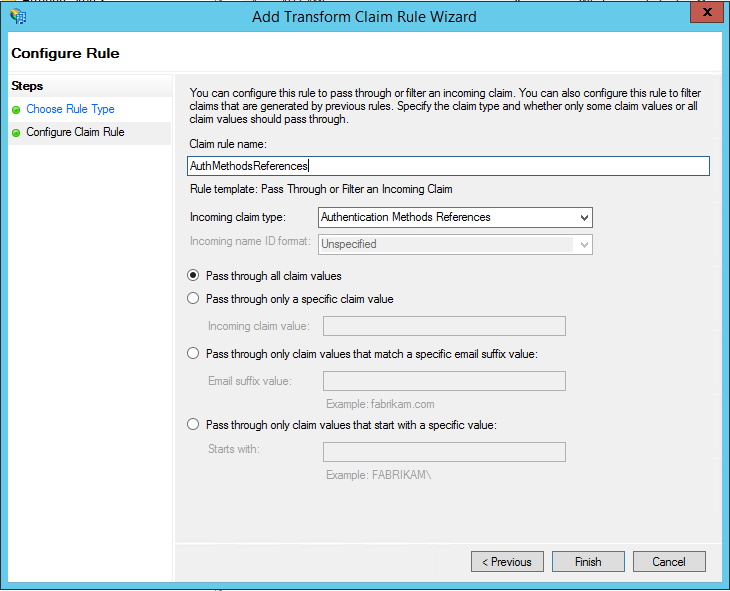

Asigne un nombre a la regla.

Seleccione Referencias de métodos de autenticación como tipo de notificación entrante.

Seleccione Pasar a través todos los valores de notificaciones.

Haga clic en Finalizar Cierre la consola de administración de AD FS.

Direcciones IP de confianza para usuarios federados

Las direcciones IP de confianza permiten a los administradores omitir la verificación en dos pasos para una dirección IP específica o para usuarios federados que tienen solicitudes que se originan dentro de su propia intranet. En las secciones siguientes se describe cómo configurar la omisión mediante direcciones IP de confianza. Esto se consigue configurando AD FS para usar un paso a través o filtrar una plantilla de notificación entrante con el tipo de notificación dentro de la red corporativa.

En este ejemplo se utiliza Microsoft 365 para las relaciones de confianza del usuario de confianza.

Configurar las reglas de notificaciones de AD FS

Utilice el procedimiento siguiente para configurar las notificaciones de AD FS. Cree dos reglas de notificaciones, una para el tipo de notificación dentro de la red corporativa y otra adicional para mantener a nuestros usuarios con la sesión iniciada.

Abra Administración de AD FS.

A la izquierda, seleccione Relaciones de confianza para usuario autenticado.

Haga clic con el botón derecho en Plataforma de identidad de Microsoft Office 365 y seleccione Editar reglas de notificaciones…

En Reglas de transformación de emisión, haga clic en Agregar regla.

En el Asistente para agregar regla de notificaciones de transformación, seleccione Pasar por una notificación entrante o filtrarla en la lista desplegable y haga clic en Siguiente.

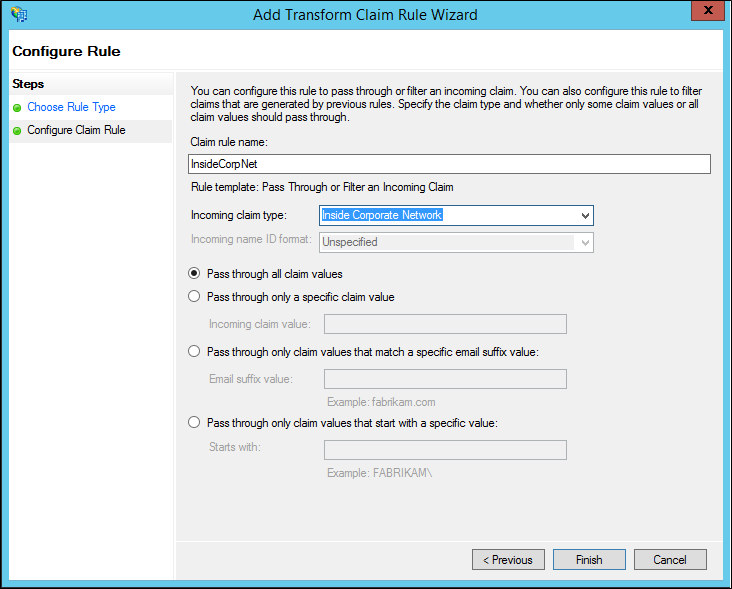

En el cuadro situado junto al nombre de la regla de notificación, asigne un nombre a la regla. Por ejemplo: InsideCorpNet.

En la lista desplegable, junto a Tipo de notificación entrante, seleccione Dentro de la red corporativa.

Haga clic en Finalizar

En Reglas de transformación de emisión, haga clic en Agregar regla.

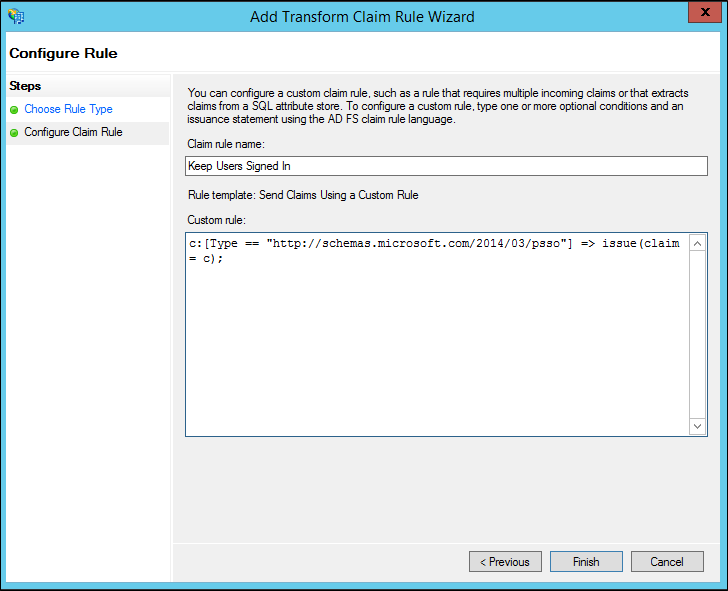

En el Asistente para agregar regla de notificaciones de transformación, seleccione Enviar notificaciones mediante regla personalizada en la lista desplegable y haga clic en Siguiente.

En el cuadro situado bajo el nombre de la regla de notificación: escriba Mantener a los usuarios con la sesión iniciada.

En el cuadro de regla personalizada, escriba:

c:[Type == "https://schemas.microsoft.com/2014/03/psso"] => issue(claim = c);

Haga clic en Finalizar

Haga clic en Aplicar.

Haga clic en Aceptar.

Cierre Administración de AD FS.

Configurar las ID de confianza con autenticación multifactor de Microsoft Entra con usuarios federados

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Ahora que las notificaciones están listas, podemos configurar direcciones IP de confianza.

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de directivas de autenticación como mínimo.

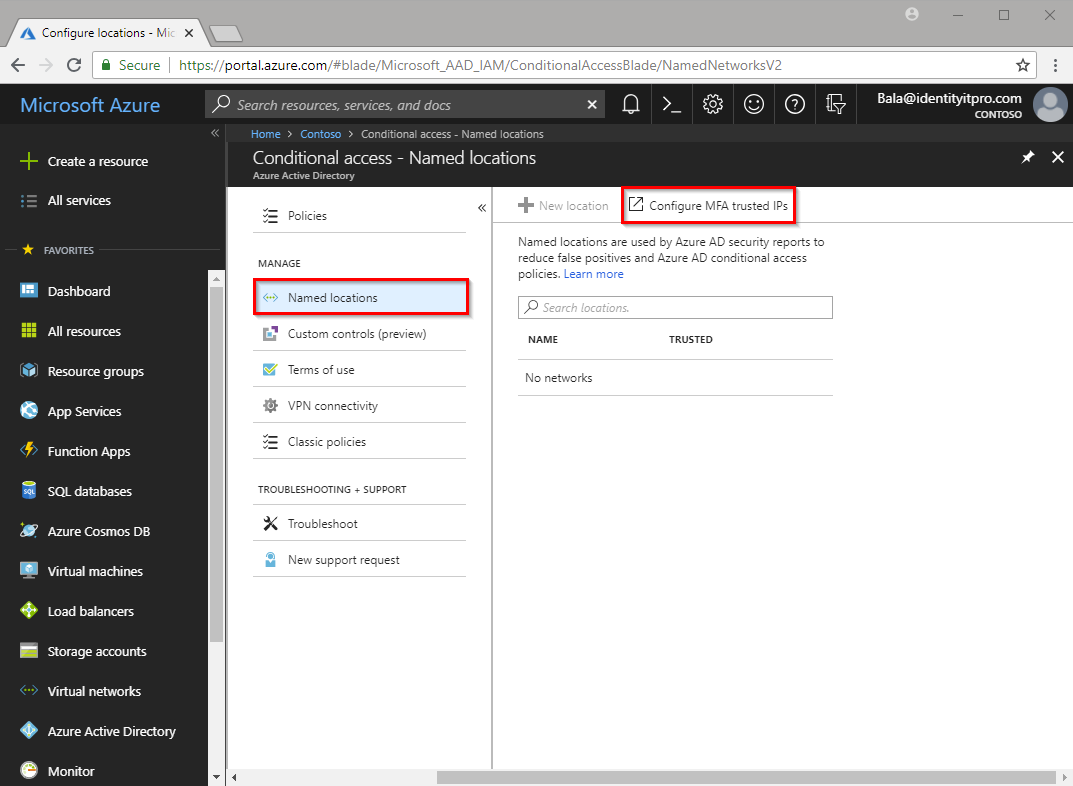

Vaya a Acceso condicional>Ubicaciones con nombre.

Desde la hoja Acceso condicional: ubicaciones con nombre, seleccione Configurar direcciones IP de confianza de MFA

En la página Configuración del servicio, en direcciones IP de confianza, seleccione Omitir autenticación multifactor para solicitudes de usuarios federados en mi intranet.

Haga clic en Guardar.

Eso es todo. En este punto, los usuarios federados de Microsoft 365 solo deberán usar MFA cuando una notificación se origine fuera de la intranet corporativa.