Habilitar la autenticación multifactor por usuario de Microsoft Entra para proteger los eventos de inicio de sesión

Para proteger los eventos de inicio de sesión de usuario en Microsoft Entra ID, puede requerir la autenticación multifactor. La habilitación de la autenticación multifactor de Microsoft Entra mediante directivas de acceso condicional es el enfoque recomendado. El acceso condicional es una característica de Microsoft Entra ID P1 o P2 que permite aplicar reglas para exigir MFA según sea necesario en determinados escenarios. Para empezar a usar el acceso condicional, consulte Tutorial: Protección de eventos de inicio de sesión de usuario con la autenticación multifactor de Microsoft Entra.

En el caso de inquilinos gratuitos de Microsoft Entra ID sin acceso condicional, puede usar valores predeterminados de seguridad para proteger a los usuarios. A los usuarios se les solicita MFA según sea necesario, pero no puede definir sus propias reglas para controlar el comportamiento.

En cambio, si es necesario, puede habilitar cada cuenta para la autenticación multifactor de Microsoft Entra por usuario. Cuando los usuarios están habilitados de forma individual, realizan la autenticación multifactor cada vez que inician sesión (con algunas excepciones, como cuando inician sesión desde direcciones IP de confianza o si la característica para recordar MFA en dispositivos de confianza) está activada.

No se recomienda cambiar los estados del usuario a menos que las licencias de Microsoft Entra ID no incluyan acceso condicional y no quiera usar los valores predeterminados de seguridad. Para más información sobre las distintas formas de habilitar MFA, consulte Características y licencias de la autenticación multifactor de Microsoft Entra.

Importante

En este artículo se detalla cómo ver y cambiar el estado de la autenticación multifactor de Microsoft Entra por usuario. Si usa el acceso condicional o los valores predeterminados de seguridad, no revise ni habilite las cuentas de usuario mediante estos pasos.

Al habilitar la autenticación multifactor de Microsoft Entra mediante una directiva de acceso condicional, no se cambia el estado del usuario. No se alarme si los usuarios aparecen deshabilitados. El acceso condicional no cambia el estado.

No habilite ni aplique la autenticación multifactor de Microsoft Entra por usuario si usa directivas de acceso condicional.

Estados de usuario de la autenticación multifactor de Microsoft Entra

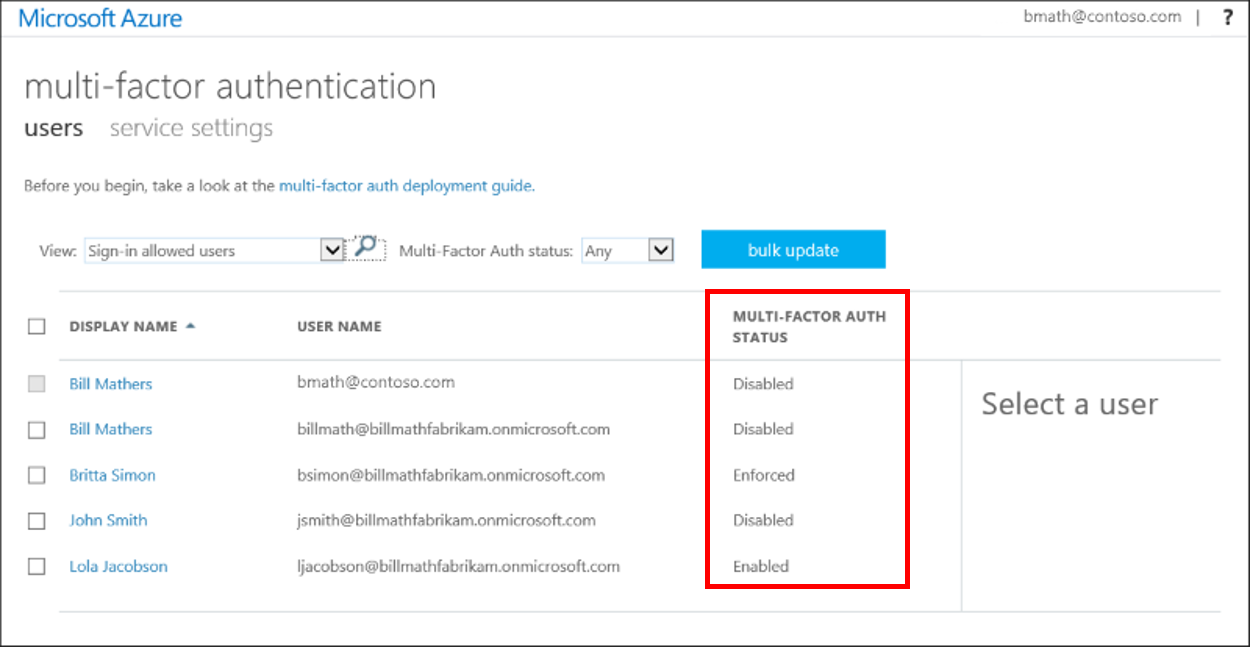

El estado de un usuario refleja si un administrador lo ha inscrito en la autenticación multifactor de Microsoft Entra por usuario. Las cuentas de usuario de la autenticación multifactor de Microsoft Entra tienen los siguientes tres estados:

| Valor | Descripción | Autenticación heredada afectada | Aplicaciones que son de explorador afectadas | Autenticación moderna afectada |

|---|---|---|---|---|

| Deshabilitado | Estado predeterminado de un usuario no inscrito en la autenticación multifactor de Microsoft Entra por usuario. | No | N.º | No |

| Habilitado | El usuario está inscrito en la autenticación multifactor de Microsoft Entra por usuario, pero puede seguir usando su contraseña en la autenticación heredada. Si el usuario todavía no ha registrado métodos de autenticación MFA, recibirá un aviso para que lo haga la próxima vez que inicie sesión con la autenticación moderna (por ejemplo, a través de un explorador web). | No. La autenticación heredada sigue funcionando hasta que se completa el proceso de registro. | Sí. Una vez que expire la sesión, se requerirá el registro en la autenticación multifactor de Microsoft Entra. | Sí. Una vez que expire el token de acceso, se requerirá el registro en la autenticación multifactor de Microsoft Entra. |

| Aplicado | El usuario está inscrito por usuario en la autenticación multifactor de Microsoft Entra. Si el usuario aún no ha registrado métodos de autenticación, recibirá un aviso para que lo haga la próxima vez que inicie sesión con la autenticación moderna (por ejemplo, a través de un explorador web). Los usuarios que completen el registro mientras están en el estado Habilitado pasan automáticamente al estado Enforced (Aplicado). | Sí. Las aplicaciones requieren contraseñas de aplicación. | Sí. Se requiere la autenticación multifactor de Microsoft Entra en el inicio de sesión. | Sí. Se requiere la autenticación multifactor de Microsoft Entra en el inicio de sesión. |

Todos los usuarios comienzan con el estado Deshabilitado. Cuando se inscribe a los usuarios en la autenticación multifactor de Microsoft Entra por usuario, su estado cambia a Habilitado. Cuando los usuarios habilitados inician sesión y completan el proceso de registro, el estado cambia a Aplicado. Los administradores pueden mover a los usuarios entre estados, por ejemplo, de Enforced (Aplicado) a Habilitado o a Deshabilitado.

Nota:

Si MFP por usuario se vuelve a habilitar en un usuario y este no se registra de nuevo, su estado de MFA no pasa de Habilitado a Enforced (Aplicado) en la interfaz de usuario de administración de MFA. El administrador debe mover al usuario directamente a Enfoced (Aplicado).

Ver el estado de un usuario

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Para ver y administrar los estados de usuario, complete los siguientes pasos:

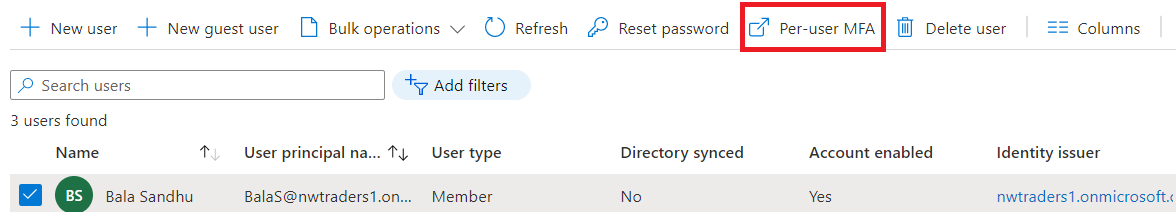

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de autenticación como mínimo.

- Vaya aIdentidad>Usuarios>Todos los usuarios.

- Seleccione MFA por usuario.

- Se abre una nueva página que muestra el estado del usuario, tal y como se muestra en el ejemplo siguiente.

Cambiar el estado de un usuario

Para cambiar el estado de la autenticación multifactor de Microsoft Entra por usuario de un usuario, realice los pasos siguientes:

Siga los pasos anteriores para acceder a la página Usuarios de la autenticación multifactor de Microsoft Entra y ver el estado de un usuario.

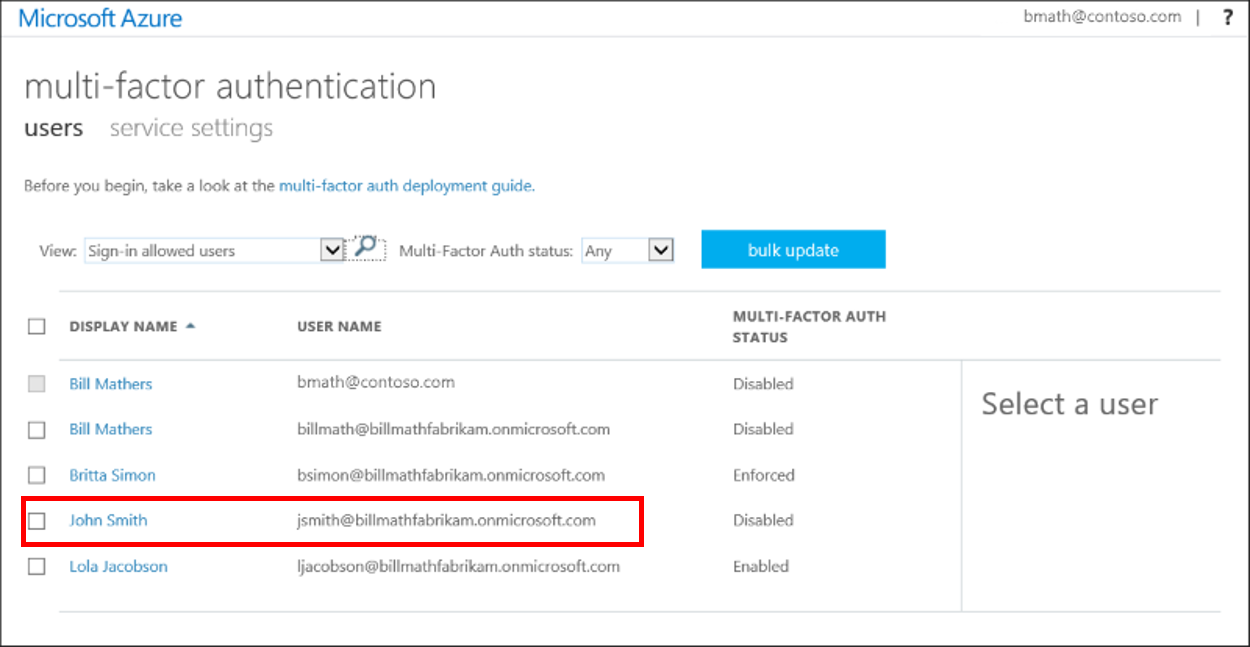

Busque el usuario para el que quiere habilitar la autenticación multifactor de Microsoft Entra. Puede que necesite cambiar la vista en la parte superior a usuarios.

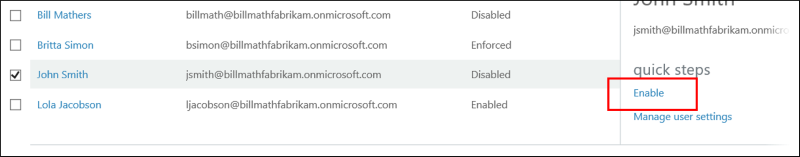

Active la casilla situada junto a los nombres de los usuarios a los que desea cambiar el estado.

En el lado derecho, en Pasos rápidos, elija Habilitar o Deshabilitar. En el ejemplo siguiente, el usuario John Smith tiene una casilla junto a su nombre y se va a habilitar para su uso:

Sugerencia

Los usuarios con estado Habilitado cambian automáticamente a Aplicado cuando se registran en la autenticación multifactor de Microsoft Entra. No cambie manualmente el estado del usuario a Enforced (Aplicado) a menos que el usuario ya esté registrado o si es admisible que experimente interrupciones en las conexiones a protocolos de autenticación heredados.

Confirme la selección en la ventana emergente que se abre.

Después de habilitar los usuarios, notifíquelos por correo electrónico. Indique a los usuarios que aparecerá un mensaje para solicitarles que se registren la próxima vez que inicien sesión. Además, si su organización utiliza aplicaciones sin explorador que no son compatibles con la autenticación moderna, deben crear contraseñas de aplicación. Para más información, consulte la guía del usuario final de la autenticación multifactor de Microsoft Entra para ayudarle a empezar.

Pasos siguientes

Para configurar las opciones de la autenticación multifactor de Microsoft Entra, consulte Configurar las opciones de la autenticación multifactor de Microsoft Entra.

Para administrar la configuración del usuario de la autenticación multifactor de Microsoft Entra, consulte Administración de la configuración del usuario con la autenticación multifactor de Microsoft Entra.

Para saber por qué se ha solicitado o no a un usuario que realice MFA, consulte Informes de la autenticación multifactor de Microsoft Entra.