Integración de la autenticación RADIUS con Servidor Azure Multi-Factor Authentication

RADIUS es un protocolo estándar para aceptar las solicitudes de autenticación y procesar estas solicitudes. Servidor Azure Multi-Factor Authentication puede actuar como servidor RADIUS. Insértelo entre el cliente RADIUS (aplicación VPN) y el destino de autenticación para agregar la verificación en dos pasos. El destino de autenticación puede ser Active Directory, un directorio LDAP u otro servidor RADIUS. Para que Azure Multi-Factor Authentication funcione, debe configurar Servidor Azure MFA para que pueda comunicarse con los servidores de cliente y el destino de autenticación. El Servidor Azure MFA acepta solicitudes de un cliente RADIUS, valida las credenciales en el destino de autenticación, agrega Azure Multi-Factor Authentication y envía una respuesta al cliente RADIUS. La solicitud de autenticación se realizará correctamente solo si la autenticación principal y Azure Multi-Factor Authentication se ejecutan correctamente.

Importante

En septiembre de 2022, Microsoft anunció la entrada en desuso del Servidor Multi-Factor Authentication de Azure. A partir del 30 de septiembre de 2024, las implementaciones del Servidor Azure Multi-Factor Authentication ya no atenderán las solicitudes de autenticación multifactor, lo que podría provocar un error en las autenticaciones de su organización. Para garantizar que los servicios de autenticación funcionen sin interrupciones y sigan siendo compatibles, las organizaciones deben migrar los datos de autenticación de los usuarios al servicio Azure MFA basado en la nube mediante la utilidad de migración más reciente incluida en la última actualización del Servidor Azure MFA. Para más información, consulte Migración del Servidor Azure MFA.

Para empezar a usar la MFA basado en la nube, consulte Tutorial: Protección de eventos de inicio de sesión de usuario con la autenticación multifactor de Microsoft Entra.

Si usa MFA basada en la nube, consulte Integración de la infraestructura existente de NPS con Azure Multi-Factor Authentication.

Nota:

El servidor de MFA solo admite los protocolos RADIUS de PAP (protocolo de autenticación de contraseña) y MSCHAPv2 (protocolo de autenticación por desafío mutuo de Microsoft) cuando actúa como servidor RADIUS. Otros protocolos, como EAP (protocolo de autenticación extensible), se pueden usar cuando el servidor MFA actúa como un proxy RADIUS para otro servidor RADIUS que admite dicho protocolo.

En esta configuración, los tokens SMS y OATH unidireccionales no funcionarán, ya que Servidor MFA no puede iniciar una respuesta de desafío de RADIUS correcta con protocolos alternativos.

Incorporación de un cliente RADIUS

Para configurar la autenticación RADIUS, instale el servidor Azure Multi-Factor Authentication en un servidor Windows. Si tiene un entorno de Active Directory, el servidor debe estar unido al dominio de dentro de la red. Use el procedimiento siguiente para configurar el servidor Azure Multi-Factor Authentication.

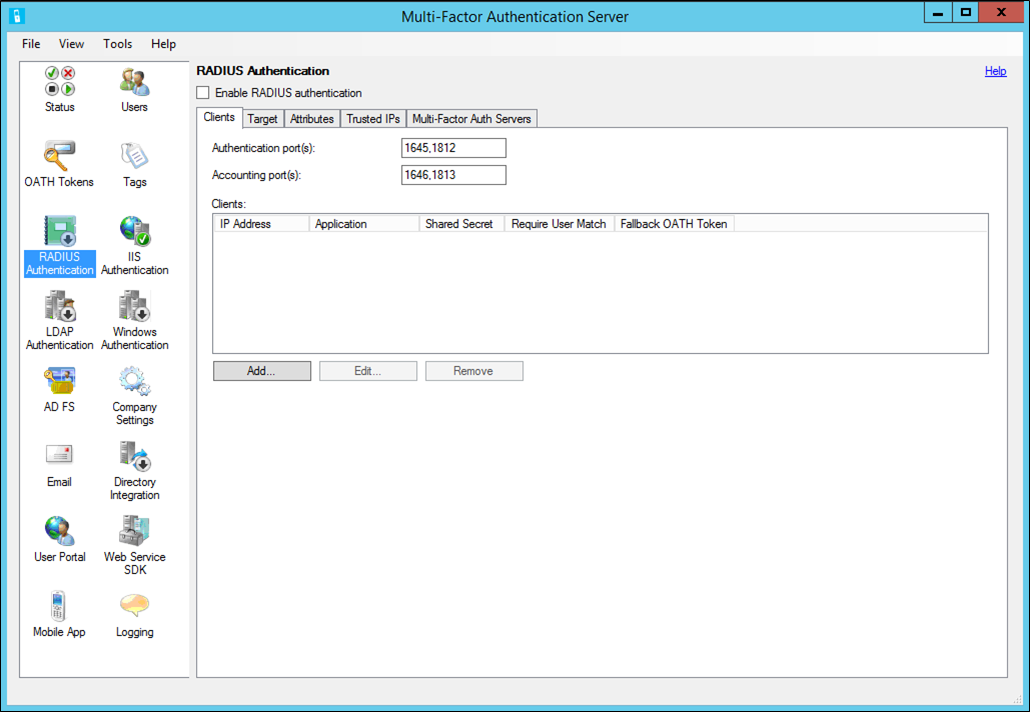

En Servidor Azure Multi-Factor Authentication, haga clic en el icono Autenticación de RADIUS en el menú izquierdo.

Active la casilla Habilitar autenticación RADIUS.

En la pestaña Clientes, cambie los puertos de autenticación y control si el servicio RADIUS de Azure MFA debe escuchar las solicitudes RADIUS en puertos no estándar.

Haga clic en Agregar.

Escriba la dirección IP del dispositivo o el servidor que se autenticará en el Servidor de Azure Multi-Factor Authentication, un nombre de aplicación (opcional) y un secreto compartido.

El nombre de la aplicación aparece en los informes puede mostrarse en los mensajes de autenticación SMS o de aplicación móvil.

El secreto compartido debe ser el mismo en el servidor de Azure Multi-Factor Authentication y en el dispositivo/servidor.

Active la casilla Requerir coincidencia de usuario de Multi-Factor Authentication si todos los usuarios se importaron al servidor y están sujetos a la autenticación multifactor. Si aún no se importó al servidor un número significativo de usuarios o se van a excluir de la verificación en dos pasos, deje la casilla desactivada.

Active la casilla Habilitar token OATH de reserva si desea usar códigos de acceso OATH desde aplicaciones de comprobación por móvil como método de copia de seguridad.

Haga clic en OK.

Repita los pasos del 4 al 8 para agregar todos los clientes RADIUS adicionales necesarios.

Configuración del cliente RADIUS

Haga clic en la pestaña Destino.

- Si el servidor de Azure MFA está instalado en un servidor unido a un dominio de un entorno de Active Directory, seleccione Dominio de Windows.

- Si los usuarios deben autenticarse en un directorio LDAP, seleccione Enlace LDAP. Seleccione el icono de integración de directorios y edite la configuración de LDAP en la pestaña Configuración para que el servidor pueda enlazar con su directorio. Puede encontrar instrucciones para configurar LDAP en la Guía de configuración de proxy LDAP.

- Si los usuarios deben autenticarse en otro servidor RADIUS, seleccione Servidores RADIUS.

Haga clic en Agregar para configurar el servidor al que el Servidor Azure MFA entregará las solicitudes RADIUS.

En el cuadro de diálogo Agregar servidor RADIUS, escriba la dirección IP del servidor RADIUS y un secreto compartido.

El secreto compartido debe ser el mismo en el Servidor Azure Multi-Factor Authentication y en el servidor RADIUS. Cambie el puerto de autenticación y el de cuentas si el servidor RADIUS usa puertos diferentes.

Haga clic en OK.

Agregue el Servidor Azure MFA como cliente RADIUS en el otro servidor RADIUS para que procese las solicitudes de acceso que se le envían desde el Servidor Azure MFA. Use el mismo secreto compartido configurado en el Servidor Azure Multi-Factor Authentication.

Repita estos pasos para agregar más servidores RADIUS. Configure el orden en el que el Servidor Azure MFA debe llamarlos con los botones Subir y Bajar.

Ha configurado correctamente Servidor Azure Multi-Factor Authentication. Ahora, el servidor está escuchando en los puertos configurados las solicitudes de acceso RADIUS de los clientes configurados.

Configuración del cliente RADIUS

Para configurar el cliente RADIUS, siga las siguientes instrucciones:

- Configure el dispositivo/servidor para autenticarse mediante RADIUS en la dirección IP de Servidor Microsoft Azure Multi-Factor Authentication, que funciona como servidor RADIUS.

- Use el mismo secreto compartido que se configuró anteriormente.

- Configure el tiempo de espera de RADIUS en un valor de 60 segundos para que haya tiempo para validar las credenciales del usuario, realizar la verificación en dos pasos, recibir su respuesta y, a continuación, responder a la solicitud de acceso RADIUS.

Pasos siguientes

Obtenga información sobre cómo integrar con la autenticación RADIUS si tiene la autenticación multifactor de Microsoft Entra en la nube.