Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

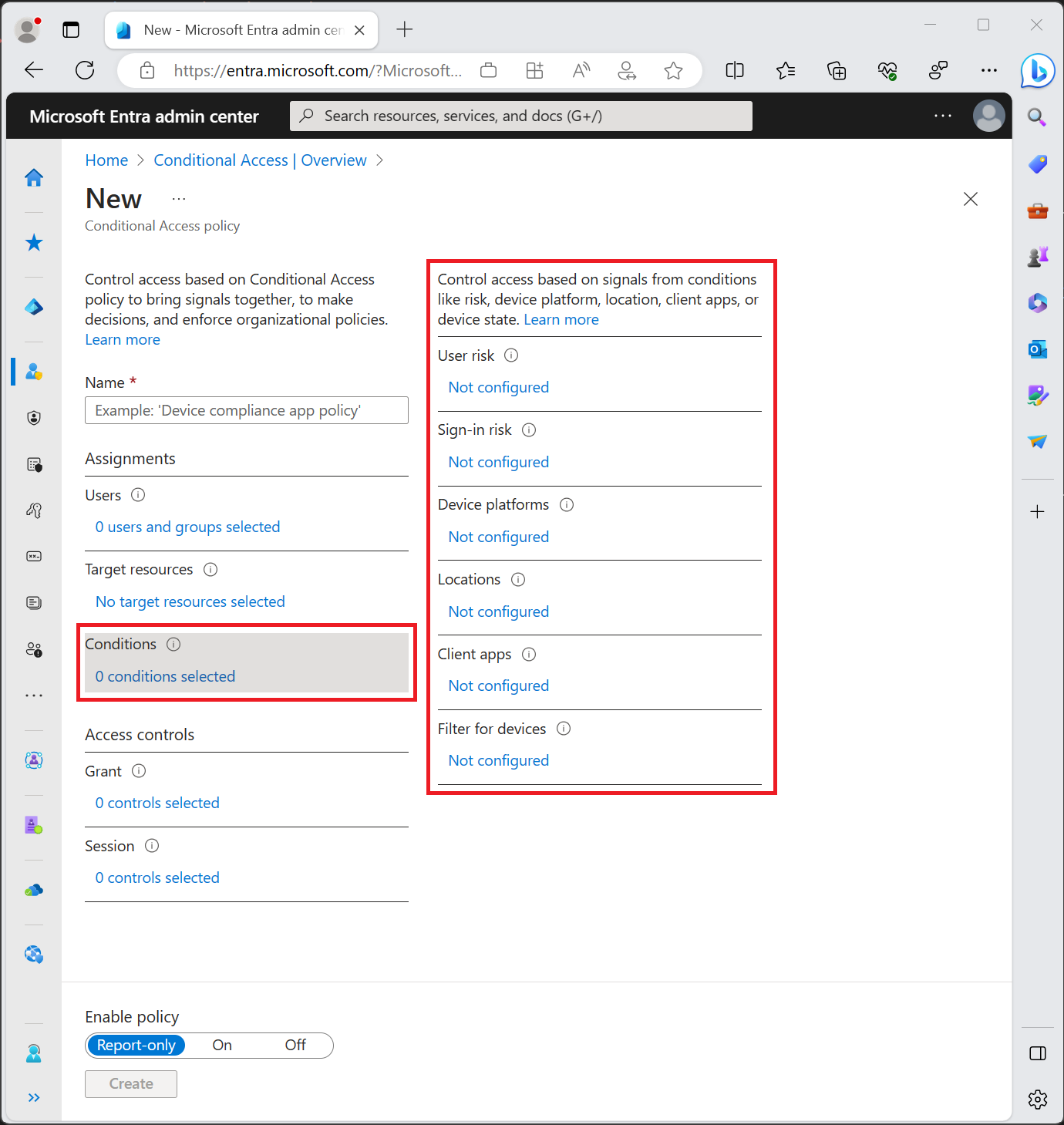

Dentro de una directiva de acceso condicional, un administrador puede usar una o varias señales para mejorar sus decisiones de directiva.

Se pueden combinar varias condiciones para crear directivas de acceso condicional específicas y concretas.

Cuando los usuarios acceden a una aplicación confidencial, un administrador puede factorizar varias condiciones en sus decisiones de acceso, como:

- Información de riesgo de inicio de sesión de ID Protection

- Ubicación de red

- Información del dispositivo

Riesgo de usuario

Los administradores con acceso a id. Protection pueden evaluar el riesgo de usuario como parte de una directiva de acceso condicional. Un riesgo de usuario representa la probabilidad de que una identidad o cuenta determinada esté en peligro. Encontrará más información sobre el riesgo de usuario en los artículos ¿Qué es el riesgo y Cómo: Configurar y habilitar directivas de riesgo?

Riesgo de inicio de sesión

Los administradores con acceso a ID Protection pueden evaluar el riesgo de inicio de sesión como parte de una directiva de acceso condicional. Un riesgo de inicio de sesión representa la probabilidad de que el propietario de la identidad no haya autorizado una solicitud de autenticación determinada. Encontrará más información sobre el riesgo de inicio de sesión en los artículos ¿Qué es el riesgo y Cómo: Configurar y habilitar directivas de riesgo?

Riesgo interno

Los administradores con acceso a la Protección adaptable de Microsoft Purview pueden incorporar señales de riesgo de Microsoft Purview a las decisiones de directiva de acceso condicional. El riesgo interno tiene en cuenta la gobernanza de datos, la seguridad de los datos y las configuraciones de riesgo y cumplimiento de Microsoft Purview. Estas señales se basan en factores contextuales como:

- Comportamiento del usuario

- Patrones históricos

- Detecciones de anomalías

Esta condición permite a los administradores usar directivas de acceso condicional para realizar acciones como bloquear el acceso, requerir métodos de autenticación más seguros o requerir la aceptación de términos de uso.

Esta funcionalidad implica la incorporación de parámetros que abordan específicamente posibles riesgos derivados dentro de una organización. Al configurar el acceso condicional para considerar el riesgo interno, los administradores pueden adaptar los permisos de acceso en función de factores contextuales, como el comportamiento del usuario, los patrones históricos y la detección de anomalías.

Para obtener más información, consulte el artículo Configuración y habilitación de una directiva basada en riesgos internos.

Plataformas de dispositivo

El acceso condicional identifica la plataforma de dispositivo mediante el uso de la información proporcionada por el dispositivo, como las cadenas de agente de usuario. Como las cadenas de agente de usuario se pueden modificar, esta información no se comprueba. El uso de la plataforma de dispositivos debe estar emparejado con las directivas de cumplimiento de dispositivos de Microsoft Intune o como parte de una declaración de bloqueo. El valor predeterminado es aplicarlo a todas las plataformas de dispositivo.

El acceso condicional admite las siguientes plataformas de dispositivo:

- Androide

- Ios

- Windows

- macOS

- Linux

Si bloquea la autenticación heredada con la condición Otros clientes, también puede establecer la condición de la plataforma del dispositivo.

No se admite la selección de plataformas de dispositivos macOS o Linux al seleccionar Requerir aplicación cliente aprobada o Requerir directiva de protección de aplicaciones como los únicos controles de concesión o cuando elija Requerir todos los controles seleccionados.

Importante

Microsoft recomienda tener una directiva de acceso condicional para plataformas de dispositivos no compatibles. Por ejemplo, para bloquear el acceso a los recursos corporativos desde Chrome OS o cualquier otro cliente no compatible, configure una directiva con una condición de plataformas de dispositivos que incluya cualquier dispositivo y excluya las plataformas de dispositivos compatibles, estableciendo Conceder control en Bloquear acceso.

Ubicaciones

La condición de las ubicaciones se movió.

Aplicaciones cliente

De manera predeterminada, todas las directivas de acceso condicional recién creadas se aplican a todos los tipos de aplicaciones cliente, incluso si la condición de las aplicaciones cliente no está configurada.

Nota:

El comportamiento de la condición de las aplicaciones cliente se actualizó en agosto de 2020. Si tiene directivas de acceso condicional existentes, permanecen sin cambios. Sin embargo, si selecciona una directiva existente, se elimina el interruptor Configurar y se seleccionan las aplicaciones cliente a las que se aplica la directiva.

Importante

Los inicios de sesión de clientes de autenticación heredados no admiten la autenticación multifactor (MFA) y no pasan la información de estado del dispositivo, por lo que están bloqueados por políticas de acceso condicional que exigen MFA o dispositivos compatibles. Si tiene cuentas que deben usar la autenticación heredada, debe excluir esas cuentas de la directiva, o bien configurar la directiva para que solo se aplique a los clientes de autenticación moderna.

Cuando el botón de alternancia Configurar está establecido en Sí, se aplica a los elementos seleccionados; cuando está establecido en No, se aplica a todas las aplicaciones cliente, incluidos los clientes de autenticación moderna y heredada. Este botón de alternancia no aparece en las directivas creadas antes de agosto de 2020.

- Clientes de autenticación moderna

- Explorador

- Estos incluyen aplicaciones basadas en web que usan protocolos como SAML, WS-Federation, OpenID Connect o servicios registrados como un cliente de OAuth Confidential.

- Aplicaciones móviles y aplicaciones de escritorio

- Esta opción incluye aplicaciones como las aplicaciones de teléfono y escritorio de Office.

- Explorador

- Clientes de autenticación heredada

- Clientes de Exchange ActiveSync

- Esta selección incluye cualquier uso del protocolo Exchange ActiveSync (EAS). Cuando la directiva bloquea el uso de Exchange ActiveSync, el usuario afectado recibe un solo correo electrónico de cuarentena. Este correo electrónico proporciona información sobre por qué están bloqueados e incluye instrucciones de corrección si es posible.

- Los administradores pueden aplicar directivas solo a las plataformas admitidas (como iOS, Android y Windows) mediante Microsoft Graph API de acceso condicional.

- Otros clientes

- Esta opción incluye clientes que usan protocolos de autenticación básicos o heredados que no admiten la autenticación moderna.

- SMTP: Utilizado por clientes POP e IMAP para enviar mensajes de correo electrónico.

- Detección automática: usada por clientes Outlook y EAS para buscar y conectarse a buzones en Exchange Online.

- Exchange Online PowerShell: se usa para conectarse a Exchange Online con PowerShell remoto. Si bloquea la autenticación básica para Exchange Online PowerShell, debe usar el módulo de Exchange Online PowerShell para conectarse. Para obtener instrucciones, consulte Conexión a Exchange Online PowerShell con autenticación multifactor.

- Servicios web Exchange (EWS): una interfaz de programación que se usa en Outlook, Outlook para Mac y aplicaciones de terceros.

- IMAP4: usado por clientes de correo electrónico IMAP.

- MAPI sobre HTTP (MAPI/HTTP): usado por Outlook 2010 y versiones posteriores.

- Libreta de direcciones sin conexión (OAB): una copia de las colecciones de listas de direcciones que Outlook descarga y usa.

- Outlook en cualquier lugar (RPC a través de HTTP): usado por Outlook 2016 y versiones anteriores.

- Servicio Outlook: usado por la aplicación de correo electrónico y calendario de Windows 10.

- POP3: usado por clientes de correo electrónico POP.

- Servicios web de creación de informes: se usan para recuperar datos de informes en Exchange Online.

- Esta opción incluye clientes que usan protocolos de autenticación básicos o heredados que no admiten la autenticación moderna.

- Clientes de Exchange ActiveSync

Estas condiciones se suelen usar para:

- Requerir un dispositivo administrado

- Bloquear la autenticación heredada

- Bloquear aplicaciones web, pero permitir aplicaciones móviles o de escritorio

Exploradores compatibles

Esta configuración funciona con todos los exploradores. Sin embargo, para satisfacer una directiva de dispositivo, como un requisito de dispositivo compatible, se admiten los sistemas operativos y exploradores siguientes. Los sistemas operativos y los exploradores que quedan fuera de la compatibilidad estándar no se muestran en esta lista:

| Sistemas operativos | Exploradores |

|---|---|

| Windows 10 y versiones posteriores | Microsoft Edge, Chrome, Firefox 91+ |

| Windows Server 2022 | Microsoft Edge, Chrome |

| Windows Server 2019 | Microsoft Edge, Chrome |

| Ios | Microsoft Edge, Safari (consulte las notas) |

| Androide | Microsoft Edge, Chrome |

| macOS | Microsoft Edge, Chrome, Firefox 133+, Safari |

| Escritorio de Linux | Microsoft Edge |

Estos exploradores admiten la autenticación de dispositivo, lo que permite identificar y validar el dispositivo con respecto a una directiva. Se produce un error en la comprobación del dispositivo si el explorador se ejecuta en modo privado o si las cookies están deshabilitadas.

Nota:

Microsoft Edge 85+ requiere que el usuario inicie sesión en el explorador para pasar correctamente la identidad del dispositivo. De lo contrario, se comporta como Chrome sin la Extensión de inicio de sesión único de Microsoft. Este inicio de sesión podría no producirse automáticamente en un escenario de unión a un dispositivo híbrido.

Safari es compatible con el acceso condicional basado en un dispositivo administrado, pero no puede satisfacer las condiciones Requerir aplicación cliente aprobada o Requerir la directiva de protección de aplicaciones. Un explorador administrado como Microsoft Edge satisface los requisitos aprobados de la aplicación cliente y la directiva de protección de aplicaciones. En iOS con soluciones MDM que no son de Microsoft, solo el navegador Microsoft Edge es compatible con la directiva de dispositivos.

Firefox 91 y las versiones posteriores son compatibles con el acceso condicional basado en dispositivos, pero es necesario habilitar la opción "Permitir el inicio de sesión único de Windows para Microsoft, cuentas de trabajo y escolares".

Chrome 111+ es compatible con el acceso condicional basado en dispositivos, pero es necesario habilitar "CloudApAuthEnabled".

Los dispositivos macOS que usan el complemento Enterprise SSO requieren la extensión de Inicio de sesión único de Microsoft para admitir el inicio de sesión único y el acceso condicional basado en dispositivos en Google Chrome.

Los dispositivos macOS que usan el explorador Firefox deben ejecutar macOS versión 10.15 o posterior y tener instalado y configurado correctamente el complemento Microsoft Enterprise SSO.

¿Por qué veo una solicitud de certificado en el explorador?

En los dispositivos Windows 7, iOS, Android y macOS se identifican mediante un certificado de cliente. Este certificado se aprovisiona cuando se registra el dispositivo. Cuando un usuario inicia sesión por primera vez a través del explorador, se le pide que seleccione el certificado. El usuario debe seleccionar este certificado antes de usar el explorador.

Compatibilidad con Chrome

Windows

Para obtener compatibilidad con Chrome en Windows 10 Creators Update (versión 1703) o posterior, instala la extensión de inicio de sesión único de Microsoft o habilita la extensión CloudAPAuthEnabled de Chrome. Estas configuraciones son necesarias cuando una directiva de acceso condicional requiere detalles específicos del dispositivo para plataformas Windows en particular.

Para habilitar automáticamente la directiva CloudAPAuthEnabled en Chrome, crea la siguiente clave del Registro:

- Ruta de acceso:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome - Nombre:

CloudAPAuthEnabled - Valor:

0x00000001 - TipoDePropiedad:

DWORD

Para implementar automáticamente la extensión de inicio de sesión único de Microsoft en los exploradores Chrome, crea la siguiente clave del Registro mediante la directiva de ExtensionInstallForcelist en Chrome:

- Ruta de acceso:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome\ExtensionInstallForcelist - Nombre:

1 - Tipo:

REG_SZ (String) - Datos:

ppnbnpeolgkicgegkbkbjmhlideopiji;https://clients2.google.com/service/update2/crx

Para la compatibilidad con Chrome en Windows 8.1 y 7, crea la siguiente clave del Registro:

- Ruta de acceso:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Chrome\AutoSelectCertificateForUrls - Nombre:

1 - Tipo:

REG_SZ (String) - Datos:

{"pattern":"https://device.login.microsoftonline.com","filter":{"ISSUER":{"CN":"MS-Organization-Access"}}}

macOS

Los dispositivos macOS que usan el complemento Enterprise SSO requieren la extensión de Inicio de sesión único de Microsoft para admitir el inicio de sesión único y el acceso condicional basado en dispositivos en Google Chrome.

Para las implementaciones basadas en MDM de Google Chrome y la administración de extensiones, consulta Configurar el explorador Chrome en Mac y ExtensionInstallForcelist.

Clientes de escritorio y aplicaciones móviles compatibles

Los administradores pueden seleccionar Aplicaciones móviles y clientes de escritorio como aplicación cliente.

Esta configuración afecta a los intentos de acceso realizados desde las siguientes aplicaciones móviles y clientes de escritorio:

| Aplicaciones cliente | Servicio de destino | Plataforma |

|---|---|---|

| Aplicación de Dynamics CRM | Dynamics CRM | Windows 10, Windows 8.1, iOS y Android |

| Aplicación de Correo electrónico/Calendario/People, Outlook 2016, Outlook 2013 (con la autenticación moderna) | Exchange Online | Windows 10 |

| Directiva de MFA y de ubicación para las aplicaciones. No se admiten las directivas basadas en dispositivos. | Cualquier servicio de aplicaciones de Mis aplicaciones | Android e iOS |

| Microsoft Teams Services: esta aplicación cliente controla todos los servicios que admiten Microsoft Teams y todas sus aplicaciones cliente: escritorio de Windows, iOS, Android, WP y cliente web. | Microsoft Teams | Windows 10, Windows 8.1, Windows 7, iOS, Android y macOS |

| Aplicaciones de Office 2016, Office 2013 (con autenticación moderna), cliente de sincronización de OneDrive | SharePoint (en inglés) | Windows 8.1, Windows 7, Windows 7 |

| Aplicaciones de Office 2016, aplicaciones universales de Office, Office 2013 (con autenticación moderna), cliente de sincronización de OneDrive | SharePoint Online | Windows 10 |

| Office 2016 (solo Word, Excel, PowerPoint y OneNote). | SharePoint (en inglés) | macOS |

| Office 2019 | SharePoint (en inglés) | Windows 10, macOS |

| Aplicaciones móviles de Office | SharePoint (en inglés) | Android, iOS |

| Aplicación de Yammer para Office | Yammer | Windows 10, iOS y Android |

| Perspectivas 2019 | SharePoint (en inglés) | Windows 10, macOS |

| Outlook 2016 (Office para macOS) | Exchange Online | macOS |

| Outlook 2016, Outlook 2013 (con autenticación moderna) y Skype Empresarial (con autenticación moderna) | Exchange Online | Windows 8.1, Windows 7, Windows 7 |

| Aplicación móvil de Outlook | Exchange Online | Android, iOS |

| Aplicación de Power BI | Servicio Power BI | Windows 10, Windows 8.1, Windows 7, Android e iOS |

| Skype Empresarial | Exchange Online | Android, iOS |

| Aplicación Azure DevOps Services (anteriormente conocida como Visual Studio Team Services o VSTS) | Azure DevOps Services (anteriormente conocido como Visual Studio Team Services o VSTS) | Windows 10, Windows 8.1, Windows 7, iOS y Android |

Clientes de Exchange ActiveSync

- Los administradores solo pueden seleccionar clientes de Exchange ActiveSync al asignar directivas a usuarios o grupos. Si seleccionas Todos los usuarios, Todos los usuarios externos e invitados o Roles del directorio, todos los usuarios estarán sujetos a la directiva.

- Cuando los administradores crean una directiva asignada a los clientes de Exchange ActiveSync, Exchange Online debe ser la única aplicación en la nube asignada a la directiva.

- Los administradores pueden restringir el ámbito de esta directiva a plataformas específicas mediante la condición Plataformas de dispositivo.

Si el control de acceso que se asigna a la directiva usa Requerir aplicación cliente aprobada, se dirige al usuario para que instale y use el cliente móvil de Outlook. En el caso de que se requiera una autenticación multifactor, aceptar los Términos de uso o tener en cuenta controles personalizados, los usuarios afectados se bloquearán, ya que la autenticación básica no admite estos controles.

Para obtener más información, consulta los siguientes artículos.

- Bloqueo de la autenticación heredada en Azure AD con acceso condicional

- Uso obligatorio de aplicaciones cliente aprobadas para el acceso a aplicaciones en la nube mediante el acceso condicional

Otros clientes

Si seleccionas Otros clientes, puedes especificar una condición que afecta a las aplicaciones que usan la autenticación básica con protocolos de correo electrónico como IMAP, MAPI, POP, SMTP y aplicaciones de Office más antiguas que no usan la autenticación moderna.

Estado del dispositivo (en desuso)

Esta condición está en desuso. Los clientes deben usar la condición de filtro para dispositivos de la directiva de acceso condicional para satisfacer escenarios, lo que anteriormente se lograba mediante la condición de estado del dispositivo.

Importante

El estado del dispositivo y los filtros de los dispositivos no se pueden usar juntos en la directiva de acceso condicional. Los filtros para dispositivos proporcionan un filtrado más pormenorizado, incluida la compatibilidad con la información de estado del dispositivo a través de las propiedades trustType y isCompliant.

Filtro para dispositivos

Cuando los administradores configuran el filtro para los dispositivos como condición, pueden incluir o excluir dispositivos en función de un filtro mediante una expresión de regla en las propiedades del dispositivo. La expresión de regla del filtro para dispositivos se puede crear mediante el generador de reglas o la sintaxis de regla. Esta experiencia es similar a la que se usa para las reglas de los grupos de membresía dinámica. Para obtener más información, consulta el artículo Acceso condicional: filtros para dispositivos.

Flujos de autenticación (versión preliminar)

Los flujos de autenticación controlan cómo usa su organización determinados protocolos de autenticación y autorización y concesiones. Estos flujos pueden proporcionar una experiencia sencilla a los dispositivos que puedan carecer de dispositivos de entrada locales, como dispositivos compartidos o de señalización digital. Usa este control para configurar métodos de transferencia como flujo de código de dispositivo o transferencia de autenticación.