Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En esta guía paso a paso, aprenderá a registrar una aplicación en microsoft Entra ID. Este proceso es esencial para establecer una relación de confianza entre la aplicación y la plataforma de identidad de Microsoft. Al completar este inicio rápido, habilitará la administración de identidades y acceso (IAM) para la aplicación, lo que le permite interactuar de forma segura con los servicios y las API de Microsoft.

Requisitos previos

- Una cuenta de Azure que tenga una suscripción activa. Cree una cuenta gratuita.

- La cuenta de Azure debe ser como mínimo un Desarrollador de aplicaciones.

- Un personal o un inquilino externo. Puede usar el directorio predeterminado para este inicio rápido. Si necesita un inquilino externo, complete la configuración de un inquilino externo.

Registro de una aplicación

El registro de la aplicación en Microsoft Entra establece una relación de confianza entre la aplicación y la plataforma de identidad de Microsoft. La confianza es unidireccional. La aplicación confía en la plataforma de identidad de Microsoft, y no al revés. Una vez creado, el objeto de aplicación no se puede mover entre distintos inquilinos.

Siga estos pasos para crear el registro de la aplicación:

Inicie sesión en el Centro de administración de Microsoft Entra como al menos un desarrollador de aplicaciones.

Si tiene acceso a varios inquilinos, use el icono

Configuración del menú superior para cambiar al inquilino en el que desea registrar la aplicación.

Configuración del menú superior para cambiar al inquilino en el que desea registrar la aplicación.Vaya a Entra ID>Registros de Aplicaciones y seleccione Nuevo registro.

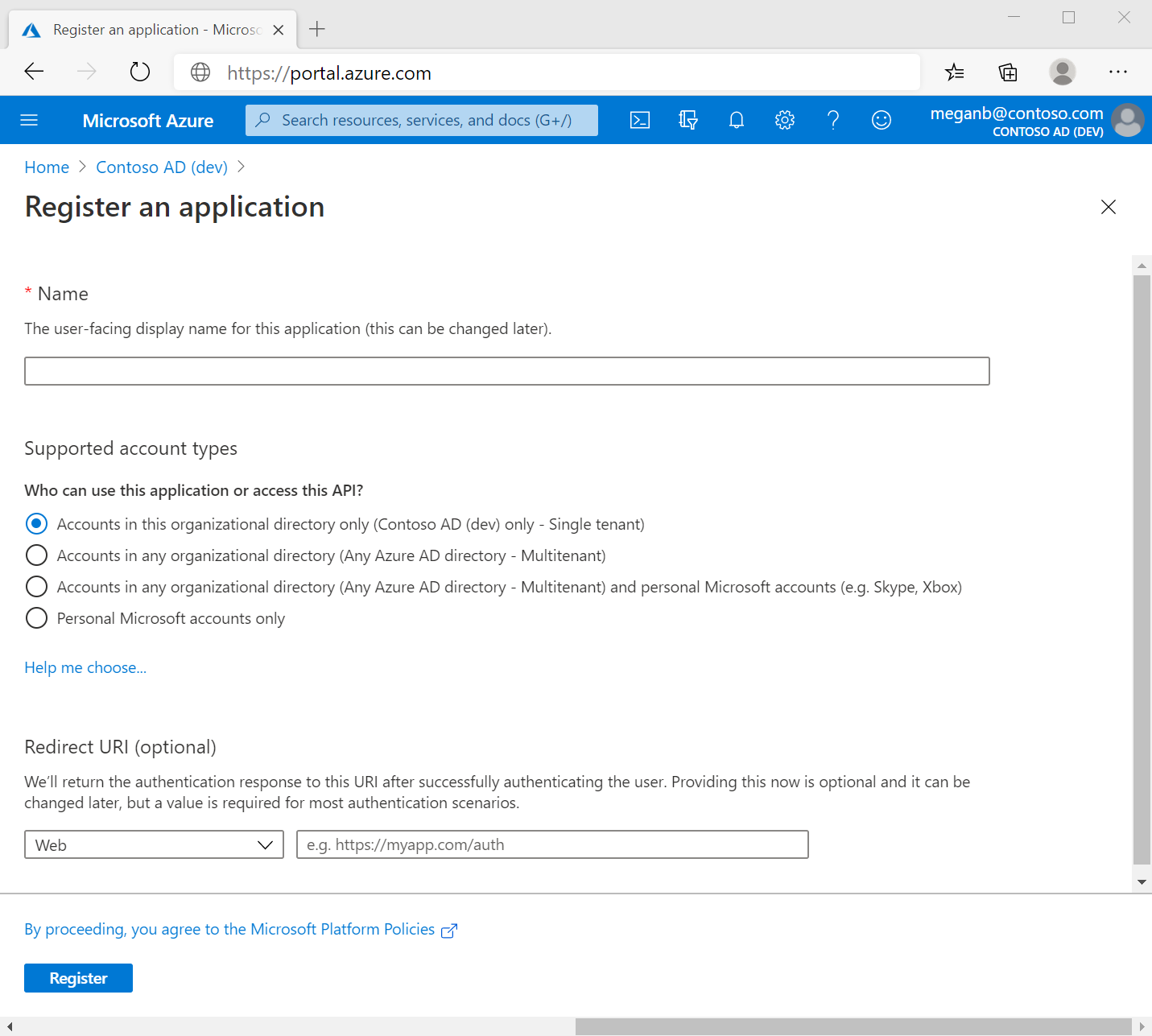

Escriba un nombre descriptivo para la aplicación, por ejemplo identity-client-app. Los usuarios de la aplicación pueden ver este nombre y se puede cambiar en cualquier momento. Puede tener varios registros de aplicaciones con el mismo nombre.

En Tipos de cuenta admitidos, especifique quién puede usar la aplicación. Se recomienda seleccionar solo Cuentas en este directorio organizativo para la mayoría de las aplicaciones. Consulte la tabla para obtener más información sobre cada opción.

Tipos de cuenta admitidos Descripción Solo las cuentas en este directorio organizativo En el caso de las aplicaciones de Inquilino único que usarán solo los usuarios (o invitados) en su inquilino. Cuentas en cualquier directorio organizativo Para las aplicaciones multicliente, quieres que los usuarios de cualquier inquilino de Microsoft Entra puedan usar tu aplicación. Ideal para aplicaciones de software como servicio (SaaS) que pretende proporcionar a varias organizaciones. Cuentas en cualquier directorio organizativo y cuentas Microsoft personales Para aplicaciones multitenant que admiten cuentas personales y organizativas de Microsoft (por ejemplo, Skype, Xbox, Live, Hotmail). Cuentas personales de Microsoft Para las aplicaciones que solo usan las cuentas personales de Microsoft (por ejemplo, Skype, Xbox, Live, Hotmail). Seleccione Registrar para completar el registro de la aplicación.

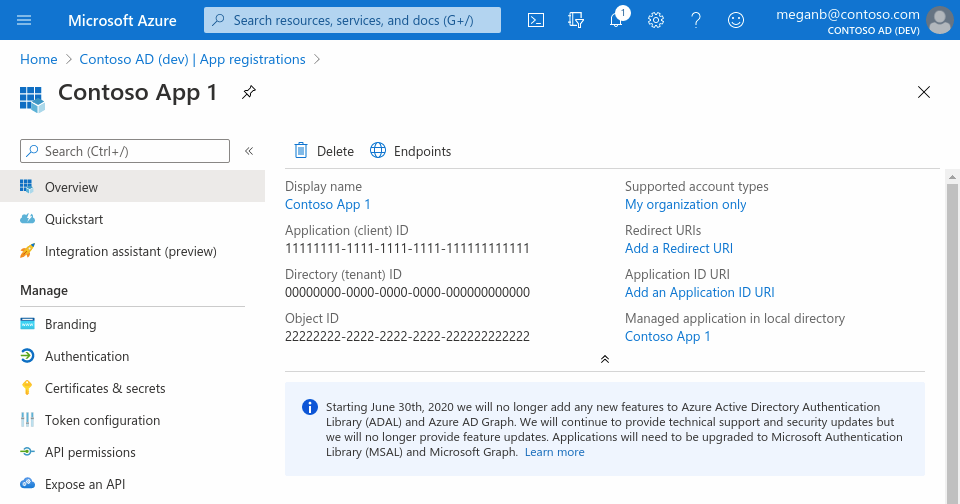

Se muestra la página Información general de la aplicación. Registre el identificador de aplicación (cliente), que identifica de forma única la aplicación y se usa en el código de la aplicación como parte de la validación de los tokens de seguridad que recibe de la plataforma de identidad de Microsoft.

Importante

De forma predeterminada, los nuevos registros de aplicaciones están ocultos a los usuarios. Cuando esté listo para que los usuarios vean la aplicación en su página Mis aplicaciones , puede habilitarla. Para habilitar la aplicación, en el Centro de administración de Microsoft Entra, vaya a AplicacionesEmpresariales> y seleccione la aplicación. A continuación, en la página Propiedades , establezca Visible para los usuarios? en Sí.

Concesión de consentimiento del administrador (solo inquilinos externos)

Una vez registrada la aplicación, se le asigna el permiso User.Read . Sin embargo, para los inquilinos externos, los propios usuarios del cliente no pueden dar su consentimiento a los permisos por sí mismos. Como administrador debe dar su consentimiento a este permiso en nombre de todos los usuarios del inquilino:

- En la página Información general del registro de la aplicación, en Administrar , seleccione Permisos de API.

- Seleccione Conceder consentimiento del administrador para el < nombre >del inquilino y, a continuación, seleccione Sí.

- Seleccione Actualizar y compruebe que Concedido a el < nombre del inquilino> aparece en Estado para el permiso.