Federación con proveedores de identidades SAML o WS-Fed para usuarios invitados

Se aplica a:  Inquilinos de personal

Inquilinos de personal  Inquilinos externos (más información)

Inquilinos externos (más información)

Nota:

La federación directa de Microsoft Entra External ID ahora se conoce como Federación con un proveedor de identidades (IdP) de SAML o WS-Fed.

En este artículo se indica cómo configurar una federación con cualquier organización cuyo proveedor de identidades (IdP) admita el protocolo SAML 2.0 o WS-Fed. Al configurar la federación con un proveedor de identidades de un asociado, los nuevos usuarios invitados de ese dominio pueden utilizar su propia cuenta de la organización administrada por el proveedor de identidades para iniciar sesión en su inquilino de Microsoft Entra y empezar a colaborar con usted. No es necesario que el usuario invitado cree otra cuenta en Microsoft Entra.

Importante

- Ahora puede configurar la federación de IdP de SAML/WS-Fed con otros dominios comprobados con Microsoft Entra ID. El dominio comprobado debe estar en un inquilino independiente desde donde vaya a configurar la federación. Una vez configurada, para asegurarse de que los usuarios inician sesión con el IdP federado en lugar de con Microsoft Entra ID, configure el orden de canje de invitaciones en las opciones de acceso entre inquilinos para la colaboración B2B entrante.

- Ya no se admite una lista de IdP permitidos para las nuevas federaciones de IdP SAML/WS-Fed. Al configurar una nueva federación externa, consulte Paso 1: Determinación de si el asociado necesita actualizar sus registros de texto DNS.

- En la solicitud SAML enviada por Microsoft Entra ID para federaciones externas, la dirección URL del emisor es un punto de conexión con inquilinos. En el caso de las nuevas federaciones, se recomienda que todos nuestros asociados establezcan la audiencia de IdP basado en SAML o WS-Fed en un punto de conexión con inquilinos. Vea las secciones de atributos y notificaciones necesarios de SAML 2.0 y WS-Fed. Las federaciones existentes configuradas con el punto de conexión global seguirán funcionando, pero las nuevas federaciones dejarán de funcionar si el IdP externo espera una dirección URL del emisor global en la solicitud SAML.

- Hemos quitado la limitación de dominio único. Ahora puede asociar varios dominios a una configuración de federación individual.

- Se ha eliminado la limitación que exigía que el dominio de la dirección URL de autenticación coincidiera con el dominio de destino o procediera de un proveedor de identidades permitido. Para obtener detalles, vea Paso 1: Determinación de si el asociado necesita actualizar sus registros de texto DNS.

¿Cuándo se autentica un usuario invitado con la federación con un proveedor de identidades SAML o WS-Fed?

Después de configurar la federación con el IdP de SAML/WS-Fed de una organización:

Si el dominio con el que está federando no es un dominio comprobado por Microsoft Entra ID, los nuevos usuarios invitados que invite se autenticarán con ese IdP de SAML/WS-Fed.

Si el dominio es Microsoft Entra ID comprobado, también debe configurar las opciones de orden de canje (versión preliminar) en la configuración de acceso entre inquilinos para la colaboración B2B entrante para priorizar el canje con el IdP federado. A continuación, los nuevos usuarios invitados que haya invitado se autenticarán con ese IDP de SAML/WS-Fed.

Es importante tener en cuenta que la configuración de la federación no cambia el método de autenticación para los usuarios invitados que ya han canjeado una invitación. Estos son algunos ejemplos:

- Los usuarios invitados ya han canjeado las invitaciones de usted y, después, ha configurado la federación con el IdP de SAML/WS-Fed de la organización. Estos usuarios invitados siguen usando el mismo método de autenticación que usaron antes de configurar la federación.

- Ha configurado la federación con un proveedor de identidades SAML/WS-Fed de una organización e invita a usuarios y, después, la organización asociada migra a Microsoft Entra ID. Los usuarios invitados que ya dispongan de invitaciones canjeadas seguirán usando el IdP SAML/WS-Fed federado hasta que esté la directiva de la federación en el inquilino.

- Elimina la federación con el IdP samL/WS-Fed de una organización. Los usuarios invitados que usen actualmente el IdP de SAML/WS-Fed no pueden iniciar sesión.

En cualquiera de estos casos, puede actualizar el método de autenticación de un usuario invitado mediante el restablecimiento de su estado de canje.

La federación con un proveedor de identidades SAML o WS-Fed está asociada a espacios de nombres de dominio, como contoso.com y fabrikam.com. Al establecer una federación con AD FS o un proveedor de identidades de terceros, las organizaciones asocian uno o más espacios de nombres de dominio a estos proveedores de identidades.

Experiencia del usuario final

Con la federación por medio de un proveedor de identidades SAML o WS-Fed, los usuarios invitados inician sesión en el inquilino de Microsoft Entra usando su propia cuenta de la organización. Cuando acceden a los recursos compartidos y se les pide que inicien sesión, se redirige a los usuarios al proveedor de identidades. Después de iniciar sesión correctamente, vuelven a Microsoft Entra ID para acceder a los recursos. Si la sesión de Microsoft Entra expira o deja de ser válida y el IdP federado tiene habilitado el inicio de sesión único, el usuario experimenta el inicio de sesión único. Si la sesión del usuario federado es válida, no se le pedirá que vuelva a iniciar sesión. De lo contrario, el usuario se redirige a su IdP para el inicio de sesión.

Puntos de conexión de inicio de sesión

Ahora, los usuarios invitados de la federación con un proveedor de identidades SAML o WS-Fed pueden iniciar sesión en sus aplicaciones multiinquilino o en las aplicaciones propias de Microsoft utilizando un punto de conexión común (en otras palabras, una dirección URL general de la aplicación que no incluya el contexto del inquilino). Durante el proceso de inicio de sesión, el usuario invitado elige Opciones de inicio de sesión y después selecciona Sign in to an organization (Iniciar sesión en una organización). Después, escribe el nombre de la organización y continúa iniciando sesión con sus propias credenciales.

Los usuarios invitados de la federación con un proveedor de identidades SAML o WS-Fed también pueden usar puntos de conexión de la aplicación que incluyan la información del inquilino; por ejemplo:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

También puede proporcionar a los usuarios invitados un vínculo directo a una aplicación o recurso que incluya la información del inquilino; por ejemplo, https://myapps.microsoft.com/signin/Twitter/<application ID?tenantId=<your tenant ID>.

Preguntas más frecuentes

¿Puedo configurar la federación con un proveedor de identidades SAML o WS-Fed con dominios de Microsoft Entra ID verificados?

Sí, ahora puede configurar la federación de IdP de SAML/WS-Fed con otros dominios comprobados de Microsoft Entra ID. Esto incluye dominios comprobados en los que el inquilino se ha sometido a una adquisición de administrador de . Si el dominio con el que está federando es comprobado el Microsoft Entra ID, también debe configurar el orden de canje de configuración (versión preliminar) en la configuración de acceso entre inquilinos para la colaboración B2B entrante para asegurarse de que cuando los usuarios invitados inicien sesión, canjeen sus invitaciones mediante el IdP federado en lugar de Microsoft Entra ID.

Actualmente, la configuración del orden de canje no se admite en las nubes. Si el dominio con el que está federando es Microsoft Entra ID comprobado en otra nube de Microsoft, el canje de Microsoft Entra siempre tiene prioridad.

¿Puedo configurar la federación con un proveedor de identidades SAML o WS-Fed con un dominio para el que existe un inquilino no administrado (verificado por correo electrónico)?

Sí, puede configurar la federación con un proveedor de identidades SAML o WS-Fed con dominios que no verificados por DNS en Microsoft Entra ID, incluidos los inquilinos no administrados (verificados por correo electrónico o "virales") de Microsoft Entra. Estos inquilinos se crean cuando un usuario canjea una invitación B2B o lleva a cabo un registro de autoservicio en Microsoft Entra ID usando un dominio que no existe actualmente.

¿Cuántas relaciones de federación puedo crear?

Actualmente, se admite un máximo de 1000 relaciones de federación. Este límite incluye tanto las federaciones internas como las federaciones con un proveedor de identidades SAML o WS-Fed.

¿Puedo configurar la federación con varios dominios del mismo inquilino?

Sí, ahora admitimos la federación de un proveedor de identidades SAML o WS-Fed con varios dominios del mismo inquilino.

¿Es necesario renovar el certificado de firma cuando expire?

Si especifica la dirección URL de metadatos en la configuración del proveedor de identidades, Microsoft Entra ID renueva automáticamente el certificado de firma cuando expira. Sin embargo, si el certificado rota por cualquier razón antes de expirar o si no proporciona una dirección URL de metadatos, Microsoft Entra ID no puede renovarlo. En este caso, deberá actualizar manualmente el certificado de firma.

Si la federación con un proveedor de identidades SAML o WS-Fed y la autenticación con código de acceso de un solo uso por correo electrónico están habilitadas, ¿qué método tiene prioridad?

Cuando se establece la federación con un proveedor de identidades SAML o WS-Fed con una organización asociada, esta federación tiene prioridad sobre la autenticación con código de acceso de un solo uso por correo electrónico para los nuevos usuarios invitados de esa organización. Si un usuario invitado ha canjeado una invitación mediante la autenticación de código de acceso de un solo uso antes de configurar la federación con un proveedor de identidades SAML o WS-Fed, seguirá utilizando la autenticación de código de acceso de un solo uso.

¿Se ocupa la federación con un proveedor de identidades SAML o WS-Fed de los problemas de inicio de sesión debidos a unos inquilinos parcialmente sincronizados?

No, la característica del código de acceso de un solo uso por correo electrónico se debe usar en este escenario. El término "inquilinato parcialmente sincronizado" hace referencia a un inquilino de Microsoft Entra de un asociado en el que las identidades de usuario del entorno local no se han sincronizado completamente en la nube. Un invitado cuya identidad aún no existe en la nube pero que intenta canjear su invitación de B2B no podrá iniciar sesión. La característica del código de acceso de un solo uso permitiría a este invitado iniciar sesión. La federación con un proveedor de identidades SAML o WS-Fed permite abordar escenarios en los que el invitado tiene su propia cuenta de la organización administrada por el proveedor de identidades, pero la organización no tiene presencia en Microsoft Entra.

Una vez configurada la federación con un proveedor de identidades SAML o WS-Fed con una organización, ¿es necesario enviar cada invitado y canjear una invitación individual?

Al invitar a nuevos invitados, deberá enviar invitaciones o proporcionar vínculos directos para que los invitados puedan completar los pasos de canje. En el caso de los invitados ya existentes, no es necesario enviar invitaciones nuevas. Los invitados existentes seguirán usando el método de autenticación que usaron antes de configurar la federación. Si desea que estos invitados empiecen a usar la federación para la autenticación, puede restablecer su estado de canje. A continuación, la próxima vez que accedan a la aplicación o usen el vínculo de la invitación, repetirán el proceso de canje y empezarán a usar la federación como método de autenticación.

¿Hay alguna manera de enviar una solicitud firmada al proveedor de identidades de SAML?

Actualmente, la federación con SAML o WS-Fed para Microsoft Entra no admite el envío de un token de autenticación firmado al proveedor de identidades SAML.

¿Qué permisos se requieren para configurar un proveedor de identidades SAML/Ws-Fed?

Debe ser al menos un administrador de proveedor de identidades externas para configurar un proveedor de identidades SAML/Ws-Fed.

¿Elimina la federación la necesidad de crear una cuenta de invitado en mi directorio para el usuario de colaboración B2B?

No. Se crea una cuenta de invitado para un usuario de colaboración B2B en el directorio, independientemente del método de autenticación o federación utilizado. Este objeto de usuario permite conceder acceso a las aplicaciones, asignar roles y definir la pertenencia a grupos de seguridad.

Paso 1: Determinación de si el asociado necesita actualizar sus registros de texto DNS

Según el proveedor de identidades del asociado, es posible que este tenga que actualizar sus registros DNS para habilitarle la federación. Siga estos pasos para determinar si se necesitan actualizaciones DNS.

Nota

Ya no se admite una lista de IdP permitidos para las nuevas federaciones de IdP SAML/WS-Fed.

Compruebe la dirección URL de autenticación pasiva del IdP del asociado para ver si el dominio coincide con el dominio de destino o un host dentro del dominio de destino. Es decir, al configurar la federación para

fabrikam.com:- Si el punto de conexión de autenticación pasiva es

https://fabrikam.comohttps://sts.fabrikam.com/adfs(un host del mismo dominio), no se necesita ningún cambio de DNS. - Si el punto de conexión de autenticación pasiva es

https://fabrikamconglomerate.com/adfsohttps://fabrikam.com.uk/adfs, el dominio no coincide con el dominio fabrikam.com, por lo que el asociado tiene que agregar un registro de texto para la dirección URL de autenticación a su configuración DNS.

- Si el punto de conexión de autenticación pasiva es

Si se necesitan cambios de DNS en función del paso anterior, pida al asociado que agregue un registro TXT a los registros DNS de su dominio, como en el ejemplo siguiente:

fabrikam.com. IN TXT DirectFedAuthUrl=https://fabrikamconglomerate.com/adfs

Paso 2: Configuración del proveedor de identidades de la organización asociada

A continuación, la organización asociada debe configurar su proveedor de identidades con las notificaciones necesarias y las confianzas de los usuarios de confianza.

Nota:

Para ilustrar cómo configurar un proveedor de identidades para la federación con un proveedor de identidades SAML o WS-Fed, usaremos los Servicios de federación de Active Directory (AD FS) como ejemplo. Consulte el artículo Configuración de la federación con un proveedor de identidades SAML o WS-Fed con AD FS, que ofrece ejemplos de cómo configurar AD FS como un proveedor de identidades de SAML 2.0 o WS-Fed en preparación para la federación.

Configuración de SAML 2.0

Microsoft Entra B2B se puede configurar para la federación con proveedores de identidades que usan el protocolo SAML con los requisitos específicos que se indican en esta sección. Para obtener más información sobre cómo configurar una confianza entre su proveedor de identidades SAML y Microsoft Entra ID, consulte Uso de un proveedor de identidades (IdP) de SAML 2.0 para el inicio de sesión único.

Nota:

Ahora puede configurar la federación de IdP de SAML/WS-Fed con otros dominios comprobados de Microsoft Entra ID. Para obtener más información, consulte la sección Preguntas frecuentes.

Atributos y notificaciones de SAML 2.0 necesarios

En las tablas siguientes se muestran los requisitos de los atributos y las notificaciones específicos que se deben configurar en el proveedor de identidades de terceros. Para configurar la federación, se deben recibir los siguientes atributos en la respuesta de SAML 2.0 del proveedor de identidades. Estos atributos se pueden configurar mediante la vinculación con el archivo XML del servicio de token de seguridad en línea o la introducción manual.

Nota

Asegúrese de que el valor coincide con la nube para la que está configurando la federación externa.

Atributos necesarios para la respuesta de SAML 2.0 desde el proveedor de identidades:

| Atributo | Value |

|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

| Público | https://login.microsoftonline.com/<tenant ID>/ (Recomendado) Reemplace <tenant ID> por el identificador del inquilino de Microsoft Entra con el que va a configurar la federación.En la solicitud SAML enviada por Microsoft Entra ID para las federaciones externas, la dirección URL del emisor es un punto de conexión con inquilinos (por ejemplo, https://login.microsoftonline.com/<tenant ID>/). En el caso de las nuevas federaciones, se recomienda que todos nuestros asociados establezcan la audiencia de IdP basado en SAML o WS-Fed en un punto de conexión con inquilinos. Las federaciones configuradas actualmente con el punto de conexión global (por ejemplo, urn:federation:MicrosoftOnline) siguen funcionando, pero las nuevas federaciones dejan de funcionar si el IdP externo espera una dirección URL del emisor global en la solicitud SAML enviada por Microsoft Entra ID. |

| Emisor | El URI del emisor del IdP del asociado, por ejemplo http://www.example.com/exk10l6w90DHM0yi.... |

Las notificaciones necesarias para el token de SAML 2.0 emitido por el proveedor de identidades:

| Nombre del atributo | Value |

|---|---|

| Formato de NameID | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

emailaddress |

Configuración de WS-Fed

Microsoft Entra B2B se puede configurar para que funcione con proveedores de identidades que usan el protocolo WS-Fed. En esta sección se describen los requisitos. Actualmente, los dos proveedores WS-Fed cuya compatibilidad con Microsoft Entra ID se ha probado son AD FS y Shibboleth. Para obtener más información sobre cómo establecer la relación de confianza para un usuario autenticado entre un proveedor compatible con WS-Fed y Microsoft Entra ID, consulte el documento "STS Integration Paper using WS Protocols" (Documento de integración con STS mediante protocolos WS), que está disponible en la documentación sobre compatibilidad de Microsoft Entra con proveedores de identidades.

Nota:

Ahora puede configurar la federación de IdP de SAML/WS-Fed con otros dominios comprobados de Microsoft Entra ID. Para obtener más información, consulte la sección Preguntas frecuentes.

Atributos y notificaciones de WS-Fed necesarios

En las tablas siguientes se muestran los requisitos de los atributos y las notificaciones específicos que se deben configurar en el proveedor de identidades de terceros que usa WS-Fed. Para configurar la federación, se deben recibir los siguientes atributos en el mensaje de WS-Fed del proveedor de identidades. Estos atributos se pueden configurar mediante la vinculación con el archivo XML del servicio de token de seguridad en línea o la introducción manual.

Nota

Asegúrese de que el valor coincide con la nube para la que está configurando la federación externa.

Atributos necesarios en el mensaje de WS-Fed desde el proveedor de identidades:

| Atributo | Value |

|---|---|

| PassiveRequestorEndpoint | https://login.microsoftonline.com/login.srf |

| Público | https://login.microsoftonline.com/<tenant ID>/ (Recomendado) Reemplace <tenant ID> por el identificador del inquilino de Microsoft Entra con el que va a configurar la federación.En la solicitud SAML enviada por Microsoft Entra ID para las federaciones externas, la dirección URL del emisor es un punto de conexión con inquilinos (por ejemplo, https://login.microsoftonline.com/<tenant ID>/). En el caso de las nuevas federaciones, se recomienda que todos nuestros asociados establezcan la audiencia de IdP basado en SAML o WS-Fed en un punto de conexión con inquilinos. Las federaciones configuradas actualmente con el punto de conexión global (por ejemplo, urn:federation:MicrosoftOnline) siguen funcionando, pero las nuevas federaciones dejan de funcionar si el IdP externo espera una dirección URL del emisor global en la solicitud SAML enviada por Microsoft Entra ID. |

| Emisor | El URI del emisor del IdP del asociado, por ejemplo http://www.example.com/exk10l6w90DHM0yi.... |

Las notificaciones necesarias para el token de WS-Fed emitido por el proveedor de identidades:

| Atributo | Value |

|---|---|

| ImmutableID | http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| emailaddress | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Paso 3: Configuración de la federación con un proveedor de identidades SAML/WS-Fed en Microsoft Entra ID

A continuación, configure la federación con el proveedor de identidades configurado en el paso 1 en Microsoft Entra ID. You puede utilizar el centro de administración de Microsoft Entra o la API Microsoft Graph. Pueden pasar de 5 a 10 minutos antes de que la directiva de la federación entre en vigor. Durante este tiempo, no intente canjear una invitación por el dominio de la federación. Los atributos siguientes son necesarios:

- URI del emisor del IdP del asociado

- Punto de conexión de la autenticación pasiva del proveedor de identidades del asociado (solo se admite https)

- Certificate

Para configurar la federación en el centro de administración de Microsoft Entra

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

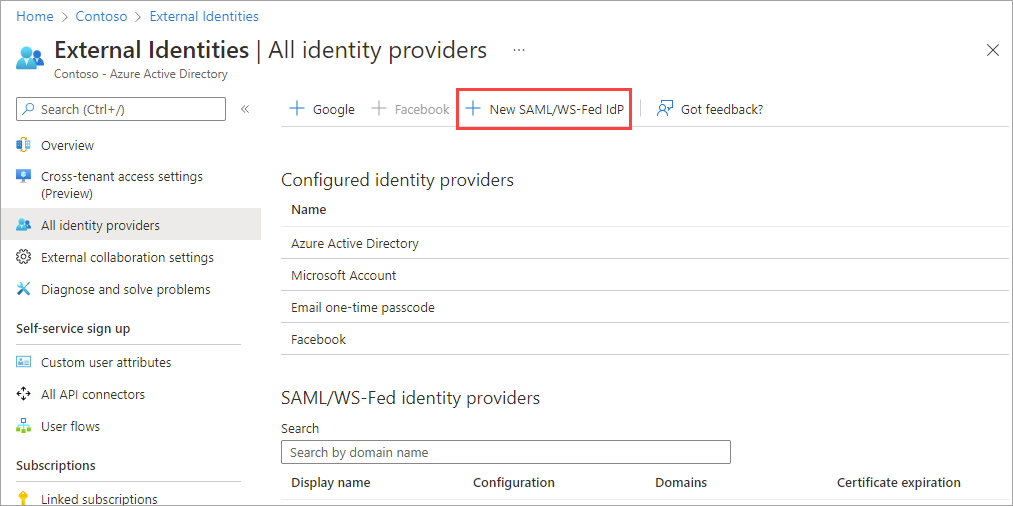

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador del proveedor de identidades externo.

Vaya a Identidad>External Identities>Todos los proveedores de identidades.

Seleccione la pestaña Personalizado y, a continuación, seleccione Agregar>SAML/WS-Fed.

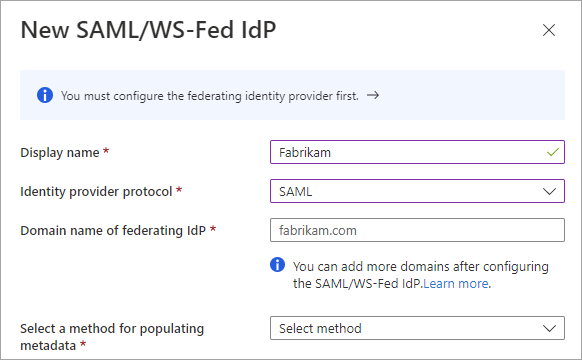

En la página Nuevo IdP de SAML/WS-Fed, escriba lo siguiente:

- Nombre para mostrar: escriba un nombre para ayudarle a identificar el IdP del asociado.

- Protocolo del proveedor de identidades: seleccione SAML o WS-Fed.

- Nombre de dominio del IdP de federación: escriba el nombre de dominio de destino del IdP del asociado para la federación. Durante esta configuración inicial, escriba solo un nombre de dominio. Puede agregar más dominios más tarde.

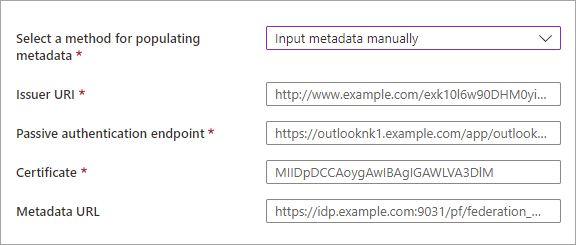

Seleccione un método para rellenar los metadatos. Si tiene un archivo que contiene los metadatos, puede rellenar automáticamente los campos seleccionando Analizar el archivo de metadatos y navegando hasta el archivo. O bien, puede seleccionar Introducir metadatos manualmente y escribir la siguiente información:

- El Identificador URI del emisor del IdP de SAML del asociado o el Id. de entidad del IdP de WS-Fed del asociado.

- El Punto de conexión de autenticación pasiva del IdP de SAML del asociado o el Punto de conexión del solicitante pasivo del IdP de WS-Fed del asociado.

- Certificado: identificador de certificado de firma.

- Dirección URL de metadatos: la ubicación de los metadatos del IdP para la renovación automática del certificado de firma.

Nota:

La dirección URL de metadatos es opcional, pero se recomienda encarecidamente. Si proporciona la dirección URL de metadatos, Microsoft Entra ID puede renovar automáticamente el certificado de firma cuando expire. Si el certificado rota por cualquier razón antes de expirar o si no proporciona una dirección URL de metadatos, Microsoft Entra ID no puede renovarlo. En este caso, deberá actualizar manualmente el certificado de firma.

Seleccione Guardar. El proveedor de identidades se agrega a la lista de proveedores de identidades de SAML/WS-Fed.

(Opcional) Para agregar más nombres de dominio a este proveedor de identidades de federación:

Para configurar la federación mediante Microsoft Graph API

Puede usar el tipo de recurso samlOrWsFedExternalDomainFederation de Microsoft Graph API para configurar la federación con un proveedor de identidades que admita el protocolo SAML o WS-Fed.

Paso 4: Configurar el orden de canje para dominios comprobados de Microsoft Entra ID

Si se comprueba el dominio de Microsoft Entra ID, configurar el orden de canje de en la configuración de acceso entre inquilinos para la colaboración B2B entrante. Mueva proveedores de identidades SAML/WS-Fed a la parte superior de la lista de proveedores de identidades principales de para priorizar el canje con el IdP federado.

Nota:

Los valores del centro de administración de Microsoft Entra para la característica de canje configurable se está implementando actualmente para los clientes. Hasta que la configuración esté disponible en el Centro de administración, puede configurar el pedido de canje de invitación mediante la API rest de Microsoft Graph (versión beta). Consulte ejemplo 2: Actualizar la configuración de canje de invitación predeterminada en la documentación de referencia de Microsoft Graph.

Paso 5: Probar la federación de IdP de SAML/WS-Fed en Microsoft Entra ID

Ahora pruebe la configuración de la federación e invite a un nuevo usuario de B2B. Para obtener más información, consulte Agregar usuarios de colaboración B2B de Microsoft Entra en el Centro de administración de Microsoft Entra.

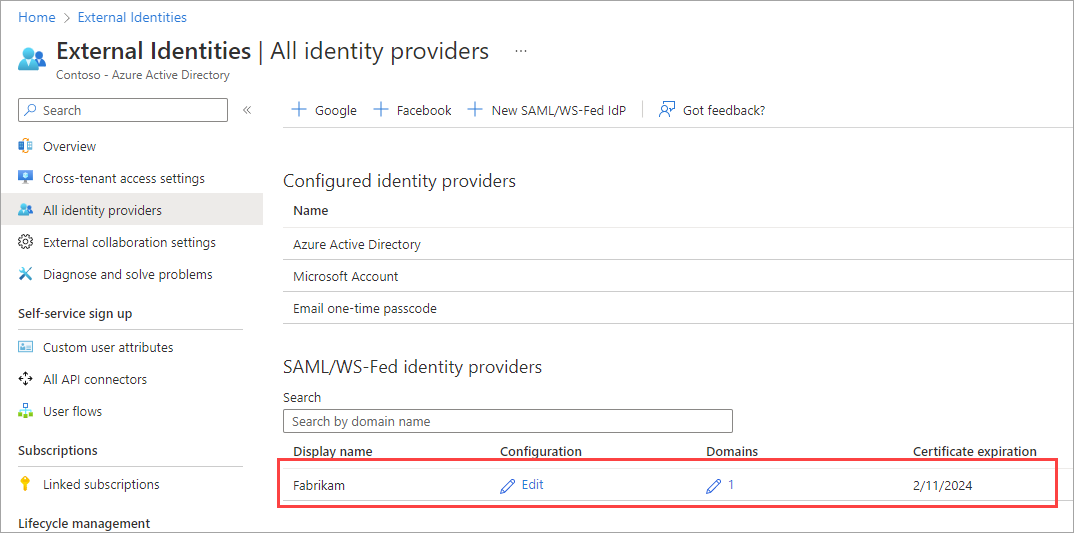

¿Cómo actualizo los detalles del certificado o la configuración?

En la página Todos los proveedores de identidades, puede ver la lista de proveedores de identidades SAML/WS-Fed que ha configurado y las fechas de expiración de sus certificados. En esta lista, puede renovar certificados y modificar otros detalles de la configuración.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador del proveedor de identidades externo.

Vaya a Identidad>External Identities>Todos los proveedores de identidades.

Seleccione la pestaña Personalizado.

Desplácese hasta un proveedor de identidades en la lista o use el cuadro de búsqueda.

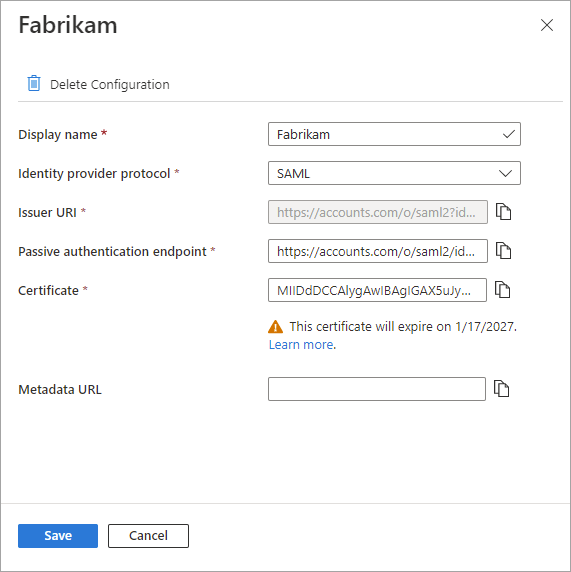

Para actualizar el certificado o modificar detalles de la configuración:

- En la columna Configuración del proveedor de identidades, seleccione el vínculo Editar.

- En la página de configuración, modifique cualquiera de los detalles siguientes:

- Nombre para mostrar: nombre para mostrar de la organización del asociado.

- Protocolo del proveedor de identidades: seleccione SAML o WS-Fed.

- Punto de conexión de autenticación pasiva: el punto de conexión del solicitante pasivo del IdP del asociado.

- Certificado: el identificador del certificado de firma. Para renovarlo, escriba un nuevo identificador de certificado.

- Dirección URL de metadatos: la dirección URL que contiene los metadatos del asociado, que se usa para la renovación automática del certificado de firma.

- Seleccione Guardar.

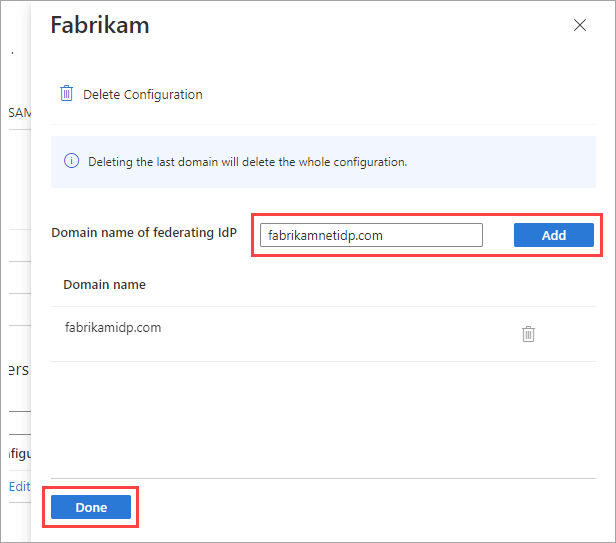

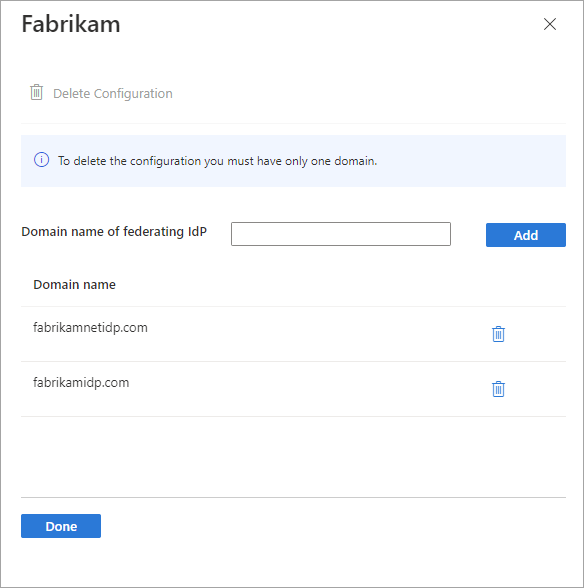

Para editar los dominios vinculados al asociado, seleccione el vínculo de la columna Dominios. En el panel de detalles del dominio:

- Para agregar un dominio, escriba el nombre de dominio junto a Nombre de dominio del IdP de federación y, a continuación, seleccione Agregar. Repita para cada dominio que quiera agregar.

- Para eliminar un dominio, seleccione el icono para eliminar situado junto al dominio.

- Cuando haya finalizado, seleccione Listo.

Nota:

Para quitar la federación con el asociado, elimine todos los dominios excepto uno y siga los pasos de la sección siguiente.

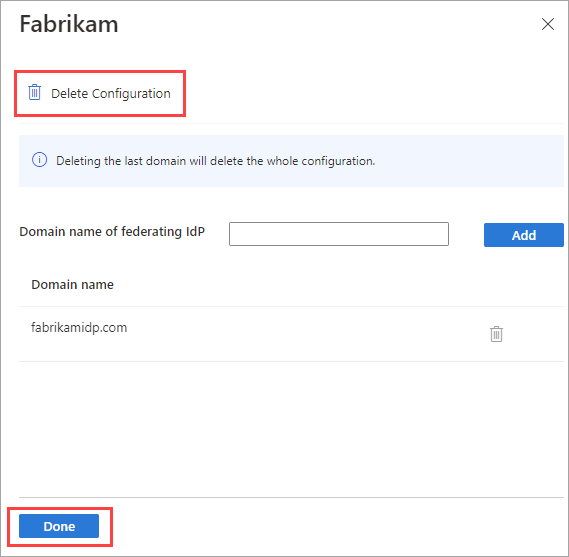

¿Cómo se elimina la federación?

Puede eliminar la configuración de la federación. Si lo hace, los usuarios invitados de la federación que ya hayan canjeado sus invitaciones no podrán iniciar sesión. Sin embargo, puede concederles acceso de nuevo a sus recursos al restablecer el estado de canje. Para quitar una configuración de un IdP en el Centro de administración de Microsoft Entra:

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador del proveedor de identidades externo.

Vaya a Identidad>External Identities>Todos los proveedores de identidades.

Seleccione la pestaña Personalizado y desplácese hasta el proveedor de identidades de la lista o use el cuadro de búsqueda.

Seleccione el vínculo de la columna Dominios para ver los detalles del dominio del IdP.

Elimine todos los dominios menos uno de la lista Nombre de dominio.

Seleccione Eliminar configuración y, a continuación, seleccione Listo.

Seleccione Aceptar para confirmar la eliminación.

También puede eliminar la federación mediante el tipo de recurso samlOrWsFedExternalDomainFederation de Microsoft Graph API.

Pasos siguientes

Obtenga más información sobre la experiencia de canje de invitación cuando los usuarios externos inician sesión con varios proveedores de identidades.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de