Descripción del esquema de Microsoft Entra

Un objeto en Microsoft Entra ID, como cualquier directorio, es una construcción de datos programática de alto nivel que representa cosas como usuarios, grupos y contactos. Cuando crea un nuevo usuario o contacto en Microsoft Entra ID, está creando una nueva instancia de ese objeto. Estas instancias se pueden diferenciar en función de sus propiedades.

Las propiedades en Microsoft Entra ID son los elementos responsables de almacenar información sobre una instancia de un objeto en Microsoft Entra ID.

El esquema de Microsoft Entra define las reglas para las propiedades que se pueden usar en una entrada, los tipos de valores que esas propiedades pueden tener y cómo los usuarios pueden interactuar con esos valores.

Microsoft Entra ID tiene dos tipos de propiedades:

- Propiedades integradas: propiedades predefinidas por el esquema de Microsoft Entra. Proporcionan diferentes usos y pueden o no ser accesibles.

- Extensiones de directorio: propiedades que se proporcionan para que pueda personalizar Microsoft Entra ID para su propio uso. Por ejemplo, si ha ampliado la instancia local de Active Directory con un determinado atributo y desea pasar ese atributo, puede usar una de las propiedades personalizadas que se proporcionan.

Cada configuración de sincronización en la nube incluye un esquema de sincronización. Este esquema de sincronización define qué objetos se sincronizarán y cómo se sincronizarán.

Atributos y expresiones

Cuando un objeto, como un usuario, se aprovisiona en Microsoft Entra ID, se crea una nueva instancia del objeto de usuario. Esta creación incluye las propiedades de ese objeto, que también se conocen como atributos. Inicialmente, el objeto recién creado tiene los atributos establecidos en los valores que las reglas de sincronización determinan. Estos atributos se mantienen entonces actualizados a través del agente de aprovisionamiento en la nube.

Por ejemplo, un usuario puede formar parte de un departamento de Marketing. Su atributo de departamento de Microsoft Entra se crea inicialmente cuando se aprovisionan y el valor se establece en Marketing. Seis meses más tarde, si el usuario cambia a Ventas, su atributo de departamento de Active Directory local cambia a Ventas. Este cambio se sincroniza con Microsoft Entra ID y se refleja en su objeto de usuario de Microsoft Entra.

La sincronización de atributos puede ser directa, donde el valor de Microsoft Entra ID se establece directamente en el valor del atributo local. o bien se puede administrar mediante una expresión de programación. Una expresión de programación es necesaria en los casos en los que es necesario aplicar alguna lógica o una determinación para rellenar el valor.

Por ejemplo, si tuviera el atributo de correo electrónico "john.smith@contoso.com" y necesitara quitar la parte "@contoso.com" para pasar solo el valor "john.smith", usaría algo parecido a esto:

Replace([mail], "@contoso.com", , ,"", ,)

Entrada/salida de ejemplo:

- ENTRADA (mail): "john.smith@contoso.com"

- SALIDA: "john.smith"

Para obtener más información sobre cómo escribir expresiones personalizadas y la sintaxis, consulte Escritura de expresiones para asignaciones de atributos en Microsoft Entra ID.

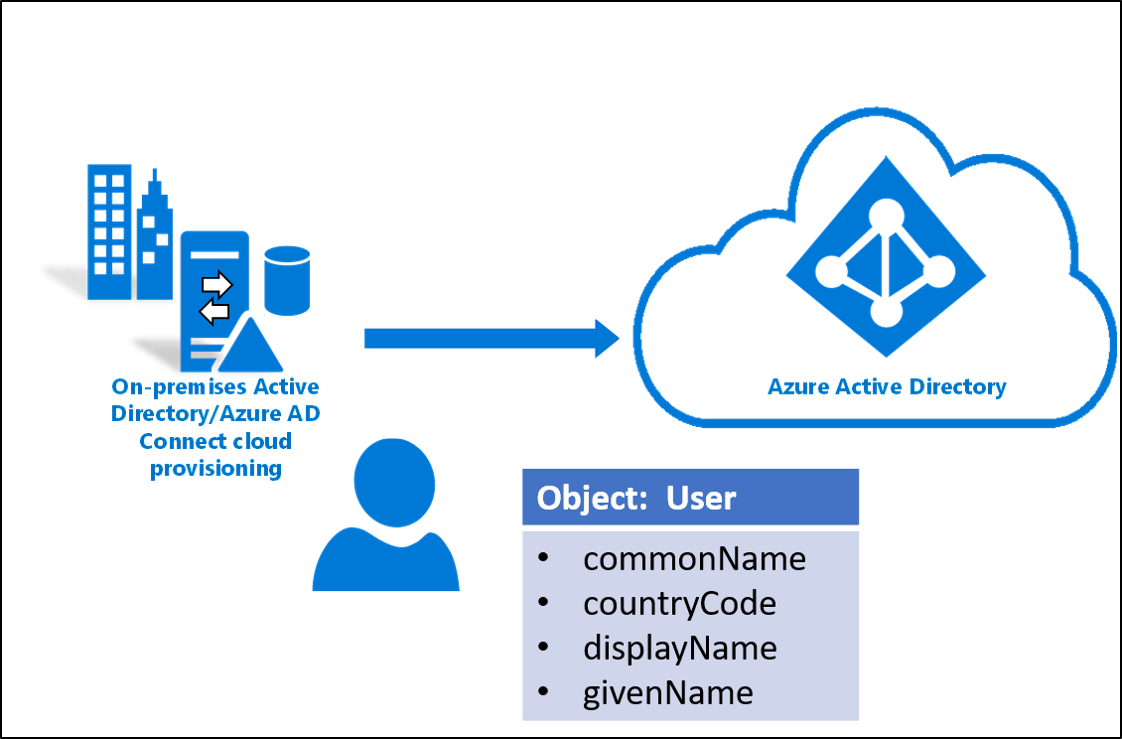

La siguiente tabla enumera los atributos comunes y cómo se sincronizan con Microsoft Entra ID.

| Active Directory local | Tipo de asignación | Microsoft Entra ID |

|---|---|---|

| cn | Directo | commonName |

| countryCode | Directo | countryCode |

| DisplayName | Directo | DisplayName |

| givenName | Expression | givenName |

| objectGUID | Directo | sourceAnchorBinary |

| userPrincipalName | Directo | userPrincipalName |

| proxyAddress | Directo | ProxyAddress |

Visualización del esquema de sincronización

Advertencia

La configuración de la sincronización en la nube crea una entidad de servicio. La entidad de servicio está visible en el centro de administración de Microsoft Entra. No debe modificar las asignaciones de atributos mediante la experiencia de la entidad de servicio en el centro de administración de Microsoft Entra. Esto no se admite.

Para ver el esquema de sincronización de la configuración de sincronización en la nube y comprobarlo, siga estos pasos.

Vaya al Probador de Graph.

Inicie sesión con la cuenta de administrador global.

A la izquierda, seleccione modificar permisos y asegúrese de que Directory.ReadWrite.All tiene consentimiento.

Ejecute la consulta

https://graph.microsoft.com/beta/serviceprincipals/?$filter=startswith(DisplayName, ‘{sync config name}’). Esta consulta devuelve una lista filtrada de entidades de servicio. Esto también se puede adquirir a través del nodo Registro de aplicaciones en Microsoft Entra ID.Busque

"appDisplayName": "Active Directory to Azure Active Directory Provisioning"y anote el valor de"id"."value": [ { "id": "00d41b14-7958-45ad-9d75-d52fa29e02a1", "deletedDateTime": null, "accountEnabled": true, "appDisplayName": "Active Directory to Azure Active Directory Provisioning", "appId": "1a4721b3-e57f-4451-ae87-ef078703ec94", "applicationTemplateId": null, "appOwnerOrganizationId": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee", "appRoleAssignmentRequired": false, "displayName": "Active Directory to Azure Active Directory Provisioning", "errorUrl": null, "homepage": "https://account.activedirectory.windowsazure.com:444/applications/default.aspx?metadata=AD2AADProvisioning|ISV9.1|primary|z", "loginUrl": null, "logoutUrl": null, "notificationEmailAddresses": [], "preferredSingleSignOnMode": null, "preferredTokenSigningKeyEndDateTime": null, "preferredTokenSigningKeyThumbprint": null, "publisherName": "Active Directory Application Registry", "replyUrls": [], "samlMetadataUrl": null, "samlSingleSignOnSettings": null, "servicePrincipalNames": [ "http://adapplicationregistry.onmicrosoft.com/adprovisioningtoaad/primary", "1a4721b3-e57f-4451-ae87-ef078703ec94" ], "signInAudience": "AzureADMultipleOrgs", "tags": [ "WindowsAzureActiveDirectoryIntegratedApp" ], "addIns": [], "api": { "resourceSpecificApplicationPermissions": [] }, "appRoles": [ { "allowedMemberTypes": [ "User" ], "description": "msiam_access", "displayName": "msiam_access", "id": "a0326856-1f51-4311-8ae7-a034d168eedf", "isEnabled": true, "origin": "Application", "value": null } ], "info": { "termsOfServiceUrl": null, "supportUrl": null, "privacyStatementUrl": null, "marketingUrl": null, "logoUrl": null }, "keyCredentials": [], "publishedPermissionScopes": [ { "adminConsentDescription": "Allow the application to access Active Directory to Azure Active Directory Provisioning on behalf of the signed-in user.", "adminConsentDisplayName": "Access Active Directory to Azure Active Directory Provisioning", "id": "d40ed463-646c-4efe-bb3e-3fa7d0006688", "isEnabled": true, "type": "User", "userConsentDescription": "Allow the application to access Active Directory to Azure Active Directory Provisioning on your behalf.", "userConsentDisplayName": "Access Active Directory to Azure Active Directory Provisioning", "value": "user_impersonation" } ], "passwordCredentials": [] },Reemplace

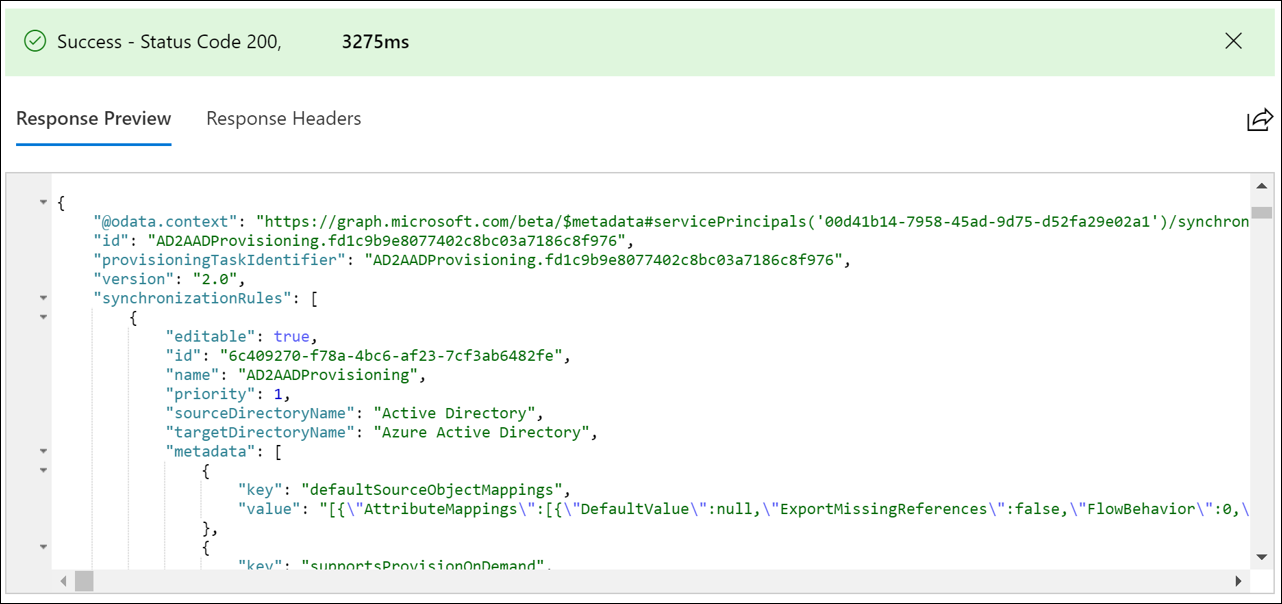

{Service Principal id}por su valor y ejecute la consultahttps://graph.microsoft.com/beta/serviceprincipals/{Service Principal id}/synchronization/jobs/.Busque

"id": "AD2AADProvisioning.fd1c9b9e8077402c8bc03a7186c8f976"y anote el valor de"id".{ "id": "AD2AADProvisioning.fd1c9b9e8077402c8bc03a7186c8f976", "templateId": "AD2AADProvisioning", "schedule": { "expiration": null, "interval": "PT2M", "state": "Active" }, "status": { "countSuccessiveCompleteFailures": 0, "escrowsPruned": false, "code": "Active", "lastSuccessfulExecutionWithExports": null, "quarantine": null, "steadyStateFirstAchievedTime": "2019-11-08T15:48:05.7360238Z", "steadyStateLastAchievedTime": "2019-11-20T16:17:24.7957721Z", "troubleshootingUrl": "", "lastExecution": { "activityIdentifier": "2dea06a7-2960-420d-931e-f6c807ebda24", "countEntitled": 0, "countEntitledForProvisioning": 0, "countEscrowed": 15, "countEscrowedRaw": 15, "countExported": 0, "countExports": 0, "countImported": 0, "countImportedDeltas": 0, "countImportedReferenceDeltas": 0, "state": "Succeeded", "error": null, "timeBegan": "2019-11-20T16:15:21.116098Z", "timeEnded": "2019-11-20T16:17:24.7488681Z" }, "lastSuccessfulExecution": { "activityIdentifier": null, "countEntitled": 0, "countEntitledForProvisioning": 0, "countEscrowed": 0, "countEscrowedRaw": 0, "countExported": 5, "countExports": 0, "countImported": 0, "countImportedDeltas": 0, "countImportedReferenceDeltas": 0, "state": "Succeeded", "error": null, "timeBegan": "0001-01-01T00:00:00Z", "timeEnded": "2019-11-20T14:09:46.8855027Z" }, "progress": [], "synchronizedEntryCountByType": [ { "key": "group to Group", "value": 33 }, { "key": "user to User", "value": 3 } ] }, "synchronizationJobSettings": [ { "name": "Domain", "value": "{\"DomainFQDN\":\"contoso.com\",\"DomainNetBios\":\"CONTOSO\",\"ForestFQDN\":\"contoso.com\",\"ForestNetBios\":\"CONTOSO\"}" }, { "name": "DomainFQDN", "value": "contoso.com" }, { "name": "DomainNetBios", "value": "CONTOSO" }, { "name": "ForestFQDN", "value": "contoso.com" }, { "name": "ForestNetBios", "value": "CONTOSO" }, { "name": "QuarantineTooManyDeletesThreshold", "value": "500" } ] }Ejecute ahora la consulta

https://graph.microsoft.com/beta/serviceprincipals/{Service Principal Id}/synchronization/jobs/{AD2AAD Provisioning id}/schema.Reemplace

{Service Principal Id}y{AD2ADD Provisioning Id}con sus valores.Esta consulta devuelve el esquema de sincronización.