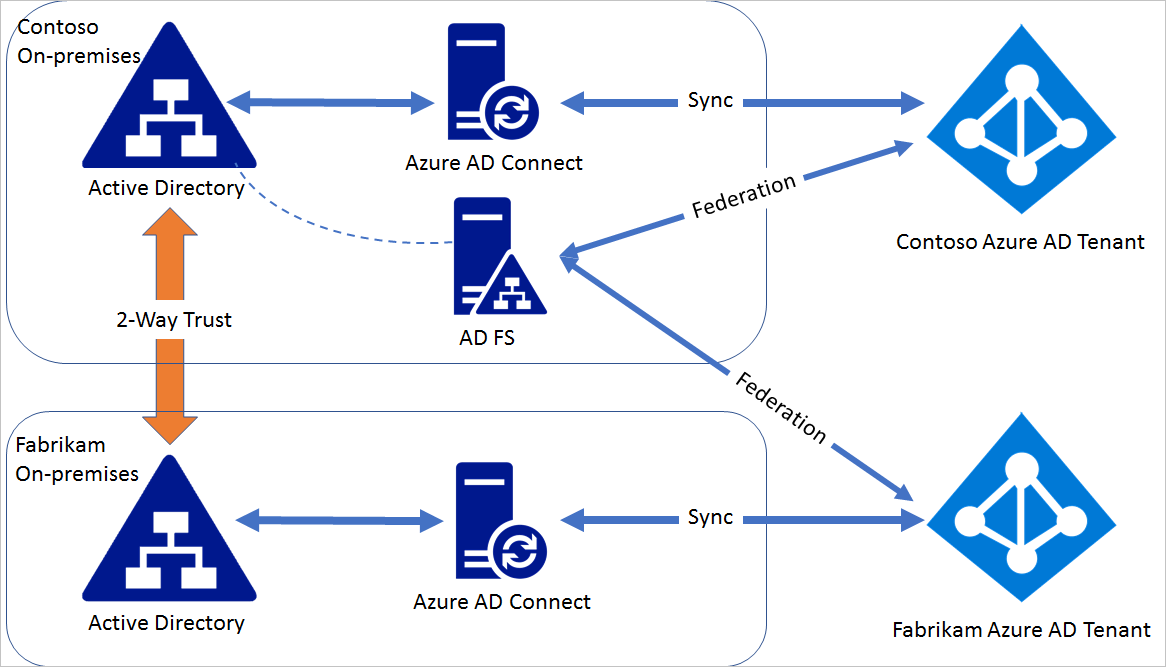

Federación de varias instancias de Microsoft Entra ID con una instancia única de AD FS

Una sola granja de AD FS de alta disponibilidad puede federar varios bosques si existe confianza bidireccional entre ellos. Estos bosques pueden corresponderse a la misma instancia de Microsoft Entra ID o no. En este artículo se proporcionan instrucciones sobre cómo configurar la federación entre una implementación AD FS y varias instancias de Microsoft Entra ID.

Nota:

No se admiten la escritura diferida de dispositivos ni la unión automática de dispositivos en este escenario.

Nota:

Microsoft Entra Connect no se puede usar para configurar la federación en este escenario, ya que Microsoft Entra Connect puede configurar la federación de dominios en una sola instancia de Microsoft Entra ID.

Pasos para federar AD FS con varias instancias de Microsoft Entra ID

Piense en un dominio contoso.com en una instancia de Microsoft Entra, contoso.onmicrosoft.com, que ya está federado con la instancia de AD FS local instalada en el entorno de Active Directory local de contoso.com. Fabrikam.com es un dominio en la instancia de Microsoft Entra ID fabrikam.onmicrosoft.com.

Paso 1: Establecimiento de una confianza bidireccional

Para que la instancia de AD FS en contoso.com pueda autenticar a usuarios en fabrikam.com, se necesita una confianza bidireccional entre contoso.com y fabrikam.com. Siga las instrucciones en este artículo para crear dicha confianza bidireccional.

Paso 2: Modificación de la configuración de federación de contoso.com

El emisor predeterminado establecido para un único dominio federado en AD FS es "http://ADFSServiceFQDN/adfs/services/trust", por ejemplo, http://fs.contoso.com/adfs/services/trust. Microsoft Entra ID requiere un emisor único para cada dominio federado. Puesto que AD FS va a federar dos dominios, el valor del emisor debe modificarse para que sea único.

Nota:

Los módulos de PowerShell de Azure AD y MSOnline están en desuso a partir del 30 de marzo de 2024. Para obtener más información, lea la actualización de desuso. Desde esta fecha, el soporte de estos módulos se limita a la asistencia de migración al SDK de PowerShell de Microsoft Graph y a las correcciones de seguridad. Los módulos en desuso seguirán funcionando hasta el 30 de marzo de 2025.

Se recomienda migrar a PowerShell de Microsoft Graph para interactuar con Microsoft Entra ID (anteriormente Azure AD). Para preguntas comunes sobre la migración, consulte las Preguntas más frecuentes sobre migración. Nota: versiones 1.0.x de MSOnline pueden experimentar interrupciones después del 30 de junio de 2024.

En el servidor de AD FS, abra PowerShell de Azure AD (asegúrese de que está instalado el módulo MSOnline) y realice los pasos siguientes:

Conéctese a la instancia de Microsoft Entra ID que contiene el dominio contoso.com. Connect-MsolService Actualice la configuración de federación de contoso.com. Update-MsolFederatedDomain -DomainName contoso.com –SupportMultipleDomain

El emisor en la configuración de federación del dominio se cambiará a "http://contoso.com/adfs/services/trust"" y se agregará una regla de notificaciones de emisión para que la relación de confianza para usuario autenticado de Microsoft Entra ID emita el valor de issuerId correcto basándose en el sufijo UPN.

Paso 3: Federación de fabrikam.com con AD FS

En una sesión de PowerShell en Azure AD, realice los pasos siguientes: conéctese a la instancia de Microsoft Entra ID que contiene el dominio fabrikam.com.

Connect-MsolService

Convierta el dominio administrado fabrikam.com en federado:

Convert-MsolDomainToFederated -DomainName fabrikam.com -Verbose -SupportMultipleDomain

La operación anterior federará el dominio fabrikam.com con la misma instancia de AD FS. Puede comprobar la configuración del dominio mediante Get-MsolDomainFederationSettings para ambos dominios.