Autenticación transferida de Microsoft Entra: Inicio rápido

Implementación de la autenticación transferida de Microsoft Entra

La autenticación transferida de Microsoft Entra permite a los usuarios iniciar sesión en aplicaciones basadas en la nube y locales con las mismas contraseñas. Con la autenticación de paso a través, los usuarios inician sesión mediante la validación de sus contraseñas directamente en la instancia de Active Directory local.

Importante

Si va a migrar de AD FS (u otras tecnologías de federación) a la autenticación transferida, vea Recursos para migrar aplicaciones a Microsoft Entra ID.

Nota:

Si implementa la autenticación de paso a través con la nube de Azure Government, vea Consideraciones al respecto de la identidad híbrida para Azure Government.

Siga estas instrucciones para implementar la autenticación de paso a través en su inquilino:

Paso 1: Comprobar los requisitos previos

Asegúrese de que se cumplen los siguientes requisitos previos.

Importante

Desde el punto de vista de la seguridad, los administradores deben tratar el servidor que ejecuta el agente de PTA como si fuera un controlador de dominio. Los servidores del agente de PTA deben protegerse a lo largo de las mismas líneas que se describen en Protección de los controladores de dominio frente a ataques.

En el Centro de administración de Microsoft Entra

- Cree una cuenta de administrador de identidad híbrida solo en la nube o una cuenta de administrador de identidad híbrida en el inquilino de Microsoft Entra. De esta manera, puede administrar la configuración del inquilino en caso de que los servicios locales fallen o no estén disponibles. Descubra cómo agregar una cuenta de administrador de identidad híbrida exclusiva para la nube. Realizar este paso es esencial para garantizar que no queda bloqueado fuera de su inquilino.

- Agregue uno o varios nombres de dominio personalizados al inquilino de Microsoft Entra. Los usuarios pueden iniciar sesión con uno de estos nombres de dominio.

En el entorno local

Identifique un servidor con Windows Server 2016 o cualquier versión posterior, en el que se ejecute Microsoft Entra Connect. Habilite TLS 1.2 en el servidor si todavía no está habilitado. Agregue el servidor al mismo bosque de Active Directory que los usuarios cuyas contraseñas se deben validar. Es preciso señalar que no se admite la instalación del agente de autenticación de paso a través en las versiones principales de Windows Server.

Instale la última versión de Microsoft Entra Connect en el servidor identificado en el paso anterior. Si ya tiene Microsoft Entra Connect en ejecución, asegúrese de que la versión es compatible.

Nota:

Las versiones de Microsoft Entra Connect 1.1.557.0, 1.1.558.0, 1.1.561.0 y 1.1.614.0 tienen un problema relacionado con la sincronización de hash de contraseña. Si no pretende utilizar la sincronización de hash de contraseña junto con la autenticación de paso a través, consulte las notas del historial de versiones de Microsoft Entra Connect.

Identifique uno o varios servidores adicionales (que ejecute Windows Server 2016, o cualquier versión posterior, con TLS 1.2 habilitado) en el que poder ejecutar los agentes de autenticación independientes. Estos servidores adicionales son necesarios para garantizar la alta disponibilidad de las solicitudes de inicio de sesión. Agregue los servidores al mismo bosque de Active Directory que los usuarios cuyas contraseñas se deben validar.

Importante

En entornos de producción, se recomienda tener un mínimo de 3 agentes de autenticación en ejecución en el inquilino. Hay un límite de sistema de 40 agentes de autenticación por inquilino. Y, como procedimiento recomendado, trate todos los servidores que ejecutan los agentes de autenticación como sistemas de nivel 0 (consulte la referencia).

Si hay un firewall entre los servidores y Microsoft Entra ID, configure los elementos siguientes:

Asegúrese de que los agentes de autenticación pueden realizar solicitudes salientes a Microsoft Entra ID a través de los puertos siguientes:

Número de puerto Cómo se usa 80 Descarga las listas de revocación de certificados (CRL) al validar el certificado TLS/SSL. 443 Controla toda la comunicación saliente con el servicio 8080 (opcional) Los agentes de autenticación notifican su estado cada diez minutos a través del puerto 8080, si el puerto 443 no está disponible. Este estado se muestra en el Centro de administración de Microsoft Entra. El puerto 8080 no se usa para inicios de sesión de usuario. Si el firewall fuerza las reglas según los usuarios que las originan, abra estos puertos para el tráfico de servicios de Windows que se ejecutan como un servicio de red.

Si el firewall o proxy le permite agregar entradas DNS a una lista de permitidos, agregue conexiones a *.msappproxy.net y *.servicebus.windows.net. En caso contrario, permita el acceso a los intervalos de direcciones IP del centro de datos de Azure, que se actualizan cada semana.

Evite todas las formas de inspección y terminación en línea en las comunicaciones TLS salientes entre el agente de acceso directo de Azure y el Punto de conexión de Azure.

Si tiene un proxy HTTP saliente, asegúrese de que esta dirección URL, autologon.microsoftazuread-sso.com, está incluida en la lista de permitidos. Debe especificar esta dirección URL explícitamente, ya que es posible que no se acepte el carácter comodín.

Los agentes de autenticación necesitan acceder a login.windows.net y login.microsoftonline.com para el registro inicial. Abra el firewall también para esas direcciones URL.

Para la validación de certificados, desbloquee las direcciones URL siguientes: crl3.digicert.com:80, crl4.digicert.com:80, ocsp.digicert.com:80, www.d-trust.net:80, root-c3-ca2-2009.ocsp.d-trust.net:80, crl.microsoft.com:80, oneocsp.microsoft.com:80 y ocsp.msocsp.com:80. Como estas direcciones URL se utilizan para la validación de certificados con otros productos de Microsoft, es posible que estas direcciones URL ya estén desbloqueadas.

Requisitos previos de la nube de Azure Government

Antes de habilitar la autenticación transferida a través de Microsoft Entra Connect con el paso 2, descargue la última versión del agente PTA desde el Centro de administración de Microsoft Entra. Debe asegurarse de que la versión del agente es 1.5.1742.0 o posterior. Para comprobar el agente, consulte el tema sobre actualización de los agentes de autenticación

Después de descargar la versión más reciente del agente, continúe con las instrucciones siguientes para configurar la autenticación de paso a través mediante Microsoft Entra Connect.

Paso 2: Habilitar la característica

Habilitación de la autenticación transferida a través de Microsoft Entra Connect.

Importante

Puede habilitar la autenticación de paso a través en el servidor principal o provisional de Microsoft Entra Connect. Se recomienda muy especialmente habilitarlo desde el servidor principal. Si va a configurar un servidor de almacenamiento provisional de Microsoft Entra Connect en el futuro, debe continuar para elegir Autenticación de paso a través como opción de inicio de sesión; la elección de otra opción deshabilitará la autenticación de paso a través en el inquilino y reemplazará el valor en el servidor principal.

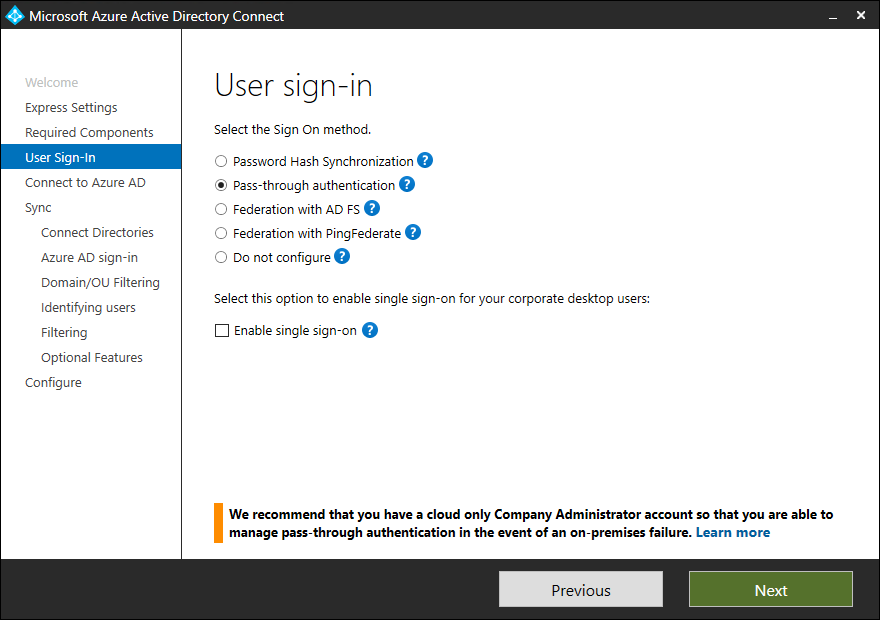

Si va a instalar Microsoft Entra Connect por primera vez, elija la ruta de acceso de instalación personalizada. En la página Inicio de sesión de usuario, elija Autenticación de paso a través como método de inicio de sesión. Si se completa correctamente, se instala un agente de autenticación de paso a través en el mismo servidor que Microsoft Entra Connect. Además, se habilita la característica de autenticación de paso a través en el inquilino.

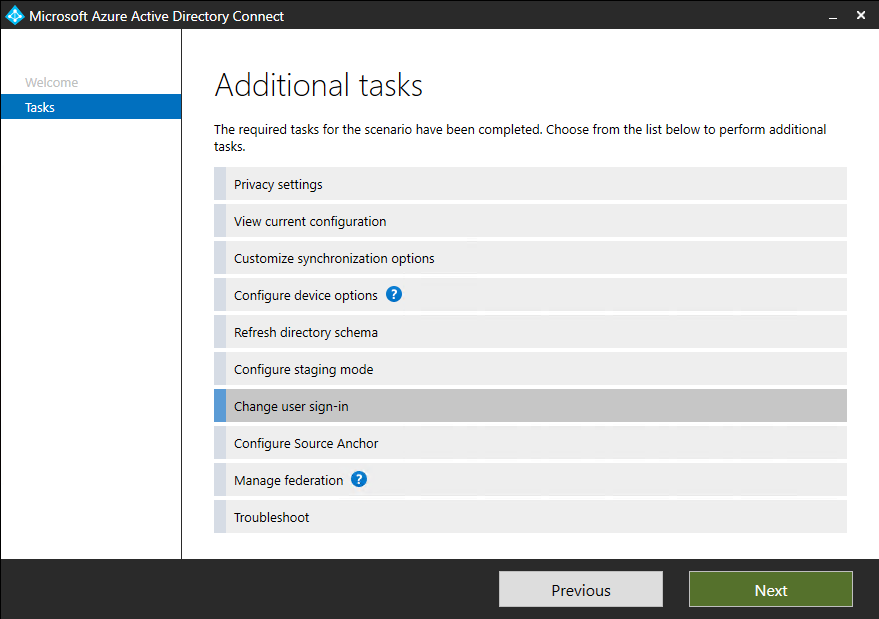

Si ya tiene instalado Microsoft Entra Connect mediante la ruta de instalación rápida o de instalación personalizada, elija la tarea Cambiar inicio de sesión de usuario en Microsoft Entra Connect y después seleccione Siguiente. Después, seleccione Autenticación de paso a través como el método de inicio de sesión. Si se completa correctamente, se instala un agente de autenticación de paso a través en el mismo servidor que Microsoft Entra Connect y se habilita la característica en el inquilino.

Importante

La autenticación de paso a través es una característica de nivel de inquilino. Su activación afecta al inicio de sesión de los usuarios en todos los dominios administrados del inquilino. Si va a cambiar de Active Directory Federation Services (AD FS) a la autenticación de paso a través, debe esperar al menos doce horas antes de apagar la infraestructura de AD FS. Este tiempo de espera sirve para garantizar que los usuarios mantengan iniciada la sesión en Exchange ActiveSync durante la transición. Para más ayuda sobre la migración de AD FS a la autenticación transferida, consulte nuestros planes de implementación publicados aquí.

Paso 3: Prueba de la característica

Siga estas instrucciones para verificar que ha habilitado la autenticación de paso a través correctamente:

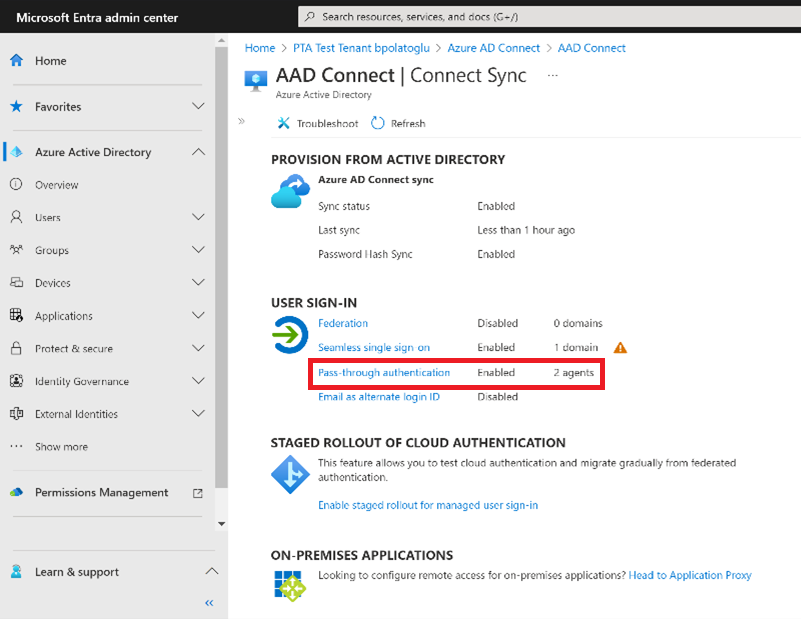

Inicie sesión en el Centro de administración de Microsoft Entra con las credenciales de administrador de identidad híbrida del inquilino.

Seleccione Microsoft Entra ID.

Seleccione Microsoft Entra Connect.

Verifique que la característica Autenticación de paso a través aparece como Habilitado.

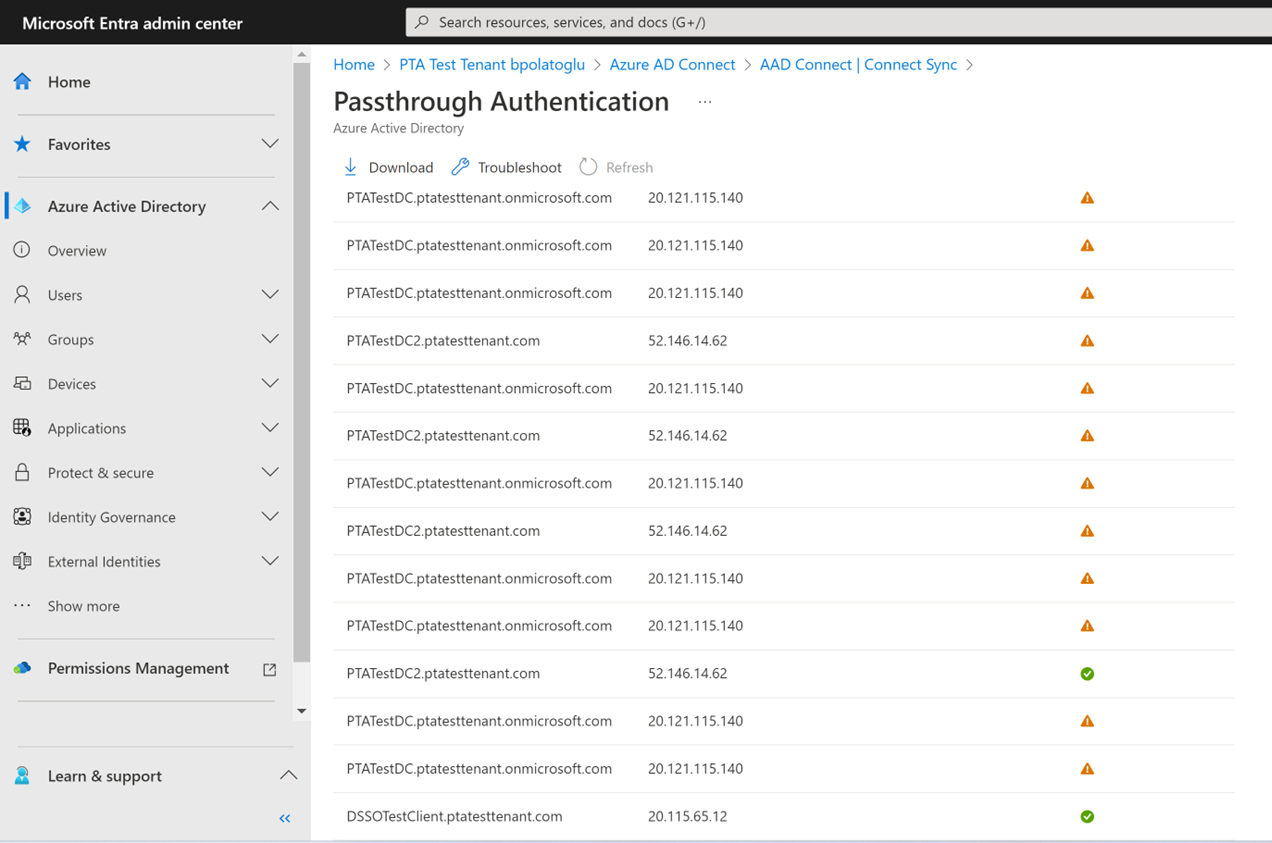

Seleccione Autenticación de paso a través. En el panel Autenticación de paso a través se enumeran los servidores donde están instalados los agentes de autenticación.

En esta fase, los usuarios de todos los dominios administrados del inquilino pueden iniciar sesión con la autenticación de paso a través. Sin embargo, los usuarios de dominios federados siguen iniciando sesión mediante AD FS o cualquier otro proveedor de federación que se haya configurado previamente. Si convierte un dominio de federado a administrado, todos los usuarios del mismo empiezan automáticamente a iniciar sesión mediante la autenticación de paso a través. La característica de autenticación de paso a través no afecta a los usuarios que están solo en la nube.

Paso 4: Asegurar la alta disponibilidad

Si tiene previsto implementar la autenticación de paso a través en un entorno de producción, debe instalar un agente de autenticación independiente adicional. Instale los agentes de autenticación en servidores distintos que el servidor en que se ejecuta Microsoft Entra Connect. Esta configuración proporciona alta disponibilidad para las solicitudes de inicio de sesión.

Importante

En entornos de producción, se recomienda tener un mínimo de 3 agentes de autenticación en ejecución en el inquilino. Hay un límite de sistema de 40 agentes de autenticación por inquilino. Y, como procedimiento recomendado, trate todos los servidores que ejecutan los agentes de autenticación como sistemas de nivel 0 (consulte la referencia).

La instalación de varios agentes de autenticación de paso a través solo garantiza una alta disponibilidad, pero no un equilibrio de carga determinista entre los agentes de autenticación. Para determinar cuántos agentes de autenticación necesita para su inquilino, considere la carga máxima y la carga media de las solicitudes de inicio de sesión que espera ver en el inquilino. Como referencia, un solo agente de autenticación puede administrar entre 300 y 400 autenticaciones por segundo en un servidor estándar con CPU de 4 núcleos y 16 GB de RAM.

Para calcular el tráfico de red, use la guía sobre el tamaño siguiente:

- Cada solicitud tiene un tamaño de carga de trabajo de (500 + 1 000 * número_de_agentes) bytes; es decir, los datos de Microsoft Entra ID al agente de autenticación. Aquí, "num_of_agents" indica el número de agentes de autenticación que hay registrados en su inquilino.

- Cada respuesta tiene un tamaño de carga de trabajo de 1 000 bytes; es decir, los datos del Agente de autenticación a Microsoft Entra ID.

Para la mayoría de los clientes, tres agentes de autenticación en total son suficientes para obtener alta disponibilidad y capacidad. Debe instalar agentes de autenticación cerca de los controladores de dominio para mejorar la latencia de inicio de sesión.

Para empezar, siga estas instrucciones para descargar el software de agente de autenticación:

Para descargar la versión más reciente del agente de autenticación (versión 1.5.193.0 o posterior), inicie sesión en el Centro de administración de Microsoft Entra con las credenciales de administrador de identidad híbrida del inquilino.

Seleccione Microsoft Entra ID.

Seleccione Microsoft Entra Connect, Autenticación de paso a través y Descargar agente.

Seleccione el botón Aceptar las condiciones y descargar.

Nota:

También puede descargar directamente el software del agente de autenticación. Revise y acepte los Términos del servicio del agente de autenticación antes de instalarlo.

Hay dos formas de implementar un agente de autenticación independiente:

En primer lugar, puede hacerlo de manera interactiva si ejecuta el archivo ejecutable del agente de autenticación que descargó y proporciona las credenciales de administrador de identidad híbrida del inquilino cuando se le solicite hacerlo.

En segundo lugar, puede crear y ejecutar un script de implementación desatendida. Esto resulta útil cuando desea implementar varios agentes de autenticación a la vez o instalar agentes de autenticación en servidores Windows que no tienen habilitada la interfaz de usuario o a los que no puede acceder sin Escritorio remoto. Estas son las instrucciones para usar este enfoque:

- Ejecute el comando siguiente para instalar un agente de autenticación:

AADConnectAuthAgentSetup.exe REGISTERCONNECTOR="false" /q. - Puede registrar el agente de autenticación con nuestro servicio mediante Windows PowerShell. Cree un objeto de credenciales de PowerShell

$credque contenga un nombre de usuario y una contraseña de administrador de identidad híbrida para el inquilino. Ejecute el comando siguiente, reemplazando<username>y<password>:

$User = "<username>"

$PlainPassword = '<password>'

$SecurePassword = $PlainPassword | ConvertTo-SecureString -AsPlainText -Force

$cred = New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList $User, $SecurePassword

- Vaya a C:\Archivos de programa\Microsoft Azure AD Connect Authentication Agent y ejecute el script siguiente con el objeto

$credque creó:

RegisterConnector.ps1 -modulePath "C:\Program Files\Microsoft Azure AD Connect Authentication Agent\Modules\" -moduleName "PassthroughAuthPSModule" -Authenticationmode Credentials -Usercredentials $cred -Feature PassthroughAuthentication

Importante

Si se instala un agente de autenticación en una máquina virtual, no podrá clonar esta para configurar otro agente de autenticación. Este método es incompatible.

Paso 5: Configurar la funcionalidad Bloqueo inteligente

Bloqueo inteligente ayuda a bloquear a los actores malintencionados que intentan adivinar las contraseñas de los usuarios o que usan métodos de fuerza bruta para obtenerlas. Al configurar Bloqueo inteligente en Microsoft Entra ID o la configuración de bloqueo adecuada en Active Directory local, pueden filtrarse los ataques antes de que lleguen a Active Directory. Lea este artículo para obtener más información sobre cómo configurar Bloqueo inteligente en su inquilino para proteger sus cuentas de usuario.

Pasos siguientes

- Migrar las aplicaciones a Microsoft Entra ID: recursos para ayudarle a migrar el acceso y la autenticación de aplicaciones a Microsoft Entra ID.

- Bloqueo inteligente: Obtenga información sobre cómo configurar la funcionalidad de bloqueo inteligente en el inquilino para proteger las cuentas de usuario.

- Limitaciones actuales: Conozca qué escenarios son compatibles con la autenticación de paso a través y cuáles no.

- Profundización técnica: Conozca cómo funciona la característica de autenticación de paso a través.

- Preguntas más frecuentes: Obtenga respuestas a las preguntas más frecuentes.

- Solución de problemas: Obtenga información sobre cómo resolver problemas comunes relacionados con la característica de autenticación de paso a través.

- Análisis a fondo de la seguridad: Obtenga información técnica sobre la característica de autenticación de paso a través.

- Unión híbrida a Microsoft Entra: Configure la funcionalidad de unión híbrida a Microsoft Entra en el inquilino para el inicio de sesión único en los recursos locales y en la nube.

- SSO de conexión directa de Microsoft Entra: Más información sobre esta característica complementaria.

- UserVoice: use el foro de Microsoft Entra para solicitar nuevas características.