Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

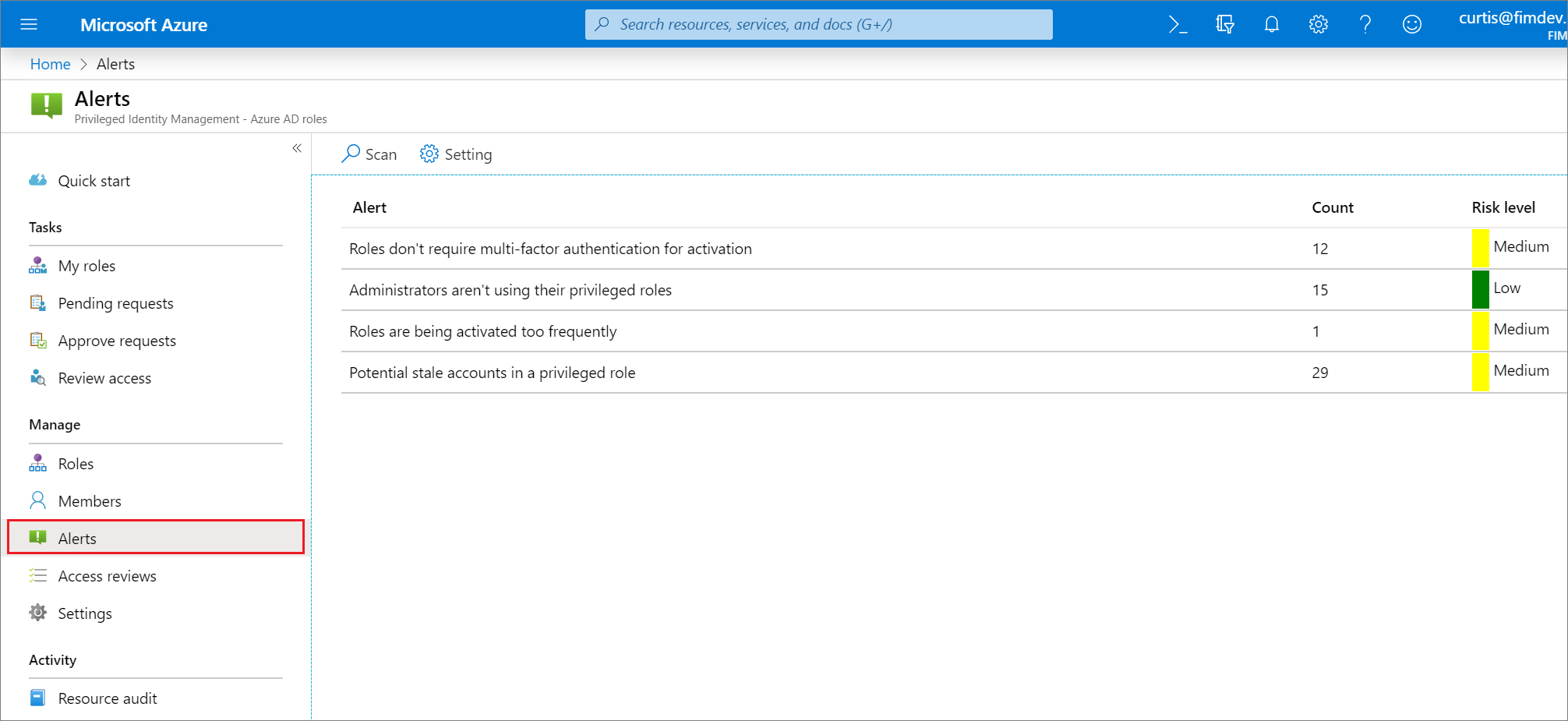

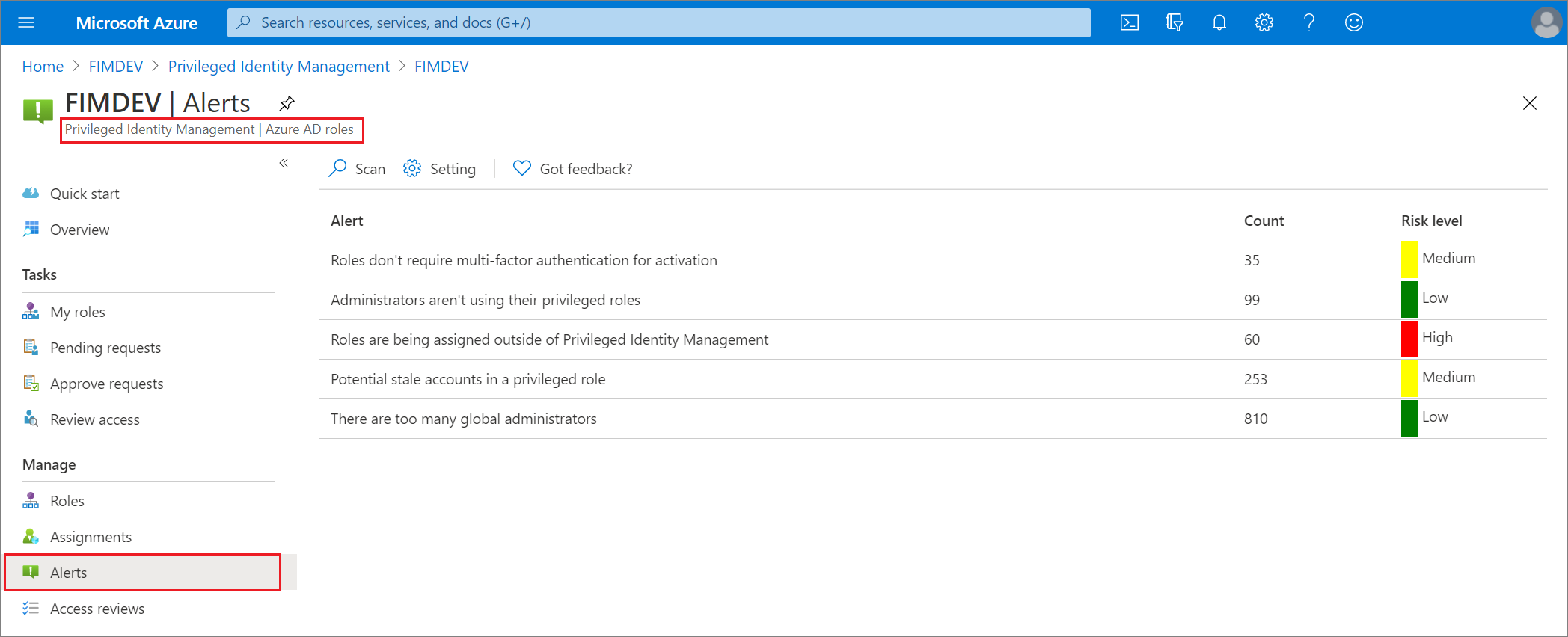

Privileged Identity Management (PIM) genera alertas cuando se producen actividades sospechosas o no seguras en su organización en Microsoft Entra ID. Cuando se desencadena una alerta, se muestra en el panel de Privileged Identity Management. Seleccione la alerta para ver un informe en el que se enumeren los usuarios o roles que activaron la alerta.

Nota

Un evento de Privileged Identity Management puede generar notificaciones por correo electrónico a varios destinatarios: usuarios asignados, aprobadores o administradores. El número máximo de notificaciones enviadas por evento es 1000. Si el número de destinatarios superase los 1000, solo los primeros 1000 destinatarios recibirán una notificación por correo electrónico. Esto no impedirá que otros usuarios asignados, administradores o aprobadores usen sus permisos en Microsoft Entra ID y Privileged Identity Management.

Requisitos de licencia

Se necesitan licencias para usar Privileged Identity Management. Para obtener más información sobre las licencias, consulte Aspectos básicos de las licencias de Microsoft Entra ID Governance.

Alertas de seguridad

En esta sección se enumeran todas las alertas de seguridad para roles de Microsoft Entra, y cómo resolverlas y evitarlas. La gravedad tiene el significado siguiente:

- Alta: requiere acción inmediata debido a la infracción de una directiva.

- Media: No requiere acción inmediata, pero señala una posible infracción de una directiva.

- Baja: No requiere acción inmediata, pero sugiere un cambio de directiva preferible.

Nota

Solo los siguientes roles pueden leer alertas de seguridad de PIM para roles de Microsoft Entra: Administrador global, Administrador de roles con privilegios, Lector global, Administrador de seguridad y Lector de seguridad.

Los administradores no están usando sus roles con privilegios

Gravedad: Baja

| Descripción | |

|---|---|

| ¿Por qué se recibe esta alerta? | Los usuarios que tienen roles con privilegios asignados que no necesitan aumentan las posibilidades de un ataque. También es más fácil para los atacantes pasar desapercibidos en cuentas que no se usan de manera activa. |

| Solución | Revise los usuarios de la lista y quíteles los roles con privilegios que no necesiten. |

| Prevención | Asigne roles con privilegios solo a los usuarios que tengan una justificación empresarial.

Programe revisiones de acceso periódicas para comprobar que los usuarios todavía necesitan el acceso. |

| Acción de mitigación en el portal | Quítele a la cuenta su rol con privilegios. |

| Desencadenador | Se desencadena si un usuario pasa por un número especificado de días sin activar un rol. |

| Número de días | Esta configuración especifica el número máximo de días, de 0 a 100, que un usuario puede pasar sin activar un rol. |

No se necesita la autenticación multifactor para la activación de los roles

Gravedad: Baja

| Descripción | |

|---|---|

| ¿Por qué se recibe esta alerta? | Sin autenticación multifactor, los usuarios en peligro pueden activar roles con privilegios. |

| Solución | Revise la lista de roles y pida autenticación multifactor para cada rol. |

| Prevención | Exija MFA para cada rol. |

| Acción de mitigación en el portal | Hace que la autenticación multifactor sea necesaria para la activación del rol con privilegios. |

La organización no tiene Microsoft Entra ID P2 ni gobernanza de Microsoft Entra ID

Gravedad: Baja

| Descripción | |

|---|---|

| ¿Por qué se recibe esta alerta? | La organización de Microsoft Entra actual no tiene Microsoft Entra ID P2 ni gobernanza de Microsoft Entra ID. |

| Solución | Revise la información sobre las ediciones de Microsoft Entra. Actualice a Microsoft Entra ID P2 o gobernanza de Microsoft Entra ID. |

Posibles cuentas obsoletas en un rol con privilegios

Gravedad: Media

| Descripción | |

|---|---|

| ¿Por qué se recibe esta alerta? | Esta alerta ya no se desencadena en función de la última fecha de cambio de la contraseña para una cuenta. Esta alerta es para las cuentas de un rol con privilegios, que no hayan iniciado sesión durante los últimos n días, donde n es un número de días comprendido entre 1 y 365 que se puede configurar. Estas cuentas podrían ser cuentas de servicio o compartidas que no se mantienen y son vulnerables a los atacantes. |

| Solución | Revise las cuentas de la lista. Si ya no necesitan acceso, quíteles sus roles con privilegios. |

| Prevención | Asegúrese de que las cuentas que se compartan tengan contraseñas seguras que cambian cuando se produce algún cambio en los usuarios que conocen la contraseña.

Revise con regularidad las cuentas con roles con privilegios mediante revisiones de acceso y quite las asignaciones de roles que no sean necesarias. |

| Acción de mitigación en el portal | Quítele a la cuenta su rol con privilegios. |

| procedimientos recomendados | Las cuentas compartidas, de servicio y de emergencia que se autentican mediante una contraseña y tienen asignados roles administrativos con privilegios elevados, como Administrador global o Administrador de seguridad, deben tener sus contraseñas giradas en los casos siguientes:

|

Los roles se están asignando fuera de Privileged Identity Management

Gravedad: Alta

| Descripción | |

|---|---|

| ¿Por qué se recibe esta alerta? | Las asignaciones de roles con privilegios realizadas fuera de Privileged Identity Management no se supervisan correctamente y podrían ser objeto de un ataque activo. |

| Solución | Revise los usuarios de la lista y quítelos de los roles con privilegios asignados fuera de Privileged Identity Management. También puede habilitar o deshabilitar la alerta y su notificación por correo electrónico que la acompaña en la configuración de alertas. |

| Prevención | Investigue a qué usuarios se les asignan roles con privilegios fuera de Privileged Identity Management y que prohíben las asignaciones futuras desde allí. |

| Acción de mitigación en el portal | Quita el usuario de su rol con privilegios. |

Nota

PIM envía notificaciones por correo electrónico para la alerta rol asignado fuera de PIM cuando la alerta está habilitada desde la configuración de alertas Para los roles de Microsoft Entra en PIM, los correos electrónicos se envían a administradores de roles con privilegios, administradores de seguridad y administradores globales que han habilitado Privileged Identity Management. En el caso de los recursos de Azure en PIM, los correos electrónicos se envían a Propietarios y Administradores de acceso de usuario.

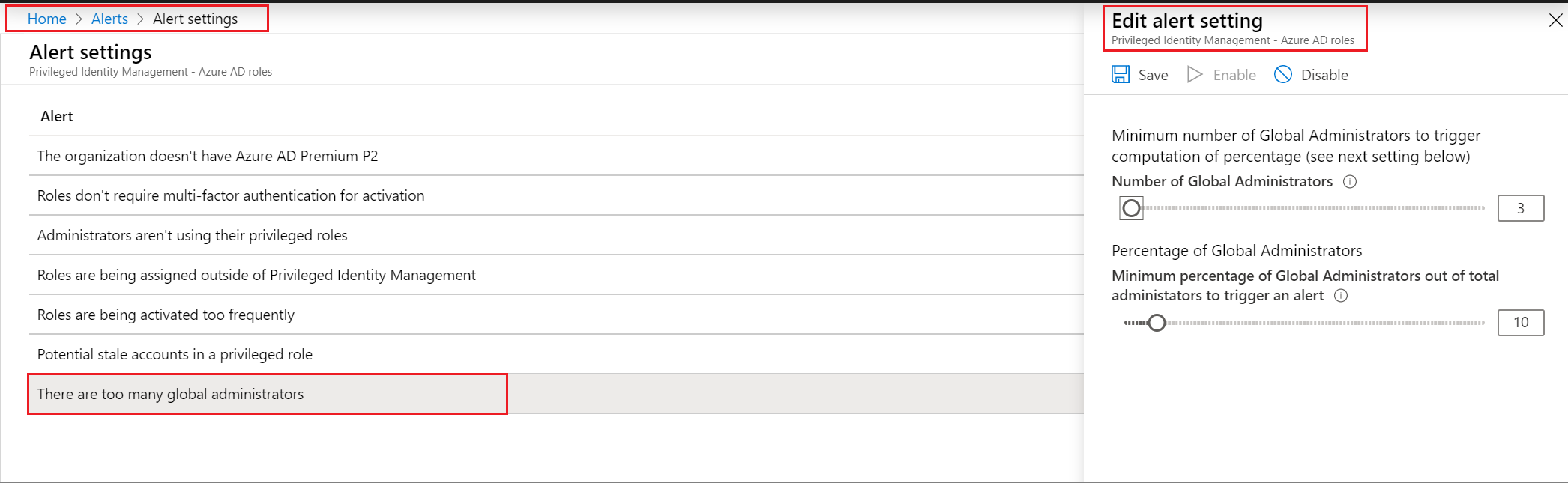

Hay demasiados administradores globales

Gravedad: Baja

| Descripción | |

|---|---|

| ¿Por qué se recibe esta alerta? | Administrador global es el rol con privilegios más elevados. Si un administrador global está en peligro, el atacante obtiene acceso a todos sus permisos, lo que pone en riesgo todo el sistema. |

| Solución | Revise los usuarios de la lista y quite los que no necesiten absolutamente el rol Administrador global.

En su lugar, asigne roles con privilegios inferiores a estos usuarios. |

| Prevención | Asigne a los usuarios el rol con privilegios mínimos que necesiten. |

| Acción de mitigación en el portal | Quítele a la cuenta su rol con privilegios. |

| Desencadenador | Se desencadena si se cumplen dos criterios diferentes, y puede configurar ambos. En primer lugar, debe alcanzar un umbral determinado de asignaciones de roles de administrador global. En segundo lugar, un porcentaje determinado de las asignaciones de roles totales deben ser administradores globales. Si solo cumple una de estas medidas, la alerta no aparecerá. |

| Número mínimo de administradores globales | Esta configuración especifica el número de asignaciones de roles de administradores globales, de 2 a 100, que considera que son demasiado pocos para su organización de Microsoft Entra. |

| Porcentaje de Administradores globales | Esta configuración especifica el porcentaje mínimo de administradores que son administradores globales, de 0 % a 100 %, por debajo de los cuales no desea que su organización de Microsoft Entra suba. |

Se activan roles con demasiada frecuencia

Gravedad: Baja

| Descripción | |

|---|---|

| ¿Por qué se recibe esta alerta? | Varias activaciones del mismo rol con privilegios por el mismo usuario es un signo de un ataque. |

| Solución | Revise los usuarios de la lista y asegúrese de que la duración de la activación de su rol con privilegios se establezca con tiempo suficiente para realizar sus tareas. |

| Prevención | Asegúrese de que la duración de la activación de los roles con privilegios sea lo suficientemente larga como para que los usuarios realicen sus tareas. Exija la autenticación multifactor para los roles con privilegios que tengan cuentas compartidas por varios administradores. |

| Acción de mitigación en el portal | N/D |

| Desencadenador | Se desencadena si un usuario activa el mismo rol con privilegios varias veces dentro de un período especificado. Puede configurar el período de tiempo y el número de activaciones. |

| Período de tiempo de renovación de activaciones | Esta opción especifica el período de tiempo, en días, horas, minutos y segundos, que quiere usar para realizar el seguimiento de renovaciones sospechosas. |

| Number of activation renewals (Número de renovaciones de activación) | Esta configuración especifica el número de activaciones, de 2 a 100, en las que le gustaría recibir notificaciones, dentro del período de tiempo elegido. Puede cambiar este valor moviendo el control deslizante o escribiendo un número en el cuadro de texto. |

Personalización de la configuración de alertas de seguridad

Siga estos pasos para configurar las alertas de seguridad para roles de Microsoft Entra en Privileged Identity Management:

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de roles con privilegios.

Vaya a ID Governance>Privileged Identity Management>Microsoft Entra roles>Alertas>Configuración. Para información sobre cómo agregar el icono de Privileged Identity Management en el panel, consulte Primer uso de PIM.

Personalice la configuración de las diferentes alertas para que encajen con su entorno y con sus objetivos de seguridad.