Procedimientos recomendados para los roles de Microsoft Entra

Este artículo describe algunos de los procedimientos recomendados para usar el control de acceso basado en roles de Microsoft Entra (Microsoft Entra RBAC). Estos procedimientos recomendados proceden de nuestra experiencia con RBAC de Microsoft Entra y las experiencias de clientes como usted. Le recomendamos que lea también nuestras instrucciones de seguridad detalladas en el artículo Protección del acceso con privilegios para las implementaciones híbridas y en la nube en Microsoft Entra ID.

1. Aplicar el principio del privilegio mínimo

Al planear la estrategia de control de acceso, se recomienda administrar con privilegios mínimos. Privilegios mínimos significa que concede a los administradores exactamente el permiso que necesitan para realizar su trabajo. Hay tres aspectos que se deben tener en cuenta al asignar un rol a los administradores: un conjunto específico de permisos, en un ámbito específico y durante un período de tiempo específico. Evite la asignación de roles más amplios en ámbitos más amplios, aunque inicialmente parezca más práctico hacerlo. Al limitar los roles y los ámbitos, se limitan los recursos en peligro si la entidad de seguridad llegara a verse comprometida. RBAC de Microsoft Entra admite más de 65 roles integrados. Hay roles de Microsoft Entra para administrar objetos de directorio como usuarios, grupos y aplicaciones, y también para administrar servicios de Microsoft 365 como Exchange, SharePoint e Intune. Para comprender mejor los roles integrados en Microsoft Entra, consulte Descripción de los roles en Microsoft Entra ID. Si no hay un rol integrado que satisfaga sus necesidades, puede crear sus propios roles personalizados.

Búsqueda de los roles correctos

Siga estos pasos para encontrar el rol adecuado.

Inicie sesión en el Centro de administración Microsoft Entra.

Vaya a Identidad>Roles y administradores>Roles y administradores.

Use el filtro Servicio para restringir la lista de roles.

Consulte la documentación sobre los roles integrados de Microsoft Entra. Los permisos asociados a cada rol se enumeran juntos para mejorar la legibilidad. Para entender la estructura y el significado de los permisos de roles, consulte Roles integrados de Azure AD.

Consulte la documentación sobre el rol con privilegios mínimos por tarea.

2. Uso de Privileged Identity Management para conceder acceso Just-in-Time

Uno de los principios de los privilegios mínimos es que solo se debe conceder el acceso cuando sea necesario. Microsoft Entra Privileged Identity Management (PIM) le permite conceder acceso Just-in-Time a los administradores. Microsoft recomienda usar PIM en Microsoft Entra ID. Con PIM, un usuario puede ser apto para un rol de Microsoft Entra y activar el rol durante un tiempo limitado cuando sea necesario. El acceso con privilegios se retira automáticamente cuando expira el período de tiempo. También puede configurar las opciones de PIM para requerir aprobación, recibir correos electrónicos de notificación cuando alguien activa su asignación de roles u otros ajustes de roles. Estas notificaciones proporcionan una alerta cuando se agregan nuevos usuarios a roles con privilegios elevados. Para obtener más información, consulte: Configuración de roles de Microsoft Entra en Privileged Identity Management.

3. Activación de la autenticación multifactor para todas las cuentas de administrador

Según nuestros estudios, es prácticamente improbable que una cuenta se vea comprometida si se usa la autenticación multifactor (MFA).

Puede habilitar MFA en los roles de Microsoft Entra mediante dos métodos:

- Configuración de roles en Privileged Identity Management

- Acceso condicional

4. Configurar revisiones de acceso periódicas para revocar los permisos innecesarios a lo largo del tiempo

Las revisiones de acceso permiten a las organizaciones revisar el acceso del administrador con regularidad para asegurarse de que solo las personas adecuadas tengan acceso continuo. La auditoría regular de los administradores es fundamental debido a las siguientes razones:

- Un actor malintencionado puede poner en peligro una cuenta.

- Las personas mueven los equipos dentro de una empresa. Si no hay auditoría, pueden acumular accesos innecesarios con el tiempo.

Microsoft recomienda usar revisiones de acceso para buscar y quitar asignaciones de roles que ya no son necesarias. Esto le ayuda a reducir el riesgo de acceso no autorizado o excesivo y mantener sus estándares de cumplimiento.

Para más información sobre las revisiones de acceso de los roles, consulte el artículo sobre la creación de una revisión de acceso de recursos de Azure y roles de Microsoft Entra en PIM. Para más información sobre las revisiones de acceso de los grupos a los que se asignan roles, consulte Creación de una revisión de acceso de los grupos y las aplicaciones en Microsoft Entra ID.

5. Limitación del número de administradores globales a menos de cinco

Como procedimiento recomendado, Microsoft recomienda que se asigne el rol de administrador global a menos de cinco personas de la organización. Los Administradores globales básicamente tienen acceso sin restricciones, y es su mejor interés mantener la superficie expuesta de ataque baja. Como se indicó anteriormente, todas estas cuentas deben estar protegidas con la autenticación multifactor.

Si tiene 5 o más asignaciones de roles de administrador global con privilegios, se mostrará una tarjeta de alerta de administradores globales en la página Información general de Microsoft Entra para ayudarle a supervisar las asignaciones de roles de administrador global.

De forma predeterminada, cuando un usuario se suscribe a un servicio en la nube de Microsoft, se crea un nuevo inquilino de Microsoft Entra y se le asigna el rol de Administradores globales. Los usuarios que tienen asignado el rol de Administrador global pueden leer y modificar casi todas las configuraciones administrativas de la organización de Microsoft Entra. Con algunas excepciones, los administradores globales también pueden leer y modificar todas las opciones de configuración de la organización de Microsoft 365. Los administradores globales también tienen la capacidad de elevar su acceso para leer los datos.

Microsoft recomienda que las organizaciones tengan dos cuentas de acceso de emergencia de solo nube con el rol de administrador global asignado permanentemente. Estas cuentas tienen privilegios elevados y no se asignan a usuarios específicos. Las cuentas se limitan a escenarios de emergencia o de "romper el vidrio" en los que las cuentas normales no se pueden usar o todos los demás administradores se bloquean accidentalmente. Estas cuentas deben crearse siguiendo las recomendaciones de cuentas de acceso de emergencia.

6. Limitar el número de asignaciones de funciones privilegiadas a menos de 10

Algunos roles incluyen permisos privilegiados, como la capacidad de actualizar credenciales. Dado que estos roles pueden promover a la elevación de privilegios, debe limitar el uso de estas asignaciones de roles privilegiados a menos de 10 en su organización. Si supera 10 asignaciones de roles con privilegios, se muestra una advertencia en la página Roles y administradores.

Puede identificar los roles, permisos y asignaciones de roles que tienen privilegios buscando la etiqueta PRIVILEGED. Para más información, consulte Roles y permisos con privilegios en Microsoft Entra ID.

7. Uso de grupos para las asignaciones de roles de Microsoft Entra y delegación de la asignación de roles

Si tiene un sistema de gobierno externo que aprovecha los grupos, considere la posibilidad de asignar roles a los grupos de Microsoft Entra, en lugar de a usuarios individuales. También puede administrar los grupos a los que se pueden asignar roles en PIM para asegurarse de que no haya propietarios o miembros permanentes en estos grupos con privilegios. Para obtener más información, consulte Privileged Identity Management (PIM) para grupos.

Puede asignar un propietario a los grupos a los que se pueden asignar roles. Ese propietario decide quién se agrega o se quita del grupo, por lo que indirectamente decide quién obtiene la asignación de roles. De este modo, un administrador de roles con privilegios puede delegar la administración de roles por rol mediante grupos. Para más información, consulte Uso de los grupos de Microsoft Entra para administrar la asignación de roles.

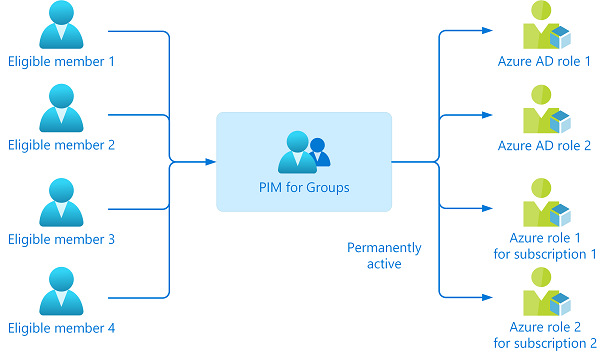

8. Activar varias funciones a la vez mediante PIM para grupos

Puede darse el caso de que una persona tenga cinco o seis asignaciones elegibles a los roles de Microsoft Entra mediante PIM. El grupo tendrá que activar cada rol de forma individual, lo que puede reducir la productividad. Peor aún, también puede tener decenas o cientos de recursos de Azure asignados, lo que agrava el problema.

En este caso, debe usar Privileged Identity Management (PIM) para grupos. Cree una instancia de PIM para grupos y concédale acceso permanente a varios roles (Microsoft Entra ID o Azure). Haga que ese usuario sea miembro o propietario elegible de este grupo. Con solo una activación, el grupo tendrá acceso a todos los recursos vinculados.

9. Uso de cuentas nativas en la nube para roles de Microsoft Entra

Evite el uso de cuentas sincronizadas locales para las asignaciones de roles de Microsoft Entra. Si la cuenta local se ve comprometida, también puede poner en peligro los recursos de Microsoft Entra.