Guía de implementación de máquinas virtuales de Azure para FortiGate

Con esta guía de implementación, obtendrá información sobre cómo configurar y trabajar con el producto de firewall de nueva generación FortiGate de Fortinet implementado como una máquina virtual de Azure. Además, configurará la aplicación FortiGate SSL VPN Microsoft Entra Gallery para proporcionar autenticación VPN a través de Microsoft Entra ID.

Canje de la licencia de FortiGate

El producto de firewall de nueva generación FortiGate de Fortinet está disponible como una máquina virtual en infraestructura como servicio (IaaS) de Azure. Existen dos modelos de licencia para esta máquina virtual: pago por uso y traiga su propia licencia (BYOL).

Si ha adquirido una licencia de FortiGate de Fortinet para usarla con la opción de implementación de máquina virtual BYOL, puede canjearla desde la página de activación del producto de Fortinet: https://support.fortinet.com. El archivo de licencia resultante tendrá una extensión de archivo .lic.

Descarga del firmware

En el momento de escribir este artículo, la máquina virtual de Azure de Fortinet FortiGate no se incluye con la versión de firmware necesaria para la autenticación de SAML. La versión más reciente debe obtenerse de Fortinet.

- Inicie sesión en https://support.fortinet.com/.

- Vaya a Download (Descargar)>Firmware Images (Imágenes de firmware).

- A la derecha de Release Notes (Notas de la versión), seleccione Download (Descargar).

- Seleccione v6.00>6.4>6.4.2.

- Para descargar FGT_VM64_AZURE-v6-build1723-FORTINET.out, seleccione el vínculo HTTPS en la misma fila.

- Guarde el archivo para más adelante.

Implementación de la máquina virtual de FortiGate

Vaya a Azure Portal e inicie sesión en la suscripción en la que desea implementar la máquina virtual de FortiGate.

Cree un nuevo grupo de recursos o abra el grupo de recursos en el que desea implementar la máquina virtual de FortiGate.

Seleccione Agregar.

En Buscar en Marketplace, escriba Forti. Seleccione Fortinet FortiGate Next-Generation Firewall (Firewall de nueva generación FortiGate de Fortinet).

Seleccione el plan de software (traiga su propia licencia si tiene una licencia o pago por uso de lo contrario). Seleccione Crear.

Rellene la configuración de la VM.

Establezca Tipo de autenticación en Contraseña y proporcione credenciales administrativas para la VM.

Seleccione Revisar + crear>Crear.

Espere a que la implementación de la VM se complete.

Establecimiento de una dirección IP pública estática y asignación de un nombre de dominio completo

Para una experiencia de usuario coherente, establezca la dirección IP pública asignada a la VM de FortiGate para que se asigne de forma estática. Además, asígnela a un nombre de dominio completo (FQDN).

Vaya a Azure Portal y abra la configuración de la máquina virtual de FortiGate.

En la pantalla Información general, seleccione la dirección IP pública.

Seleccione Estática>Guardar.

Si posee un nombre de dominio enrutable públicamente para el entorno en el que se va a implementar la VM de FortiGate, cree un registro de host (A) para la VM. Este registro se asigna a la dirección IP pública anterior que está asignada estáticamente.

Creación de una regla del grupo de seguridad de red de entrada para el puerto TCP 8443

Vaya a Azure Portal y abra la configuración de la máquina virtual de FortiGate.

En el menú de la izquierda, seleccione Redes. Se muestran la interfaz de red y las reglas del puerto de entrada.

Seleccione Agregar regla de puerto de entrada.

Cree una nueva regla de puerto de entrada para TCP 8443.

Seleccione Agregar.

Creación de una segunda NIC virtual para la máquina virtual

Para que los recursos internos estén disponibles para los usuarios, se debe agregar una segunda NIC virtual a la máquina virtual de FortiGate. La red virtual de Azure en la que reside la NIC virtual debe tener una conexión enrutable a esos recursos internos.

Vaya a Azure Portal y abra la configuración de la máquina virtual de FortiGate.

Si aún no se ha detenido la máquina virtual de FortiGate, seleccione Detener y espere a que se cierre la máquina virtual.

En el menú de la izquierda, seleccione Redes.

Seleccione Asociar interfaz de red.

Seleccione Crear y asociar una interfaz de red.

Configure las propiedades de la nueva interfaz de red y, a continuación, seleccione Crear.

Inicie la máquina virtual de FortiGate.

Configuración de la máquina virtual de FortiGate

Las secciones siguientes le guiarán a través de la configuración de la VM de FortiGate.

Instalación de la licencia

Vaya a

https://<address>. Aquí,<address>es el FQDN o la dirección IP pública asignada a la VM de FortiGate.Continúe después de los errores de certificado.

Inicie sesión con las credenciales de administrador proporcionadas durante la implementación de la VM de FortiGate.

Si la implementación usa el modelo traiga su propia licencia, verá un aviso para cargar una licencia. Seleccione el archivo de licencia creado anteriormente y cárguelo. Seleccione Aceptar y reinicie la VM de FortiGate.

Después del reinicio, inicie sesión de nuevo con las credenciales de administrador para validar la licencia.

Actualización del firmware

Vaya a

https://<address>. Aquí,<address>es el FQDN o la dirección IP pública asignada a la VM de FortiGate.Continúe después de los errores de certificado.

Inicie sesión con las credenciales de administrador proporcionadas durante la implementación de la VM de FortiGate.

En el menú de la izquierda, seleccione System (Sistema)>Firmware.

En Firmware Management (Administración de firmware), haga clic en Examinar y seleccione el archivo de firmware descargado anteriormente.

Ignore la advertencia y haga clic en Backup config and upgrade (Realizar copia de seguridad de la configuración y actualizar).

Seleccione Continuar.

Cuando se le pida que guarde la configuración de FortiGate (como un archivo .conf), haga clic en Save (Guardar).

Espere a que se cargue y se aplique el firmware. Espere a que se reinicie la VM de FortiGate.

Una vez reiniciada, inicie sesión de nuevo con las credenciales de administrador.

Cuando se le pida que configure el panel, seleccione Later (Más adelante).

Cuando comience el vídeo del tutorial, seleccione OK (Aceptar).

Cambio del puerto de administración a TCP 8443

Vaya a

https://<address>. Aquí,<address>es el FQDN o la dirección IP pública asignada a la VM de FortiGate.Continúe después de los errores de certificado.

Inicie sesión con las credenciales de administrador proporcionadas durante la implementación de la VM de FortiGate.

En el menú de la izquierda, seleccione System (Sistema).

En Administration Settings (Configuración de administración), cambie el puerto HTTPS a 8443 y seleccione Apply (Aplicar).

Una vez que se aplica el cambio, el explorador intenta volver a cargar la página de administración, pero se produce un error. A partir de ahora, la dirección de esta página es

https://<address>:8443.

Cargar el certificado de firma SAML de Microsoft Entra

Ir a

https://<address>:8443. Aquí,<address>es el FQDN o la dirección IP pública asignada a la VM de FortiGate.Continúe después de los errores de certificado.

Inicie sesión con las credenciales de administrador proporcionadas durante la implementación de la VM de FortiGate.

En el menú de la izquierda, seleccione System (Sistema)>Certificates (Certificados).

Seleccione Importar>Certificado remoto.

Busque el certificado descargado de la implementación de la aplicación personalizada FortiGate en el inquilino de Azure. Selecciónelo y elija OK (Aceptar).

Carga y configuración de un certificado SSL personalizado

Es posible que quiera configurar la VM de FortiGate con su propio certificado SSL que admita el FQDN que está usando. Si tiene acceso a un certificado SSL empaquetado con la clave privada en formato PFX, se puede usar para este propósito.

Vaya a

https://<address>:8443. Aquí,<address>es el FQDN o la dirección IP pública asignada a la VM de FortiGate.Continúe después de los errores de certificado.

Inicie sesión con las credenciales de administrador proporcionadas durante la implementación de la VM de FortiGate.

En el menú de la izquierda, seleccione System (Sistema)>Certificates (Certificados).

Seleccione Import (Importar)>Local Certificate (Certificado local)>PKCS #12 Certificate (Certificado PKCS núm. 12).

Vaya al archivo .PFX que contiene el certificado SSL y la clave privada.

Proporcione la contraseña del archivo .PFX y un nombre descriptivo para el certificado. Después, seleccione Aceptar.

En el menú de la izquierda, seleccione System (Sistema)>Settings (Configuración).

En Administration Settings (Configuración de administración), expanda la lista desplegable situada junto al certificado de servidor HTTPS y seleccione el certificado SSL importado anteriormente.

Seleccione Aplicar.

Cierre la ventana del explorador y vaya a

https://<address>:8443.Inicie sesión con las credenciales de administrador de FortiGate. Ahora debería ver el certificado SSL correcto en uso.

Configuración del tiempo de espera de la autenticación

Vaya a Azure Portal y abra la configuración de la máquina virtual de FortiGate.

En el menú de la izquierda, seleccione Serial Console (Consola serie).

Inicie de sesión en la consola serie con las credenciales de administrador de la VM de FortiGate.

En la consola serie ejecute los siguientes comandos:

config system global set remoteauthtimeout 60 end

Asegurarse de que las interfaces de red obtienen direcciones IP

Vaya a

https://<address>:8443. Aquí,<address>es el FQDN o la dirección IP pública asignada a la VM de FortiGate.Inicie sesión con las credenciales de administrador proporcionadas durante la implementación de la VM de FortiGate.

En el menú de la izquierda, seleccione Redes.

En Red, seleccione Interfaces.

Examine el puerto 1 (interfaz externa) y el puerto 2 (interfaz interna) para asegurarse de que obtienen una dirección IP de la subred de Azure correcta. a. Si alguno de los puertos no obtiene una dirección IP de la subred (mediante DHCP), haga clic con el botón derecho en el puerto y seleccione Editar. b. Junto a Modo de direccionamiento, asegúrese de que está seleccionado DHCP. c. Seleccione Aceptar.

Asegurarse de que la máquina virtual de FortiGate tiene la ruta correcta a los recursos corporativos locales

Las máquinas virtuales de Azure de host múltiple tienen todas las interfaces de red en la misma red virtual (pero quizás distintas subredes). Esto suele significar que ambas interfaces de red tienen una conexión a los recursos corporativos locales que se publican mediante FortiGate. Por esta razón, es necesario crear entradas de rutas personalizadas que garanticen que el tráfico sale de la interfaz correcta cuando se realizan solicitudes de recursos corporativos locales.

Vaya a

https://<address>:8443. Aquí,<address>es el FQDN o la dirección IP pública asignada a la VM de FortiGate.Inicie sesión con las credenciales de administrador proporcionadas durante la implementación de la máquina virtual de FortiGate.

En el menú de la izquierda, seleccione Redes.

En Red, seleccione Rutas estáticas.

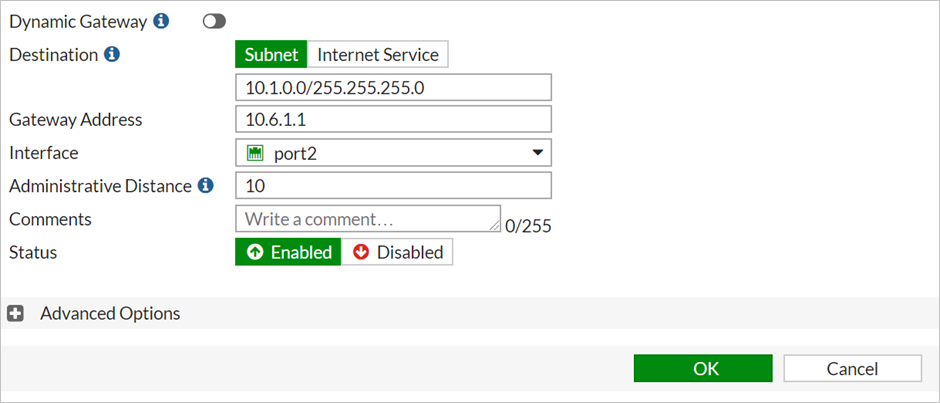

Seleccione Crear nuevo.

Junto a Destino, seleccione Subred.

En Subred, especifique la información de subred en la que residen los recursos corporativos locales (por ejemplo,

10.1.0.0/255.255.255.0).Junto a Dirección de puerta de enlace, especifique la puerta de enlace en la subred de Azure a la que está conectado el puerto 2 (por ejemplo, esto suele finalizar en

1, como10.6.1.1).Junto a Interfaz, seleccione la interfaz de red interna,

port2.Seleccione Aceptar.

Configuración de FortiGate SSL VPN

Siga los pasos que encontrará en Tutorial: Integración del inicio de sesión único (SSO) de Microsoft Entra con FortiGate SSL VPN

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de