Imágenes de la actualización automática del sistema operativo de nodo

AKS proporciona varios canales de actualización automática dedicados a las actualizaciones de seguridad del sistema operativo de nivel de nodo oportunas. Este canal es diferente de las actualizaciones de la versión de Kubernetes de nivel de clúster y la reemplaza.

Interacciones entre la actualización automática del sistema operativo del nodo y la actualización automática del clúster

Las actualizaciones de seguridad del sistema operativo de nivel de nodo se publican a mayor velocidad que la revisión de Kubernetes o las actualizaciones de versiones secundarias. El canal de actualización automática del sistema operativo del nodo le concede flexibilidad y permite una estrategia personalizada para las actualizaciones de seguridad del sistema operativo de nivel de nodo. Después, puede elegir un plan independiente para las actualizaciones automáticas de la versión de Kubernetes de nivel de clúster.

Se recomienda usar actualizaciones automáticas de nivel de clúster y el canal de actualización automática del sistema operativo del nodo juntos. La programación se puede ajustar aplicando dos conjuntos independientes de ventanas de mantenimiento - aksManagedAutoUpgradeSchedule para el canal de actualización automática del clúster y aksManagedNodeOSUpgradeSchedule para el canal de actualización automática del sistema operativo del nodo.

Canales para actualizaciones de imágenes del sistema operativo de nodo

El canal seleccionado determina el calendario de las actualizaciones. Al realizar cambios en los canales de actualización automática del sistema operativo del nodo, espere hasta 24 horas para que los cambios surtan efecto. Una vez que cambie de un canal a otro canal, se desencadena una nueva imagen que conduce a nodos graduales.

Nota:

La actualización automática de la imagen del sistema operativo del nodo no afectará a la versión de Kubernetes del clúster. A partir de la versión de API 2023-06-01, el valor predeterminado para cualquier clúster nuevo creado es NodeImage.

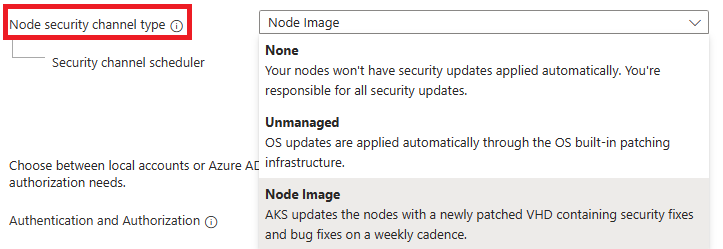

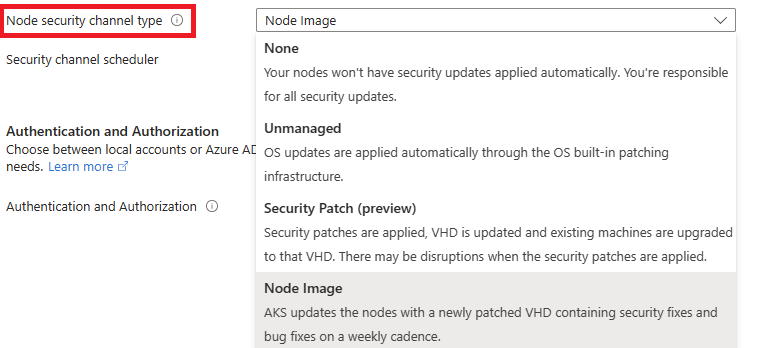

Están disponibles los siguientes canales de actualización. Puede elegir una de estas opciones:

| Canal | Descripción | Comportamiento específico del sistema operativo |

|---|---|---|

None |

No se aplicarán actualizaciones de seguridad a los nodos automáticamente. Esto significa que usted es el único responsable de las actualizaciones de seguridad. | N/D |

Unmanaged |

Las actualizaciones del sistema operativo se aplican automáticamente a través de la infraestructura de aplicación de revisión integrada en el sistema operativo. Inicialmente, las máquinas recién asignadas no tienen parches. La infraestructura del sistema operativo instala los parches en algún momento. | Ubuntu y Azure Linux (grupos de nodos de CPU) aplican revisiones de seguridad a través de una actualización desatendida/dnf-automatic aproximadamente una vez al día alrededor de las 06:00 UTC. Windows no aplica automáticamente revisiones de seguridad, por lo que esta opción se comporta de forma equivalente a None. Debe administrar el proceso de reinicio mediante una herramienta como kured. |

SecurityPatch |

Revisiones de seguridad del sistema operativo, que son probadas por AKS, totalmente administradas y aplicadas con prácticas de implementación seguras. AKS actualiza periódicamente el disco duro virtual (VHD) del nodo con revisiones del mantenedor de la imagen con la etiqueta “solo seguridad”. Puede haber interrupciones cuando se apliquen los parches de seguridad a los nodos. Sin embargo, AKS está limitando las interrupciones restableciendo solo la imagen inicial de los nodos cuando es necesario, como para determinados paquetes de seguridad de kernel. Cuando se aplican las revisiones, el VHD se actualiza y las máquinas existentes se actualizan a ese VHD, lo que respeta las ventanas de mantenimiento y la configuración de sobrecarga. Si AKS decide que no es necesario restablecer la imagen inicial de los nodos, aplica revisiones a los nodos en vivo sin purgar los pods y no realiza ninguna actualización del disco duro virtual. Esta opción conlleva el coste adicional de hospedar los discos duros virtuales en el grupo de recursos del nodo. Si usa este canal, las actualizaciones desatendidas de Linux se deshabilitarán de forma predeterminada. | Linux de Azure no admite este canal en máquinas virtuales habilitadas para GPU. SecurityPatch funciona en versiones de revisión de Kubernetes que están en desuso, siempre y cuando todavía se admita la versión secundaria de Kubernetes. |

NodeImage |

AKS actualiza semanalmente los nodos con un VHD recién revisado que contiene correcciones de seguridad y de errores. La actualización al nuevo VHD supone una interrupción, según los periodos de mantenimiento y la configuración de sobrecarga. No se incurre en ningún coste adicional de VHD al elegir esta opción. Si usa este canal, las actualizaciones desatendidas de Linux se deshabilitarán de forma predeterminada. Las actualizaciones de imágenes de nodo son compatibles con las versiones de revisión que están en desuso, siempre que todavía se admita la versión secundaria de Kubernetes. Las imágenes de nodo son probadas por AKS, totalmente administradas y aplicadas con prácticas de implementación seguras |

Establecer el canal de actualización automática del sistema operativo del nodo en un nuevo clúster

Establezca el canal de actualización automática del sistema operativo del nodo en un nuevo clúster mediante el comando

az aks createcon el parámetro--node-os-upgrade-channel. En el ejemplo siguiente se establece el canal de actualización automática del sistema operativo del nodo enSecurityPatch.az aks create \ --resource-group myResourceGroup \ --name myAKSCluster \ --node-os-upgrade-channel SecurityPatch \ --generate-ssh-keys

Establecer el canal de actualización automática del sistema operativo del nodo en un clúster existente

Establezca el canal de actualización automática del sistema operativo del nodo en un clúster existente mediante el comando

az aks updatecon el parámetro--node-os-upgrade-channel. En el ejemplo siguiente se establece el canal de actualización automática del sistema operativo del nodo enSecurityPatch.az aks update --resource-group myResourceGroup --name myAKSCluster --node-os-upgrade-channel SecurityPatch

Actualizar la propiedad y la programación

La cadencia predeterminada significa que no se aplica ninguna ventana de mantenimiento planeado.

| Canal | Propiedad de las actualizaciones | Cadencia predeterminada |

|---|---|---|

Unmanaged |

Actualizaciones de seguridad controladas por el sistema operativo. AKS no tiene control sobre estas actualizaciones. | Aproximadamente a las 6:00 UTC para Ubuntu y Azure Linux. Mensualmente para Windows. |

SecurityPatch |

AKS probado, totalmente administrado y aplicado con prácticas de implementación seguras. Para obtener más información, consulte Mayor seguridad y resistencia de las cargas de trabajo Canonical en Azure. | Semanalmente |

NodeImage |

AKS probado, totalmente administrado y aplicado con prácticas de implementación seguras. Para obtener más información en tiempo real sobre las versiones, busque Imágenes de nodo de AKS en el seguimiento de versiones | Semanalmente |

Nota:

Aunque las actualizaciones de seguridad de Windows se publican mensualmente, el uso del canal Unmanaged no aplicará automáticamente estas actualizaciones a los nodos de Windows. Si elige el canal Unmanaged, debe administrar el proceso de reinicio para los nodos de Windows.

Limitaciones conocidas del canal de nodo

Actualmente, al establecer el canal de actualización automática del clúster en

node-image, también establece automáticamente el canal de actualización automática del sistema operativo del nodo enNodeImage. No se puede cambiar el valor del canal de actualización automática del sistema operativo del nodo si el canal de actualización automática del clúster esnode-image. Para establecer el valor del canal de actualización automática del sistema operativo del nodo, compruebe que el valor del canal de actualización automática del clúster no seanode-image.El canal

SecurityPatchno admite los grupos de nodos del sistema operativo Windows.

Nota:

Use la versión 2.61.0 de la CLI o posterior para el canal SecurityPatch.

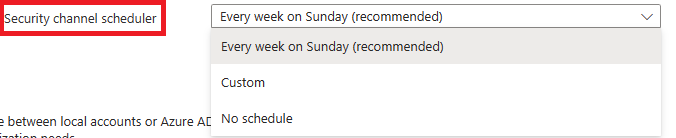

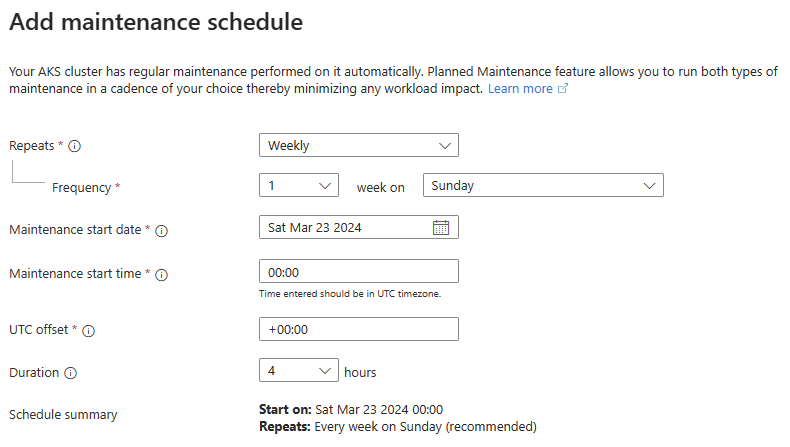

Ventanas de mantenimiento planeado del sistema operativo del nodo

El mantenimiento planeado para la actualización automática del sistema operativo del nodo se inicia en la ventana de mantenimiento especificada.

Nota:

Para garantizar una funcionalidad adecuada, use una ventana de mantenimiento de cuatro horas o más.

Para obtener más información sobre el mantenimiento planeado, consulte Uso del mantenimiento planeado a fin de programar ventanas de mantenimiento para el clúster de Azure Kubernetes Service (AKS).

Preguntas frecuentes de la actualización automática del sistema operativo de nodo

¿Cómo puedo comprobar el valor actual de nodeOsUpgradeChannel en un clúster?

Ejecute el comando az aks show y compruebe "autoUpgradeProfile" para determinar en qué valor está establecido nodeOsUpgradeChannel:

az aks show --resource-group myResourceGroup --name myAKSCluster --query "autoUpgradeProfile"

¿Cómo puedo supervisar el estado de las actualizaciones automáticas del sistema operativo del nodo?

Para ver el estado de las actualizaciones automáticas del sistema operativo del nodo, busque los registros de actividad en el clúster. También puede buscar eventos específicos relacionados con la actualización, como se mencionó en Actualización de un clúster de AKS. AKS también emite eventos de Event Grid relacionados con la actualización. Para obtener más información, consulte AKS como origen de Event Grid.

¿Puedo cambiar el valor del canal de actualización automática del sistema operativo del nodo si el canal de actualización automática del clúster está establecido en node-image?

No. Actualmente, al establecer el canal de actualización automática del clúster en node-image, también establece automáticamente el canal de actualización automática del sistema operativo del nodo en NodeImage. No se puede cambiar el valor del canal de actualización automática del sistema operativo del nodo si el canal de actualización automática del clúster es node-image. Para poder cambiar los valores del canal de actualización automática del sistema operativo del nodo, asegúrese de que el canal de actualización automática del clúster no sea node-image.

¿Por qué se recomienda SecurityPatch a través del canal Unmanaged?

En el canal Unmanaged, AKS no tiene control sobre cómo y cuándo se entregan las actualizaciones de seguridad. Con SecurityPatch, las actualizaciones de seguridad se prueban completamente y siguen los procedimientos de implementación seguros. SecurityPatch también respeta las ventanas de mantenimiento. Para obtener más información, consulte Mayor seguridad y resistencia de las cargas de trabajo Canonical en Azure.

¿SecurityPatch siempre conduce a restablecer la imagen inicial de mis nodos?

AKS limita restablecer la imagen inicial a solo cuando sea absolutamente necesario, como determinados paquetes de kernel que pueden requerir restablecer la imagen inicial para que se aplique completamente. SecurityPatch está diseñado para minimizar las interrupciones tanto como sea posible. Si AKS decide restablecer los nodos no es necesario, revisará los nodos en directo sin purgar pods y no se realizará ninguna actualización de VHD en estos casos.

¿Por qué el canal SecurityPatch requiere llegar al punto de conexión snapshot.ubuntu.com?

Con el canal SecurityPatch, los nodos del clúster de Linux tienen que descargar las revisiones y actualizaciones de seguridad necesarias del servicio de instantáneas Ubuntu descritos en ubuntu-snapshots-on-azure-ensuring-predictability-and-consistency-in-cloud-deployments.

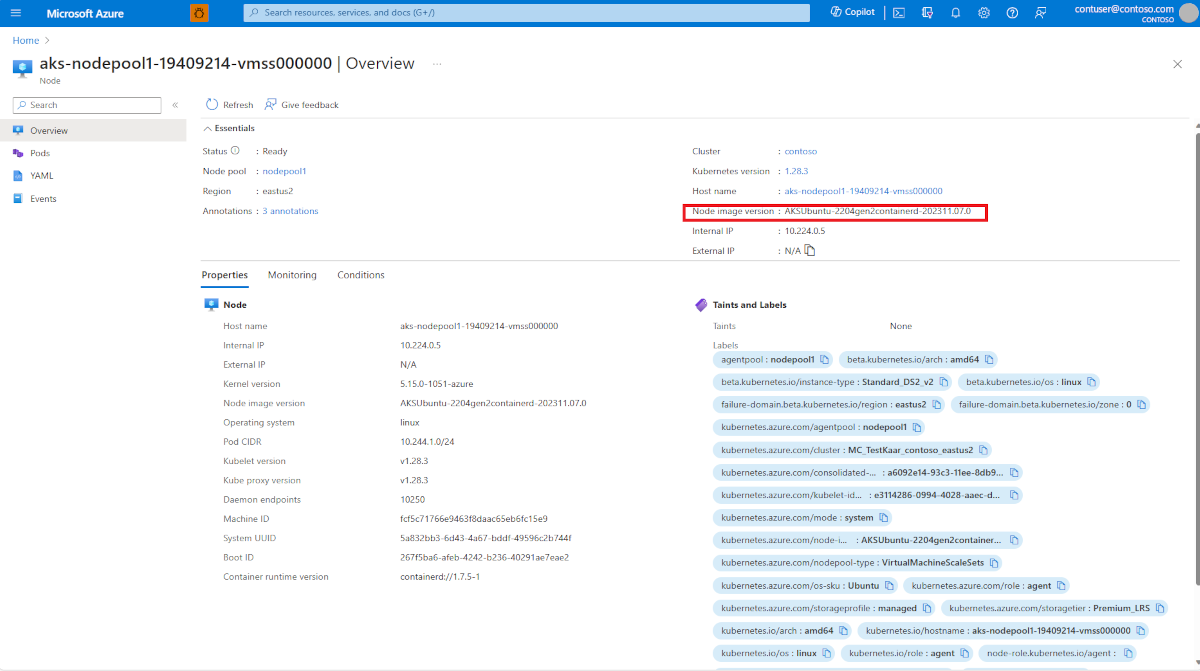

¿Cómo sé si se aplica una actualización SecurityPatch o NodeImage en mi nodo?

Ejecute el comando siguiente para obtener etiquetas de nodo:

kubectl get nodes --show-labels

Entre las etiquetas devueltas, debería ver una línea similar a la siguiente salida:

kubernetes.azure.com/node-image-version=AKSUbuntu-2204gen2containerd-202311.07.0

Aquí, la versión de la imagen del nodo base es AKSUbuntu-2204gen2containerd. Si procede, la versión del parche de seguridad suele ser la siguiente. En el ejemplo anterior es 202311.07.0.

También se buscarán los mismos detalles en Azure Portal en la vista de etiqueta del nodo:

Pasos siguientes

Para obtener una explicación detallada de los procedimientos recomendados de actualización y otras consideraciones, consulte Guía de actualización y revisión de AKS.

Azure Kubernetes Service