Utiliza Acciones de GitHub para automatizar tu flujo de trabajo e implementar en Azure App Service desde GitHub.

Requisitos previos

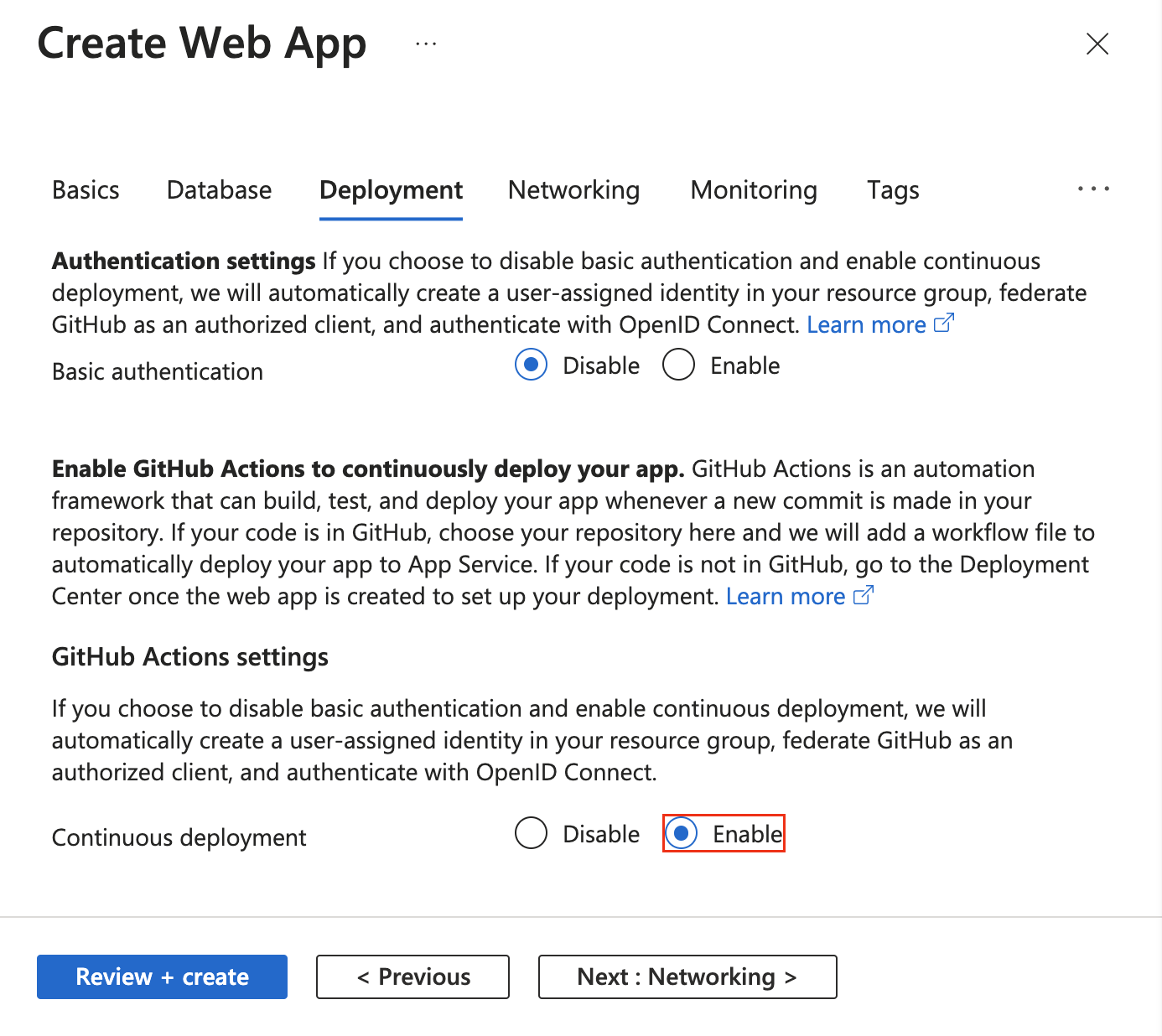

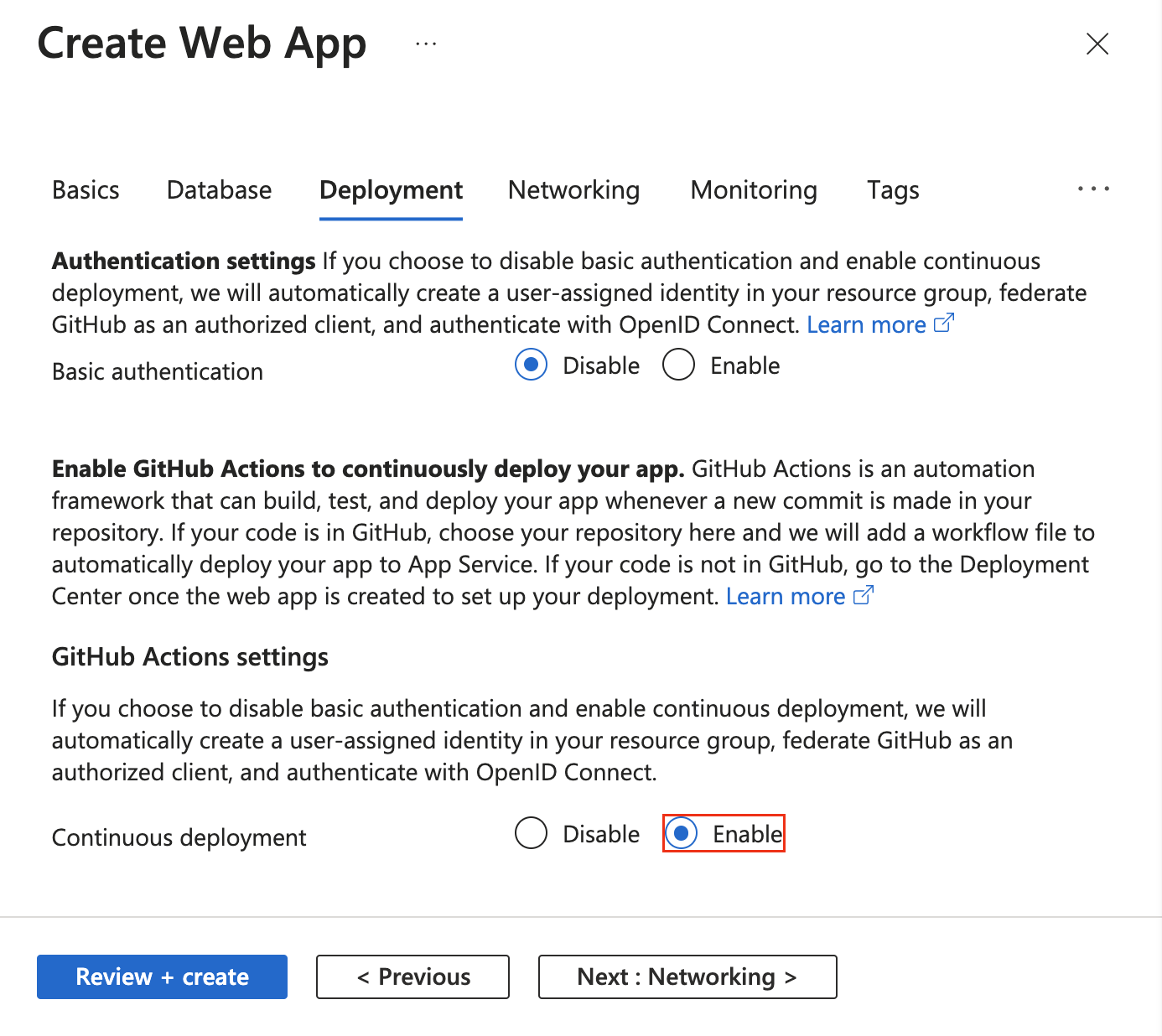

Configuración de la implementación de Acciones de GitHub al crear una aplicación

La implementación de las Acciones de GitHub está integrada en la aplicación predeterminada Proceso de creación de aplicaciones web. Establezca Implementación continua en Habilitar en la pestaña Implementación y configure la organización, el repositorio y la rama elegidos.

Al habilitar la implementación continua, el proceso Crear aplicación web selecciona automáticamente el método de autenticación en función de la selección de autenticación básica y configura la aplicación y el repositorio de GitHub en consecuencia:

Configuración del despliegue de Acciones de GitHub desde el Centro de Despliegue

Para una aplicación existente, puede comenzar rápidamente con GitHub Actions mediante el Centro de implementación en App Service. Este método integral genera un archivo de flujo de trabajo de Acciones de GitHub basado en su stack de aplicación y lo envía al repositorio de GitHub.

Mediante el Centro de implementación, también puede configurar fácilmente la autenticación de OpenID Connect más segura con una identidad asignada por el usuario. Para obtener más información, consulte la opción de identidad asignada por el usuario.

Si la cuenta de Azure tiene los permisos necesarios , puede crear una identidad asignada por el usuario. De lo contrario, puede seleccionar una identidad administrada asignada por el usuario existente en el menú desplegable Identidad. Puede trabajar con el administrador de Azure para crear una identidad administrada asignada por el usuario con el rol Colaborador del sitio web.

Para más información, consulte Implementación continua en Azure App Service.

Configuración manual de un flujo de trabajo de Acciones de GitHub

Puede implementar un flujo de trabajo sin usar el Centro de implementación. Realice estos tres pasos:

-

Genere credenciales de implementación.

-

Configure el secreto de GitHub.

-

Agregue el archivo de flujo de trabajo al repositorio de GitHub.

Genere las credenciales de implementación.

Se recomienda usar OpenID Connect para autenticarse con Azure App Service para Acciones de GitHub. Este método de autenticación usa tokens de corta duración. La configuración de OpenID Connect con Acciones de GitHub es más compleja, pero ofrece seguridad reforzada.

También puede autenticarse con una identidad administrada asignada por el usuario, una entidad de servicio o un perfil de publicación.

En el procedimiento siguiente se describen los pasos para crear una aplicación de Microsoft Entra, un principal de servicio y credenciales federadas usando instrucciones de la CLI de Azure. Para obtener información sobre cómo crear una aplicación de Microsoft Entra, una entidad de servicio y credenciales federadas en el portal de Azure, consulte Conexión de GitHub y Azure.

Si no tiene una aplicación existente, registre una nueva aplicación de Microsoft Entra y una entidad de servicio que puedan acceder a los recursos. Creación de una aplicación de Microsoft Entra.

az ad app create --display-name myApp

Este comando devuelve una salida JSON con un appId que es tu client-id. Guarde el valor que se usará como secreto de GitHub de AZURE_CLIENT_ID más adelante.

Usas el valor objectId al crear credenciales federadas con Graph API y lo referencie como APPLICATION-OBJECT-ID.

Crear una entidad de servicio. Reemplace el $appID por el appId de su salida JSON.

Este comando genera una salida JSON con un valor diferente objectId para usarlo en el paso siguiente. El nuevo objectId es assignee-object-id.

Copie el appOwnerTenantId para usarlo más adelante como secreto de GitHub para AZURE_TENANT_ID.

az ad sp create --id $appId

Cree una asignación de roles por suscripción y objeto. De forma predeterminada, la asignación de roles se vincula a la suscripción predeterminada. Reemplace $subscriptionId por el identificador de suscripción, $resourceGroupName por el nombre del grupo de recursos, $webappName por el nombre de la aplicación web y $assigneeObjectId por el id generado. Obtenga información sobre cómo administrar suscripciones de Azure con la CLI de Azure.

az role assignment create --role "Website Contributor" --subscription $subscriptionId --assignee-object-id $assigneeObjectId --scope /subscriptions/$subscriptionId/resourceGroups/$resourceGroupName/providers/Microsoft.Web/sites/$webappName --assignee-principal-type ServicePrincipal

Ejecute el comando siguiente para crear una nueva credencial de identidad federada para la aplicación Microsoft Entra.

Reemplace APPLICATION-OBJECT-ID con el appId que generó durante la creación de su aplicación de Active Directory.

Establezca un valor para CREDENTIAL-NAME al que haga referencia más adelante.

Establezca subject. GitHub define su valor en función del flujo de trabajo:

- Para los trabajos en el entorno de Acciones de GitHub, use:

repo:< Organization/Repository >:environment:< Name >

- En el caso de trabajos no vinculados a un entorno, incluya la ruta de referencia para la rama o etiqueta según la ruta de referencia utilizada para desencadenar el flujo de trabajo:

repo:< Organization/Repository >:ref:< ref path>. Por ejemplo, repo:n-username/ node_express:ref:refs/heads/my-branch o repo:n-username/ node_express:ref:refs/tags/my-tag.

- Para los flujos de trabajo desencadenados por un evento de solicitud de incorporación de cambios, use:

repo:< Organization/Repository >:pull_request.

az ad app federated-credential create --id <APPLICATION-OBJECT-ID> --parameters credential.json

("credential.json" contains the following content)

{

"name": "<CREDENTIAL-NAME>",

"issuer": "https://token.actions.githubusercontent.com",

"subject": "repo:organization/repository:ref:refs/heads/main",

"description": "Testing",

"audiences": [

"api://AzureADTokenExchange"

]

}

Un perfil de publicación es una credencial de nivel de aplicación. Configure el perfil de publicación como secreto de GitHub.

Vaya a App Service en Azure Portal.

En la página Información general, seleccione Descargar perfil de publicación.

Guarde el archivo descargado. Use el contenido del archivo para crear un secreto de GitHub.

Nota:

A partir de octubre de 2020, las aplicaciones web Linux necesitan que la configuración de la aplicación WEBSITE_WEBDEPLOY_USE_SCM se establezca en trueantes de descargar el perfil de publicación.

Puede crear una entidad de servicio con el comando az ad sp create-for-rbac en la CLI de Azure. Ejecute este comando mediante Azure Cloud Shell en Azure Portal o seleccione Abrir Cloud Shell.

az ad sp create-for-rbac --name "myApp" --role "Website Contributor" \

--scopes /subscriptions/<subscription-id>/resourceGroups/<group-name>/providers/Microsoft.Web/sites/<app-name> \

--json-auth

En el ejemplo anterior, se reemplazan los marcadores de posición por su identificador de suscripción, el nombre del grupo de recursos y el nombre de la aplicación. La salida es un objeto JSON con las credenciales de asignación de roles que proporcionan acceso a la aplicación de App Service. La salida debe tener un aspecto similar al siguiente fragmento de código JSON. Copie este objeto JSON para más adelante.

{

"clientId": "<GUID>",

"clientSecret": "<GUID>",

"subscriptionId": "<GUID>",

"tenantId": "<GUID>",

(...)

}

Importante

Se recomienda conceder acceso mínimo. El ámbito del ejemplo anterior se limita a la aplicación específica de App Service y no a todo el grupo de recursos.

Debe proporcionar el identificador de cliente, el identificador de inquilino y el identificador de suscripción de la aplicación a la Azure/login acción. Estos valores se pueden proporcionar directamente en el flujo de trabajo o se pueden almacenar en secretos de GitHub y se puede hacer referencia a ellos en el flujo de trabajo. Guardar los valores como secretos de GitHub es la opción más segura.

Abra el repositorio de GitHub y vaya a Configuración>Seguridad>Secretos y variables>Acciones>Nuevo repositorio secreto.

Cree secretos para AZURE_CLIENT_ID, AZURE_TENANT_ID y AZURE_SUBSCRIPTION_ID. Use estos valores de la aplicación de Active Directory para los secretos de GitHub:

| Secreto de GitHub |

Aplicación de Active Directory |

AZURE_CLIENT_ID |

Id. de aplicación (cliente) |

AZURE_TENANT_ID |

Id. de directorio (inquilino) |

AZURE_SUBSCRIPTION_ID |

Id. de suscripción |

Seleccione Agregar secreto para guardar cada secreto.

En GitHub, examine el repositorio. Seleccione Configuración>Seguridad>Secretos y variables>Acciones>Nuevo secreto de repositorio.

Para usar las credenciales a nivel de aplicación que creó en la sección anterior, pegue el contenido del archivo de perfil de publicación descargado en el campo del valor del secreto. Asigne al secreto el siguiente nombre: AZURE_WEBAPP_PUBLISH_PROFILE.

Cuando configure el archivo de flujo de trabajo de GitHub más adelante, use en AZURE_WEBAPP_PUBLISH_PROFILE la acción Implementar aplicación web de Azure . Por ejemplo:

- uses: azure/webapps-deploy@v2

with:

publish-profile: ${{ secrets.AZURE_WEBAPP_PUBLISH_PROFILE }}

En GitHub, examine el repositorio. Seleccione Configuración>Seguridad>Secretos y variables>Acciones>Nuevo secreto de repositorio.

Para usar las credenciales de nivel de usuario que creó en la sección anterior, pegue toda la salida JSON del comando de la Interfaz de Línea de Comandos de Azure en el campo de valor del secreto. Asigne al secreto el siguiente nombre: AZURE_CREDENTIALS.

Cuando configure el archivo de flujo de trabajo de GitHub más adelante, use el secreto para la entrada creds de Azure/login. Por ejemplo:

- uses: azure/login@v2

with:

creds: ${{ secrets.AZURE_CREDENTIALS }}

Adición del archivo de flujo de trabajo al repositorio de GitHub

Un archivo YAML (.yml) en la ruta de acceso /.github/workflows/ del repositorio de GitHub define un flujo de trabajo. En esta definición se incluyen los diversos pasos y parámetros que componen el flujo de trabajo.

Como mínimo, el archivo de flujo de trabajo tiene los siguientes pasos distintos:

- Autentíquese con App Service mediante el secreto de GitHub que creó.

- Cree la aplicación web.

- Implemente la aplicación web.

Para desplegar su código en una aplicación de App Service, use la acción azure/webapps-deploy@v3. La acción requiere el nombre de la aplicación web en app-name y, según la pila de idioma, la ruta de acceso de una *.zip, *.war, *.jar o carpeta que se va a implementar en package. Para obtener una lista completa de las posibles entradas para la acción de azure/webapps-deploy@v3, consulte action.yml.

En los siguientes ejemplos se muestra la parte del flujo de trabajo que compila la aplicación web en los diversos lenguajes admitidos.

Para implementar con OpenID Connect mediante la identidad administrada que configuró, use la acción azure/login@v2 con las claves client-id, tenant-id y subscription-id. Haga referencia a los secretos de GitHub que creó anteriormente.

name: .NET Core

on: [push]

permissions:

id-token: write

contents: read

env:

AZURE_WEBAPP_NAME: my-app # Set this to your application's name

AZURE_WEBAPP_PACKAGE_PATH: '.' # Set this to the path to your web app project, defaults to the repository root

DOTNET_VERSION: '6.0.x' # Set this to the dot net version to use

jobs:

build:

runs-on: ubuntu-latest

steps:

# Check out the repo

- uses: actions/checkout@main

- uses: azure/login@v2

with:

client-id: ${{ secrets.AZURE_CLIENT_ID }}

tenant-id: ${{ secrets.AZURE_TENANT_ID }}

subscription-id: ${{ secrets.AZURE_SUBSCRIPTION_ID }}

# Setup .NET Core SDK

- name: Setup .NET Core

uses: actions/setup-dotnet@v3

with:

dotnet-version: ${{ env.DOTNET_VERSION }}

# Run dotnet build and publish

- name: dotnet build and publish

run: |

dotnet restore

dotnet build --configuration Release

dotnet publish -c Release --property:PublishDir='${{ env.AZURE_WEBAPP_PACKAGE_PATH }}/myapp'

# Deploy to Azure Web apps

- name: 'Run Azure webapp deploy action using publish profile credentials'

uses: azure/webapps-deploy@v3

with:

app-name: ${{ env.AZURE_WEBAPP_NAME }} # Replace with your app name

package: '${{ env.AZURE_WEBAPP_PACKAGE_PATH }}/myapp'

- name: logout

run: |

az logout

Compile e implemente una aplicación de ASP.NET modelo-vista-controlador (MVC) en Azure mediante una entidad de servicio de Azure. En el ejemplo se usan secretos de GitHub para los valores client-id, tenant-id y subscription-id. También puede pasar estos valores directamente en la acción de inicio de sesión.

name: Deploy ASP.NET MVC App deploy to Azure Web App

on: [push]

permissions:

id-token: write

contents: read

env:

AZURE_WEBAPP_NAME: my-app # Set this to your application's name

AZURE_WEBAPP_PACKAGE_PATH: '.' # Set this to the path to your web app project, defaults to the repository root

NUGET_VERSION: '5.3.x' # Set this to the dot net version to use

jobs:

build-and-deploy:

runs-on: windows-latest

steps:

# Check out the repo

- uses: actions/checkout@main

- uses: azure/login@v2

with:

client-id: ${{ secrets.AZURE_CLIENT_ID }}

tenant-id: ${{ secrets.AZURE_TENANT_ID }}

subscription-id: ${{ secrets.AZURE_SUBSCRIPTION_ID }}

- name: Install Nuget

uses: nuget/setup-nuget@v1

with:

nuget-version: ${{ env.NUGET_VERSION}}

- name: NuGet to restore dependencies as well as project-specific tools that are specified in the project file

run: nuget restore

- name: Add msbuild to PATH

uses: microsoft/setup-msbuild@v1.0.2

- name: Run MSBuild

run: msbuild .\SampleWebApplication.sln

- name: 'Run Azure webapp deploy action using publish profile credentials'

uses: azure/webapps-deploy@v3

with:

app-name: ${{ env.AZURE_WEBAPP_NAME }} # Replace with your app name

package: '${{ env.AZURE_WEBAPP_PACKAGE_PATH }}/SampleWebApplication/'

# Azure logout

- name: logout

run: |

az logout

Construya e implemente una aplicación de Java Spring Boot en Azure mediante un principal de servicio de Azure. En el ejemplo se usan secretos de GitHub para los valores client-id, tenant-id y subscription-id. También puede pasar estos valores directamente en la acción de inicio de sesión.

name: Java CI with Maven

on: [push]

permissions:

id-token: write

contents: read

jobs:

build:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v4

- uses: azure/login@v2

with:

client-id: ${{ secrets.AZURE_CLIENT_ID }}

tenant-id: ${{ secrets.AZURE_TENANT_ID }}

subscription-id: ${{ secrets.AZURE_SUBSCRIPTION_ID }}

- name: Set up JDK 1.8

uses: actions/setup-java@v3

with:

java-version: 1.8

- name: Build with Maven

run: mvn -B package --file pom.xml

working-directory: complete

- name: Azure WebApp

uses: Azure/webapps-deploy@v3

with:

app-name: my-app-name

package: my/target/*.jar

# Azure logout

- name: logout

run: |

az logout

name: Build and deploy WAR app to Azure Web App using OpenID Connect

env:

JAVA_VERSION: '11' # Set this to the Java version to use

DISTRIBUTION: microsoft # Set this to the Java distribution

AZURE_WEBAPP_NAME: sampleapp # Set this to the name of your web app

on: [push]

permissions:

id-token: write

contents: read

jobs:

build:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v4

- name: Set up Java version

uses: actions/setup-java@v3.0.0

with:

java-version: ${{ env.JAVA_VERSION }}

distribution: ${{ env.DISTRIBUTION }}

cache: 'maven'

- name: Build with Maven

run: mvn clean install

- name: Login to Azure

uses: azure/login@v2

with:

client-id: ${{ secrets.AZURE_CLIENT_ID }}

tenant-id: ${{ secrets.AZURE_TENANT_ID }}

subscription-id: ${{ secrets.AZURE_SUBSCRIPTION_ID }}

- name: Deploy to Azure Web App

id: deploy-to-webapp

uses: azure/webapps-deploy@v3

with:

app-name: ${{ env.AZURE_WEBAPP_NAME }}

package: '*.war'

Este es un ejemplo completo que usa varios trabajos para compilar e implementar.

Importante

Si va a implementar una aplicación de Node.js con TypeScript u otros lenguajes compilados mediante azure/webapps-deploy@v3, compile primero la aplicación en Acciones de GitHub e implemente la carpeta de salida compilada (como dist/ o build/). Si en su lugar desea usar la automatización de compilación de App Service, establezca la configuración de la SCM_DO_BUILD_DURING_DEPLOYMENT aplicación en .true

name: JavaScript CI

on: [push]

permissions:

id-token: write

contents: read

name: Node.js

env:

AZURE_WEBAPP_NAME: my-app # Set this to your application's name

AZURE_WEBAPP_PACKAGE_PATH: 'my-app-path' # Set this to the path to your web app project, defaults to the repository root

NODE_VERSION: '24.x' # Set this to the node version to use

jobs:

build-and-deploy:

runs-on: ubuntu-latest

steps:

# Check out the repo

- name: 'Checkout GitHub Action'

uses: actions/checkout@main

- uses: azure/login@v2

with:

client-id: ${{ secrets.AZURE_CLIENT_ID }}

tenant-id: ${{ secrets.AZURE_TENANT_ID }}

subscription-id: ${{ secrets.AZURE_SUBSCRIPTION_ID }}

- name: Setup Node ${{ env.NODE_VERSION }}

uses: actions/setup-node@v4

with:

node-version: ${{ env.NODE_VERSION }}

- name: 'npm install, build, and test'

run: |

npm install

npm run build --if-present

npm run test --if-present

working-directory: my-app-path

# Deploy web app by using Azure credentials

- uses: azure/webapps-deploy@v3

with:

app-name: ${{ env.AZURE_WEBAPP_NAME }}

package: ${{ env.AZURE_WEBAPP_PACKAGE_PATH }}

# Azure logout

- name: logout

run: |

az logout

name: Python application

on:

[push]

permissions:

id-token: write

contents: read

env:

AZURE_WEBAPP_NAME: my-app # Set this to your application's name

AZURE_WEBAPP_PACKAGE_PATH: '.' # Set this to the path to your web app project, defaults to the repository root

jobs:

build:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v4

- uses: azure/login@v2

with:

client-id: ${{ secrets.AZURE_CLIENT_ID }}

tenant-id: ${{ secrets.AZURE_TENANT_ID }}

subscription-id: ${{ secrets.AZURE_SUBSCRIPTION_ID }}

- name: Set up Python 3.x

uses: actions/setup-python@v4

with:

python-version: 3.x

- name: Install dependencies

run: |

python -m pip install --upgrade pip

pip install -r requirements.txt

- name: Deploy web App using GH Action azure/webapps-deploy

uses: azure/webapps-deploy@v3

with:

app-name: ${{ env.AZURE_WEBAPP_NAME }}

package: ${{ env.AZURE_WEBAPP_PACKAGE_PATH }}

- name: logout

run: |

az logout

La entrada publish-profile debe hacer referencia al secreto de GitHub AZURE_WEBAPP_PUBLISH_PROFILE que creó anteriormente.

name: .NET Core CI

on: [push]

env:

AZURE_WEBAPP_NAME: my-app-name # Set this to your application's name

AZURE_WEBAPP_PACKAGE_PATH: '.' # Set this to the path to your web app project, defaults to the repository root

DOTNET_VERSION: '6.0.x' # Set this to the dot net version to use

jobs:

build:

runs-on: ubuntu-latest

steps:

# Check out the repo

- uses: actions/checkout@main

# Setup .NET Core SDK

- name: Setup .NET Core

uses: actions/setup-dotnet@v3

with:

dotnet-version: ${{ env.DOTNET_VERSION }}

# Run dotnet build and publish

- name: dotnet build and publish

run: |

dotnet restore

dotnet build --configuration Release

dotnet publish -c Release --property:PublishDir='${{ env.AZURE_WEBAPP_PACKAGE_PATH }}/myapp'

# Deploy to Azure Web apps

- name: 'Run Azure webapp deploy action using publish profile credentials'

uses: azure/webapps-deploy@v3

with:

app-name: ${{ env.AZURE_WEBAPP_NAME }} # Replace with your app name

publish-profile: ${{ secrets.AZURE_WEBAPP_PUBLISH_PROFILE }} # Define secret variable in repository settings as per action documentation

package: '${{ env.AZURE_WEBAPP_PACKAGE_PATH }}/myapp'

Compile e implemente una aplicación ASP.NET model-view-controller (MVC) que usa NuGet y publish-profile para la autenticación.

name: Deploy ASP.NET MVC App deploy to Azure Web App

on: [push]

env:

AZURE_WEBAPP_NAME: my-app # Set this to your application's name

AZURE_WEBAPP_PACKAGE_PATH: '.' # Set this to the path to your web app project, defaults to the repository root

NUGET_VERSION: '5.3.x' # Set this to the dot net version to use

jobs:

build-and-deploy:

runs-on: windows-latest

steps:

- uses: actions/checkout@main

- name: Install Nuget

uses: nuget/setup-nuget@v1

with:

nuget-version: ${{ env.NUGET_VERSION}}

- name: NuGet to restore dependencies as well as project-specific tools that are specified in the project file

run: nuget restore

- name: Add msbuild to PATH

uses: microsoft/setup-msbuild@v1.0.2

- name: Run MSBuild

run: msbuild .\SampleWebApplication.sln

- name: 'Run Azure webapp deploy action using publish profile credentials'

uses: azure/webapps-deploy@v3

with:

app-name: ${{ env.AZURE_WEBAPP_NAME }} # Replace with your app name

publish-profile: ${{ secrets.AZURE_WEBAPP_PUBLISH_PROFILE }} # Define secret variable in repository settings as per action documentation

package: '${{ env.AZURE_WEBAPP_PACKAGE_PATH }}/SampleWebApplication/'

Compile e implemente una aplicación de Java Spring Boot en Azure mediante un perfil de publicación de Azure. La entrada publish-profile hace referencia al secreto de AZURE_WEBAPP_PUBLISH_PROFILE que creó anteriormente.

name: Java CI with Maven

on: [push]

jobs:

build:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v4

- name: Set up JDK 1.8

uses: actions/setup-java@v3

with:

java-version: 1.8

- name: Build with Maven

run: mvn -B package --file pom.xml

working-directory: my-app-path

- name: Azure WebApp

uses: Azure/webapps-deploy@v3

with:

app-name: my-app-name

publish-profile: ${{ secrets.AZURE_WEBAPP_PUBLISH_PROFILE }}

package: my/target/*.jar

Para implementar un archivo war en lugar de jar, cambie el valor de package.

- name: Azure WebApp

uses: Azure/webapps-deploy@v3

with:

app-name: my-app-name

publish-profile: ${{ secrets.AZURE_WEBAPP_PUBLISH_PROFILE }}

package: my/target/*.war

Compile e implemente una aplicación de Tomcat en Azure mediante un perfil de publicación de Azure. La entrada publish-profile hace referencia al secreto de AZURE_WEBAPP_PUBLISH_PROFILE que creó anteriormente.

name: Build and deploy WAR app to Azure Web App using publish profile

env:

JAVA_VERSION: '11' # Set this to the Java version to use

DISTRIBUTION: microsoft # Set this to the Java distribution

AZURE_WEBAPP_NAME: sampleapp # Set this to the name of your web app

on: [push]

permissions:

id-token: write

contents: read

jobs:

build:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v4

- name: Set up Java version

uses: actions/setup-java@v3.0.0

with:

java-version: ${{ env.JAVA_VERSION }}

distribution: ${{ env.DISTRIBUTION }}

cache: 'maven'

- name: Build with Maven

run: mvn clean install

- name: Deploy to Azure Web App

id: deploy-to-webapp

uses: azure/webapps-deploy@v3

with:

app-name: ${{ env.AZURE_WEBAPP_NAME }}

publish-profile: ${{ secrets.AZURE_WEBAPP_PUBLISH_PROFILE }}

package: '*.war'

Este es un ejemplo completo que usa varios trabajos para compilar e implementar.

Importante

Si va a implementar una aplicación de Node.js con TypeScript u otros lenguajes compilados mediante azure/webapps-deploy@v3, compile primero la aplicación en Acciones de GitHub e implemente la carpeta de salida compilada (como dist/ o build/). Si en su lugar desea usar la automatización de compilación de App Service, establezca la configuración de la SCM_DO_BUILD_DURING_DEPLOYMENT aplicación en .true

Compile e implemente una aplicación Node.js en Azure mediante el perfil de publicación de la aplicación. La entrada publish-profile hace referencia al secreto de AZURE_WEBAPP_PUBLISH_PROFILE que creó anteriormente.

# File: .github/workflows/workflow.yml

name: JavaScript CI

on: [push]

env:

AZURE_WEBAPP_NAME: my-app-name # Set this to your application's name

AZURE_WEBAPP_PACKAGE_PATH: 'my-app-path' # Set this to the path to your web app project, defaults to the repository root

NODE_VERSION: '24.x' # Set this to the node version to use

jobs:

build-and-deploy:

name: Build and Deploy

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@main

- name: Use Node.js ${{ env.NODE_VERSION }}

uses: actions/setup-node@v4

with:

node-version: ${{ env.NODE_VERSION }}

- name: npm install, build, and test

run: |

# Build and test the project, then

# deploy to Azure Web App.

npm install

npm run build --if-present

npm run test --if-present

working-directory: my-app-path

- name: 'Deploy to Azure WebApp'

uses: azure/webapps-deploy@v3

with:

app-name: ${{ env.AZURE_WEBAPP_NAME }}

publish-profile: ${{ secrets.AZURE_WEBAPP_PUBLISH_PROFILE }}

package: ${{ env.AZURE_WEBAPP_PACKAGE_PATH }}

Compile e implemente una aplicación de Python en Azure mediante el perfil de publicación de la aplicación. Observe cómo la entrada publish-profile hace referencia al secreto de AZURE_WEBAPP_PUBLISH_PROFILE que creó anteriormente.

name: Python CI

on:

[push]

env:

AZURE_WEBAPP_NAME: my-web-app # Set this to your application's name

AZURE_WEBAPP_PACKAGE_PATH: '.' # Set this to the path to your web app project, defaults to the repository root

jobs:

build:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v4

- name: Set up Python 3.x

uses: actions/setup-python@v4

with:

python-version: 3.x

- name: Install dependencies

run: |

python -m pip install --upgrade pip

pip install -r requirements.txt

- name: Building web app

uses: azure/appservice-build@v2

- name: Deploy web App using GH Action azure/webapps-deploy

uses: azure/webapps-deploy@v3

with:

app-name: ${{ env.AZURE_WEBAPP_NAME }}

publish-profile: ${{ secrets.AZURE_WEBAPP_PUBLISH_PROFILE }}

package: ${{ env.AZURE_WEBAPP_PACKAGE_PATH }}

Para implementar con la entidad de servicio que configuró, use la acción azure/login@v2 con la clave creds y haga referencia al secreto de AZURE_CREDENTIALS que creó anteriormente.

name: .NET Core

on: [push]

env:

AZURE_WEBAPP_NAME: my-app # Set this to your application's name

AZURE_WEBAPP_PACKAGE_PATH: '.' # Set this to the path to your web app project, defaults to the repository root

DOTNET_VERSION: '6.0.x' # Set this to the dot net version to use

jobs:

build:

runs-on: ubuntu-latest

steps:

# Check out the repo

- uses: actions/checkout@main

- uses: azure/login@v2

with:

creds: ${{ secrets.AZURE_CREDENTIALS }}

# Set up .NET Core SDK

- name: Setup .NET Core

uses: actions/setup-dotnet@v3

with:

dotnet-version: ${{ env.DOTNET_VERSION }}

# Run dotnet build and publish

- name: dotnet build and publish

run: |

dotnet restore

dotnet build --configuration Release

dotnet publish -c Release --property:PublishDir='${{ env.AZURE_WEBAPP_PACKAGE_PATH }}/myapp'

# Deploy to Azure Web apps

- name: 'Run Azure webapp deploy action using Azure Credentials'

uses: azure/webapps-deploy@v3

with:

app-name: ${{ env.AZURE_WEBAPP_NAME }} # Replace with your app name

package: '${{ env.AZURE_WEBAPP_PACKAGE_PATH }}/myapp'

- name: logout

run: |

az logout

Compile e implemente una aplicación de ASP.NET modelo-vista-controlador (MVC) en Azure mediante una entidad de servicio de Azure. La entrada creds hace referencia al secreto de AZURE_CREDENTIALS que creó anteriormente.

name: Deploy ASP.NET MVC App deploy to Azure Web App

on: [push]

env:

AZURE_WEBAPP_NAME: my-app # Set this to your application's name

AZURE_WEBAPP_PACKAGE_PATH: '.' # Set this to the path to your web app project, defaults to the repository root

NUGET_VERSION: '5.3.x' # Set this to the dot net version to use

jobs:

build-and-deploy:

runs-on: windows-latest

steps:

# Check out the repo

- uses: actions/checkout@main

- uses: azure/login@v2

with:

creds: ${{ secrets.AZURE_CREDENTIALS }}

- name: Install Nuget

uses: nuget/setup-nuget@v1

with:

nuget-version: ${{ env.NUGET_VERSION}}

- name: NuGet to restore dependencies as well as project-specific tools that are specified in the project file

run: nuget restore

- name: Add msbuild to PATH

uses: microsoft/setup-msbuild@v1.0.2

- name: Run MSBuild

run: msbuild .\SampleWebApplication.sln

- name: 'Run Azure webapp deploy action using Azure Credentials'

uses: azure/webapps-deploy@v3

with:

app-name: ${{ env.AZURE_WEBAPP_NAME }} # Replace with your app name

package: '${{ env.AZURE_WEBAPP_PACKAGE_PATH }}/SampleWebApplication/'

# Azure logout

- name: logout

run: |

az logout

Construya e implemente una aplicación de Java Spring Boot en Azure mediante un principal de servicio de Azure. La entrada creds hace referencia al secreto de AZURE_CREDENTIALS que creó anteriormente.

name: Java CI with Maven

on: [push]

jobs:

build:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v4

- uses: azure/login@v2

with:

creds: ${{ secrets.AZURE_CREDENTIALS }}

- name: Set up JDK 1.8

uses: actions/setup-java@v3

with:

java-version: 1.8

- name: Build with Maven

run: mvn -B package --file pom.xml

working-directory: complete

- name: Azure WebApp

uses: Azure/webapps-deploy@v3

with:

app-name: my-app-name

package: my/target/*.jar

# Azure logout

- name: logout

run: |

az logout

Construya e implemente una aplicación de Tomcat en Azure mediante un principal de servicio de Azure. La entrada creds hace referencia al secreto de AZURE_CREDENTIALS que creó anteriormente.

name: Build and deploy WAR app to Azure Web App using Service Principal Connect

env:

JAVA_VERSION: '11' # Set this to the Java version to use

DISTRIBUTION: microsoft # Set this to the Java distribution

AZURE_WEBAPP_NAME: sampleapp # Set this to the name of your web app

on: [push]

permissions:

contents: read

jobs:

build:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v4

- name: Set up Java version

uses: actions/setup-java@v3.0.0

with:

java-version: ${{ env.JAVA_VERSION }}

distribution: ${{ env.DISTRIBUTION }}

cache: 'maven'

- name: Build with Maven

run: mvn clean install

- name: Login to Azure

uses: azure/login@v2

with:

creds: ${{ secrets.AZURE_CREDENTIALS }}

- name: Deploy to Azure Web App

id: deploy-to-webapp

uses: azure/webapps-deploy@v3

with:

app-name: ${{ env.AZURE_WEBAPP_NAME }}

package: '*.war'

Este es un ejemplo completo que usa varios trabajos para compilar e implementar.

Importante

Si va a implementar una aplicación de Node.js con TypeScript u otros lenguajes compilados mediante azure/webapps-deploy@v3, compile primero la aplicación en Acciones de GitHub e implemente la carpeta de salida compilada (como dist/ o build/). Si en su lugar desea usar la automatización de compilación de App Service, establezca la configuración de la SCM_DO_BUILD_DURING_DEPLOYMENT aplicación en .true

Compile e implemente una aplicación Node.js en Azure mediante una entidad de servicio de Azure. La entrada creds hace referencia al secreto de AZURE_CREDENTIALS que creó anteriormente.

name: JavaScript CI

on: [push]

name: Node.js

env:

AZURE_WEBAPP_NAME: my-app # Set this to your application's name

AZURE_WEBAPP_PACKAGE_PATH: 'my-app-path' # Set this to the path to your web app project, defaults to the repository root

NODE_VERSION: '24.x' # Set this to the node version to use

jobs:

build-and-deploy:

runs-on: ubuntu-latest

steps:

# Check out the repo

- name: 'Checkout GitHub Action'

uses: actions/checkout@main

- uses: azure/login@v2

with:

creds: ${{ secrets.AZURE_CREDENTIALS }}

- name: Setup Node ${{ env.NODE_VERSION }}

uses: actions/setup-node@v4

with:

node-version: ${{ env.NODE_VERSION }}

- name: 'npm install, build, and test'

run: |

npm install

npm run build --if-present

npm run test --if-present

working-directory: my-app-path

# Deploy web app using Azure credentials

- uses: azure/webapps-deploy@v3

with:

app-name: ${{ env.AZURE_WEBAPP_NAME }}

package: ${{ env.AZURE_WEBAPP_PACKAGE_PATH }}

# Azure logout

- name: logout

run: |

az logout

Compile e implemente una aplicación de Python en Azure mediante una entidad de servicio de Azure. La entrada creds hace referencia al secreto de AZURE_CREDENTIALS que creó anteriormente.

name: Python application

on:

[push]

env:

AZURE_WEBAPP_NAME: my-app # Set this to your application's name

AZURE_WEBAPP_PACKAGE_PATH: '.' # Set this to the path to your web app project, defaults to the repository root

jobs:

build:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v4

- uses: azure/login@v2

with:

creds: ${{ secrets.AZURE_CREDENTIALS }}

- name: Set up Python 3.x

uses: actions/setup-python@v4

with:

python-version: 3.x

- name: Install dependencies

run: |

python -m pip install --upgrade pip

pip install -r requirements.txt

- name: Deploy web App using GH Action azure/webapps-deploy

uses: azure/webapps-deploy@v3

with:

app-name: ${{ env.AZURE_WEBAPP_NAME }}

package: ${{ env.AZURE_WEBAPP_PACKAGE_PATH }}

- name: logout

run: |

az logout

Preguntas más frecuentes

¿Cómo implemento un archivo WAR a través del complemento Maven?

Si configuró el proyecto de Java Tomcat con el complemento Maven, también puede implementarlo en Azure App Service a través de este complemento. Si usa la acción de GitHub de la CLI de Azure, usa las credenciales de Azure.

- name: Azure CLI script file

uses: azure/cli@v2

with:

inlineScript: |

mvn package azure-webapp:deploy

Para más información sobre cómo usar y configurar el complemento maven, consulte wiki del complemento maven para Azure App Service.

¿Cómo se implementa un archivo WAR a través de la CLI de Azure?

Si prefiere usar la CLI de Azure para implementar en App Service, puede usar la acción de GitHub para la CLI de Azure.

- name: Azure CLI script

uses: azure/cli@v2

with:

inlineScript: |

az webapp deploy --src-path '${{ github.workspace }}/target/yourpackage.war' --name ${{ env.AZURE_WEBAPP_NAME }} --resource-group ${{ env.RESOURCE_GROUP }} --async true --type war

Para más información sobre cómo usar y configurar la acción de GitHub para la CLI de Azure, consulte la acción de GitHub de la CLI de Azure.

Para obtener más información sobre el az webapp deploy comando, incluido cómo usarlo y los detalles del parámetro, consulte az webapp deploy la documentación.

¿Cómo se implementa un archivo de inicio?

Use la acción de GitHub para la CLI de Azure. Por ejemplo:

- name: Deploy startup script

uses: azure/cli@v2

with:

inlineScript: |

az webapp deploy --src-path ${{ github.workspace }}/src/main/azure/createPasswordlessDataSource.sh --name ${{ env.AZURE_WEBAPP_NAME }} --resource-group ${{ env.RESOURCE_GROUP }} --type startup --track-status false

¿Cómo se implementa en un contenedor?

Con la acción Azure Web Deploy , puede automatizar el flujo de trabajo para implementar contenedores personalizados en App Service mediante Acciones de GitHub. Para obtener más información, consulte Implementación en un contenedor.

¿Cómo se implementa en una ranura de implementación?

Puede implementar en una ranura de implementación en lugar de la ranura de producción utilizando el parámetro slot-name en la acción azure/webapps-deploy@v3. Para implementar en un slot, agregue el parámetro slot-name al paso de implementación en su flujo de trabajo.

- name: Deploy to Azure Web App

uses: azure/webapps-deploy@v3

with:

app-name: 'my-app-name'

slot-name: 'staging' # Deploy to the 'staging' slot instead of production

package: './output'

Nota:

Al usar la autenticación de OpenID Connect o de entidad de servicio, asegúrese de que la identidad tiene el rol de Colaborador del sitio web en la aplicación y en la ranura de implementación. Para la autenticación del perfil de publicación, descargue el perfil de publicación para la ranura de implementación específica desde Azure Portal (Implementación>Ranuras de implementación> seleccione la ranura >Descargar perfil de publicación).

¿Cómo se actualiza la configuración de Tomcat después de la implementación?

Si desea actualizar cualquiera de las configuraciones de sus aplicaciones web después de la implementación, puede usar la acción Configuración de App Service.

- uses: azure/appservice-settings@v1

with:

app-name: 'my-app'

slot-name: 'staging' # Optional and needed only if the settings have to be configured on the specific deployment slot

app-settings-json: '[{ "name": "CATALINA_OPTS", "value": "-Dfoo=bar" }]'

connection-strings-json: '${{ secrets.CONNECTION_STRINGS }}'

general-settings-json: '{"alwaysOn": "false", "webSocketsEnabled": "true"}' #'General configuration settings as Key Value pairs'

id: settings

Para más información sobre cómo usar y configurar esta acción, consulte el repositorio de configuración de App Service .

Contenido relacionado

Consulte las siguientes referencias en Acciones y flujos de trabajo de Azure GitHub: