Direcciones de administración de App Service Environment

Importante

En este artículo se aborda App Service Environment v2, que se usa con planes de App Service aislado. App Service Environment v2 se retirará el 31 de agosto de 2024. Hay una nueva versión de App Service Environment que resulta más fácil de usar y se ejecuta en una infraestructura más eficaz. Para aprender más sobre la nueva versión, empiece por consultar la Introducción a App Service Environment. Si actualmente usa App Service Environment v2, siga los pasos descritos en este artículo para migrar a la nueva versión.

A partir del 29 de enero de 2024, no se podrán crear recursos de App Service Environment v2 mediante cualquiera de los métodos disponibles, lo que incluye las plantillas de ARM/Bicep, Azure Portal, la CLI de Azure o la API REST. Debe migrar a App Service Environment v3 antes del 31 de agosto de 2024 para evitar la eliminación de recursos y la pérdida de datos.

Requisitos previos

Use el entorno de Bash en Azure Cloud Shell. Para más información, consulte Inicio rápido para Bash en Azure Cloud Shell.

Si prefiere ejecutar comandos de referencia de la CLI localmente, instale la CLI de Azure. Si utiliza Windows o macOS, considere la posibilidad de ejecutar la CLI de Azure en un contenedor Docker. Para más información, vea Ejecución de la CLI de Azure en un contenedor de Docker.

Si usa una instalación local, inicie sesión en la CLI de Azure mediante el comando az login. Siga los pasos que se muestran en el terminal para completar el proceso de autenticación. Para ver otras opciones de inicio de sesión, consulte Inicio de sesión con la CLI de Azure.

En caso de que se le solicite, instale las extensiones de la CLI de Azure la primera vez que la use. Para más información sobre las extensiones, consulte Uso de extensiones con la CLI de Azure.

Ejecute az version para buscar cuál es la versión y las bibliotecas dependientes que están instaladas. Para realizar la actualización a la versión más reciente, ejecute az upgrade.

Resumen

App Service Environment (ASE) es una implementación de inquilino único de Azure App Service que se ejecuta en su instancia de Azure Virtual Network. Si bien el ASE se ejecuta en su red virtual, debe ser accesible desde varias direcciones IP dedicadas que se usan en Azure App Service para administrar el servicio. En el caso de un ASE, el tráfico de administración atraviesa la red controlada por el usuario. Si este tráfico está bloqueado o no está correctamente dirigido, se suspenderá la instancia de ASE. Para más información sobre las dependencias de redes de ASE, consulte Consideraciones de redes y App Service Environment. Para información general sobre ASE, puede comenzar con la Introducción a App Service Environment.

Todas las instancias de ASE tienen una IP virtual pública por la que entra el tráfico de administración. El tráfico de administración entrante desde estas direcciones entra por los puertos 454 y 455 en la IP virtual pública de su instancia de ASE. Este documento enumera la direcciones de origen de App Service para el tráfico de administración de la instancia de ASE. Estas direcciones se encuentran también en la etiqueta de servicio IP denominada AppServiceManagement.

Las direcciones de la etiqueta de servicio AppServiceManagement se pueden configurar en una tabla de rutas para evitar problemas de enrutamiento asimétricos con el tráfico de administración. Siempre que sea posible, debe usar la etiqueta de servicio en lugar de las direcciones individuales. Las rutas actúan sobre el tráfico en el nivel de IP y no tienen conocimiento de la dirección del tráfico o de que el tráfico forme parte de un mensaje de respuesta de TCP. Si la dirección de respuesta para una solicitud TCP es diferente de la dirección a la que se envió, tiene un problema de enrutamiento asimétrico. Para evitar problemas de enrutamiento asimétrico con el tráfico de administración de ASE, debe asegurarse de que las respuestas se envíen desde la misma dirección a la que se enviaron. Para más información sobre cómo configurar su ASE para que funcione en un entorno donde el tráfico saliente se envía de forma local, lea Configuración de App Service Environment con tunelización forzada.

Lista de direcciones de administración

Si necesita ver las direcciones IP de las direcciones de administración, descargue la referencia de etiqueta de servicio de su región para obtener la lista más actualizada de las direcciones. Las direcciones de administración de App Service Environment se muestran en la etiqueta de servicio AppServiceManagement.

| Region | Referencia de etiqueta de servicio |

|---|---|

| Todas las regiones públicas | Intervalos IP y etiquetas de servicio de Azure: nube pública |

| Microsoft Azure Government | Intervalos IP y etiquetas de servicio de Azure: nube de la Administración Pública de Estados Unidos |

| Microsoft Azure operado por 21Vianet | Intervalos IP y etiquetas de servicio de Azure: nube de China |

Configuración de un grupo de seguridad de red

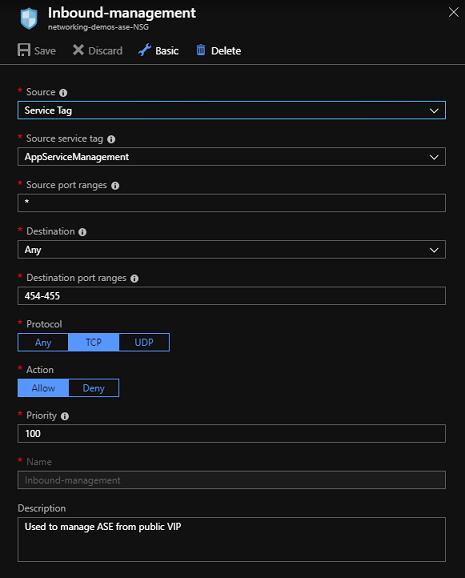

Con los grupos de seguridad de red, no es necesario preocuparse de las direcciones individuales ni mantener su propia configuración. Hay una etiqueta de servicio IP denominada AppServiceManagement que se mantiene al día con todas las direcciones. Para usar esta etiqueta de servicio IP en el grupo de seguridad de red, vaya al portal, abra la interfaz de usuario de grupos de seguridad de red y seleccione las reglas de seguridad de entrada. Si tiene una regla previa para el tráfico de administración de entrada, modifíquela. Si este grupo de seguridad de red no se creó con el ASE o si es totalmente nuevo, seleccione Agregar. En la lista desplegable Origen, seleccione Etiqueta de servicio. En la etiqueta de servicio Origen, seleccione AppServiceManagement. Establezca los intervalos de puertos de origen para *, Destino en Cualquiera, los intervalos de puerto de destino en 454-455, protocolo en TCP y acción en Permitir. Si está creando la regla, debe establecer la prioridad.

Configuración de una tabla de rutas

Las direcciones de administración pueden colocarse en una tabla de rutas con un próximo salto de internet para asegurarse de que todo el tráfico de administración de entrada es capaz de recorrer la misma ruta de acceso. Estas rutas se necesitan al configurar la tunelización forzada. Cuando sea posible, use la etiqueta de servicio AppServiceManagement en lugar de las direcciones individuales. Para crear la tabla de rutas, puede usar el portal, PowerShell o la CLI de Azure. Los comandos para crear una tabla de rutas mediante la CLI de Azure desde un símbolo del sistema de PowerShell se encuentran a continuación.

$sub = "subscription ID"

$rg = "resource group name"

$rt = "route table name"

$location = "azure location"

az network route-table route create --subscription $sub -g $rg --route-table-name $rt -n 'AppServiceManagement' --address-prefix 'AppServiceManagement' --next-hop-type 'Internet'

Una vez creada la tabla de rutas, deberá establecerla en la subred de ASE.

Obtención de direcciones de administración de la API

Puede enumerar las direcciones de administración que coinciden con el ASE con la siguiente llamada API.

get /subscriptions/<subscription ID>/resourceGroups/<resource group>/providers/Microsoft.Web/hostingEnvironments/<ASE Name>/inboundnetworkdependenciesendpoints?api-version=2016-09-01

La API devuelve un documento JSON que incluye todas las direcciones entrantes para su ASE. La lista de direcciones incluye las direcciones de administración, la dirección IP virtual que utiliza su ASE y el intervalo de direcciones de subred de ASE propio.

Para llamar a la API con armclient, use los siguientes comandos pero sustituya el identificador de suscripción, el grupo de recursos y el nombre de ASE.

armclient login

armclient get /subscriptions/<subscription ID>/resourceGroups/<resource group>/providers/Microsoft.Web/hostingEnvironments/<ASE Name>/inboundnetworkdependenciesendpoints?api-version=2016-09-01

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de