Registros de diagnóstico para Application Gateway

Los registros de Application Gateway proporcionan información detallada sobre los eventos relacionados con un recurso y sus operaciones. Estos registros están disponibles para eventos como Acceso, Actividad, Firewall y Rendimiento (solo para V1). La información granular de los registros es útil al solucionar un problema o crear un panel de análisis mediante el consumo de estos datos sin procesar.

Los registros están disponibles para todos los recursos de Application Gateway; sin embargo, para consumirlos, debe habilitar su recopilación en una ubicación de almacenamiento de su elección. El servicio Azure Monitor habilita el registro en Azure Application Gateway. Se recomienda usar el área de trabajo de Log Analytics, ya que puede usar fácilmente sus consultas predefinidas y establecer alertas basadas en condiciones de registro específicas.

Tipos de registros de recursos

Puede usar diferentes tipos de registros en Azure para administrar y solucionar problemas de Application Gateway.

- Registro de actividad

- Registro de acceso de Application Gateway

- Registro del rendimiento de Application Gateway (disponible solo para la SKU v1)

- Registro del firewall de Application Gateway

Nota:

Los registros solo están disponibles para los recursos implementados en el modelo de implementación de Azure Resource Manager. No puede usar los registros de recursos del modelo de implementación clásica. Para entender mejor los dos modelos, consulte el artículo Descripción de la implementación de Resource Manager y la implementación clásica .

Ejemplos de optimización de registros de acceso mediante transformaciones del área de trabajo

Ejemplo 1: Proyección selectiva de columnas: imagine que tiene registros de acceso de application Gateway con 20 columnas, pero le interesa analizar datos de solo 6 columnas específicas. Mediante la transformación del área de trabajo, puede proyectar estas 6 columnas en el área de trabajo, excluyendo eficazmente las otras 14 columnas. Aunque los datos originales de esas columnas excluidas no se almacenarán, los marcadores de posición vacíos para ellos seguirán apareciendo en la hoja Registros. Este enfoque optimiza el almacenamiento y garantiza que solo se conserven los datos pertinentes para el análisis.

Nota:

En la hoja Registros, al seleccionar la opción Probar nuevo Log Analytics, se proporciona un mayor control sobre las columnas que se muestran en la interfaz de usuario.

Ejemplo 2: Centrarse en códigos de estado específicos: al analizar registros de acceso, en lugar de procesar todas las entradas de registro, puede escribir una consulta para recuperar solo filas con códigos de estado HTTP específicos (como 4xx y 5xx). Dado que la mayoría de las solicitudes se encuentran idealmente en las categorías 2xx y 3xx (que representan respuestas correctas), centrarse en los códigos de estado problemáticos reduce el conjunto de datos. Este enfoque dirigido le permite extraer la información más relevante y accionable, lo que hace que sea beneficioso y rentable.

Estrategia de transición recomendada para pasar del diagnóstico de Azure a una tabla específica del recurso:

- Evaluar la retención de datos actual: determine la duración de los datos que se conservan actualmente en la tabla de diagnósticos de Azure (por ejemplo, supongamos que la tabla de diagnóstico conserva los datos durante 15 días).

- Establecer retención específica de recursos: implemente una nueva configuración de diagnóstico con una tabla específica del recurso.

- Recopilación de datos en paralelo: durante un período temporal, recopile datos simultáneamente en Azure Diagnostics y en la configuración específica del recurso.

- Confirmar la precisión de los datos: compruebe que la recopilación de datos es precisa y coherente en ambas configuraciones.

- Quitar la configuración de Diagnósticos de Azure: quite la configuración de Diagnóstico de Azure para evitar la recopilación de datos duplicada.

Ubicaciones de almacenamiento de las reglas

- Cuenta de Azure Storage: las cuentas de almacenamiento se usan mejor para los registros cuando los registros se almacenan durante más tiempo y se revisan cuando sea necesario.

- Azure Event Hubs: Event Hubs es una excelente opción para la integración con otras herramientas de administración de eventos e información de seguridad (SIEM) para obtener alertas en los recursos.

- Integraciones de asociados de Azure Monitor.

Obtenga más información sobre los destinos de configuración de diagnóstico de Azure Monitor.

Habilitación del registro con PowerShell

El registro de actividades se habilita automáticamente para todos los recursos de Resource Manager. Debe habilitar el registro de acceso y rendimiento para iniciar la recopilación de los datos disponibles a través de esos registros. Para habilitar el registro, realice los siguientes pasos:

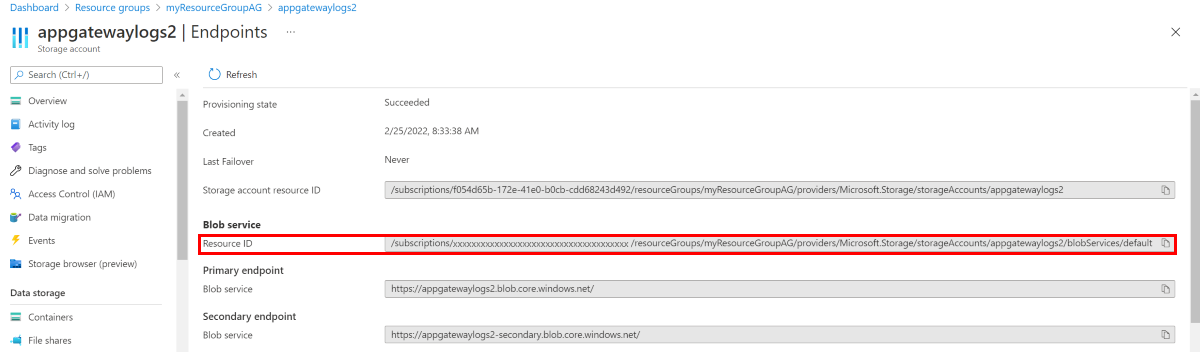

Anote el identificador de recurso de la cuenta de almacenamiento donde se almacenan los datos de registro. Este valor tiene este formato: /subscriptions/<idSuscripción>/resourceGroups/<nombreDeGrupoDeRecursos>/providers/Microsoft.Storage/storageAccounts/<nombreDeCuentaDeAlmacenamiento>. Puede usar cualquier cuenta de almacenamiento de la suscripción. Para buscar esta información, se puede usar Azure Portal.

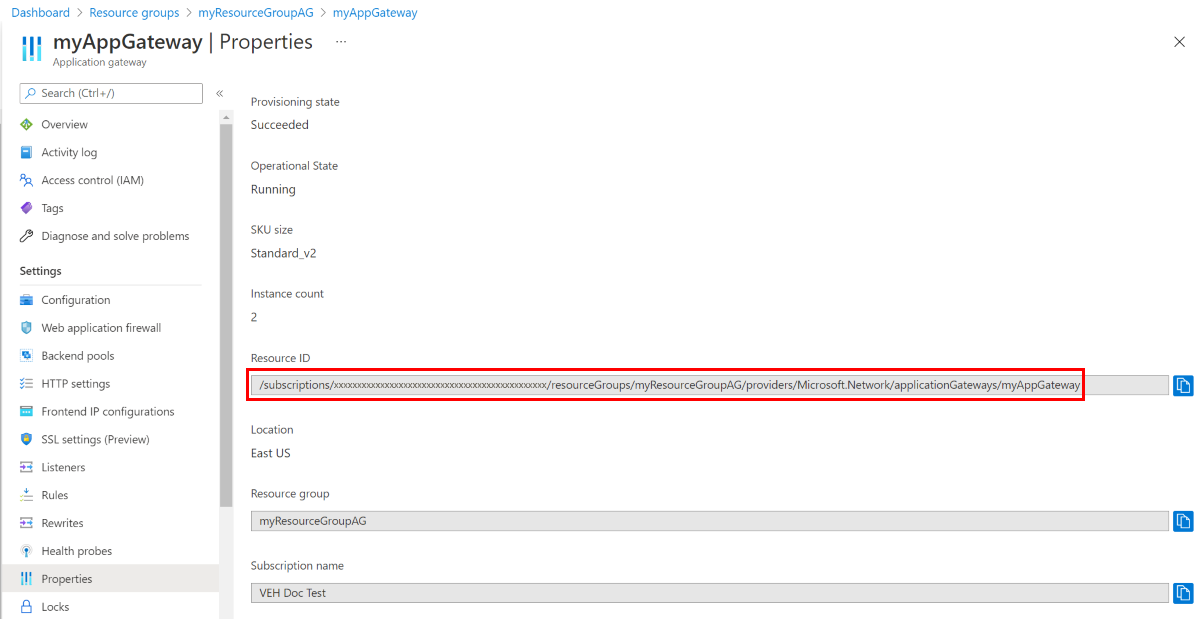

Observe el identificador de recurso de la puerta de enlace de aplicaciones para la que se está habilitando el registro. Este valor tiene el siguiente formato: /subscriptions/<idSuscripción>/resourceGroups/<nombreDeGrupoDeRecursos>/providers/Microsoft.Network/applicationGateways/<nombreDePuertaDeEnlaceDeAplicaciones>. Para buscar esta información, use Azure Portal.

Habilite el registro de diagnósticos mediante el siguiente cmdlet de PowerShell:

Set-AzDiagnosticSetting -ResourceId /subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/applicationGateways/<application gateway name> -StorageAccountId /subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Storage/storageAccounts/<storage account name> -Enabled $true

Sugerencia

Los registros de actividades no requieren una cuenta de almacenamiento separada. El uso del almacenamiento para el registro de acceso y rendimiento supondrá un costo adicional de servicio.

Habilitación del registro mediante Azure Portal

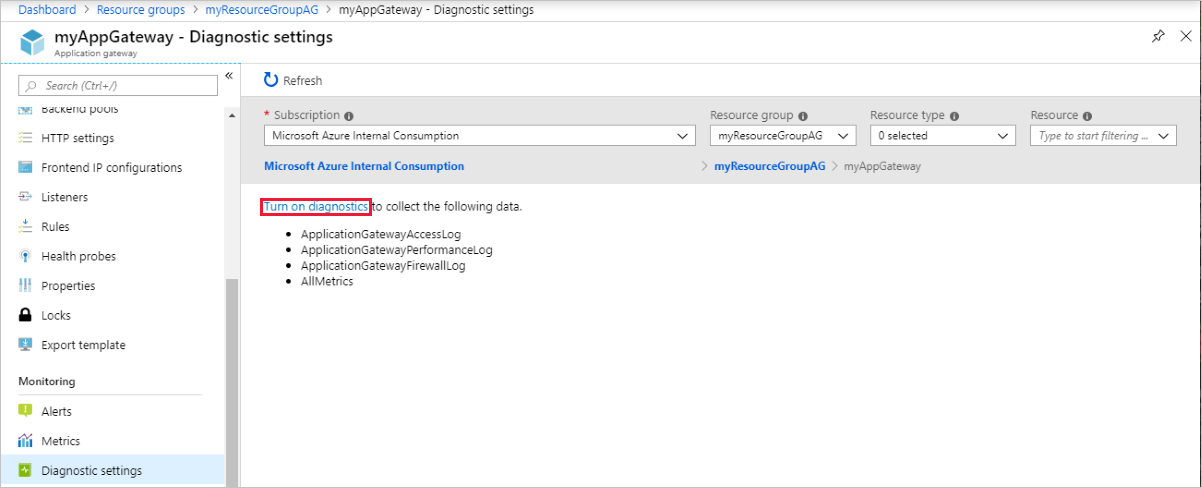

En Azure Portal, busque el recurso y seleccione Configuración de diagnóstico.

Hay tres registros de auditoría disponibles para Application Gateway:

- Registro de acceso

- Registro de rendimiento

- Registro de firewall

Para empezar a recopilar los datos, haga clic en Activar diagnóstico.

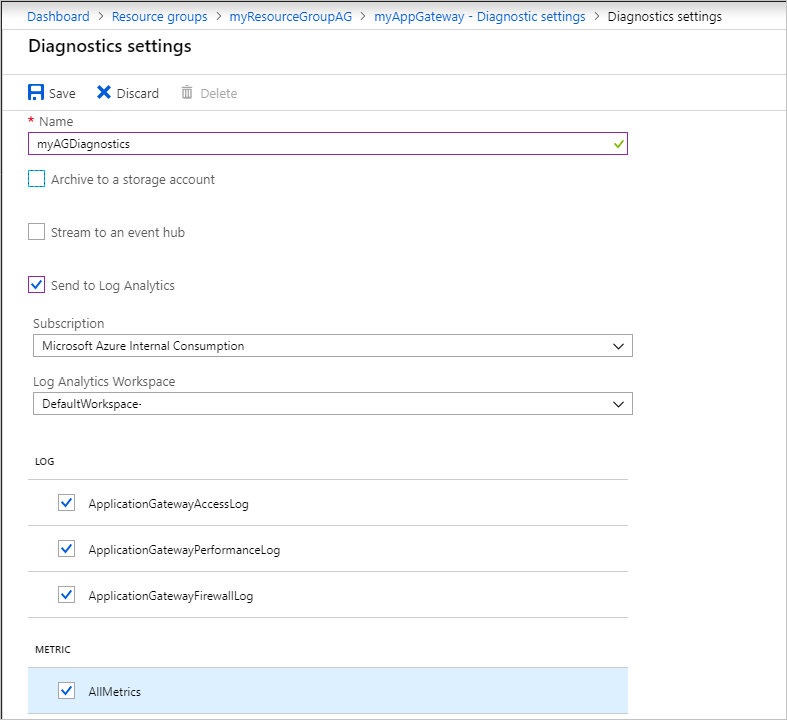

En la página Configuración de diagnóstico, se encuentran las opciones de configuración de los registros de diagnóstico. En este ejemplo, se utiliza Log Analytics para almacenar los registros. Se pueden utilizar también Events Hubs y la cuenta de almacenamiento para guardar los registros de diagnóstico.

Escriba un nombre para la configuración, confírmelo y seleccione Guardar.

Para ver y analizar los datos del registro de actividad, consulte Analizar datos de supervisión.

Visualización y análisis de los registros de acceso, rendimiento y firewall

Los registros de Azure Monitor pueden recopilar los archivos de registro de eventos y contadores de la cuenta de Blob Storage. Para más información, consulte Analizar datos de supervisión.

También puede conectarse a la cuenta de almacenamiento y recuperar las entradas del registro de JSON de los registros de acceso y rendimiento. Después de descargar los archivos JSON, se pueden convertir a CSV y consultarlos en Excel, PowerBI o cualquier otra herramienta de visualización de datos.

Sugerencia

Si está familiarizado con Visual Studio y con los conceptos básicos de cambio de los valores de constantes y variables de C#, puede usar las herramientas convertidoras de registros que encontrará en GitHub.

Pasos siguientes

- Visualice el contador y los registros de eventos mediante los registros de Azure Monitor.

- Consulte la entrada de blog Visualize your Azure Activity Logs with Power BI (Visualizar los registros de actividades de Azure con Power BI).

- Consulte la entrada de blog View and analyze Azure Audit Logs in Power BI and more (Consulta y análisis de registros de auditoría de Azure en Power BI y más).