Configuración de TLS de un extremo a otro con Application Gateway mediante el portal

En este artículo se describe cómo usar Azure Portal para configurar el cifrado de Seguridad de la capa de transporte (TLS) de un extremo a otro, anteriormente conocido como Capa de sockets seguros (SSL), a través de una SKU de Application Gateway v1.

Nota:

La SKU de Application Gateway v2 requiere certificados raíz de confianza para habilitar configuración de un extremo a otro.

Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

Antes de empezar

Para configurar TLS de un extremo a otro con una puerta de enlace de aplicaciones, se necesita un certificado para la puerta de enlace. También se necesitan certificados para los servidores backend. El certificado de puerta de enlace se usa para derivar una clave simétrica en cumplimiento de la especificación del protocolo TLS. A continuación, la clave simétrica se usa para cifrar y descifrar el tráfico que se envía a la puerta de enlace.

Para el cifrado TLS de un extremo a otro, los servidores backend correctos se deben permitir en la puerta de enlace de aplicación. Para permitir este acceso, cargue los certificados públicos de los servidores backend, también conocidos como certificados de autenticación (v1) o certificados raíz de confianza (v2), en la puerta de enlace de aplicación. Al agregar el certificado, se garantiza que la puerta de enlace de aplicación solo se comunique con instancias de back-end conocidas. Esta configuración protege aún más la comunicación de un extremo a otro.

Importante

Si recibe un mensaje de error para el certificado de servidor back-end, compruebe que el nombre común (CN) del certificado de front-end coincide con el certificado de back-end CN. Para obtener más información, consulte Coincidencia de certificados raíz de confianza

Para más información, consulte Introducción a la terminación TLS y a TLS de extremo a extremo con Application Gateway.

Creación de una nueva instancia de Application Gateway con TLS de un extremo a otro

Para crear una nueva instancia de Application Gateway con el cifrado TLS de un extremo a otro, deberá habilitar primero la terminación TLS durante la creación de una nueva instancia de Application Gateway. Esta acción habilita el cifrado TLS para la comunicación entre el cliente y la puerta de enlace de aplicaciones. A continuación, deberá incluir en la lista de destinatarios seguros los certificados de los servidores backend de la configuración HTTP. Esta configuración habilita el cifrado TLS para la comunicación entre la puerta de enlace de aplicación y los servidores backend. Así se consigue el cifrado TLS de un extremo a otro.

Habilitación de la terminación TLS durante la creación de una nueva instancia de Application Gateway

Para más información, consulte Habilitación de la terminación TLS durante la creación de una nueva puerta de enlace de aplicaciones.

Incorporación de certificados de autenticación o certificados raíz de los servidores backend

Seleccione Todos los recursos y, después, seleccione myAppGateway.

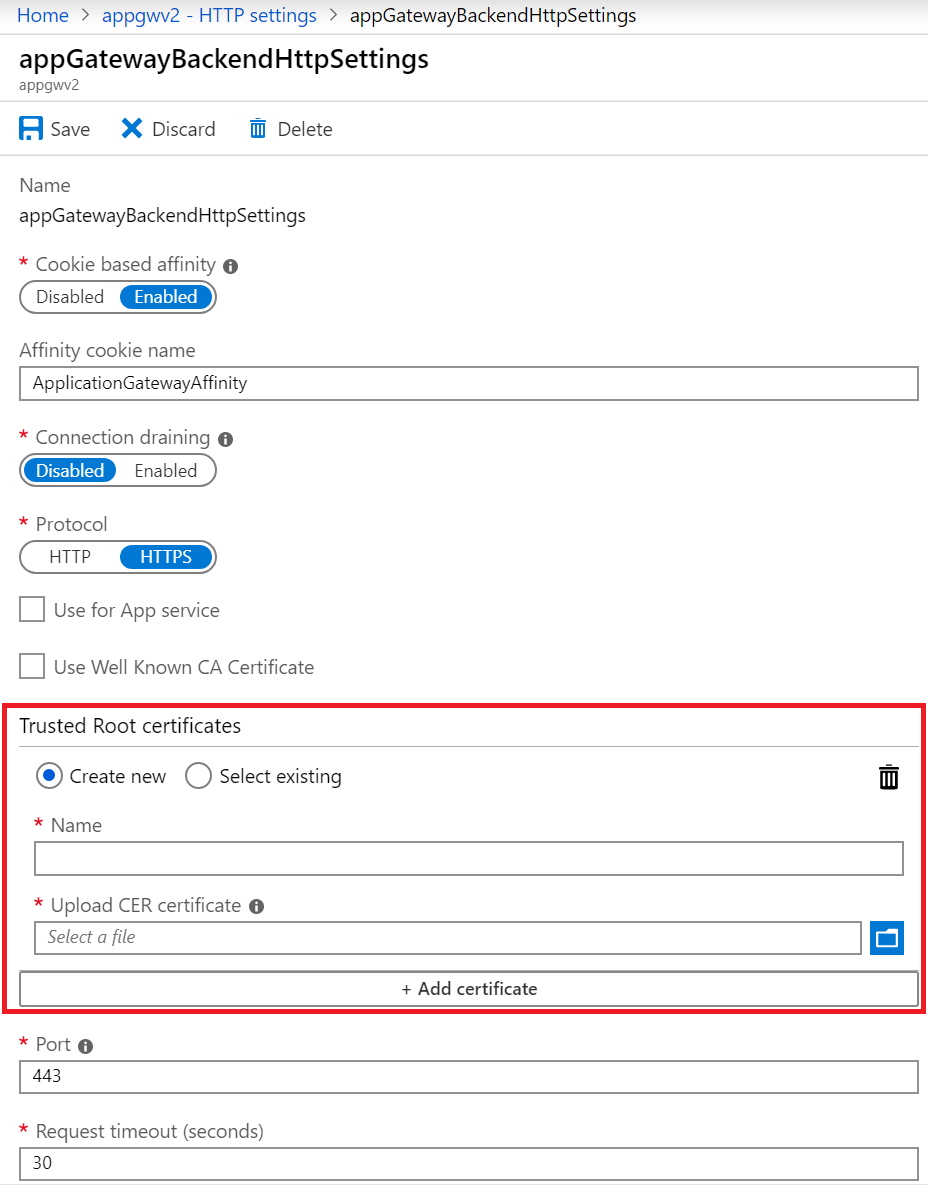

Seleccione Configuración HTTP en el menú de la izquierda. Azure creó automáticamente una configuración HTTP predeterminada, appGatewayBackendHttpSettings cuando creó la puerta de enlace de aplicaciones.

Seleccione appGatewayBackendHttpSettings.

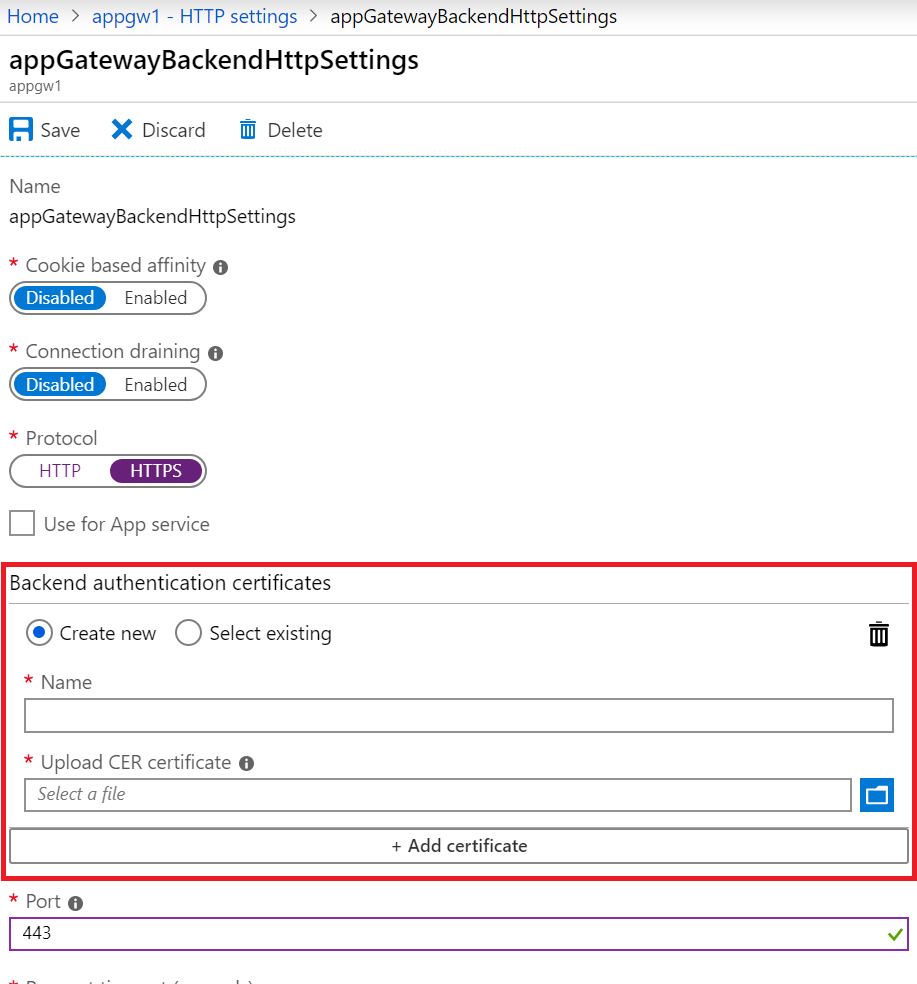

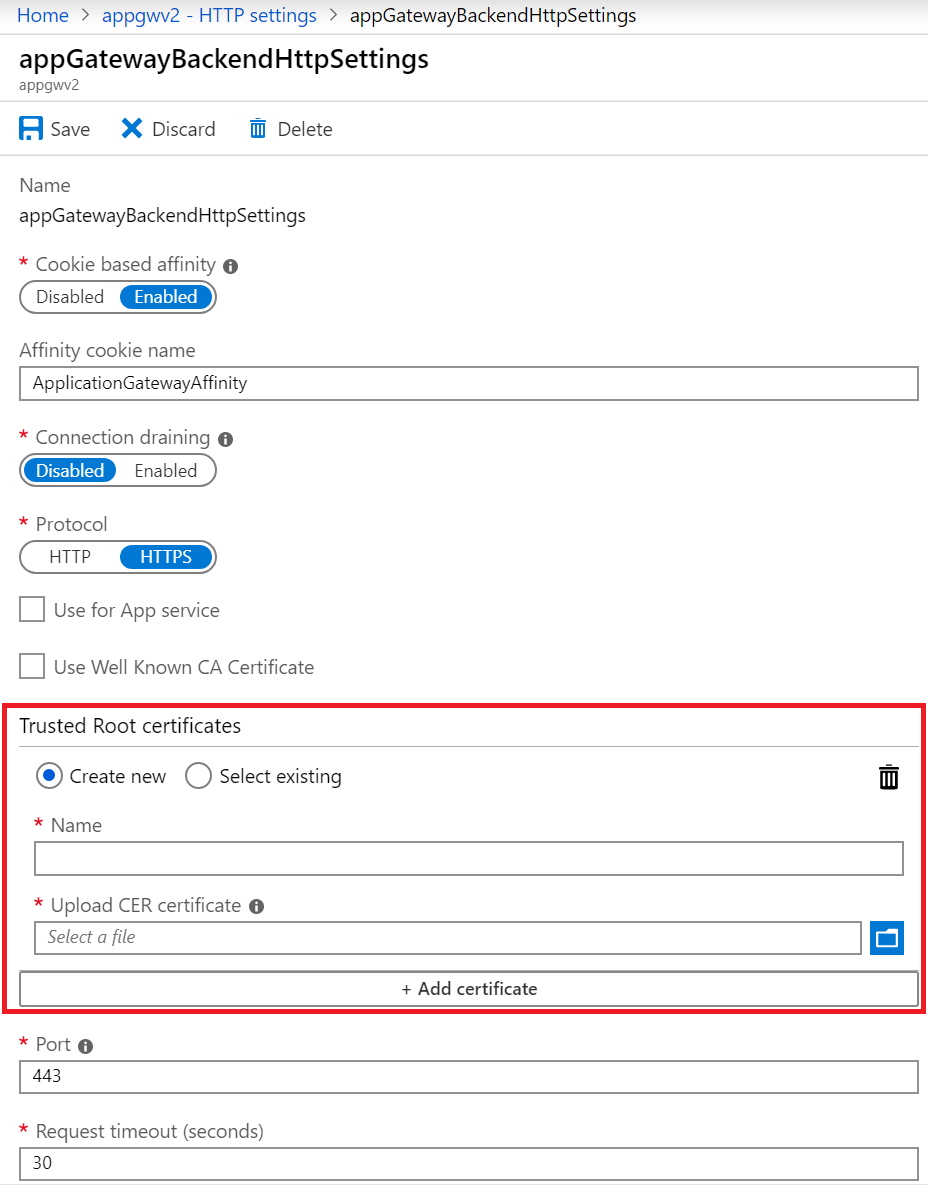

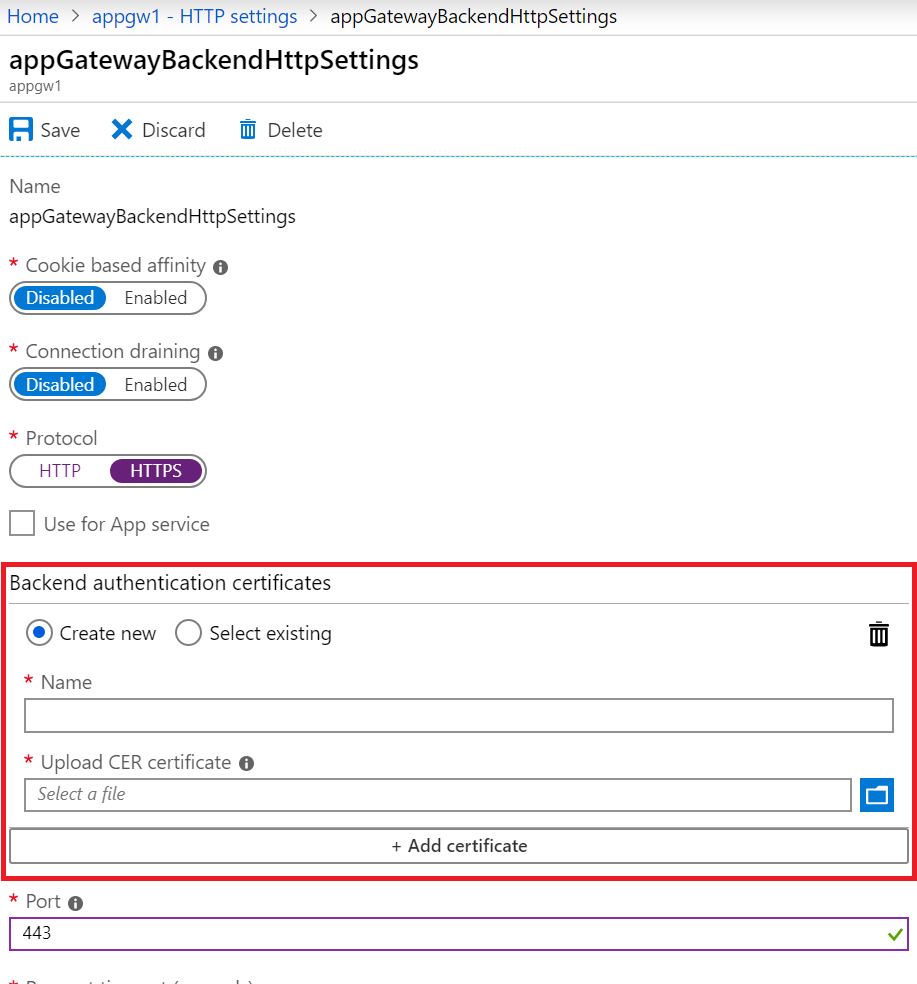

En Protocolo, seleccione HTTPS. Aparece un panel para los Certificados de autenticación back-end o Certificados raíz de confianza.

Seleccione Crear nuevo.

En el campo Nombre, escriba un nombre adecuado.

Seleccione el archivo de certificado en el cuadro Cargar certificado CER.

En el caso de instancias de Application Gateway estándar y WAF (V1), debe cargar la clave pública del certificado de servidor backend en formato .cer.

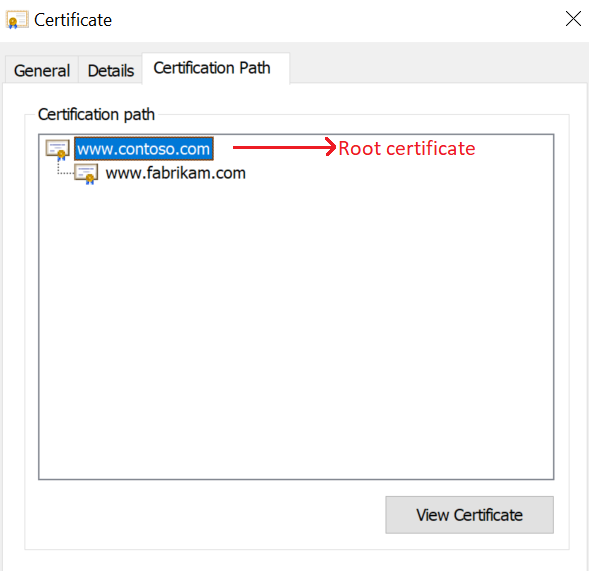

En el caso de instancias de Application Gateway Standard_v2 y WAF_v2, debe cargar el certificado raíz del certificado de servidor backend en formato .cer. Si el certificado de back-end lo emite una entidad de certificación (CA) conocida, puede seleccionar la casilla Usar el certificado de una entidad de certificación reconocida y así no tiene que cargar un certificado.

Seleccione Guardar.

Habilitación de TLS de un extremo a otro para una puerta de enlace de aplicaciones existente

Para configurar una puerta de enlace de aplicaciones existente con cifrado TLS de un extremo a otro, deberá habilitar primero la terminación TLS en el cliente de escucha. Esta acción habilita el cifrado TLS para la comunicación entre el cliente y la puerta de enlace de aplicaciones. A continuación, incluya esos certificados de los servidores backend de la configuración HTTP en la lista de destinatarios seguros. Esta configuración habilita el cifrado TLS para la comunicación entre la puerta de enlace de aplicación y los servidores backend. Así se consigue el cifrado TLS de un extremo a otro.

Para habilitar la terminación TLS, deberá usar un cliente de escucha con el protocolo HTTPS y un certificado. Puede usar un cliente de escucha existente que cumpla esas condiciones o bien crear uno nuevo. Si elige la primera opción, puede omitir la sección "Habilitación de la terminación TLS en una puerta de enlace de aplicaciones existente" y pasar directamente a la sección "Incorporación de certificados de autenticación o raíz de confianza de servidores back-end".

Si elige la segunda opción, aplique los pasos del siguiente procedimiento.

Habilitación de la terminación TLS en una puerta de enlace de aplicaciones existente

Seleccione Todos los recursos y, después, seleccione myAppGateway.

Seleccione Clientes de escucha en el menú de la izquierda.

Seleccione Básico o Multisitio, en función de sus requisitos.

En Protocolo, seleccione HTTPS. Aparece un panel para Certificado.

Cargue el certificado PFX que va a usar para la terminación TLS entre el cliente y la puerta de enlace de aplicaciones.

Nota:

Para fines de prueba, puede usar un certificado autofirmado. Sin embargo, estos certificados no se recomiendan para las cargas de trabajo de producción, ya que son más difíciles de administrar y no son completamente seguros. Para más información, consulte Creación de un certificado autofirmado.

Agregue otras opciones necesarias para el Cliente de escucha, en función de sus requisitos.

Seleccione Aceptar para guardar.

Incorporación de certificados de autenticación o de raíz de confianza de servidores backend

Seleccione Todos los recursos y, después, seleccione myAppGateway.

Seleccione Configuración HTTP en el menú de la izquierda. Puede incluir en la lista de destinatarios seguros certificados de una configuración HTTP de back-end existente o crear un nuevo valor HTTP. En el paso siguiente se agrega a la lista de destinatarios seguros el certificado de la configuración HTTP predeterminada, appGatewayBackendHttpSettings.

Seleccione appGatewayBackendHttpSettings.

En Protocolo, seleccione HTTPS. Aparece un panel para los Certificados de autenticación back-end o Certificados raíz de confianza.

Seleccione Crear nuevo.

En el campo Nombre, escriba un nombre adecuado.

Seleccione el archivo de certificado en el cuadro Cargar certificado CER.

En el caso de instancias de Application Gateway estándar y WAF (V1), debe cargar la clave pública del certificado de servidor backend en formato .cer.

En el caso de instancias de Application Gateway Standard_v2 y WAF_v2, debe cargar el certificado raíz del certificado de servidor backend en formato .cer. Si el certificado de back-end lo emite una entidad de certificación conocida, puede activar la casilla Usar el certificado de una entidad de certificación reconocida y así no tiene que cargar un certificado.

Seleccione Guardar.