Una empresa de fabricación global proporcionó la arquitectura que se describe en este artículo. Los departamentos de tecnología operativa y tecnología de la información de la empresa están muy integrados, lo que exige una única red interna. Sin embargo, ambos entornos tienen requisitos de seguridad y rendimiento extremadamente diferentes. Dada la naturaleza confidencial de las operaciones de la empresa, es preciso que todo el tráfico esté protegido mediante un firewall y que haya una solución IDPS (sistema de protección y detección de intrusiones). El departamento de tecnologías de la información tiene requisitos de seguridad menos exigentes para la red, pero ese departamento quiere optimizar el rendimiento para que los usuarios tengan acceso con baja latencia a las aplicaciones de TI.

Las personas responsables de la toma de decisiones en la empresa han pensado en Azure Virtual WAN para cubrir las necesidades globales de una sola red con distintos requisitos de seguridad y rendimiento, ya que es una solución fácil de administrar, implementar y escalar. A medida que agreguen regiones, pueden seguir creciendo sin problemas con una red que se ajusta a la perfección a sus necesidades.

Posibles casos de uso

Estos son los usos habituales de esta arquitectura:

- Una organización global que requiere una solución de archivos centralizada para el trabajo crítico para la empresa.

- Cargas de trabajo de archivos de alto rendimiento que requieren archivos almacenados en caché localizados.

- Unos recursos remotos flexibles para los usuarios tanto dentro como fuera de la oficina.

Architecture

Descargue un archivo Visio de esta arquitectura.

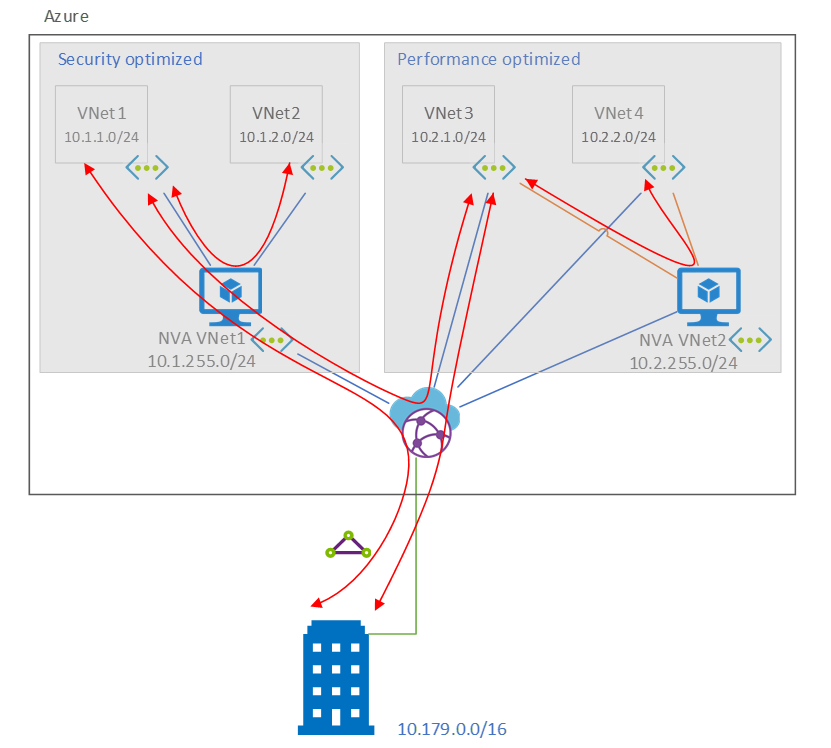

Este es un resumen de la arquitectura:

- Los usuarios acceden a las redes virtuales desde una rama.

- Azure ExpressRoute amplía las redes locales a la nube de Microsoft mediante una conexión privada con la ayuda de un proveedor de conectividad.

- Un centro de Virtual WAN enruta el tráfico adecuadamente para mejorar la seguridad o el rendimiento. El concentrador contiene varios puntos de conexión de servicio para habilitar la conectividad.

- Las rutas definidas por el usuario fuerzan el tráfico a las aplicaciones virtuales de red cuando es necesario.

- Cada aplicación virtual de red inspecciona el tráfico que fluye a una red virtual.

- El emparejamiento de red virtual proporciona inspección de red virtual a red virtual en el entorno optimizado para rendimiento.

La empresa tiene varias regiones y sigue implementando regiones en el modelo. La empresa solo implementa un entorno optimizado para la seguridad u optimizado para el rendimiento cuando sea necesario. Los entornos enrutan el siguiente tráfico a través de la aplicación virtual de red (NVA):

Rutas del tráfico

| Destinos | |||||||

|---|---|---|---|---|---|---|---|

| VNet1 | VNet2 | VNet3 | VNet4 | Rama | Internet | ||

| Origen optimizado para la seguridad | VNet1 | Intra VNet | NVA1-VNet2 | NVA1-centro-VNet3 | NVA1-centro-VNet4 | NVA1-centro-rama | NVA1-Internet |

| Origen optimizado para rendimiento | VNet3 | centro-NVA1-VNet1 | centro-NVA1-VNet2 | Intra VNet | NVA2-VNet4 | centro-rama | NVA2-internet |

| Origen de rama | Rama | centro-NVA1-VNet1 | centro-NVA1-VNet2 | centro-VNet3 | centro-VNet4 | No aplicable | No aplicable |

Como se muestra en el diagrama anterior, una aplicación virtual de red y una arquitectura de enrutamiento obligan a todas las rutas del tráfico del entorno optimizado para seguridad a usar la aplicación virtual de red entre las redes virtuales y el centro en una arquitectura en capas común.

El entorno optimizado para rendimiento tiene un esquema de enrutamiento más personalizado. Este esquema proporciona un firewall y una inspección del tráfico donde se necesiten. No proporciona un firewall donde no sea necesario. Se fuerza que el tráfico de red virtual a red virtual en el espacio optimizado para rendimiento pase por NVA2, pero el tráfico entre la rama y la red virtual puede ir directamente a través del centro. Del mismo modo, todo lo que se dirija al entorno seguro no necesariamente va a NVA VNet2, ya que la aplicación virtual de red de NVA VNet1 la inspecciona en el borde del entorno seguro. El resultado es un acceso de alta velocidad a la rama. La arquitectura aún proporciona inspección de red virtual a red virtual en el entorno optimizado para rendimiento. Esto no es necesario para todos los clientes, pero se puede lograr a través de los emparejamientos que puede ver en la arquitectura.

Asociaciones y propagaciones del centro de Virtual WAN

Configure las rutas del centro de Virtual WAN de la siguiente manera:

| Nombre | Asociado a | Se propaga a |

|---|---|---|

| NVA VNet1 | defaultRouteTable | defaultRouteTable |

| NVA VNet2 | PerfOptimizedRouteTable | defaultRouteTable |

| VNet3 | PerfOptimizedRouteTable | defaultRouteTable |

| VNet4 | PerfOptimizedRouteTable | defaultRouteTable |

Requisitos de enrutamiento

Una ruta personalizada en la tabla de rutas predeterminada del centro de Virtual WAN para enrutar todo el tráfico de VNet1 y VNet2 a secOptConnection.

Nombre de ruta Tipo de destino Prefijo de destino Próximo salto IP del próximo salto Ruta optimizada para la seguridad CIDR 10.1.0.0/16 secOptConnection <Dirección IP de NVA1> Una ruta estática en secOptConnection que reenvía el tráfico de VNet1 y VNet2 a la dirección IP de NVA1.

Nombre Prefijo de dirección Tipo de próximo salto Dirección IP de siguiente salto rt-to-secOptimized 10.1.0.0/16 Aplicación virtual <Dirección IP de NVA1> Una tabla de rutas personalizada en el centro de Virtual WAN que se denomina perfOptimizedRouteTable. Esta tabla se usa para asegurarse de que las redes virtuales optimizadas para rendimiento no se pueden comunicar entre sí a través del centro y deben usar el emparejamiento con NVA VNet2.

Una UDR asociada a todas las subredes de VNet1 y VNet2 para enrutar todo el tráfico a NVA1.

Nombre Prefijo de dirección Tipo de próximo salto Dirección IP de siguiente salto rt-all 0.0.0.0/0 Aplicación virtual <Dirección IP de NVA1> Una UDR asociada a todas las subredes de VNet3 y VNet4 para enrutar el tráfico de red virtual a red virtual y el tráfico de Internet a NVA2.

Nombre Prefijo de dirección Tipo de próximo salto Dirección IP de siguiente salto rt-to-internet 0.0.0.0/0 Aplicación virtual <dirección IP de NVA2> vnet-to-vnet 10.2.0.0/16 Aplicación virtual <dirección IP de NVA2>

Nota

Puede reemplazar las direcciones IP de la aplicación virtual de red por direcciones IP del equilibrador de carga en el enrutamiento si va a implementar una arquitectura de alta disponibilidad con varias aplicaciones virtuales de red detrás del equilibrador de carga.

Componentes

- Azure Virtual WAN. Virtual WAN es un servicio de red que aporta muchas funciones de red, seguridad y enrutamiento para proporcionar una única interfaz operativa. En este caso, simplifica y escala el enrutamiento a las redes virtuales y ramas conectadas.

- Azure ExpressRoute. ExpressRoute amplía las redes locales a la nube de Microsoft a través de una conexión privada.

- Azure Virtual Network. Virtual Network es el bloque de creación básico de una red privada en Azure. Virtual Network permite que muchos tipos de recursos de Azure, como máquinas virtuales (VM) de Azure, se comuniquen con seguridad mejorada entre ellos, con Internet y con las redes locales.

- Centro de conectividad de Virtual WAN. Un centro virtual es una red virtual que Microsoft administra. El centro contiene varios puntos de conexión de servicio para habilitar la conectividad.

- Conexiones de la red virtual del centro. El recurso de la conexión de red virtual de centro conecta el centro sin problemas a sus redes virtuales.

- Rutas estáticas. Las rutas estáticas proporcionan un mecanismo para dirigir el tráfico a través de una IP de próximo salto.

- Tabla de rutas del centro de conectividad. puede crear una ruta del centro virtual y aplicarla a la tabla de rutas del centro virtual.

- Emparejamiento de red virtual. El emparejamiento de red virtual le permite conectar sin problemas dos o más redes virtuales en Azure.

- Rutas definidas por el usuario. Las rutas definidas por el usuario son rutas estáticas que invalidan las rutas predeterminadas del sistema de Azure o agregan más rutas a la tabla de rutas de una subred. Se usan aquí para forzar el tráfico a las aplicaciones virtuales de red cuando sea necesario.

- Aplicaciones virtuales de red. Las aplicaciones virtuales de red son aplicaciones de red que se ofrecen en Marketplace. En este caso, la empresa implementó la aplicación virtual de red de Palo Alto, pero aquí funcionaría cualquier firewall de la aplicación virtual de red.

Alternativas

Para implementar solo un entorno de aplicación virtual de red de alta seguridad, puede seguir este modelo: Enrutar el tráfico a través de una aplicación virtual de red.

Para implementar un modelo de aplicación virtual de red personalizado que admita tanto el enrutamiento del tráfico a un firewall dedicado para Internet y el tráfico de la rama de enrutamiento a través de una aplicación virtual de red, consulte Enrutamiento de tráfico a través de aplicaciones virtuales de red mediante una configuración personalizada.

La alternativa anterior implementa un entorno de alta seguridad detrás de una aplicación virtual de red y ofrece alguna funcionalidad para implementar un entorno personalizado. Pero difiere del caso de uso que se describe en este artículo en dos sentidos. En primer lugar, muestra los dos modelos de forma aislada, en lugar de en combinación. En segundo lugar, no admite el tráfico de entre redes virtuales en el entorno personalizado (lo que aquí se llama Entorno optimizado para rendimiento).

Consideraciones

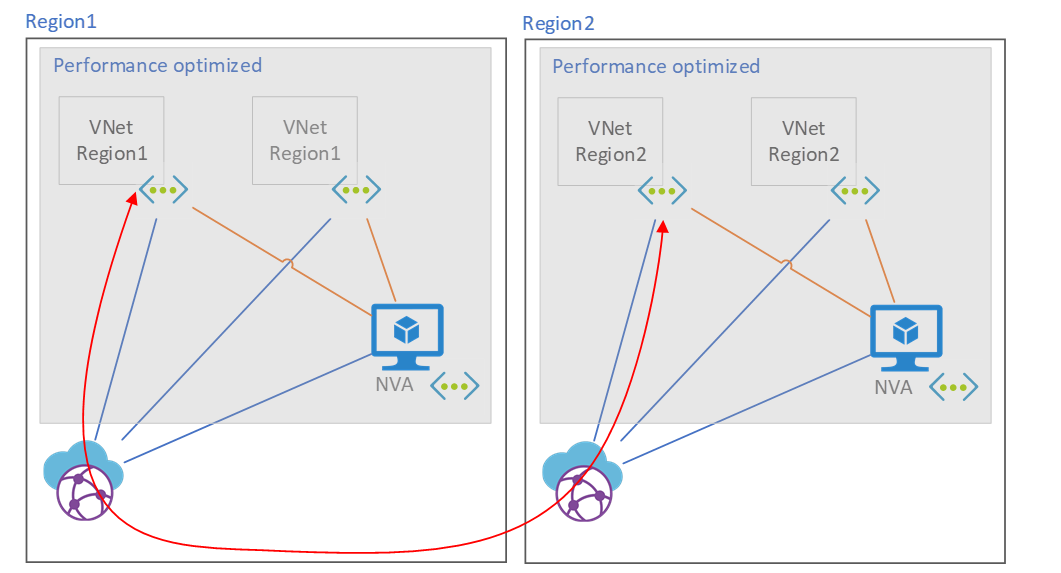

En esta implementación, las rutas que cruzan el centro de Virtual WAN para llegar a un entorno optimizado para rendimiento no atraviesan la aplicación virtual de red en ese entorno. Esto presenta un posible problema con el tráfico entre regiones que se muestra aquí:

El tráfico entre regiones entre entornos optimizados para el rendimiento no cruza la aplicación virtual de red. Se trata de una limitación del enrutamiento directo del tráfico del centro a las redes virtuales.

Disponibilidad

Virtual WAN es un servicio de red de alta disponibilidad. Puede configurar más conectividad o rutas de acceso desde la rama para obtener varias rutas al servicio Virtual WAN. Sin embargo, no necesita nada adicional dentro del servicio VWAN.

Debe configurar las aplicaciones virtuales de red en una arquitectura de alta disponibilidad similar a la que se describe aquí: Implementación de aplicaciones virtuales de red de alta disponibilidad.

Rendimiento

Esta solución optimiza el rendimiento de la red donde sea necesario. Puede modificar el enrutamiento según sus propios requisitos, lo que permite que el tráfico a la rama cruce la aplicación virtual de red y que el tráfico entre redes virtuales fluya libremente o usar un único firewall para la salida de Internet.

Escalabilidad

Esta arquitectura es escalable entre regiones. Tenga en cuenta sus requisitos al configurar etiquetas de enrutamiento para agrupar rutas y el reenvío del tráfico de ramas entre los centros virtuales.

Seguridad

Con las aplicaciones virtuales de red, puede usar características como IDPS con Virtual WAN.

Resistencia

Para obtener información sobre la resistencia, consulte la sección Disponibilidad de este mismo artículo.

Optimización de costos

Los precios de esta arquitectura dependen en gran medida de las aplicaciones virtuales de red que implemente. Para una conexión de ER de 2 Gbps y un centro de Virtual WAN que procese 10 TB al mes, consulte esta estimación de precios.

Colaboradores

Microsoft mantiene este artículo. Originalmente lo escribieron los siguientes colaboradores.

Autor principal:

- John Poetzinger | Arquitecto sénior de soluciones en la nube

Pasos siguientes

- ¿Qué es Azure Virtual WAN?

- ¿Qué es Azure ExpressRoute?

- Configuración del enrutamiento de centro virtual: Azure Virtual WAN

- Firewall y Application Gateway para redes virtuales

- Azure Virtual WAN y compatibilidad para trabajar de forma remota