Integración de dominios locales de Active Directory con Microsoft Entra ID

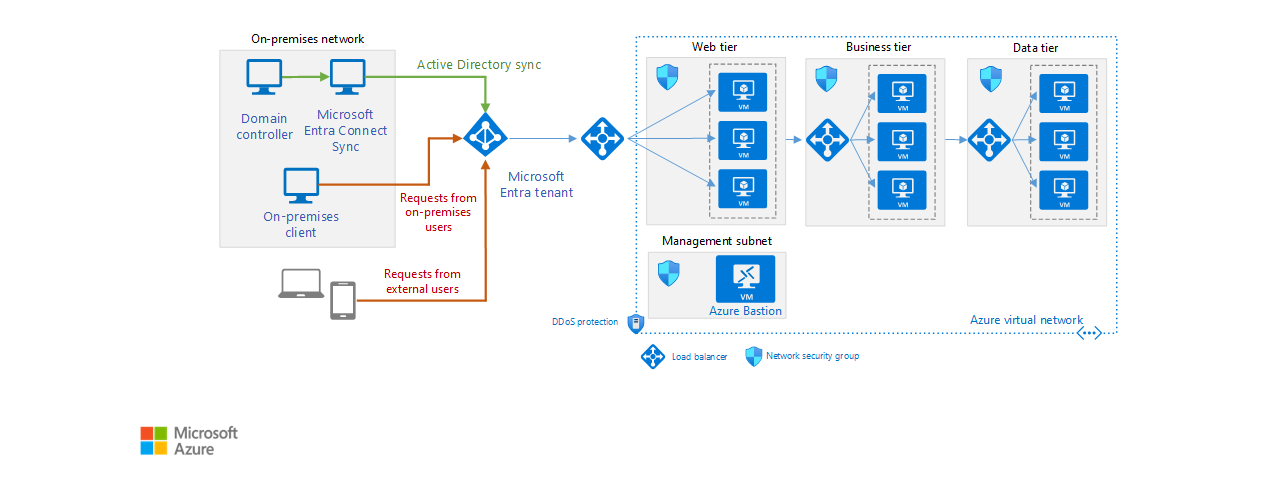

Microsoft Entra ID es un servicio de identidad y directorio basado en la nube. Esta arquitectura de referencia muestra procedimientos recomendados para la integración de dominios de Active Directory locales con Microsoft Entra ID a fin de proporcionar la autenticación de identidades basada en la nube.

Arquitectura

Acceda al diagrama de Visio en línea, a través de Microsoft 365. Tenga en cuenta que para acceder a este diagrama es preciso tener una licencia de Visio. O bien, descargue un archivo de Visio de esta arquitectura (consulte la pestaña de Visio "Microsoft Entra ID").

Nota:

Para simplificar, este diagrama solo muestra las conexiones relacionadas directamente con Microsoft Entra ID y el tráfico no relacionado con el protocolo que se puede producir como parte de la federación de la identidad y la autenticación. Por ejemplo, una aplicación web puede redirigir el explorador web para autenticar la solicitud a través de Microsoft Entra ID. Una vez autenticada, la solicitud puede pasarse a la aplicación web, con la información de identidad adecuada.

Para consideraciones adicionales, consulte Selección de una solución para la integración de Active Directory local con Azure.

Componentes

La arquitectura tiene los siguientes componentes.

Inquilino de Microsoft Entra. Instancia de Microsoft Entra ID creada por su organización. Actúa como un servicio de directorio de aplicaciones en la nube mediante el almacenamiento de objetos copiados desde la instancia local de Active Directory y proporciona servicios de identidad.

Subred de nivel web. Esta subred contiene las máquinas virtuales que ejecutan una aplicación web. Microsoft Entra ID puede actuar como un intermediario de identidad para esta aplicación.

Servidor local AD DS. Un servicio local de identidades y directorios. El directorio de AD DS se puede sincronizar con Microsoft Entra ID para permitir la autenticación de los usuarios locales.

Servidor de sincronización de Microsoft Entra Connect. Un equipo local que ejecuta el servicio de sincronización de Microsoft Entra Connect. Este servicio sincroniza la información contenida en Active Directory local para Microsoft Entra ID. Por ejemplo, si aprovisiona o desaprovisiona usuarios y grupos locales, estos cambios se propagan a Microsoft Entra ID.

Nota:

Por motivos de seguridad, el identificador de Microsoft Entra ID almacena las contraseñas del usuario como hash. Si un usuario requiere el restablecimiento de una contraseña, debe hacerse de forma local y el nuevo hash debe enviarse a Microsoft Entra ID. Las ediciones de Microsoft Entra ID P1 o P2 incluyen características que pueden permitir que los cambios de contraseña se realicen en la nube y, a continuación, que se vuelvan a escribir en el entorno local de AD SD.

Máquinas virtuales para aplicación de N niveles. Para más información sobre estos recursos, consulte Arquitectura de N niveles en máquinas virtuales.

Detalles del escenario

Posibles casos de uso

Los usos habituales de esta arquitectura de referencia incluyen:

- Aplicaciones web implementadas en Azure que proporcionan acceso a los usuarios remotos que pertenecen a la organización.

- La implementación de funcionalidades de autoservicio para usuarios finales, como restablecer sus contraseñas y delegar la administración de grupos. Esto requiere la edición P1 o P2 de Microsoft Entra ID.

- Arquitecturas en las que la red local y la red virtual de Azure de la aplicación no están conectadas mediante un túnel VPN o un circuito ExpressRoute.

Nota:

Microsoft Entra ID puede autenticar la identidad de usuarios y aplicaciones que existen en el directorio de una organización. Algunas aplicaciones y servicios, como SQL Server, pueden requerir la autenticación de equipo, en cuyo caso esta solución no es adecuada.

Recomendaciones

Las siguientes recomendaciones sirven para la mayoría de los escenarios. Sígalas a menos que tenga un requisito concreto que las invalide.

Reinicio del servicio de sincronización Microsoft Entra Connect

El servicio de sincronización de Microsoft Entra Connect garantiza que la información de identidad almacenada en la nube sea coherente con la información de identidad almacenada en las instalaciones. Este servicio se instala mediante el software Microsoft Entra Connect.

Antes de implementar la sincronización de Microsoft Entra Connect, determine los requisitos de sincronización de la organización. Por ejemplo, lo que se debe sincronizar, de qué dominios y con qué frecuencia. Para más información, consulte Determinación de los requisitos de sincronización de directorios.

Puede ejecutar el servicio de sincronización de Microsoft Entra Connect en una máquina virtual o un equipo hospedado en local. Según la volatilidad de la información en el directorio de Active Directory, no es probable que la carga en el servicio de sincronización de Microsoft Entra Connect sea alta después de la sincronización inicial con Microsoft Entra ID. La ejecución del servicio en una máquina virtual facilita escalar el servidor, si es necesario. Supervise la actividad en la máquina virtual tal como se describe en la sección de consideraciones de supervisión, para determinar si el escalado es necesario.

Si tiene varios dominios locales en un bosque, se recomienda almacenar y sincronizar la información para todo el bosque en un único inquilino de Microsoft Entra. Filtre la información de identidades que se produce en más de un dominio, por lo que cada identidad aparece una sola vez en Microsoft Entra ID, en lugar de duplicarse. La duplicación puede provocar incoherencias cuando se sincronizan los datos. Para más información, consulte la sección Topología, a continuación.

Use un filtro para que solo se almacenen en Microsoft Entra ID los datos necesarios. Por ejemplo, a la organización podría no convenirle almacenar información sobre las cuentas inactivas en Microsoft Entra ID. El filtrado puede basarse en grupos, en dominios, en unidades organizativa (OU) o en atributos. Puede combinar filtros para generar reglas más complejas. Por ejemplo, puede sincronizar objetos que se encuentren en un dominio y que tengan un valor específico en un atributo seleccionado. Para obtener información detallada, consulte Microsoft Entra Connect Sync: Configurar filtrado.

Para implementar la alta disponibilidad para el servicio de sincronización de AD Connect, ejecute un servidor provisional secundario. Para más información, consulte la sección Recomendaciones de topología.

Nota:

La sincronización en la nube de Microsoft Entra Connect es una nueva oferta de Microsoft que se ha concebido para cumplir los objetivos de identidad híbrida con fines de sincronización de usuarios, grupos y contactos en Microsoft Entra ID. Con la sincronización en la nube de Microsoft Entra Connect, el aprovisionamiento de AD a Microsoft Entra ID se lleva a cabo en Microsoft Online Services.

Validación de la configuración y la directiva de seguridad

Administración de contraseñas de usuario. Las ediciones P1 o P2 de Microsoft Entra ID admiten la escritura diferida de contraseñas, permitiendo a los usuarios locales realizar restablecimientos de contraseñas de autoservicio desde dentro de Azure Portal. Esta característica debería habilitarse solo después de revisar la directiva de seguridad de las contraseñas de su organización. Por ejemplo, puede restringir qué usuarios pueden cambiar sus contraseñas y personalizar la experiencia de su administración. Para más información, consulte Personalización de la administración de contraseñas para ajustarse a las necesidades de su organización.

Proteja las aplicaciones locales que sean accesibles externamente. Use el proxy de aplicaciones de Microsoft Entra para proporcionar acceso controlado a las aplicaciones web locales a los usuarios de fuera de su red a través de Microsoft Entra ID. Solo los usuarios que tienen credenciales válidas en su directorio de Azure tienen permiso para usar la aplicación. Para obtener más información, consulte el artículo Habilitación del proxy de aplicación en Azure Portal.

Supervise activamente Microsoft Entra ID para detectar signos de actividad sospechosa. Considere la posibilidad de usar la edición P2 de Microsoft Entra ID, que incluye la protección contra el identificador de Microsoft Entra ID. Identity Protection utiliza algoritmos de aprendizaje automático adaptables y heurísticos para detectar anomalías y eventos de riesgo que pueden indicar que se ha puesto en peligro una identidad. Por ejemplo, puede detectar actividad inusual como actividades irregulares de inicio de sesión, inicios de sesión de orígenes desconocidos o de direcciones IP con actividad sospechosa, o inicios de sesión desde dispositivos que pueden estar infectados. Identity Protection usa estos datos para generar informes y alertas que le permitan investigar estos eventos de riesgo y tomar las medidas adecuadas. Para obtener más información, consulte Microsoft Entra ID Protection.

Puede usar la característica de informes de Microsoft Entra ID en Azure Portal para supervisar las actividades relacionadas con la seguridad que se producen en el sistema. Para obtener más información sobre el uso de estos informes, vea Guía de informes de Microsoft Entra.

Valide la topología de red

Configure Microsoft Entra Connect para implementar la topología que mejor se ajuste a los requisitos de su organización. Entre las topologías que admite Microsoft Entra Connect se incluyen:

Un solo bosque, un solo inquilino de Microsoft Entra. En esta topología, Microsoft Entra Connect sincroniza los objetos y la información de identidad de uno o varios dominios de un único bosque local en un solo inquilino de Microsoft Entra. Esta topología es la implementación predeterminada por la instalación exprés de Microsoft Entra Connect.

Nota:

No use varios servidores de sincronización de Microsoft Entra Connect para conectarse a dominios diferentes en el mismo bosque local para el mismo inquilino de Microsoft Entra, a menos que esté ejecutando un servidor en modo de almacenamiento provisional, según se describe a continuación.

Varios bosques, un solo inquilino de Microsoft Entra En esta topología, Microsoft Entra Connect sincroniza los objetos y la información de identidad de varios bosques en un solo inquilino de Microsoft Entra. Use esta topología si su organización tiene más de un bosque local. Puede consolidar la información de identidad para que cada usuario único se represente una vez en el directorio de Microsoft Entra, aunque exista el usuario en más de un bosque. Todos los bosques usan el mismo servidor de Sincronización de Microsoft Entra Connect. El servidor de sincronización de Microsoft Entra Connect no tiene que formar parte de ningún dominio, pero debe ser accesible desde todos los bosques.

Nota:

En esta topología, no use servidores independientes de Microsoft Entra Connect Sync para conectar cada bosque local a un único inquilino de Microsoft Entra. Esto puede dar lugar a información de identidad duplicada en Microsoft Entra ID si los usuarios están presentes en más de un bosque.

Varios bosques: topologías independientes. Esta topología combina la información de identidad de bosques independientes en un solo inquilino de Microsoft Entra, tratando a todos los bosques como entidades independientes. Esta topología es útil si se combinan bosques de organizaciones diferentes y se mantiene en un solo bosque la información de identidad para cada usuario.

Nota:

Si se sincronizan las listas globales de direcciones (GAL) de cada bosque, un usuario de un bosque puede estar presente en otro como un contacto. Esto puede ocurrir si su organización ha implementado GALSync con Forefront Identity Manager 2010 o Microsoft Identity Manager 2016. En este escenario, puede especificar que los usuarios deben identificarse por su atributo Mail. También puede hacer coincidir las identidades mediante los atributos ObjectSID y msExchMasterAccountSID. Resulta de utilidad si tiene uno o varios bosques de recursos con las cuentas deshabilitadas.

Servidor provisional. En esta configuración, ejecuta una segunda instancia del servidor de sincronización de Microsoft Entra Connect en paralelo con la primera. Esta estructura es compatible con escenarios como:

Alta disponibilidad.

Prueba e implementación de una nueva configuración del servidor de sincronización de Microsoft Entra Connect.

Introducción a un nuevo servidor y retirada de una configuración anterior.

En estos casos, la segunda instancia se ejecuta en modo de almacenamiento provisional. El servidor registra los objetos importados y los datos de sincronización en su base de datos, pero no pasa los datos a Microsoft Entra ID. Si deshabilita el modo de almacenamiento provisional, el servidor comienza a escribir datos en Microsoft Entra ID y también realiza escrituras diferidas de contraseñas en los directorios locales cuando corresponda. Para más información, vea Sincronización de Microsoft Entra Connect: tareas y consideraciones operativas.

Múltiples directorios de Microsoft Entra. Por lo general, se crea un único directorio de Microsoft Entra para una organización, pero puede haber situaciones en las que sea necesario dividir la información en distintos directorios de Microsoft Entra. En este caso, evite los problemas de la escritura diferida de las contraseñas y la sincronización asegurándose de que cada objeto del bosque local aparece en un único directorio de Microsoft Entra. Para implementar este escenario, configure servidores de sincronización de Microsoft Entra Connect independientes para cada directorio de Microsoft Entra y use el filtrado para que cada servidor de Sincronización de Microsoft Entra Connect funcione en un conjunto de objetos mutuamente excluyente.

Para más información acerca de estas topologías, consulte Topologías para Microsoft Entra Connect.

Configurar el método de autenticación del usuario

De forma predeterminada, el servidor de sincronización de Microsoft Entra Connect configura la sincronización de hash de contraseñas entre el dominio local y el identificador de Microsoft Entra. El servicio Microsoft Entra supone que los usuarios se autentican proporcionando la misma contraseña que usan en el entorno local. Para muchas organizaciones, esta estrategia es adecuada, pero debe tener en cuenta las políticas y la infraestructura existentes en su organización. Por ejemplo:

- La directiva de seguridad de una organización podría prohibir la sincronización de hash de contraseñas en la nube. En este caso, su organización debe considerar la autenticación de paso a través.

- Podría requerir que los usuarios experimenten un inicio de sesión único (SSO) fluido al tener acceso a recursos en la nube desde máquinas unidas a un dominio en la red corporativa.

- Su organización podría disponer ya de Active Directory Federation Services (AD FS) o de un proveedor de federación implementado de terceros. Puede configurar Microsoft Entra ID para usar esta infraestructura e implementar la autenticación y SSO, en lugar de utilizar la información de contraseñas que se mantiene en la nube.

Para obtener más información, consulte Opciones de inicio de sesión de usuario de Microsoft Entra Connect.

Proxy de aplicación de Microsoft Entra

Use Microsoft Entra ID para proporcionar acceso a las aplicaciones locales.

Exponga las aplicaciones web locales mediante los conectores de proxy de aplicación administrados por el componente de proxy de aplicación de Microsoft Entra. El conector del proxy de aplicación abre una conexión de red saliente al proxy de aplicación de Microsoft Entra Las solicitudes de los usuarios remotos se reenvían desde Microsoft Entra ID a través de esta conexión proxy a las aplicaciones web. Esta configuración elimina la necesidad de abrir puertos de entrada en el firewall local y reduce la superficie de ataque expuesta por su organización.

Para más información, consulte Publicación de aplicaciones mediante el proxy de aplicación de Microsoft Entra.

Configurar la sincronización de objetos de Microsoft Entra

La configuración predeterminada de Microsoft Entra Connect sincroniza los objetos desde el directorio local de Active Directory en función de las reglas especificadas en el artículo Sincronización de Microsoft Entra Connect: descripción de la configuración predeterminada. Los objetos que cumplen estas reglas se sincronizan mientras que se pasan por alto todos los demás. Algunas reglas de ejemplo:

- Los objetos de usuario deben tener un único atributo sourceAnchor y el atributo accountEnabled debe estar relleno.

- Los objetos de usuario deben tener un atributo sAMAccountName y no se puede iniciar con el texto Azure AD_ ni MSOL_.

Microsoft Entra Connect aplica varias reglas a los objetos User, Contact, Group, ForeignSecurityPrincipal y Computer. Utilice el Editor de reglas de sincronización instalado con Microsoft Entra Connect, si tiene que modificar el conjunto predeterminado de reglas. Para más información, vea Sincronización de Microsoft Entra Connect: descripción de la configuración predeterminada).

También puede definir sus propios filtros para limitar los objetos que se van a sincronizar por dominio o unidad organizativa. Como alternativa, puede implementar un filtrado personalizado más complejo como el que se describe en Microsoft Entra Connect: configuración del filtrado.

Configurar los agentes de supervisión

La supervisión de estado se realiza mediante los siguientes agentes instalados de forma local:

- Microsoft Entra Connect instala un agente que captura información acerca de las operaciones de sincronización. Utilice la hoja Microsoft Entra Connect Health en Azure Portal para supervisar su estado y rendimiento. Para obtener más información, consulte Uso de Microsoft Entra Connect Health para la sincronización.

- Para supervisar el estado de los dominios de AD DS y los directorios de Azure, instale el agente de Microsoft Entra Connect Health para AD DS en una máquina, dentro del dominio local. Use la hoja Microsoft Entra Connect Health en Azure Portal para la supervisión del estado. Para obtener más información, consulte Uso de Microsoft Entra Connect Health con AD DS

- Instale Microsoft Entra Connect Health para el agente de AD FS a fin de supervisar el estado de los servicios que se ejecutan en local y use la hoja de Microsoft Entra Connect Health en Azure Portal para supervisar AD FS. Para obtener más información, consulte Uso de Microsoft Entra Connect Health con AD FS.

Para más información acerca de cómo instalar los agentes de AD Connect Health y sus requisitos, consulte Instalación del agente de Microsoft Entra Connect Health.

Consideraciones

Estas consideraciones implementan los pilares del marco de buena arquitectura de Azure, que es un conjunto de principios guía que se pueden usar para mejorar la calidad de una carga de trabajo. Para más información, consulte Marco de buena arquitectura de Microsoft Azure.

Confiabilidad

La confiabilidad garantiza que la aplicación pueda cumplir los compromisos contraídos con los clientes. Para obtener más información, vea Lista de comprobación de revisión de diseño para lade confiabilidad.

El servicio de Microsoft Entra se distribuye geográficamente y se ejecuta en varios centros de datos propagados por el mundo con conmutación por error automática. Si un centro de datos deja de estar disponible, Microsoft Entra ID garantiza que los datos del directorio están disponibles para que una instancia acceda a ellos al menos otros dos centros de datos dispersos regionalmente.

Nota:

El Acuerdo de Nivel de Servicio (SLA) para los servicios Premium y del nivel de AD de las aplicaciones de Microsoft 365 garantiza al menos un 99,9 % de disponibilidad. No hay ningún Acuerdo de Nivel de Servicio para el nivel Gratis de Microsoft Entra ID. Para obtener más información, vea SLA para Microsoft Entra ID.

Considere la posibilidad de aprovisionar una segunda instancia del servidor de sincronización de Microsoft Entra Connect en modo provisional para aumentar la disponibilidad, como se describe en la sección de recomendaciones de topología.

Si no utiliza la instancia de LocalDB de SQL Server Express que viene con Microsoft Entra Connect, considere el uso de clústeres SQL para lograr una alta disponibilidad. En Microsoft Entra Connect, no se admiten soluciones como la creación de reflejo y Always On.

Para conocer consideraciones adicionales acerca de cómo lograr una alta disponibilidad del servidor de sincronización de Microsoft Entra Connect y también de cómo recuperarse después de un error, consulte Sincronización de Microsoft Entra Connect: tareas y consideraciones operativas y recuperación ante desastres.

Seguridad

La seguridad proporciona garantías contra ataques deliberados y el abuso de datos y sistemas valiosos. Para obtener más información, vea Lista de comprobación de revisión de diseño para security.

Use el control de acceso condicional para denegar las solicitudes de autenticación de orígenes inesperados:

Active Microsoft Entra Multi-Factor Authentication (MFA), si un usuario intenta conectarse desde una ubicación que no sea de confianza, por ejemplo, a través de Internet, en lugar de usar una red de confianza.

Utilice el tipo de plataforma de dispositivo del usuario (iOS, Android, Windows Mobile, Windows) para determinar la directiva de acceso a las aplicaciones y las características.

Registre el estado habilitado o deshabilitado de los dispositivos de los usuarios e incorpore dicha información en las comprobaciones de la directiva de acceso. Por ejemplo, si la pérdida o el robo del teléfono de un usuario se debe registrar como deshabilitado para evitar que se use para obtener acceso.

Controle el acceso de los usuarios a los recursos según la pertenencia al grupo. Use las reglas de pertenencia dinámica de Microsoft Entra para simplificar la administración de grupos. Para una breve descripción de cómo funciona esto, consulte Introducción a la pertenencia dinámica a grupos.

Use directivas basadas en riesgos de acceso condicional con Protección contra identificadores de Entra de Microsoft para proporcionar protección avanzada basada en actividades de inicio de sesión inusuales u otros eventos.

Para obtener más información, consulte Microsoft Entra Conditional Access.

Optimización de costos

La optimización de costos consiste en examinar formas de reducir los gastos innecesarios y mejorar las eficiencias operativas. Para obtener más información, consulte Lista de comprobación de revisión de diseño para la optimización de costos.

Puede usar la calculadora de precios de Azure para calcular los costos.

Las consideraciones de costo incluyen:

Microsoft Entra Connect : la característica de sincronización de Microsoft Entra Connect está disponible en todas las ediciones de Microsoft Entra ID.

No hay ningún requisito de licencia adicional para usar Microsoft Entra Connect y se incluye en la suscripción de Azure.

Para obtener información sobre las ediciones de Microsoft Entra ID, consulte Precios de Microsoft Entra.

Máquinas virtuales para aplicaciones de N niveles : para obtener información sobre los costos sobre estos recursos, consulte Procedimientos recomendados de arquitectura para máquinas virtuales y conjuntos de escalado.

Excelencia operativa

La excelencia operativa abarca los procesos de operaciones que implementan una aplicación y lo mantienen en ejecución en producción. Para obtener más información, vea Lista de comprobación de revisión de diseño para la excelencia operativa.

Facilidad de uso

Hay dos aspectos para administrar el identificador de Microsoft Entra ID:

- Administrar el identificador de Microsoft Entra ID en la nube.

- Mantenimiento de los servidores de Microsoft Entra Connect Sync.

Microsoft Entra ID proporciona las siguientes opciones para la administración de dominios y directorios en la nube:

- Módulo de PowerShell de Microsoft Graph: se usa para crear scripts para tareas administrativas comunes de Microsoft Entra, como la administración de usuarios, la administración de dominios y la configuración del inicio de sesión único.

- Hoja de administración de Microsoft Entra en el Azure Portal: proporciona una vista de administración interactiva del directorio y permite controlar y configurar la mayoría de los aspectos de Microsoft Entra ID.

Microsoft Entra Connect instala las siguientes herramientas para mantener los servicios de Sincronización de Microsoft Entra Connect desde las máquinas locales:

- Consola de Microsoft Entra Connect: permite modificar la configuración del servidor de Azure AD Sync, personalizar cómo se produce la sincronización, activar o desactivar el modo de puesta en escena y cambiar el modo de inicio de sesión del usuario. Puede habilitar el inicio de sesión de Active Directory FS con su infraestructura local.

- Synchronization Service Manager: use la pestaña Operaciones de esta herramienta para administrar el proceso de sincronización y detectar si alguna parte del proceso ha dado error. Puede desencadenar las sincronizaciones manualmente mediante esta herramienta. La pestaña Conectores le permite controlar las conexiones para los dominios a los que se asocia el motor de sincronización.

- Editor de reglas de sincronización: permite personalizar la forma en que se transforman los objetos cuando se copian entre un directorio local y Microsoft Entra ID. Le permite especificar atributos y objetos adicionales para la sincronización y, a continuación, ejecutar los filtros para determinar qué objetos deben o no sincronizarse. Para más información, vea la sección Editor de reglas de sincronización en el documento Sincronización de Microsoft Entra Connect: descripción de la configuración predeterminada.

Para obtener más información y sugerencias para administrar Microsoft Entra Connect, consulte Microsoft Entra Connect Sync: Procedimientos recomendados para cambiar la configuración predeterminada.

DevOps

Para consideraciones sobre DevOps, consulte Excelencia operativa en Extensión de Active Directory Domain Services (AD DS) a Azure.

Eficiencia del rendimiento

La eficiencia del rendimiento es la capacidad de la carga de trabajo para satisfacer las demandas que los usuarios ponen en ella de forma eficaz. Para obtener más información, vea Lista de comprobación de revisión de diseño para la eficiencia del rendimiento.

El servicio de Microsoft Entra permite la escalabilidad en función de las réplicas, con una única réplica principal que controla las operaciones de escritura y varias réplicas secundarias de solo lectura. Microsoft Entra ID redirige de forma transparente los reintentos de escritura realizados en las réplicas secundarias a la réplica principal, y proporciona la coherencia final. Todos los cambios realizados en la réplica principal se propagan a las secundarias. Esta arquitectura se escala bien porque la mayoría de las operaciones en Microsoft Entra ID son lecturas en lugar de escrituras. Para obtener más información, consulte ¿Qué es la arquitectura de Microsoft Entra?

Para el servidor de sincronización de Microsoft Entra Connect, determine la cantidad de objetos que es probable que se sincronicen desde su directorio local. Si tiene menos de 100.000 objetos, puede usar el software LocalDB de SQL Server Express predeterminado proporcionado con Microsoft Entra Connect. Si tiene un mayor número de objetos, debe instalar una versión de producción de SQL Server y realizar una instalación personalizada de Microsoft Entra Connect, especificando que debería usar una instancia existente de SQL Server.

Colaboradores

Microsoft mantiene este artículo. Originalmente lo escribieron los siguientes colaboradores.

Autor principal:

- Eric Woodruff | Especialista técnico de producto

Para ver los perfiles no públicos de LinkedIn, inicie sesión en LinkedIn.

Pasos siguientes

- Revise Topologías de Microsoft Entra Connect para asegurarse de que la topología híbrida de Microsoft Entra Connect se implementa en una configuración compatible.

- Obtenga información sobre el uso del acceso condicional para proteger el acceso a las aplicaciones, con Planear una implementación de acceso condicional.

- Para más información sobre cómo proporcionar Active Directory Domain Services en Azure como infraestructura, consulte Integración de AD local con Azure.

- Revise el proxy de aplicación de Microsoft Entra si piensa proporcionar integraciones de Microsoft Entra con aplicaciones IaaS locales o en la nube.

- Dado que la identidad es el nuevo plano de control de seguridad, revise Procedimientos recomendados de administración de identidades.

- Además, como la implementación de esta solución requiere cuentas con privilegios muy elevados, consulte Protección del acceso con privilegios para comprender los controles de seguridad de las cuentas con privilegios.