Información general sobre el seguimiento de cambios y el inventario mediante Azure Monitoring Agent

Se aplica a: ✔️ máquinas virtuales Windows ✔️ máquinas virtuales Linux ✔️ registro de Windows ✔️ archivos de Windows ✔️ archivos de Linux ✔️ software Windows ✔️ servicios Windows demonios de Linux

Importante

- Actualmente, Seguimiento de cambios e inventario usa el agente de Log Analytics y está programado para retirarse el 31 de agosto de 2024. Se recomienda usar el agente de supervisión de Azure como nuevo agente de asistencia.

- Las instrucciones sobre la migración de Seguimiento de cambios e inventario mediante el agente de Log Analytics al agente de supervisión de Azure estarán disponibles una vez que esté disponible con carácter general. Más información.

- Se recomienda usar Change Tracking con el agente de supervisión de Azure con la extensión Change Tracking versión 2.20.0.0 (o posterior) para acceder a la versión de disponibilidad general de este servicio.

Este artículo muestra una explicación sobre cómo se usa el soporte de la versión más reciente de Change Tracking con el agente de supervisión de Azure como agente singular para recopilar datos.

Nota:

La versión de disponibilidad general actual de supervisión de integridad de archivos basada en el agente de Log Analytics, quedará en desuso en agosto de 2024 y se proporcionará una versión nueva a través de MDE pronto. La Versión preliminar pública de FIM basada en el agente de Azure Monitor (AMA) quedará en desuso cuando se proporcione la alternativa a través de MDE. Por lo tanto, la versión de FIM con la versión preliminar pública de AMA no está planeada para disponibilidad general. Lea el anuncio aquí.

Ventajas principales

- Compatibilidad con el agente de supervisión unificado: compatible con el agente de Azure Monitor que mejora la seguridad, la confiabilidad y facilita la experiencia de hospedaje múltiple para almacenar datos.

- Compatibilidad con la herramienta de seguimiento: compatible con la extensión Change Tracking (CT) implementada a través de Azure Policy en la máquina virtual del cliente. Puede cambiar al agente de Azure Monitor (AMA) y, a continuación, la extensión CT insertará el software, los archivos y el registro en AMA.

- Experiencia de hospedaje múltiple: proporciona estandarización de la administración desde un área de trabajo central. Puede pasar de Log Analytics (LA) a AMA para que todas las máquinas virtuales apunten a una sola área de trabajo para la recopilación y el mantenimiento de datos.

- Administración de reglas: usa reglas de recopilación de datos para configurar o personalizar varios aspectos de la recopilación de datos. Por ejemplo, puede cambiar la frecuencia de la recopilación de archivos.

Limitaciones actuales

Seguimiento de cambios e inventario a través del agente de supervisión de Azure no admite o tiene las siguientes limitaciones:

- Recursión para el seguimiento del registro de Windows

- Sistemas de archivos de red

- Otros métodos de instalación

- Archivos *.exe almacenados en Windows

- Los valores y la columna Tamaño máximo de archivos no se usan en la implementación actual.

- Si está haciendo un seguimiento de los cambios de archivo, se limita a un tamaño de archivo de 5 MB o menos.

- Si el tamaño del archivo aparece como >1,25 MB, FileContentChecksum no es correcto debido a restricciones de memoria en el cálculo de suma de comprobación.

- Si intenta recopilar más de 2500 archivos en un ciclo de recopilación de 30 minutos, el rendimiento de Seguimiento de cambios e inventario podría degradarse.

- Cuando el tráfico de red es elevado, los registros de cambios pueden tardar hasta seis horas en aparecer.

- Si modifica una configuración mientras una máquina o un servidor están apagados, podrían publicarse los cambios que pertenecían a la configuración anterior.

- Recopilación de actualizaciones de revisiones en máquinas Windows Server 2016 Core RS3.

- Los demonios de Linux pueden mostrar un estado modificado aunque no se haya producido ningún cambio. Este problema se debe a cómo escriben los datos de

SvcRunLevelsen la tabla ConfigurationChange de Azure Monitor. - La extensión Change Tracking no admite ningún estándar de protección para ningún sistema operativo Linux ni distribuciones.

Límites

En la siguiente tabla, se muestran los límites de elementos supervisados por máquina para Seguimiento de cambios e inventario.

| Recurso | Límite | Notas |

|---|---|---|

| Archivo | 500 | |

| Tamaño de archivo | 5 MB | |

| Registro | 250 | |

| Software de Windows | 250 | No se incluye el costo de las actualizaciones de software. |

| Paquetes Linux | 1250 | |

| servicios de Windows | 250 | |

| Demonios de Linux | 250 |

Sistemas operativos admitidos

Seguimiento de cambios e inventario se admite en todos los sistemas operativos que cumplen los requisitos del agente de Azure Monitor. Consulte los sistemas operativos admitidos para obtener una lista de las versiones de sistemas operativos Windows y Linux compatibles actualmente con el agente de Azure Monitor.

Para comprender los requisitos de cliente de TLS, consulte TLS para Azure Automation.

Habilitación de Change Tracking e Inventario

Puede habilitar Seguimiento de cambios e inventario de las siguientes maneras:

De forma manual, para máquinas no habilitadas para Azure Arc, consulte la iniciativa Habilitar Seguimiento de cambios e inventario de máquinas virtuales habilitadas para Arc en Directiva > Definiciones > Seleccionar categoría = ChangeTrackingAndInventory. Para habilitar Seguimiento de cambios e inventario a gran escala, use la solución basada en directiva DINE. Para más información, consulte Habilitación de Seguimiento de cambios e inventario mediante el Agente de supervisión de Azure (versión preliminar).

Para una sola máquina virtual de Azure, desde la página de la máquina virtual en Azure Portal. Este escenario está disponible para las VM Linux y Windows.

Para varias máquinas virtuales de Azure, selecciónelas en la página Máquinas virtuales de Azure Portal.

Seguimiento de cambios en los archivos

Para realizar un seguimiento de los cambios en los archivos de Windows y Linux, Seguimiento de cambios e inventario utiliza los valores hash SHA256 de los archivos. La característica usa los valores hash para detectar si se han realizado cambios desde el último inventario.

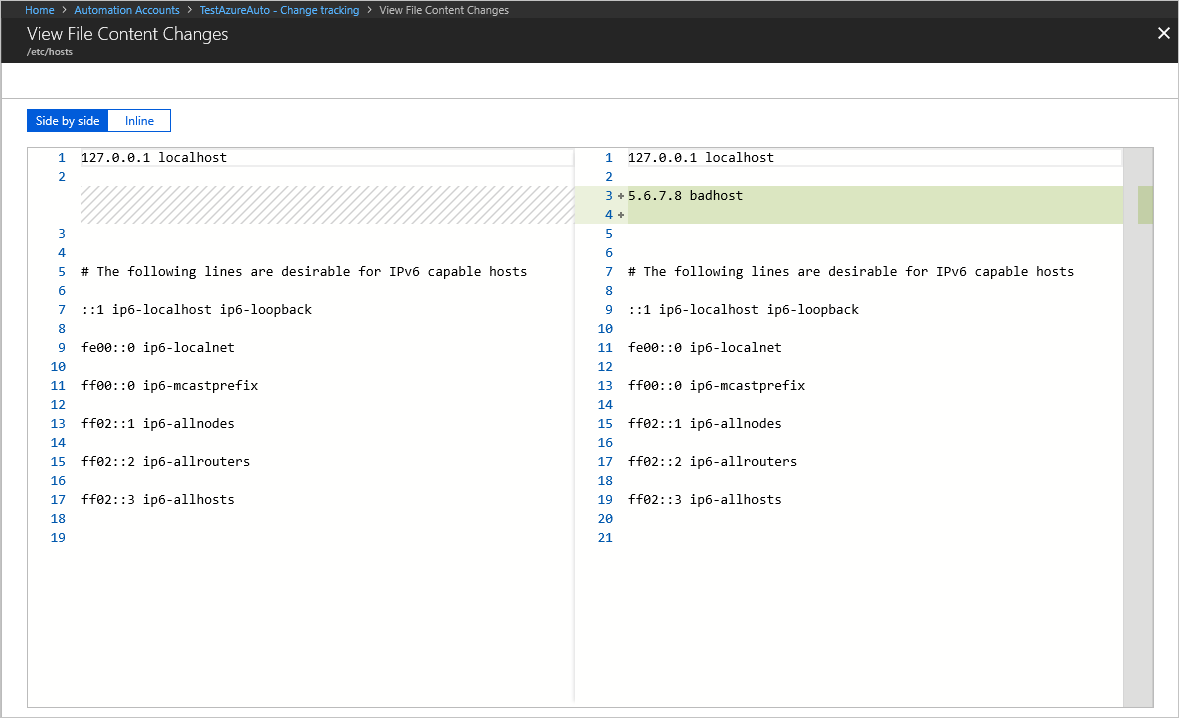

Seguimiento de cambios en el contenido de los archivos

Change Tracking e Inventario le permite ver el contenido de un archivo de Windows o Linux. Para cada cambio en un archivo, Change Tracking e Inventario almacena el contenido del archivo en una cuenta de Azure Storage. Cuando realiza el seguimiento de un archivo, puede ver su contenido antes o después de un cambio. El contenido del archivo se puede ver en línea o en paralelo. Más información.

Seguimiento de las claves del Registro

Change Tracking e Inventario permite la supervisión de los cambios en las claves del Registro de Windows. La supervisión permite identificar los puntos de extensibilidad en los que se puede activar malware y código de terceros. En la tabla siguiente, se enumeran las claves del Registro preconfiguradas (pero no habilitadas). Para realizar el seguimiento de estas claves, debe habilitar cada una de ellas.

| Clave del Registro | Propósito |

|---|---|

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Group Policy\Scripts\Startup |

Supervisa los scripts que se ejecutan en el inicio. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Group Policy\Scripts\Shutdown |

Supervisa los scripts que se ejecutan al apagar el equipo. |

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run |

Supervisa las claves que se cargan antes de que el usuario inicie sesión en la cuenta de Windows. La clave se usa para aplicaciones de 32 bits que se ejecutan en equipos de 64 bits. |

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components |

Supervisa los cambios en la configuración de la aplicación. |

HKEY_LOCAL_MACHINE\Software\Classes\Directory\ShellEx\ContextMenuHandlers |

Supervisa los controladores de los menús contextuales que se enlazan directamente con el Explorador de Windows y se suelen ejecutar en el proceso con explorer.exe. |

HKEY_LOCAL_MACHINE\Software\Classes\Directory\Shellex\CopyHookHandlers |

Supervisa los controladores de enlace de copia que se enlazan directamente con el Explorador de Windows y se suelen ejecutar en el proceso con explorer.exe. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Explorer\ShellIconOverlayIdentifiers |

Supervisa el registro del controlador de superposición de iconos. |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\ShellIconOverlayIdentifiers |

Supervisa el registro del controlador de superposición de iconos para aplicaciones de 32 bits que se ejecutan en equipos de 64 bits. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects |

Supervisa si hay nuevos complementos de objetos auxiliares de explorador para Internet Explorer. Se utiliza para acceder a Document Object Model (DOM) de la página actual y controlar la navegación. |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects |

Supervisa si hay nuevos complementos de objetos auxiliares de explorador para Internet Explorer. Se usa para acceder a Document Object Model (DOM) de la página actual y controlar la navegación de aplicaciones de 32 bits que se ejecutan en equipos de 64 bits. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Internet Explorer\Extensions |

Supervisa si hay nuevas extensiones de Internet Explorer, como menús de la herramienta personalizada y botones de la barra de herramientas personalizada. |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Internet Explorer\Extensions |

Supervisa si hay nuevas extensiones de Internet Explorer, como menús de la herramienta personalizada y botones de la barra de herramientas personalizada para aplicaciones de 32 bits que se ejecutan en equipos de 64 bits. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Drivers32 |

Supervisa los controladores de 32 bits asociados a wavemapper, wave1 y wave2, msacm.imaadpcm, .msadpcm, .msgsm610 y vidc. Es similar a la sección [drivers] del archivo system.ini. |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows NT\CurrentVersion\Drivers32 |

Supervisa los controladores de 32 bits asociados a wavemapper, wave1 y wave2, msacm.imaadpcm, .msadpcm, .msgsm610 y vidc para aplicaciones de 32 bits que se ejecutan en equipos de 64 bits. Es similar a la sección [drivers] del archivo system.ini. |

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Session Manager\KnownDlls |

Supervisa la lista de DDL del sistema conocidas o utilizadas habitualmente. La supervisión impide que las personas se aprovechen de permisos de directorio de aplicaciones débiles colocando versiones de troyanos en archivos DLL del sistema. |

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify |

Supervisa la lista de paquetes que pueden recibir notificaciones de eventos de winlogon.exe, el modelo de compatibilidad de inicio de sesión interactivo para Windows. |

Compatibilidad con la recursión

Change Tracking e Inventory es compatible con la recursión, lo que permite especificar comodines para simplificar el seguimiento entre directorios. La recursión también proporciona variables de entorno que permiten realizar un seguimiento de los archivos en entornos con nombres de unidad varios o dinámicos. En la lista siguiente se incluye información común que debe conocer al configurar la recursión:

Los caracteres comodín son necesarios para realizar el seguimiento de varios archivos.

Puede usar caracteres comodín solo en el último segmento de la ruta de acceso de un archivo, como c:\carpeta\archivo* o /etc/*.conf.

Si una variable de entorno tiene una ruta de acceso no válida, la validación será correcta pero se producirá un error en dicha ruta durante la ejecución.

Al establecer la ruta de acceso, debe evitar los nombres de ruta de acceso generales, ya que daría lugar a que se recorrieran demasiadas carpetas.

Recopilación de datos de Change Tracking e Inventory

En la tabla siguiente se muestra la frecuencia de recopilación de datos para los tipos de cambios que admite Change Tracking e Inventario. Para cada tipo, la instantánea de datos del estado actual también se actualiza al menos cada 24 horas.

| Tipo de cambio | Frecuencia |

|---|---|

| Registro de Windows | 50 minutos |

| Archivo de Windows | De 30 a 40 minutos |

| Archivo de Linux | 15 minutos |

| Servicios de Windows | De 10 minutos a 30 minutos Valor predeterminado: 30 minutos |

| Software de Windows | 30 minutos |

| Software Linux | 5 minutos |

| Demonios de Linux | 5 minutos |

En la siguiente tabla se muestran los límites de elementos sometidos a seguimiento por máquina para Change Tracking e Inventario.

| Recurso | Límite |

|---|---|

| Archivo | 500 |

| Registro | 250 |

| Software de Windows (sin incluir revisiones) | 250 |

| Paquetes Linux | 1250 |

| servicios de Windows | 250 |

| Demonios de Linux | 500 |

Datos de servicios de Windows

Requisitos previos

Para habilitar el seguimiento de los datos de servicios de Windows, es necesario actualizar la extensión CT y usar una versión de la extensión que sea superior o igual que la 2.11.0.0

- Para máquinas virtuales de Azure en Windows

- Para máquinas virtuales de Linux en Azure

- Para máquinas virtuales de Windows habilitadas para Arc

- Para máquinas virtuales de Linux habilitadas para Arc

- az vm extension set --publisher Microsoft.Azure.ChangeTrackingAndInventory --version 2.11.0 --ids /subscriptions/<subscriptionids>/resourceGroups/<resourcegroupname>/providers/Microsoft.Compute/virtualMachines/<vmname> --name ChangeTracking-Windows --enable-auto-upgrade true

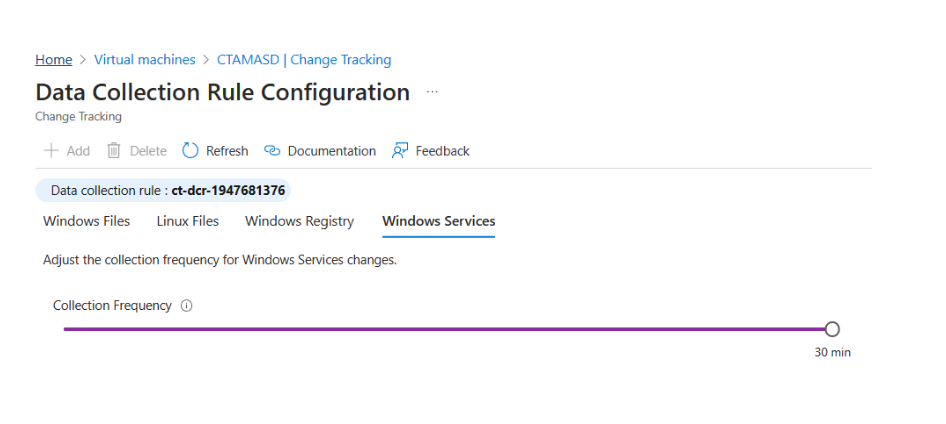

Configuración de la frecuencia

La frecuencia de recopilación predeterminado para los servicios de Windows es de 30 minutos. Para configurar la frecuencia,

- en Editar configuración, use un control deslizante en la pestaña servicios de Windows.

Compatibilidad con alertas sobre el estado de configuración

Una funcionalidad clave de Change Tracking e Inventario son las alertas sobre los cambios en el estado de configuración de su entorno híbrido. Hay muchas acciones útiles que se pueden desencadenar en respuesta a las alertas. Por ejemplo, acciones de Azure Functions, runbooks de Automation, webhooks y similares. Las alertas sobre los cambios en el archivo c:\windows\system32\drivers\etc\hosts de una máquina es una buena aplicación de alertas para los datos de Change Tracking e Inventario. También hay muchos más escenarios para las alertas, incluidos los escenarios de consulta que se definen en la tabla siguiente.

| Consultar | Descripción |

|---|---|

| ConfigurationChange | where ConfigChangeType == "Files" and FileSystemPath contains " c:\windows\system32\drivers\" |

Útil para el seguimiento de cambios en archivos críticos del sistema. |

| ConfigurationChange | where FieldsChanged contains "FileContentChecksum" and FileSystemPath == "c:\windows\system32\drivers\etc\hosts" |

Útil para el seguimiento de las modificaciones de los archivos de configuración de claves. |

| ConfigurationChange | where ConfigChangeType == "WindowsServices" and SvcName contains "w3svc" and SvcState == "Stopped" |

Útil para el seguimiento de cambios en servicios críticos del sistema. |

| ConfigurationChange | where ConfigChangeType == "Daemons" and SvcName contains "ssh" and SvcState!= "Running" |

Útil para el seguimiento de cambios en servicios críticos del sistema. |

| ConfigurationChange | where ConfigChangeType == "Software" and ChangeCategory == "Added" |

Útil para entornos que necesitan configuraciones de software bloqueadas. |

| ConfigurationData | where SoftwareName contains "Monitoring Agent" and CurrentVersion!= "8.0.11081.0" |

Útil para ver qué máquinas tienen instalada una versión de software obsoleta o incompatible. Esta consulta notifica el último estado de configuración notificado, no los cambios. |

| ConfigurationChange | donde RegistryKey == @"HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\QualityCompat" |

Útil para el seguimiento de los cambios en claves de antivirus fundamentales. |

| ConfigurationChange | donde RegistryKey contiene @"HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Services\\SharedAccess\\Parameters\\FirewallPolicy" |

Útil para el seguimiento de los cambios en la configuración del firewall. |

Pasos siguientes

- Para habilitar la característica desde Azure Portal, consulte Habilitación de Seguimiento de cambios e inventario desde Azure Portal.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de