Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

La incorporación basada en una extensión es solo para instancias de Hybrid Runbook Worker de usuario. En este artículo se describe cómo implementar una instancia de Hybrid Runbook Worker de usuario en una máquina Windows o Linux, cómo quitar el trabajo y cómo quitar un grupo de instancias de Hybrid Runbook Worker.

Para la incorporación de una instancia de Hybrid Runbook Worker de sistema, consulte Implementación de Hybrid Runbook Worker en Windows basado en agente en Automation o Implementación de Hybrid Runbook Worker en Linux basado en agente en Automation.

Puede usar la característica de usuario Hybrid Runbook Worker de Azure Automation para ejecutar runbooks directamente en una máquina de Azure o no perteneciente a Azure, incluidos los servidores habilitados para Azure Arc, VMware vSphere habilitados para Arc y SCVMM habilitados para Arc. Desde el equipo o servidor que hospeda el rol, puede ejecutar runbooks directamente en él y en recursos del entorno para administrar esos recursos locales. Azure Automation almacena y administra los runbooks y después los entrega a una o más máquinas seleccionadas. Después de implementar correctamente un trabajo de runbook, revise la ejecución de runbooks en Hybrid Runbook Worker para más información sobre cómo configurar los runbooks para automatizar los procesos del centro de datos local o en otro entorno de nube.

Nota:

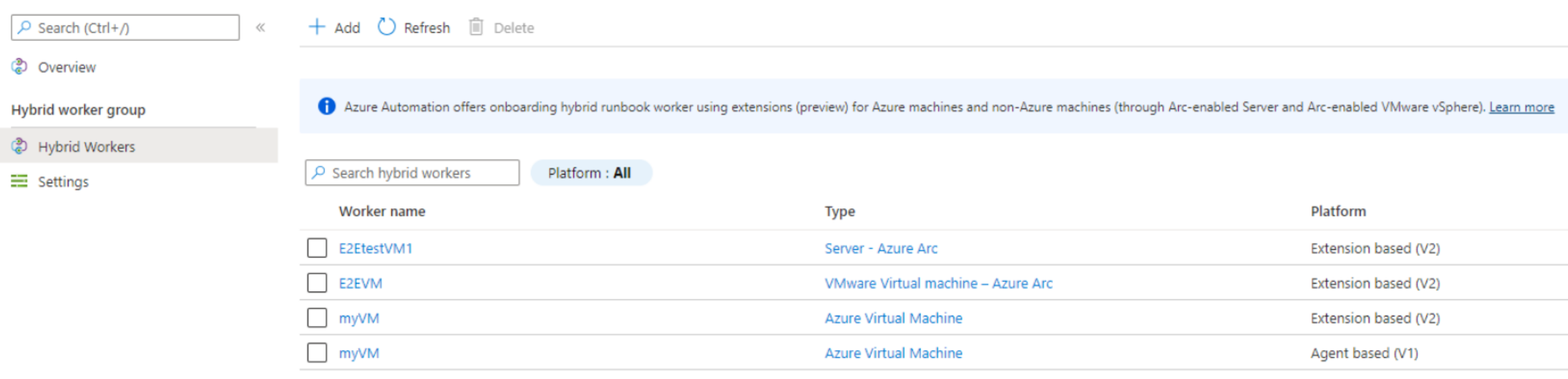

Una instancia de Hybrid Worker puede coexistir con ambas plataformas: basada en agente (V1) y basada en extensión (V2). Si opta por la opción Basada en extensión (V2) en una instancia de Hybrid Worker que ya se ejecuta Basada en agente (V1), podría ver dos entradas de la instancia de Hybrid Runbook Worker en el grupo. Una basada en la extensión de la plataforma (V2) y otra basada en el agente (V1). Más información.

Prerrequisitos

Requisitos mínimos de la máquina

- Dos núcleos

- 4 GB de RAM

- Las máquinas que no son de Azure deben tener instalado el agente de Azure Connected Machine. Para instalar el

AzureConnectedMachineAgent, consulte Conexión de máquinas híbridas a Azure desde Azure Portal para servidores habilitados para Arc. Vea Instalación del agente de Arc para máquinas virtuales de VMware habilitadas para Arc para habilitar la administración de invitados para máquinas virtuales VMware vSphere habilitadas para Arc e instalar agente de Arc para SCVMM habilitado para Arc para habilitar la administración de invitados para máquinas virtuales SCVMM habilitadas para Arc. - La identidad administrada asignada por el sistema debe estar habilitada en la máquina virtual de Azure, el servidor habilitado para Arc, la máquina virtual VMware vSphere habilitada para Arc o la máquina virtual SCVMM habilitada para Arc. Si la identidad administrada asignada por el sistema no está habilitada, se habilitará como parte del proceso de adición.

Sistemas operativos compatibles

| Windows (x64) | Linux (x64) |

|---|---|

| ● Windows Server 2022 (incluido Server Core) ● Windows Server 2019 (incluido Server Core) ● Windows Server 2016, versión 1709 y 1803 (excepto Server Core) ● Windows Server 2012, 2012 R2 (excepto Server Core) ● Windows 10 Enterprise (incluida la multisesión) y Pro ● Windows 11 Enterprise (incluida la multisesión) y Pro |

● Debian GNU/Linux 8, 9, 10 y 11 ● Ubuntu 18.04 LTS, 20.04 LTS y 22.04 LTS ● SUSE Linux Enterprise Server 15.2, 15.3, 15.4, 15.5 y 15.6 ● Red Hat Enterprise Linux Server 7, 8 y 9 ● Rocky Linux 9 ● Oracle Linux 7, 8 y 9 La extensión de Hybrid Worker seguiría las escalas de tiempo de soporte técnico del proveedor del sistema operativo. La versión 3.12+ de Python no se admite para Hybrid Runbook Worker de Linux. |

Otros requisitos

| Windows (x64) | Linux (x64) |

|---|---|

| Windows PowerShell 5.1 (descargue WMF 5.1). PowerShell Core no es compatible. | La protección de Linux no debe estar habilitada. |

| .NET Framework 4.6.2 o posterior. |

Requisitos de paquetes para Linux

| Paquete requerido | Descripción | Versión mínima |

|---|---|---|

| Glibc | Biblioteca GNU C | 2.5-12 |

| OpenSSL | Bibliotecas OpenSSL | 1.0 (se admiten TLS 1.1 y TLS 1.2) |

| Rizo | Cliente web de cURL | 7.15.5 |

| Python-ctypes | Biblioteca de funciones externas para Python | Se requieren Python 2.x o Python 3.x |

| PAM | Módulos de autenticación conectables |

| Paquete opcional | Descripción | Versión mínima |

|---|---|---|

| PowerShell Core | Para ejecutar runbooks de PowerShell, es necesario instalar PowerShell Core. Para obtener instrucciones, consulte Instalación de PowerShell Core en Linux. | 6.0.0 |

Nota:

Hybrid Runbook Worker no se admite actualmente para Virtual Machine Scale Sets (VMSS).

Se recomienda encarecidamente que nunca configure la extensión de Hybrid Worker en una máquina virtual que hospeda el controlador de dominio. Los procedimientos recomendados de seguridad no aconsejan esta configuración debido a la naturaleza de alto riesgo de exponer controladores de dominio a posibles vectores de ataque a través de trabajos de Azure Automation. Los controladores de dominio deben estar altamente protegidos y aislados de servicios no esenciales para evitar el acceso no autorizado y mantener la integridad del entorno de Active Directory Domain Services (ADDS).

Permisos para credenciales de trabajador híbrido

Si Hybrid Worker basado en extensiones usa credenciales personalizadas de Hybrid Worker, asegúrese de que los siguientes permisos de carpeta se asignan al usuario personalizado para evitar que los trabajos se suspendan.

| Tipo de recurso | Permisos de carpeta |

|---|---|

| Máquina virtual de Azure | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (lectura y ejecución) |

| Servidor habilitado para Arc | C:\ProgramData\AzureConnectedMachineAgent\Tokens (lectura) C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (leer y ejecutar). |

Nota:

- Cuando un sistema tiene UAC/LUA en su lugar, se deben conceder permisos directamente y no a través de ninguna pertenencia a grupos. Más información.

- Debido a una limitación actual, estos permisos de carpeta se quitan de la carpeta C:\ProgramData\AzureConnectedMachineAgent\Tokens en máquinas habilitadas para Azure Arc cuando se actualiza el agente de Azure Connected Machine. La resolución actual consiste en volver a aplicar estos permisos a la carpeta. Más información.

Dirección URL del servicio híbrido de la cuenta de Automation

Debe recuperar y usar el "AutomationHybridServiceURL" para implementar la extensión Hybrid Worker en la máquina virtual o Arc.

Nota:

La dirección URL necesaria es automationHybridServiceUrl, NO registrationUrl.

Hay varias maneras de recuperar el valor de AutomationHybridServiceUrl:

Cópielo desde Azure Portal, Cuenta de Automatización, Propiedades, dirección URL del servicio híbrido de Automatización.

O

Copiar desde el portal de Azure, Cuenta de Automatización, Información general, Vista JSON.

Seleccione la versión más reciente de la API; de lo contrario, es posible que AutomationHybridServiceUrl no se muestre.O

La siguiente llamada a la API REST:

GET https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Automation/automationAccounts/{automationAccountName}?api-version=2023-11-01

Requisitos de red

Uso del servidor proxy

Si se usa un servidor proxy para la comunicación entre Azure Automation y las máquinas que ejecutan la instancia de Hybrid Runbook Worker basada en extensión, asegúrese de que sea posible acceder a los recursos adecuados. El tiempo de espera de las solicitudes de Hybrid Runbook Worker y los servicios de Automation es de 30 segundos. Después de tres intentos, se produce un error en una solicitud.

Nota:

En el caso de las máquinas virtuales de Azure y los servidores habilitados para Arc, puede configurar la configuración de proxy mediante cmdlets o API de PowerShell. Actualmente no se admite para máquinas virtuales VMware vSphere compatibles con Arc.

Para instalar la extensión mediante cmdlets:

Obtenga los detalles de la cuenta de automatización utilizando la siguiente llamada API.

GET https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Automation/automationAccounts/{automationAccountName}?api-version=2023-11-01La llamada API proporcionará el valor con la clave

AutomationHybridServiceUrl. Use la dirección URL en el paso siguiente para habilitar la extensión en la máquina virtual.Instale la extensión de Hybrid Worker en la máquina virtual mediante la ejecución del siguiente cmdlet de PowerShell (módulo requerido: Az.Compute). Utilice el valor de

properties.automationHybridServiceUrlproporcionado por la llamada API anterior. Asegúrese de que la dirección URL de ProxyServer no contiene espacios en blanco.

$settings = @{

"AutomationAccountURL" = "<automationHybridServiceUrl>";

"ProxySettings" = @{

"ProxyServer" = "<ipaddress>:<port>";

"UserName"="test";

}

};

$protectedsettings = @{

"ProxyPassword" = "password";

};

Máquinas virtuales de Azure

Set-AzVMExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -VMName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Settings $settings -ProtectedSettings $protectedsettings -EnableAutomaticUpgrade $true/$false

Máquinas virtuales habilitadas para Azure Arc

New-AzConnectedMachineExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -MachineName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Setting $settings -ProtectedSetting $protectedsettings -NoWait -EnableAutomaticUpgrade

Uso del firewall

Si usa un firewall para restringir el acceso a Internet, tendrá que configurarlo para que permita el acceso. El siguiente puerto y las direcciones URL son necesarios para Hybrid Runbook Worker, y para State Configuration de Automation a fin de comunicarse con Azure Automation.

| Propiedad | Descripción |

|---|---|

| Puerto | 443 para el acceso a Internet de salida |

| Dirección URL global | *.azure-automation.net |

| Dirección URL global de US Gov Virginia | *.azure-automation.us |

Límite de cuota de CPU

Hay un límite de cuota de CPU del 25 % al configurar Hybrid Runbook Worker basado en extensiones. No existe este límite para Hybrid Runbook Worker de Windows.

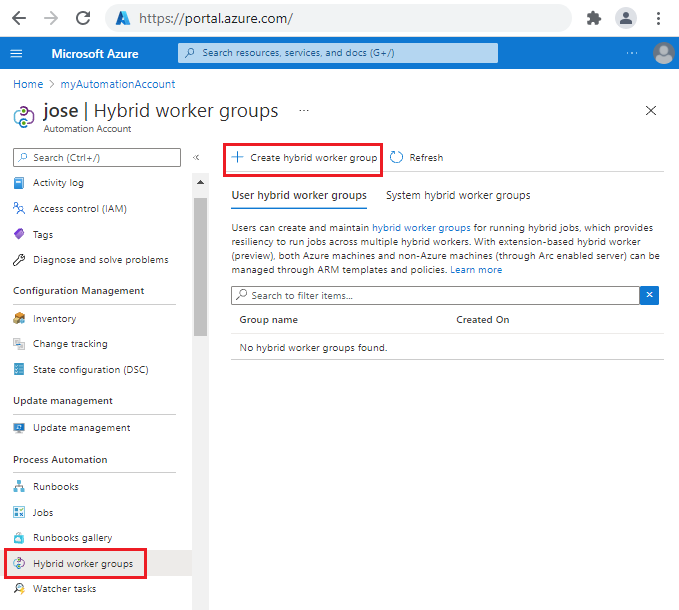

Crear grupo de trabajadores híbridos

Para crear un grupo de Hybrid Worker en Azure Portal, siga estos pasos:

Inicie sesión en Azure Portal.

Vaya a su cuenta de Automation.

En Automatización de procesos, seleccione Grupos de Hybrid Worker.

Seleccione + Crear grupo de Trabajador Híbrido.

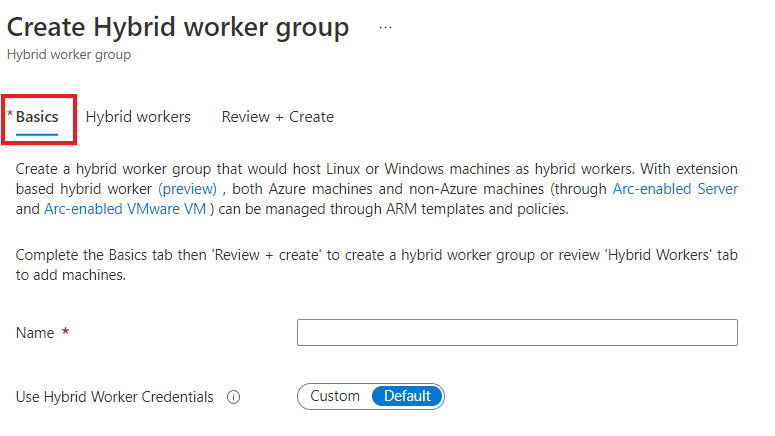

En la pestaña Aspectos básicos, en el cuadro de texto Nombre, escriba un nombre para su grupo de Hybrid Worker.

Para la opción Use Hybrid Worker Credentials (Usar credenciales de Hybrid Worker):

- Si selecciona Default (Predeterminado), la extensión híbrida se instalará con la cuenta del sistema local.

- Si selecciona Custom (Personalizado), seleccione el recurso de credencial en la lista desplegable.

Seleccione Siguiente para avanzar a la pestaña Hybrid Worker . Puede seleccionar máquinas virtuales de Azure, servidores habilitados para Azure Arc, VMware vSphere habilitado para Azure Arc y SCVMM habilitados para Arc que se van a agregar a este grupo de Hybrid Worker. Si no selecciona ninguna máquina, se creará un grupo de Hybrid Worker vacío. Todavía puede agregar máquinas más adelante.

Seleccione Agregar máquinas para ir a la página Agregar máquinas como trabajador híbrido. Solo verá las máquinas que no forman parte de ningún otro grupo de Hybrid Worker.

Active la casilla situada junto a las máquinas que desea agregar al grupo de Hybrid Worker. Si no ve la máquina que no es de Azure, asegúrese de que el agente de Azure Arc Connected Machine esté instalado en la máquina.

Selecciona Agregar.

Seleccione Siguiente para ir a la pestaña Revisar y crear.

Selecciona Crear.

La extensión del trabajador híbrido se instala en la máquina y el trabajador híbrido se registra en el grupo de trabajadores híbridos. La adición del Hybrid Worker al grupo se produce inmediatamente, mientras que la instalación de la extensión puede tardar unos minutos. Seleccione Actualizar para ver el nuevo grupo. Seleccione el nombre del grupo para ver los detalles del Hybrid Worker.

Nota:

Una máquina seleccionada no se agregará a un grupo de Hybrid Worker si ya forma parte de otro grupo de Hybrid Worker.

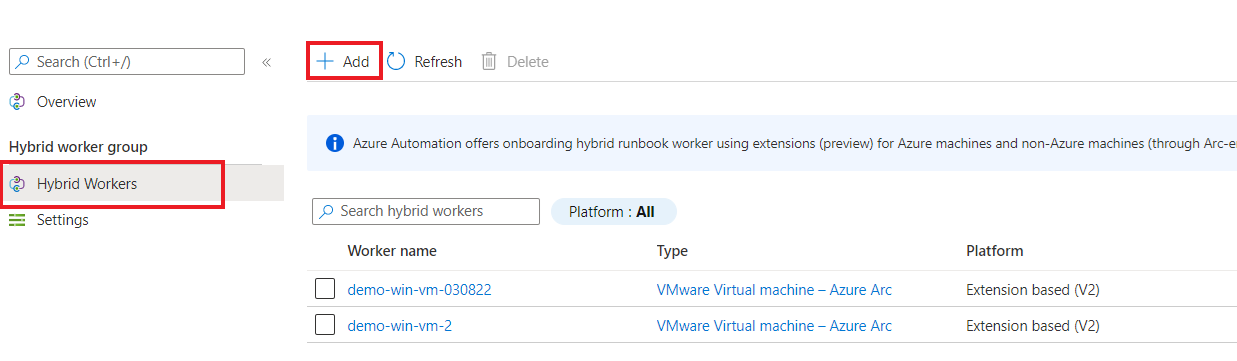

Añadir una máquina a un grupo de Trabajadores Híbridos

También puede agregar máquinas a un grupo de Hybrid Worker existente.

En Automatización de procesos, seleccione Grupos de Hybrid Worker y, a continuación, el grupo de Hybrid Worker existente para ir a la página Grupo de Hybrid Worker .

En Grupo de Hybrid Worker, seleccione Hybrid Workers.

Seleccione + Agregar para ir a la página Agregar máquinas como Trabajador Híbrido. Solo verá las máquinas que no forman parte de ningún otro grupo de Hybrid Worker.

Active la casilla situada junto a las máquinas que desea agregar al grupo de Hybrid Worker.

Si no ve la máquina que no es de Azure, asegúrese de que el agente de Azure Arc Connected Machine esté instalado en la máquina. Para instalar

AzureConnectedMachineAgentvea Conexión de máquinas híbridas a Azure desde Azure Portal para servidores habilitados para Arc. Vea Instalación del agente de Arc para máquinas virtuales habilitadas para Arc para habilitar la administración de invitados para VMware vSphere habilitado para Arc y Instalación del agente de Arc para SCVMM habilitado para Arc para habilitar la administración de invitados para máquinas virtuales SCVMM habilitadas para Arc.Seleccione Agregar para agregar la máquina al grupo.

Después de agregar, puede ver el tipo de máquina como máquina virtual de Azure, Machine – Azure Arc , Machine – Azure Arc (VMware) o Machine – Azure Arc SCVMM. El campo Plataforma muestra al trabajador como basado en agentes (V1) o basado en extensiones (V2).

Migración de un agente existente a Hybrid Worker basado en extensiones

Para utilizar las ventajas de los Trabajadores Híbridos basados en extensiones, debe migrar todos los Trabajadores Híbridos de usuario basados en agente existentes a Trabajadores basados en extensiones. Una máquina de trabajo híbrida puede coexistir en ambas plataformas: basada en agente (V1) y basada en extensión (V2). La instalación basada en la extensión no afecta a la instalación o administración de una instancia de Worker basada en agente.

Para instalar la extensión de Hybrid Worker en una instancia de Hybrid Worker basada en agente existente, asegúrese de que se cumplen los requisitos previos antes de seguir estos pasos:

- En Automatización de procesos, seleccione grupos de trabajadores híbridos y luego seleccione su grupo de trabajadores híbridos existente para ir a la página de grupos de trabajadores híbridos.

- En Grupo de Hybrid Worker, seleccione Hybrid Workers>+ Agregar para ir a la página Agregar máquinas como Hybrid Worker.

- Active la casilla junto a la instancia de Hybrid Worker existente basada en agente (V1).

- Seleccione Agregar para agregar la máquina al grupo.

La columna Plataforma muestra la instancia de Hybrid Worker como Basada en agente (V1) o Basada en extensión (V2). Una vez que se sienta cómodo con la experiencia y el uso de Hybrid Worker basado en una extensión, puede quitar la instancia de Worker basada en agente.

Para la migración a gran escala de varias instancias de Hybrid Worker basadas en agente, también puede usar otros canales, como : Bicep, plantillas de ARM, cmdlets de PowerShell, API REST y la CLI de Azure.

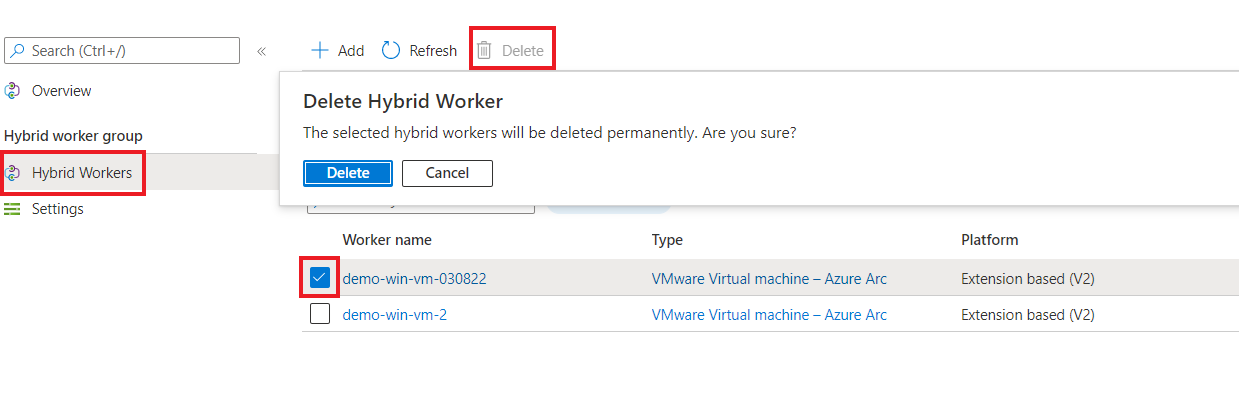

Eliminación de una instancia de Hybrid Runbook Worker

Puede eliminar Hybrid Runbook Worker desde el portal.

En Automatización de procesos, seleccione Grupos de Hybrid Worker y, a continuación, el grupo de Hybrid Worker para ir a la página Grupo de Hybrid Worker.

En Grupo de Hybrid Worker, seleccione Hybrid Workers.

Active la casilla situada junto a las máquinas que desea eliminar del grupo de Hybrid Worker.

Seleccione Eliminar.

Aparecerá una advertencia en un cuadro de diálogo Eliminar Hybrid Worker que la instancia de Hybrid Worker seleccionada se eliminaría permanentemente. Seleccione Eliminar. Esta operación eliminará la extensión del trabajo basado en extensión (V2) o quitará la entrada basada en agente (V1) del portal. Sin embargo, deja al trabajador híbrido obsoleto en la máquina virtual. Para desinstalar manualmente el agente, consulte Desinstalación del agente.

Nota:

- Una instancia de Hybrid Worker puede coexistir con ambas plataformas: basada en agente (V1) y basada en extensión (V2). Si opta por la opción Basada en extensión (V2) en una instancia de Hybrid Worker que ya se ejecuta Basada en agente (V1), podría ver dos entradas de la instancia de Hybrid Runbook Worker en el grupo. una con la plataforma Basada en extensión (V2) y otra Basada en agente (V1).

- Después de deshabilitar Private Link en la cuenta de Automation, podría tardar hasta 60 minutos en quitar el trabajo de runbook híbrido.

- La configuración del proxy de Hybrid Runbook Worker se puede eliminar de HKLM\SOFTWARE\Microsoft\Azure\HybridWorker\Parameters, "Dirección URL del proxy de conexión Http".

- Una instancia de Hybrid Worker puede coexistir con ambas plataformas: basada en agente (V1) y basada en extensión (V2). Si opta por la opción Basada en extensión (V2) en una instancia de Hybrid Worker que ya se ejecuta Basada en agente (V1), podría ver dos entradas de la instancia de Hybrid Runbook Worker en el grupo. una con la plataforma Basada en extensión (V2) y otra Basada en agente (V1).

Eliminación de un grupo de Hybrid Runbook Worker

Puede eliminar un grupo de Hybrid Runbook Worker vacío desde el portal.

En Automatización de procesos, seleccione Grupos de Hybrid Worker y, a continuación, el grupo de Hybrid Worker para ir a la página Grupo de Hybrid Worker.

Seleccione Eliminar.

Aparece un mensaje de advertencia para quitar todas las máquinas que se definen como trabajo híbrido en el grupo de trabajo híbrido. Si ya hay un trabajador agregado al grupo, primero tendrás que eliminar al trabajador del grupo.

Seleccione Sí.

Se eliminará el grupo de Hybrid Worker.

Actualización automática de la extensión

La extensión de Hybrid Worker admite la actualización automática de versiones secundarias de forma predeterminada. Se recomienda habilitar las actualizaciones automáticas para aprovechar las actualizaciones de seguridad o características sin sobrecarga manual. Sin embargo, para evitar que la extensión actualice automáticamente (por ejemplo, si hay ventanas de cambio estrictas y solo se pueden actualizar en un momento específico), puede optar por no participar en esta característica; para ello, establezca la propiedad enableAutomaticUpgrade en ARM, el archivo de Bicep y los cmdlets de PowerShell en false. Establezca la misma propiedad en true siempre que quiera volver a habilitar la actualización automática.

$extensionType = "HybridWorkerForLinux/HybridWorkerForWindows"

$extensionName = "HybridWorkerExtension"

$publisher = "Microsoft.Azure.Automation.HybridWorker"

Set-AzVMExtension -ResourceGroupName <RGName> -Location <Location> -VMName <vmName> -Name $extensionName -Publisher $publisher -ExtensionType $extensionType -TypeHandlerVersion 1.1 -Settings $settings -EnableAutomaticUpgrade $true/$false

Las actualizaciones de la versión principal deben administrarse manualmente. Ejecute los siguientes cmdlets con la versión más reciente de TypeHandlerVersion.

Nota:

Si ha instalado la extensión de Hybrid Worker durante la versión preliminar pública, asegúrese de actualizarla a la versión principal más reciente.

Máquinas virtuales de Azure

Set-AzVMExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -VMName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Settings $settings -EnableAutomaticUpgrade $true/$false

Máquinas virtuales habilitadas para Azure Arc

New-AzConnectedMachineExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -MachineName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Setting $settings -NoWait -EnableAutomaticUpgrade

Administración de la extensión de Hybrid Worker mediante plantillas de Bicep y ARM, API de REST, CLI de Azure y PowerShell

Puede usar cmdlets de PowerShell para crear un nuevo grupo de Hybrid Worker, crear una nueva máquina virtual de Azure, agregarla a un grupo de Hybrid Worker existente e instalar la extensión Hybrid Worker.

Siga los pasos mencionados a continuación como ejemplo:

Cree un grupo de Trabajadores Híbridos.

New-AzAutomationHybridRunbookWorkerGroup -AutomationAccountName "Contoso17" -Name "RunbookWorkerGroupName" -ResourceGroupName "ResourceGroup01"Cree una máquina virtual de Azure o un servidor habilitado para Arc y agréguelos al grupo de Hybrid Worker creado anteriormente. Use el siguiente comando para agregar una máquina virtual de Azure o un servidor habilitado para Arc existentes al grupo de Hybrid Worker. Genere un nuevo GUID y páselo como nombre del Hybrid Worker. Para capturar

vmResourceId, vaya a la pestaña Propiedades de la máquina virtual en Azure Portal.#To fetch vmResourceId, go to the Properties tab of the VM on Azure portal. $hwVM = "VmResourceId" # Generate a new GUID and pass it as the name of the Hybrid Worker $hwguid = New-Guid # Create the Hybrid Worker New-AzAutomationHybridRunbookWorker ` -Name $hwguid ` -VmResourceId $hwVM ` -HybridRunbookWorkerGroupName "RunbookWorkerGroupName" ` -AutomationAccountName "Contoso17" ` -ResourceGroupName "AutomationAccountResourceGroup01"Siga los pasos que se indican aquí para habilitar la identidad administrada asignada por el sistema en la máquina virtual.

Instale la extensión de Hybrid Worker en la máquina virtual.

Nota:

Si desea agregar un servidor proxy, consulte uso del servidor proxy.

$settings = @{ "AutomationAccountURL" = "<automationHybridServiceUrl>"; };Máquinas virtuales de Azure

Set-AzVMExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -VMName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Settings $settings -EnableAutomaticUpgrade $true/$falseMáquinas virtuales habilitadas para Azure Arc

New-AzConnectedMachineExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -MachineName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Setting $settings -NoWait -EnableAutomaticUpgradePara confirmar si la extensión se ha instalado correctamente en la máquina virtual, en Azure Portal, vaya a la pestaña >Extensiones de la máquina virtual y compruebe el estado de la extensión de Hybrid Worker instalada en ella.

Administración de la extensión de Hybrid Worker

Para administrar el Hybrid Runbook Worker y los grupos de Hybrid Runbook Worker, puede usar los siguientes cmdlets de PowerShell:

| Cmdlet de PowerShell | Descripción |

|---|---|

Get-AzAutomationHybridRunbookWorkerGroup |

Obtiene un grupo de Hybrid Runbook Worker |

Remove-AzAutomationHybridRunbookWorkerGroup |

Quita el grupo Hybrid Runbook Worker. |

Set-AzAutomationHybridRunbookWorkerGroup |

Actualiza el grupo de Hybrid Worker con credenciales de Hybrid Worker |

New-AzAutomationHybridRunbookWorkerGroup |

Crea un nuevo grupo de Hybrid Runbook Worker |

Get-AzAutomationHybridRunbookWorker |

Obtiene Hybrid Runbook Worker |

Move-AzAutomationHybridRunbookWorker |

Mueve a Trabajador Híbrido de un grupo a otro |

New-AzAutomationHybridRunbookWorker |

Crea un nuevo Hybrid Runbook Worker |

Remove-AzAutomationHybridRunbookWorker |

Elimina Hybrid Runbook Worker |

Después de crear una instancia de Hybrid Runbook Worker, debe instalar la extensión en Hybrid Worker.

Configuración de la extensión de Hybrid Worker

$settings = @{

"AutomationAccountURL" = "<automationHybridServiceUrl>";

};

Máquinas virtuales de Azure

Set-AzVMExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -VMName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Settings $settings -EnableAutomaticUpgrade $true/$false

Máquinas virtuales habilitadas para Azure Arc

New-AzConnectedMachineExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -MachineName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Setting $settings -NoWait -EnableAutomaticUpgrade

Gestión de permisos de rol para Grupos de Trabajadores Híbridos y Trabajadores Híbridos.

Puede crear roles personalizados de Azure Automation y conceder los siguientes permisos a Grupos de Trabajadores Híbridos y Trabajadores Híbridos. Para más información sobre cómo crear roles personalizados de Azure Automation, consulte Roles personalizados de Azure.

| Acciones | Descripción |

|---|---|

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Lee un grupo de Hybrid Runbook Worker. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/write | Crea un grupo de Hybrid Runbook Worker. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/delete | Elimina un grupo de Hybrid Runbook Worker. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/read | Lee una instancia de Hybrid Runbook Worker. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/write | Crea una instancia de Hybrid Runbook Worker. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/move/action | Mueve Hybrid Runbook Worker de un grupo de trabajo a otro. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/delete | Elimina una instancia de Hybrid Runbook Worker. |

Comprobación de la versión de Hybrid Worker

Para comprobar la versión de Hybrid Runbook Worker basada en la extensión:

| Tipos de sistema operativo | Rutas | Descripción |

|---|---|---|

| Windows | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows\ |

La ruta de acceso tiene una carpeta llamada versión donde se encuentra la información de la versión. |

| Linux | /var/lib/waagent/Microsoft.Azure.Automation.HybridWorker.HybridWorkerForLinux-<version> |

El nombre de la carpeta termina con información de versión. |

Supervisión del rendimiento de Hybrid Worker mediante VM Insights

Con VM Insights, puede supervisar el rendimiento de las máquinas virtuales de Azure y los servidores habilitados para Arc implementados como hybrid Runbook Worker. Entre varios elementos que se consideran durante los rendimientos, VM Insights supervisa los indicadores clave de rendimiento del sistema operativo relacionados con el procesador, la memoria, el adaptador de red y el uso del disco.

- Para las máquinas virtuales de Azure, consulte Cómo trazar el rendimiento con VM Insights.

- Para servidores habilitados para Arc, consulte Tutorial: Supervisión de una máquina híbrida con VM Insights.

Pasos siguientes

Para obtener información sobre cómo configurar los runbooks para automatizar procesos en el centro de datos local u otros entornos en la nube, consulte Ejecución de runbooks en Hybrid Runbook Worker.

Para aprender a solucionar problemas con las instancias de Hybrid Runbook Worker, consulte Solución de incidencias de Hybrid Runbook Worker.

Para más información sobre las extensiones de máquina virtual de Azure, consulte Características y extensiones de máquina virtual de Azure para Windows y Características y extensiones de máquina virtual de Azure para Linux.

Para más información sobre las extensiones de máquina virtual para servidores habilitados para Arc, consulte Administración de extensiones de máquina virtual con servidores habilitados para Azure Arc.

Para más información sobre los servicios de administración de Azure para máquinas virtuales de VMware habilitadas para Arc, consulte Instalación de agentes de Arc a escala para las máquinas virtuales de VMware.

Para más información sobre los servicios de administración de Azure para máquinas virtuales SCVMM habilitadas para Arc, consulte Instalación de agentes de Arc a escala para máquinas virtuales SCVMM habilitadas para Arc.