Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En lugar de configurar manualmente Azure App Configuration, trate la configuración como un artefacto implementable. App Configuration admite los métodos siguientes para leer y administrar la configuración durante la implementación:

Cuando se usan procesos de implementación automatizados para administrar la configuración, las entidades de servicio que realizan la implementación necesitan roles y permisos específicos para acceder a los recursos y datos de App Configuration. En este artículo se describen los roles y permisos necesarios. También se muestra cómo configurar implementaciones cuando se usan redes privadas para acceder a App Configuration.

Administración de recursos de App Configuration en la implementación

Es necesario tener permisos de Azure Resource Manager para administrar recursos de App Configuration.

Autorización de Azure Resource Manager

Determinados roles de control de acceso basado en roles de Azure (RBAC de Azure) proporcionan los permisos necesarios para administrar recursos de App Configuration. En concreto, los roles que permiten las siguientes acciones proporcionan estos permisos:

Microsoft.AppConfiguration/configurationStores/writeMicrosoft.AppConfiguration/configurationStores/*

Los roles integrados que permiten estas acciones incluyen los siguientes roles:

- Owner

- Contributor

Para obtener más información sobre RBAC de Azure y Microsoft Entra ID, consulte Acceso a Azure App Configuration mediante el Microsoft Entra ID.

Administración de datos de App Configuration en la implementación

Los datos de App Configuration, como los valores clave y las instantáneas, se pueden administrar en la implementación. Al administrar datos de App Configuration como un artefacto implementable, se recomienda establecer el modo de autenticación de Azure Resource Manager del almacén de configuración en Tránsito. En este modo de autenticación:

- El acceso a los datos requiere una combinación de roles de administración de Azure Resource Manager y plano de datos.

- El acceso a los datos se puede atribuir al autor de la llamada de implementación con fines de auditoría.

Importante

Se requiere la versión de la API del plano de control de App Configuration 2023-08-01-preview o posterior para configurar el modo de autenticación de Azure Resource Manager mediante una plantilla de ARM, Bicep o la API de REST. Para ver ejemplos de API de REST, consulte el repositorio de GitHub azure-rest-api-specs.

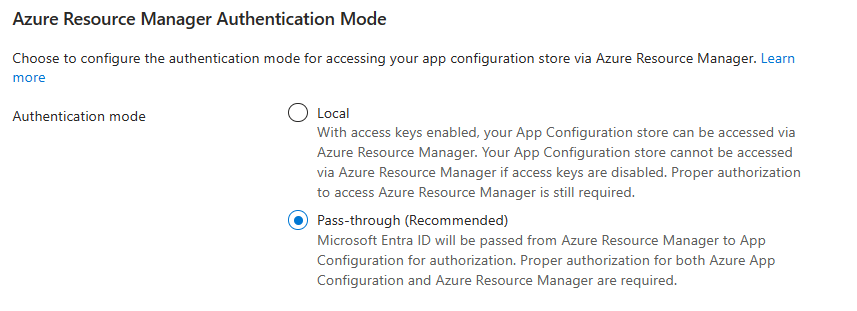

Modo de autenticación de Azure Resource Manager

Para usar Azure Portal para configurar el modo de autenticación de Azure Resource Manager de un recurso de App Configuration, siga estos pasos:

Inicie sesión en Azure Portal y vaya al recurso de App Configuration.

Seleccione Configuración>Configuración de acceso.

En la página Configuración de acceso, vaya a la sección Modo de autenticación de Azure Resource Manager. Junto a Modo de autenticación, seleccione un modo de autenticación. Tránsito es el modo recomendado.

Nota:

El modo de autenticación Local se proporciona para la compatibilidad con versiones anteriores. Este modo tiene varias limitaciones:

- No se admite la auditoría adecuada para acceder a los datos de la implementación.

- El acceso a datos de pares clave-valor dentro de una plantilla de ARM, Bicep y Terraform se deshabilita si la autenticación de clave de acceso está deshabilitada.

- Los permisos del plano de datos de App Configuration no son necesarios para acceder a los datos.

Autorización de App Configuration

Cuando el modo de autenticación de Azure Resource Manager del recurso de App Configuration sea Tránsito, deberá tener permisos de plano de datos de App Configuration para leer y administrar los datos de App Configuration en la implementación. El recurso también puede tener otros requisitos de permisos de administración de línea de base.

Los permisos del plano de datos de App Configuration incluyen las siguientes acciones:

Microsoft.AppConfiguration/configurationStores/*/readMicrosoft.AppConfiguration/configurationStores/*/write

Los roles integrados que permiten acciones del plano de datos incluyen los siguientes roles:

-

Propietario de datos de App Configuration: permite las acciones

Microsoft.AppConfiguration/configurationStores/*/readyMicrosoft.AppConfiguration/configurationStores/*/write, entre otras -

Lector de datos de App Configuration: permite las acciones

Microsoft.AppConfiguration/configurationStores/*/read

Para obtener más información sobre RBAC de Azure y Microsoft Entra ID, consulte Acceso a Azure App Configuration mediante el Microsoft Entra ID.

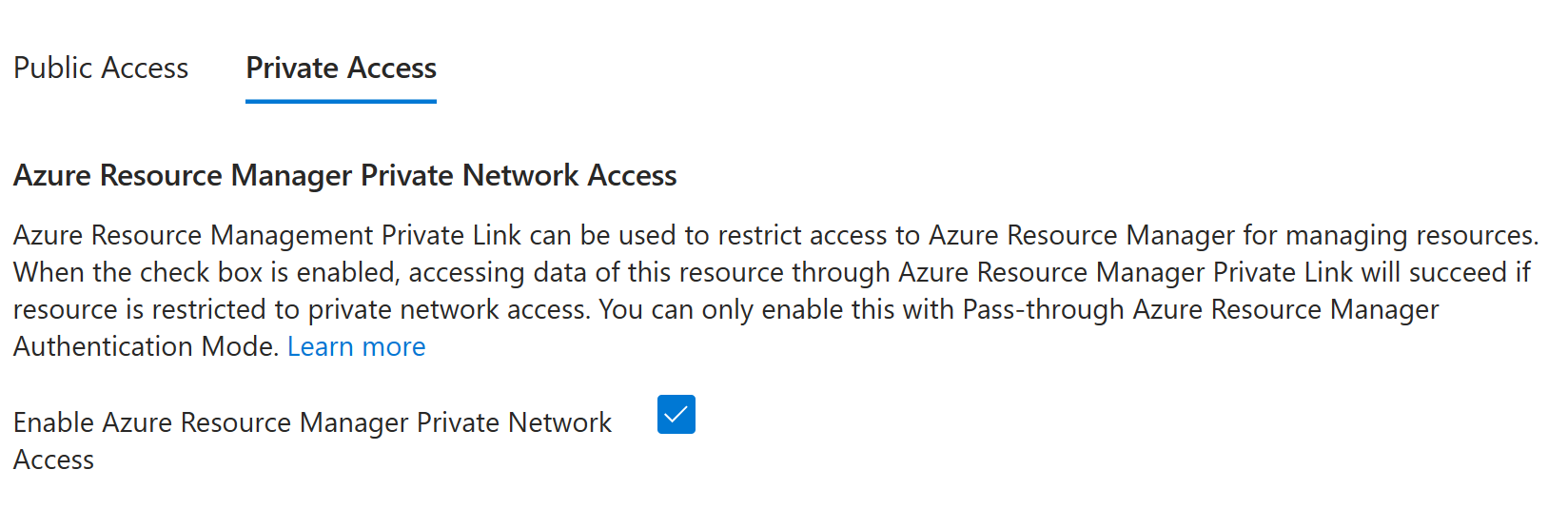

Acceso a red privada

Al restringir un recurso de App Configuration al acceso de red privada, se bloquean las implementaciones que acceden a los datos de App Configuration a través de redes públicas. Para que las implementaciones se realicen correctamente cuando el acceso a un recurso de App Configuration esté restringido a redes privadas, es necesario realizar las siguientes acciones:

- Configurar un vínculo privado de administración de recursos.

- En el recurso de App Configuration, establezca el modo de autenticación de Azure Resource Manager en Tránsito.

- En el recurso de App Configuration, habilite el acceso a la red privada de Azure Resource Manager.

- Ejecute implementaciones que acceden a los datos de App Configuration con el vínculo privado de Azure Resource Manager configurado.

Cuando se cumplan todos estos criterios, las implementaciones accederán correctamente a los datos de App Configuration.

Para usar Azure Portal para habilitar el acceso a la red privada de Azure Resource Manager para un recurso de App Configuration, siga estos pasos:

Inicie sesión en Azure Portal y vaya al recurso de App Configuration.

Seleccione Configuración>Redes.

Vaya a la pestaña Acceso privado y, a continuación, seleccione Habilitar el acceso a la red privada de Azure Resource Manager.

Nota:

Habilite el acceso a redes privadas de Azure Resource Manager solo cuando se use el modo de autenticación Tránsito.

Pasos siguientes

Para obtener información sobre cómo usar una plantilla de ARM y Bicep para la implementación, consulte los siguientes inicios rápidos: