Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este tutorial aprenderá a usar el servicio Azure App Configuration junto con Azure Key Vault. App Configuration y Key Vault son servicios complementarios que se usan de forma conjunta en la mayoría de las implementaciones de aplicaciones.

App Configuration ayuda a usar juntos los servicios, mediante la creación de claves que hacen referencia a valores almacenados en Key Vault. Cuando App Configuration crea estas claves, almacena los URI de los valores de Key Vault, en lugar de los propios valores.

La aplicación usa el proveedor de cliente de App Configuration para recuperar las referencias de Key Vault, tal como hace para cualquier otra clave almacenada en App Configuration. En este caso, los valores almacenados en App Configuration son los URI que hacen referencia a los valores de Key Vault. No son valores ni credenciales de Key Vault. Dado que el proveedor de cliente reconoce las claves como referencias de Key Vault, utiliza Key Vault para recuperar sus valores.

La aplicación es responsable de autenticarse correctamente en App Configuration y en Key Vault. Los dos servicios no se comunican directamente.

En este tutorial se muestra cómo se implementan las referencias de Key Vault en el código. Se basa en la aplicación web introducida en el inicio rápido de ASP.NET Core que se muestra en los requisitos previos siguientes. Antes de continuar, complete este inicio rápido.

Para realizar los pasos de este tutorial, puede usar cualquier editor de código. Por ejemplo, Visual Studio Code es un editor de código multiplataforma que está disponible para los sistemas operativos Windows, macOS y Linux.

En este tutorial, aprenderá a:

- Crear una clave de App Configuration que hace referencia a un valor almacenado en Key Vault.

- Acceder al valor de esta clave desde una aplicación web de ASP.NET Core.

Requisitos previos

Complete el inicio rápido Creación de una aplicación ASP.NET Core con Azure App Configuration.

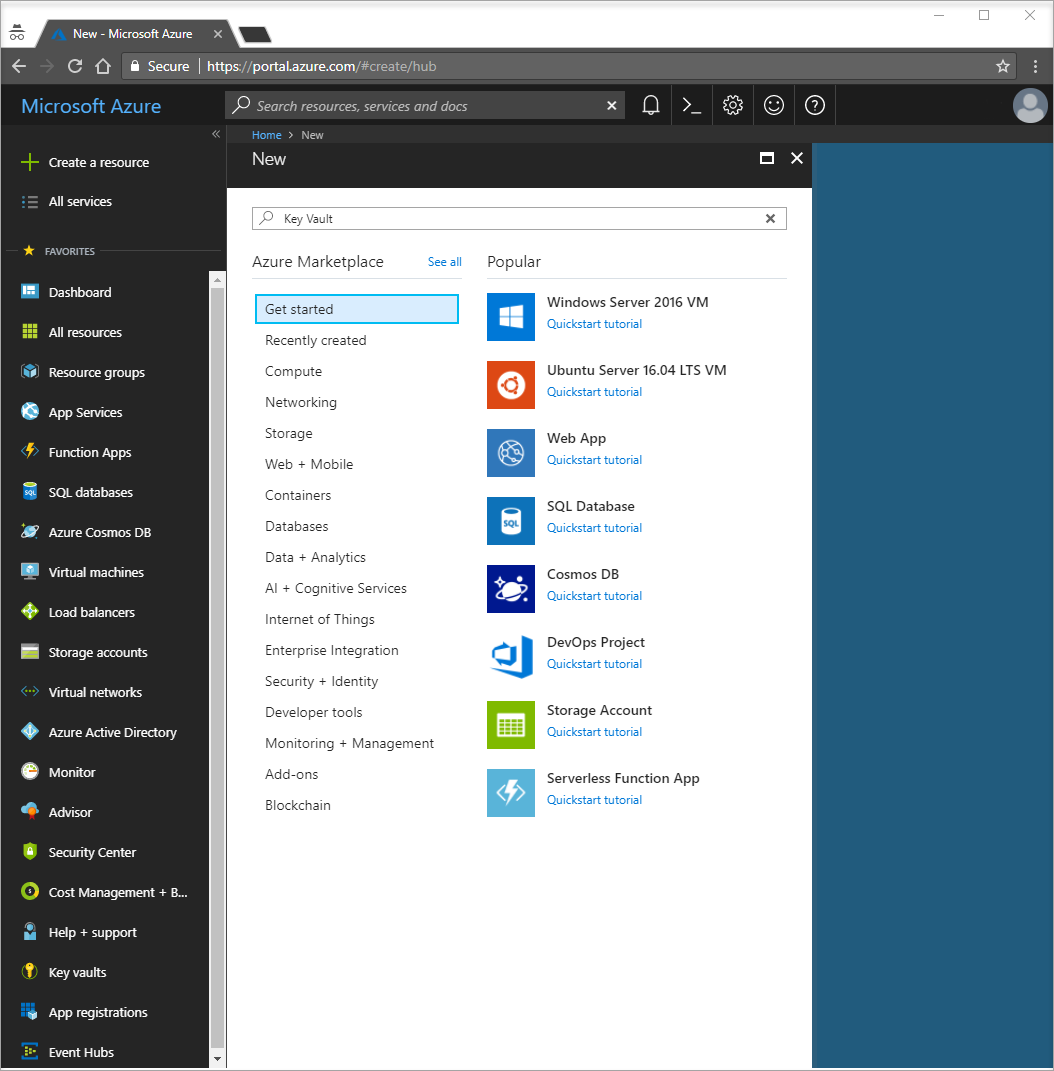

Creación de un almacén

Seleccione la opción Crear un recurso en la esquina superior izquierda de Azure Portal:

En el cuadro de búsqueda, escriba Key Vault y seleccione Key Vault en la lista desplegable.

En la lista de resultados, seleccione Key Vaults a la izquierda.

En Key Vaults, seleccione Agregar.

En la sección Crear almacén de claves, a la derecha, proporcione la siguiente información:

- Seleccione Suscripción para elegir una suscripción.

- En Grupo de recursos, escriba el nombre de un grupo de recursos existente o seleccione Crear nuevo y escriba un nombre de grupo de recursos.

- En Nombre del almacén de claves se requiere un nombre único.

- En la lista desplegable Región, elija una ubicación.

Deje las demás opciones de Crear almacén de claves con sus valores predeterminados.

Haga clic en Revisar + crear.

El sistema validará y mostrará los datos que ha escrito. Haga clic en Crear.

En este momento, su cuenta de Azure es la única autorizada para acceder a este nuevo almacén.

Incorporación de un secreto a Key Vault

Para agregar un secreto al almacén, debe llevar a cabo algunos pasos adicionales. En este caso, agregará un mensaje que podrá usar para probar la recuperación de Key Vault. El mensaje se denominará Message y en él se almacenará el valor "Hello from Key Vault".

- En las páginas de propiedades de Key Vault, seleccione Secretos.

- Seleccione Generar o importar.

- En el panel Crear un secreto, escriba los valores siguientes:

- Opciones de carga: escriba Manual.

- Name: escriba Message.

- Valor: escriba Hello from Key Vault.

- Deje las demás propiedades de Crear un secreto con sus valores predeterminados.

- Seleccione Crear.

Incorporación de una referencia de Key Vault a App Configuration

Inicie sesión en Azure Portal. Seleccione Todos los recursos y después seleccione la instancia de almacén de App Configuration que creó en el inicio rápido.

Seleccione Explorador de configuración.

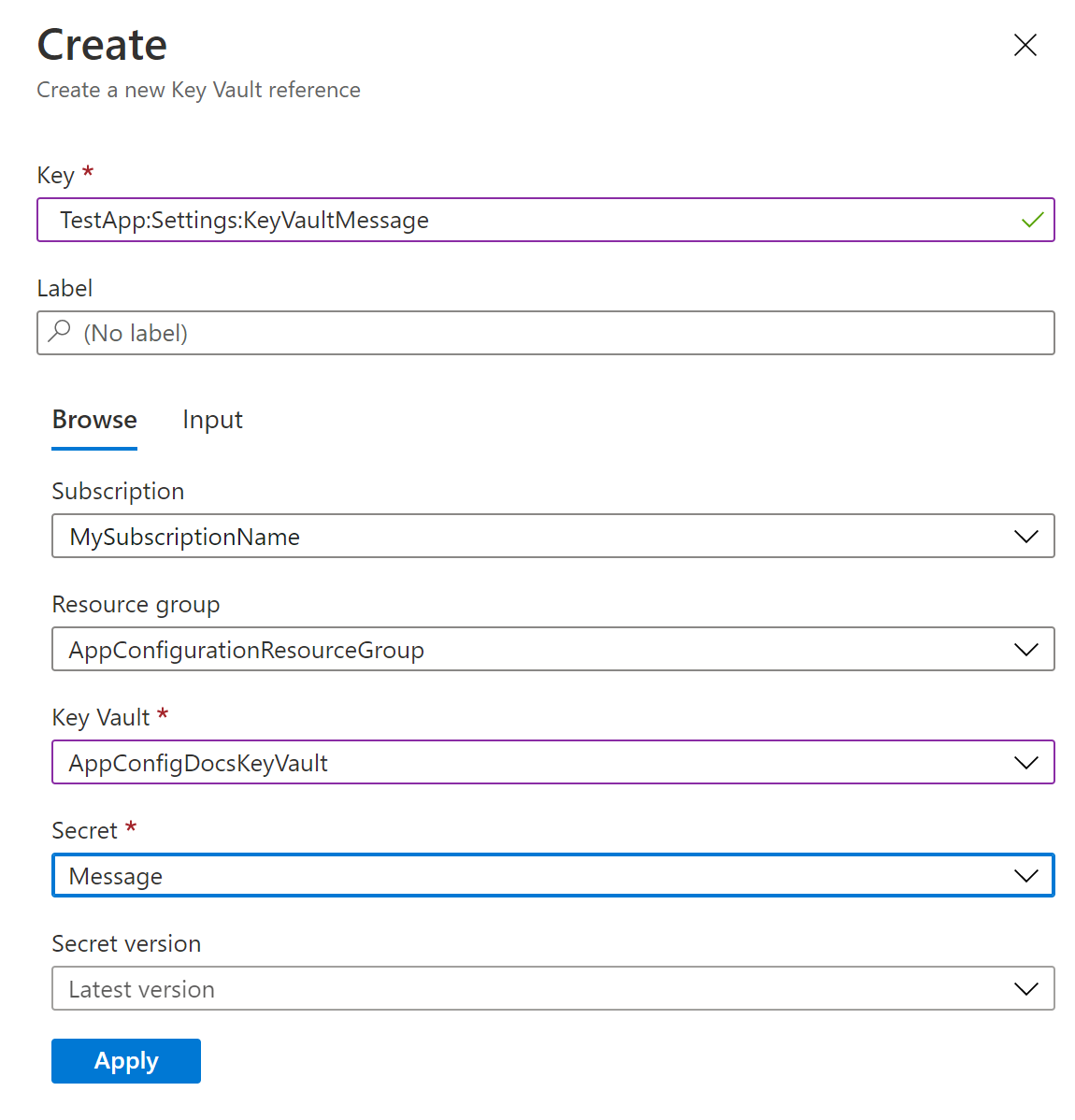

Seleccione + Crear>Referencia del almacén de claves y, a continuación, especifique los valores siguientes:

- Clave: seleccione TestApp:Settings:KeyVaultMessage.

- Etiqueta: deje este valor en blanco.

- Suscripción, Grupo de recursos y Key Vault: escriba los valores correspondientes a los del almacén de claves que creó en la sección anterior.

- Secreto: seleccione el secreto llamado Message que creó en la sección anterior.

Actualización del código para usar una referencia de Key Vault

Para agregar una referencia a los paquetes de NuGet necesarios, ejecute el siguiente comando:

dotnet add package Azure.IdentityAbra Program.cs y agregue referencias a los siguientes paquetes necesarios:

using Azure.Identity;Use App Configuration llamando al método

AddAzureAppConfiguration. Incluya la opciónConfigureKeyVaulty pase las credenciales correctas a Key Vault usando el métodoSetCredential.var builder = WebApplication.CreateBuilder(args); // Retrieve the connection string string connectionString = builder.Configuration.GetConnectionString("AppConfig"); // Load configuration from Azure App Configuration builder.Configuration.AddAzureAppConfiguration(options => { options.Connect(connectionString); options.ConfigureKeyVault(keyVaultOptions => { keyVaultOptions.SetCredential(new DefaultAzureCredential()); }); });Sugerencia

Si tiene varias instancias de Key Vault, se usará la misma credencial para todas ellas. Si las instancias de Key Vault requieren credenciales diferentes, puede establecerlas mediante los métodos

RegisteroSetSecretResolverde la claseAzureAppConfigurationKeyVaultOptions.Al inicializar la conexión a App Configuration, configura la conexión a Key Vault llamando al método

ConfigureKeyVault. Después de la inicialización, puede acceder a los valores de las referencias de Key Vault de la misma manera que accede a los valores de las claves normales de App Configuration.Para ver este proceso en acción, abra Index.cshtml en la carpeta Views>Home. Reemplace su contenido por el código siguiente:

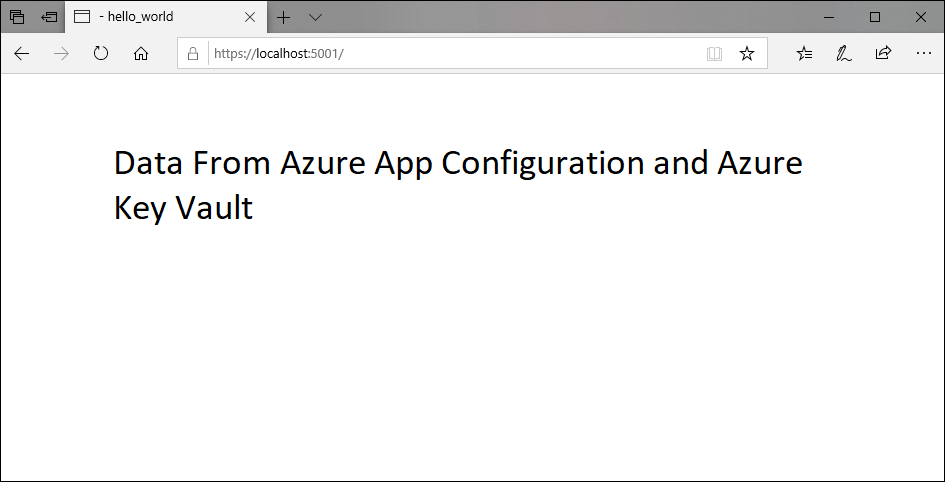

@page @using Microsoft.Extensions.Configuration @inject IConfiguration Configuration <style> body { background-color: @Configuration["TestApp:Settings:BackgroundColor"] } h1 { color: @Configuration["TestApp:Settings:FontColor"]; font-size: @Configuration["TestApp:Settings:FontSize"]px; } </style> <h1>@Configuration["TestApp:Settings:Message"] and @Configuration["TestApp:Settings:KeyVaultMessage"]</h1>Puede acceder al valor de la referencia de Key Vault TestApp:Settings:KeyVaultMessage de la misma forma que al valor de configuración TestApp:Settings:Message.

Concesión a la aplicación de acceso a Key Vault

Azure App Configuration no accederá al almacén de claves. La aplicación leerá directamente del almacén de claves, por lo que tendrá que conceder a la aplicación acceso a los secretos del almacén de claves. De este modo, el secreto siempre permanece con la aplicación. El acceso se puede conceder mediante una directiva de acceso de Key Vault o el control de acceso basado en rol de Azure.

En el código anterior se usa DefaultAzureCredential. Se trata de una credencial de token agregada que prueba de forma automática varios tipos de credenciales, como EnvironmentCredential, ManagedIdentityCredential, SharedTokenCacheCredential y VisualStudioCredential. Para obtener más información, vea DefaultAzureCredential (Clase). Puede reemplazar DefaultAzureCredential por cualquier tipo de credencial explícitamente. Pero el uso de DefaultAzureCredential permite tener el mismo código que se ejecuta en entornos locales y de Azure. Por ejemplo, concede a la credencial propia acceso al almacén de claves. DefaultAzureCredential vuelve automáticamente a SharedTokenCacheCredential o VisualStudioCredential cuando se usa Visual Studio para el desarrollo local.

Como alternativa, puede establecer las variables de entorno AZURE_TENANT_ID, AZURE_CLIENT_ID y AZURE_CLIENT_SECRET, y DefaultAzureCredential usará el secreto de cliente que tiene por medio de EnvironmentCredential para autenticarse con el almacén de claves. Después de implementar la aplicación en un servicio de Azure con la identidad administrada habilitada, como Azure App Service, Azure Kubernetes Service o Azure Container Instance, conceda a la identidad administrada del servicio de Azure permiso para acceder al almacén de claves. DefaultAzureCredential usa automáticamente ManagedIdentityCredential cuando la aplicación se ejecuta en Azure. Puede usar la misma identidad administrada para autenticarse con App Configuration y Key Vault. Para obtener más información, vea Uso de identidades administradas para acceder a App Configuration.

Compilación y ejecución de la aplicación en un entorno local

Para compilar la aplicación mediante la CLI de .NET, ejecute el siguiente comando en el shell de comandos:

dotnet buildUna vez finalizada la compilación, use el siguiente comando para ejecutar la aplicación web localmente:

dotnet runInicie una ventana del explorador y vaya a

http://localhost:5000, que es la dirección URL predeterminada de la aplicación web hospedada localmente.

Limpieza de recursos

Si no quiere seguir usando los recursos que se han creado en este artículo, elimine el grupo de recursos que creó aquí para evitar cargos.

Importante

La eliminación de un grupo de recursos es irreversible. El grupo de recursos y todos los recursos que contiene se eliminan permanentemente. Asegúrese de que no elimina por accidente el grupo de recursos o los recursos equivocados. Si creó los recursos para este artículo en un grupo de recursos que contenga los recursos que desee conservar, elimine cada recurso de forma individual desde su panel respectivo, en lugar de eliminar el grupo de recursos.

- Inicie sesión en Azure Portal y después seleccione Grupos de recursos.

- En el cuadro de texto Filtrar por nombre, escriba el nombre del grupo de recursos.

- En la lista resultados, seleccione el nombre del grupo de recursos para ver la información general.

- Seleccione Eliminar grupo de recursos.

- Se le pedirá que confirme la eliminación del grupo de recursos. Escriba el nombre del grupo de recursos para confirmar y seleccione Eliminar.

Transcurridos unos instantes, el grupo de recursos y todos sus recursos se eliminan.

Pasos siguientes

En este tutorial ha creado una clave de App Configuration que hace referencia a un secreto almacenado en Key Vault. Para obtener información sobre cómo volver a cargar automáticamente secretos y certificados desde Key Vault, continúe con el siguiente tutorial:

Para obtener información sobre cómo usar Identidad administrada para simplificar el acceso a App Configuration y Key Vault, consulte el siguiente tutorial: