SQL Server habilitado por Azure Arc en la autenticación de Active Directory con keytab administrado por el sistema: requisitos previos

En este documento se explica cómo preparar la implementación de servicios de datos habilitados para Azure Arc con la autenticación de Active Directory (AD). En concreto, en el artículo se describen los objetos de Active Directory que debe configurar antes de la implementación de recursos de Kubernetes.

En la introducción se describen dos modos de integración diferentes:

- El modo keytab administrado por el sistema permite al sistema crear y administrar las cuentas de AD para cada SQL Managed Instance.

- El modo keytab administrado por el cliente le permite crear y administrar las cuentas de AD para cada SQL Managed Instance.

Los requisitos y las recomendaciones son diferentes para los dos modos de integración.

| Objeto de Active Directory | Keytab administrado por el cliente | Keytab administrado por el sistema |

|---|---|---|

| Unidad organizativa (OU) | Recomendado | Obligatorio |

| Cuenta de servicio de dominio de Active Directory (DSA) para el conector de Active Directory | No se requiere | Obligatorio |

| Cuenta de Active Directory para SQL Managed Instance | Creada para cada instancia administrada | El sistema crea una cuenta de AD para cada instancia administrada |

Cuenta de DSA: modo keytab administrado por el sistema

Para poder crear automáticamente todos los objetos necesarios en Active Directory, AD Connector necesita una cuenta de servicio de dominio (DSA). DSA es una cuenta de Active Directory que tiene permisos específicos para crear, administrar y eliminar cuentas de usuarios dentro de la unidad organizativa (OU) proporcionada. En este artículo se explica cómo configurar el permiso de esta cuenta de Active Directory. Los ejemplos llaman a la cuenta arcdsa de DSA como ejemplo en este artículo.

Objetos de Active Directory generados automáticamente

Una implementación de SQL Managed Instance habilitada para Arc genera automáticamente cuentas en modo keytab administrado por el sistema. Cada una de las cuentas representa un SQL Managed Instance y será administrada por el sistema durante toda la vigencia de SQL. Estas cuentas poseen los nombres de entidad de seguridad de servicio (SPN) necesarios para cada SQL.

En los pasos siguientes se da por hecho que ya cuenta con un controlador de dominio de Active Directory. Si no se tiene un controlador de dominio, la guía siguiente incluye pasos que pueden resultar útiles.

Creación de objetos de Active Directory

Haga lo siguiente antes de implementar una SQL Managed Instance habilitada para Arc con la autenticación de AD:

- Cree una unidad organizativa (OU) para todos los objetos de AD relacionados con la SQL Managed Instance habilitada para Arc. También puede optar por elegir una UO existente durante la implementación.

- Cree una cuenta de AD para el conector de AD o use una cuenta existente y proporcione a esta cuenta los permisos adecuados en la unidad organizativa creada en el paso anterior.

Creación de una unidad organizativa

El modo keytab administrado por el sistema requiere una unidad organizativa designada. Para el modo keytab administrado por el cliente, se recomienda una unidad organizativa.

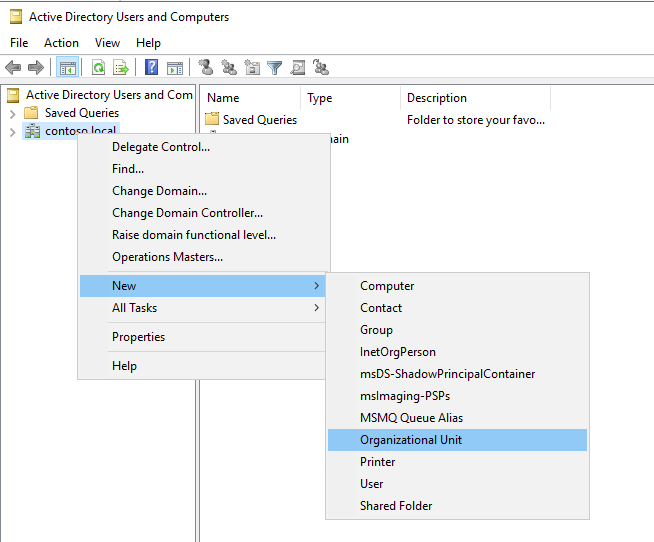

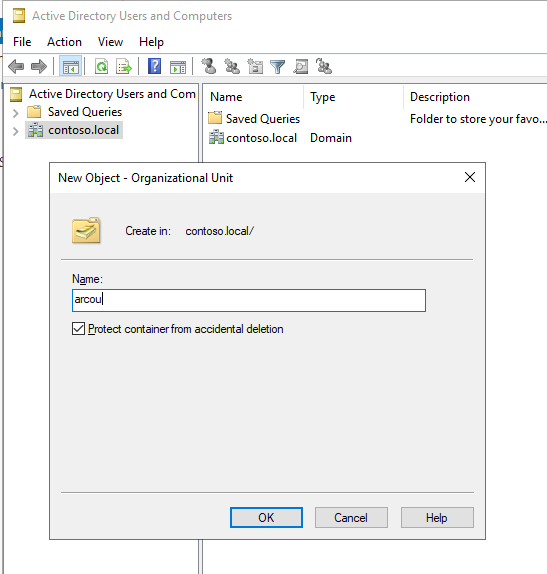

En el controlador de dominio, abra Usuarios y equipos de Active Directory. En el panel izquierdo, haga clic con el botón derecho en el directorio en el que quiera crear la UO y seleccione Nuevo>Unidad organizativa y, después, siga las indicaciones del asistente para crearla. También puede crear una UO con PowerShell:

New-ADOrganizationalUnit -Name "<name>" -Path "<Distinguished name of the directory you wish to create the OU in>"

En los ejemplos de este artículo se usa arcou para el nombre de la UO.

Creación de la cuenta de servicio de dominio (DSA)

Para el modo keytab administrado por el sistema, necesita una cuenta de servicio de dominio de AD.

Cree el usuario de Active Directory que usará como cuenta de servicio de dominio. Esta cuenta requiere permisos específicos. Asegúrese de que tiene una cuenta de Active Directory existente o cree una cuenta, que SQL Managed Instance habilitada para Arc puede usar para configurar los objetos necesarios.

Para crear un nuevo usuario en AD, puede hacer clic con el botón derecho en el dominio o la UO y seleccionar Nuevo>Usuario:

En este artículo nos referiremos a esta cuenta como arcdsa.

Establecer los permisos de la DSA

Para el modo keytab administrado por el sistema, debe establecer los permisos para la DSA.

Tanto si ha creado una nueva cuenta para la DSA como si usa una cuenta de usuario de Active Directory existente, hay determinados permisos que debe tener la cuenta. La DSA debe ser capaz de crear usuarios, grupos y cuentas de equipo en la UO. En los pasos siguientes, el nombre de la cuenta de servicio del dominio de la SQL Managed Instance habilitada para Arc es arcdsa.

Importante

Puede elegir cualquier nombre para la DSA, pero no se recomienda modificar el nombre de la cuenta una vez implementado el conector de AD.

En el controlador de dominio, abra Usuarios y equipos de Active Directory, haga clic en Ver, seleccione Características avanzadas

En el panel izquierdo, navegue hasta el dominio y, luego, hasta la UO que usará

arcou.Haga clic con el botón derecho en la UO y seleccione Propiedades.

Nota:

Asegúrese de haber seleccionado Características avanzadas haciendo clic con el botón derecho en la UO y seleccionando Ver

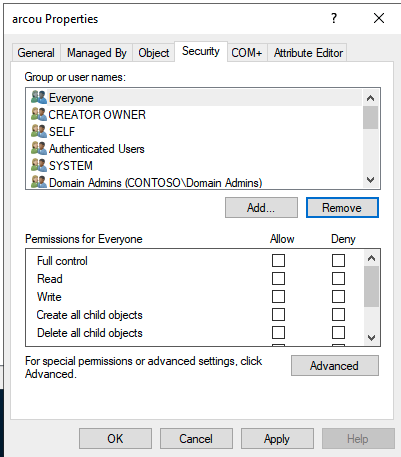

Vaya a la pestaña Seguridad. Seleccione Características avanzadas haga clic con el botón derecho en la unidad organizativa y seleccione Ver.

Seleccione Agregar... y agregue el usuario de arcdsa.

Seleccione el usuario arcdsa, borre todos los permisos y seleccione Avanzado.

Seleccione Agregar.

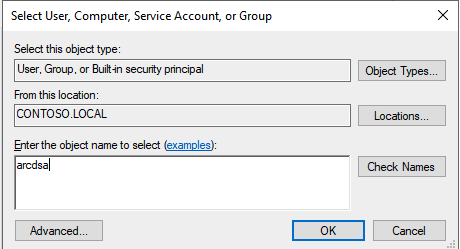

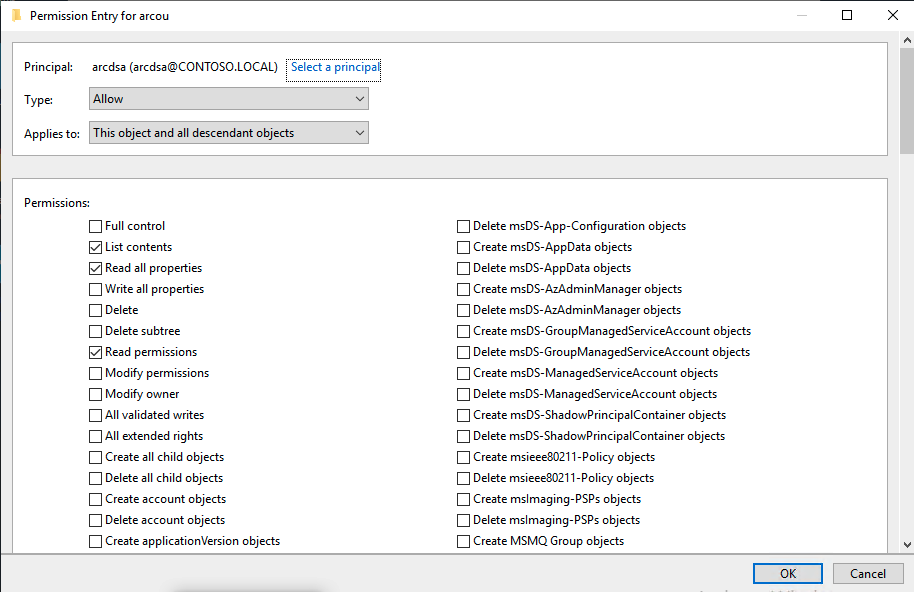

Seleccione Seleccionar una entidad de seguridad, inserte arcdsa y seleccione Aceptar.

Establezca Tipo en Permitir.

Establezca Se aplica a en Este objeto y todos los descendientes.

Desplácese hasta la parte inferior y seleccione Borrar todo.

Desplácese hacia la parte superior y seleccione lo siguiente:

- Leer todas las propiedades

- Escribir todas las propiedades

- Crear objetos de usuario

- Eliminación de objetos de usuario

Seleccione Aceptar.

Seleccione Agregar.

Seleccione Seleccionar una entidad de seguridad, inserte arcdsa y seleccione Aceptar.

Establezca Tipo en Permitir.

Establezca Se aplica a en Objetos de usuario descendientes.

Desplácese hasta la parte inferior y seleccione Borrar todo.

Desplácese hacia la parte superior y seleccione Restablecer contraseña.

Seleccione Aceptar.

- Seleccione Aceptar dos veces más para cerrar los cuadros de diálogo abiertos.

Contenido relacionado

- Implementación de un conector de Active Directory (AD) con keytab administrado por el cliente

- Implementación de un conector de Active Directory (AD) con keytab administrado por el sistema

- Implementación de una instancia administrada de SQL habilitada por Azure Arc en Active Directory (AD)

- Conectarse a SQL Managed Instance habilitada por Azure Arc mediante la autenticación de Active Directory

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de