Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Puede usar Azure Policy para auditar el estado de los servidores habilitados para Azure Arc para asegurarse de que cumplen las directivas de configuración de la máquina.

Este tutorial le guiará por el proceso de creación y asignación de una directiva que identifique cuál de los servidores habilitados para Azure Arc no tiene habilitado Microsoft Defender para servidores .

En este tutorial, aprenderá a:

- Crear una asignación de directiva y asignarle una definición

- Identificar los recursos que no son compatibles con la nueva directiva

- Eliminar la directiva de los recursos no compatibles

Requisitos previos

Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

Creación de una asignación de directiva

Utilice el procedimiento siguiente para crear una asignación de políticas y asignar la definición de política Azure Defender para servidores debe habilitarse.

Inicie el servicio Azure Policy en Azure Portal; para ello, busque y seleccione Directiva.

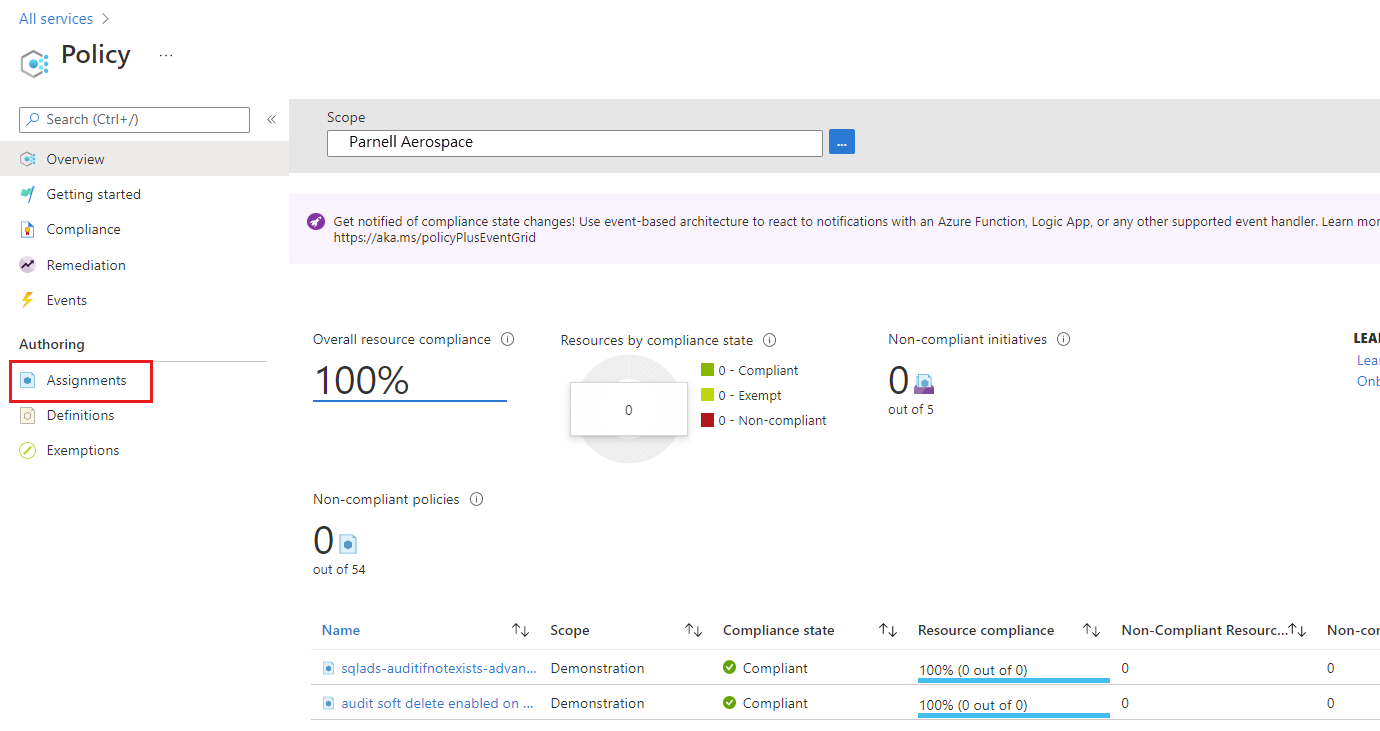

En el menú servicio, en Creación, seleccione Asignaciones. Una asignación es una directiva asignada para tener lugar dentro de un ámbito específico.

Seleccione Asignar directiva en la parte superior del panel Asignaciones .

En la página Asignar directiva, seleccione los puntos suspensivos para seleccionar una opción de Ámbito y seleccione una suscripción y un grupo de administración. Opcionalmente, seleccione un grupo de recursos. El ámbito determina a qué recursos o agrupación de recursos se aplica la asignación de directiva. A continuación, elija Seleccionar en la parte inferior del panel Ámbito .

Los recursos se pueden excluir según el ámbito. Las exclusiones comienzan en un nivel inferior al nivel del ámbito. Las exclusiones son opcionales, así que déjelas en blanco por ahora.

Seleccione la elipsis de Definición de directiva para abrir la lista de definiciones disponibles. Azure Policy incluye muchas definiciones de directivas integradas que puede usar, como:

- Forzar una etiqueta y su valor

- Apply tag and its value (Aplicar una etiqueta y su valor)

- Heredar una etiqueta del grupo de recursos si falta

Para una lista parcial de las directivas integradas disponibles, consulte los ejemplos de Azure Policy.

Busque en la lista de definiciones de directiva para encontrar la definición de Azure Defender para servidores debe estar habilitado. Elija esa directiva y seleccione Agregar.

Nombre de asignación se rellena automáticamente con el nombre de directiva seleccionado, pero puede cambiarlo. En este ejemplo, deje el nombre de la directiva tal como está y no cambie ninguna de las opciones restantes de la página.

En este ejemplo, no es necesario cambiar ninguna configuración en las demás pestañas. Seleccione Revisar y crear para revisar la nueva asignación de directiva y, a continuación, seleccione Crear.

Ahora ya está listo para identificar los recursos no compatibles a fin de conocer el estado de cumplimiento de su entorno.

Identificación de recursos no compatibles

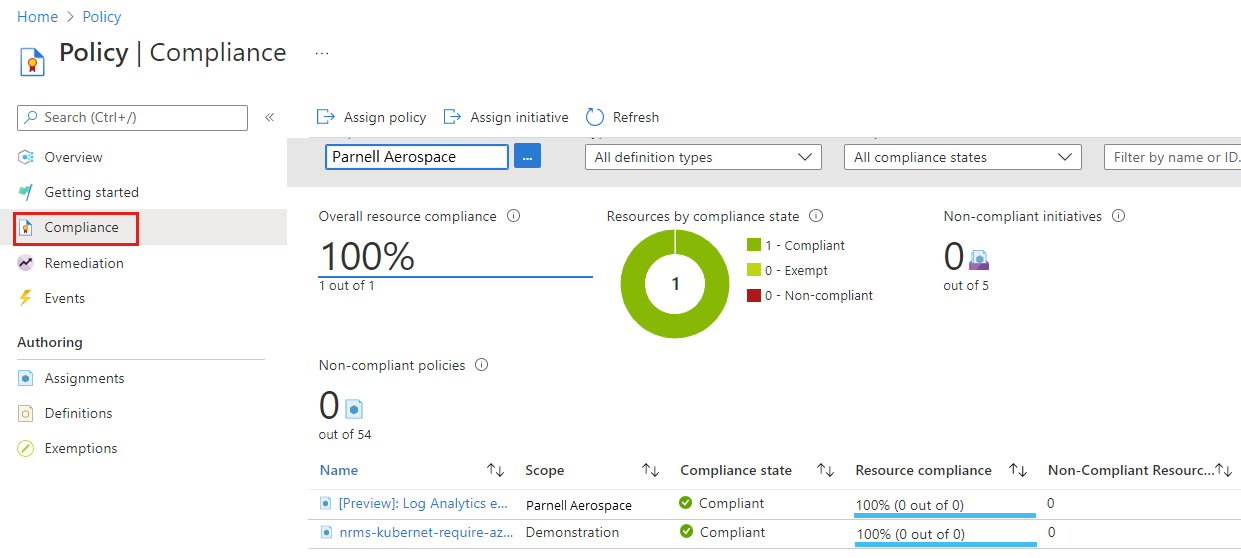

En el menú de servicio de Azure Policy, seleccione Cumplimiento. A continuación, busque la asignación de directiva de Azure Defender para servidores que debería estar habilitada que ha creado.

Los recursos existentes que no sean compatibles con la nueva asignación mostrarán no compatibles en estado de cumplimiento.

Cuando se evalúa una condición con respecto a los recursos existentes y se encuentra verdadera, esos recursos se marcan como no conformes con la política. En la tabla siguiente se muestra cómo funcionan los distintos efectos de directiva con la evaluación de condición para el estado de cumplimiento resultante. Aunque no se ve la lógica de evaluación en Azure Portal, se muestran los resultados del estado de cumplimiento. El resultado del estado de cumplimiento es Compatible o No compatible.

| Estado del recurso | Efecto | Evaluación de directiva | Estado de cumplimiento |

|---|---|---|---|

| Existe | Deny, Audit, Append*, DeployIfNotExist*, AuditIfNotExist* | Verdadero | No conforme |

| Existe | Deny, Audit, Append*, DeployIfNotExist*, AuditIfNotExist* | Falso | Compatible |

| Nuevo | Audit, AuditIfNotExist* | Verdadero | No conforme |

| Nuevo | Audit, AuditIfNotExist* | Falso | Compatible |

* Los efectos Append, DeployIfNotExist y AuditIfNotExist requieren que la expresión IF sea TRUE. Los efectos requieren también que la condición de existencia sea FALSE para ser no compatibles. Si es TRUE, la condición IF desencadena la evaluación de la condición de existencia de los recursos relacionados.

Para más información, consulte Estados de cumplimiento de Azure Policy.

Limpieza de recursos

Para quitar la asignación que creó, siga estos pasos:

- En el menú servicio, seleccione Cumplimiento (o seleccione Asignaciones en Creación).

- A continuación, busque la asignación de directiva de Azure Defender para servidores que debería estar habilitada que ha creado.

- Haga clic con el botón derecho en la asignación de directiva y seleccione Eliminar asignación.

Pasos siguientes

En este tutorial, se asigna una definición de directiva a un ámbito y se evalúa su informe de cumplimiento. La definición de la directiva confirma que todos los recursos del ámbito son compatibles y se identifican cuáles no lo son. Ahora está listo para supervisar la máquina de servidores habilitados para Azure Arc habilitando VM Insights.

Para obtener información sobre cómo supervisar y ver el rendimiento, el proceso en ejecución y las dependencias de la máquina, continúe con el tutorial: