Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Puede activar los servidores habilitados para Azure Arc para varias máquinas Windows o Linux en su entorno, con varias opciones flexibles, en función de sus requisitos. Con el script de plantilla que proporcionamos, puede automatizar cada paso de la instalación, incluido el establecimiento de la conexión a Azure Arc. Aun así, es necesario ejecutar este script de forma manual con una cuenta que tenga permisos elevados en la máquina de destino y en Azure.

Un método para conectar las máquinas a servidores habilitados para Azure Arc es usar una entidad de servicio de Microsoft Entra. Este método de entidad de servicio se puede usar en lugar de la identidad con privilegios para conectar la máquina de forma interactiva. Este principal de servicio es una identidad de administración limitada especial que solo tiene el permiso mínimo necesario para conectar máquinas a Azure mediante el comando azcmagent. Este método es más seguro que usar una cuenta con más privilegios, como un Administrador de inquilinos, y sigue nuestros procedimientos recomendados de seguridad de control de acceso. La entidad de servicio se usa solo durante la incorporación; no se usa para ningún otro propósito.

Antes de empezar a conectar las máquinas, revise los requisitos siguientes:

Asegúrese de que tiene permiso de administrador en las máquinas que quiere incorporar.

Se requieren permisos de administrador para instalar el agente de Connected Machine en las máquinas, en Linux mediante la cuenta raíz y en Windows como miembro del grupo local de administradores.

Revise los requisitos previos y compruebe que la suscripción y los recursos los cumplen. Deberá tener el rol de Incorporación de Azure Connected Machine o el rol de Colaborador para el grupo de recursos de la máquina. Asegúrese de registrar los siguientes proveedores de recursos de Azure de antemano en la suscripción de destino.

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureArcData (si planea habilitar instancias de SQL Server para Arc)

Consulte los procedimientos detallados aquí: Requisitos previos de los proveedores de recursos de Azure

Para obtener información sobre las regiones admitidas y otras consideraciones relacionadas, consulte Regiones de Azure admitidas. Revise también nuestra guía de planeamiento a gran escala para comprender los criterios de diseño e implementación, así como nuestras recomendaciones de administración y supervisión.

Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

Conexión automática para SQL Server

Al conectar un servidor Windows o Linux a Azure Arc que también tenga instalado Microsoft SQL Server, las instancias de SQL Server también se conectarán automáticamente a Azure Arc. SQL Server habilitado para Azure Arc proporciona un inventario detallado y funcionalidades de administración adicionales para las instancias y bases de datos de SQL Server. Como parte del proceso de conexión, se implementa una extensión en el servidor habilitado para Azure Arc y se aplicarán nuevos roles a las bases de datos y SQL Server. Si no desea conectar automáticamente los servidores SQL Server a Azure Arc, puede optar por agregar una etiqueta al servidor Windows o Linux con el nombre ArcSQLServerExtensionDeployment y el valor Disabled cuando esté conectado a Azure Arc.

Para más información, consulte Administración de la conexión automática para SQL Server habilitado por Azure Arc.

Creación de una entidad de servicio para la incorporación a gran escala

Puede crear una entidad de servicio en el portal de Azure o mediante Azure PowerShell.

Nota:

Para crear una entidad de servicio, el inquilino de Microsoft Entra debe permitir que los usuarios registren aplicaciones. Si no es así, la cuenta debe ser miembro del rol administrativo Administrador de aplicaciones o Administrador de aplicaciones en la nube. Consulte Delegación de permisos del registro de aplicaciones en Microsoft Entra ID para obtener más información sobre los requisitos a nivel de inquilino. Para asignar roles del servidor habilitado para Arc, la cuenta debe ser miembro de los roles Propietario o Administrador de acceso de usuario en la suscripción que quiere usar para la incorporación.

Portal de Azure

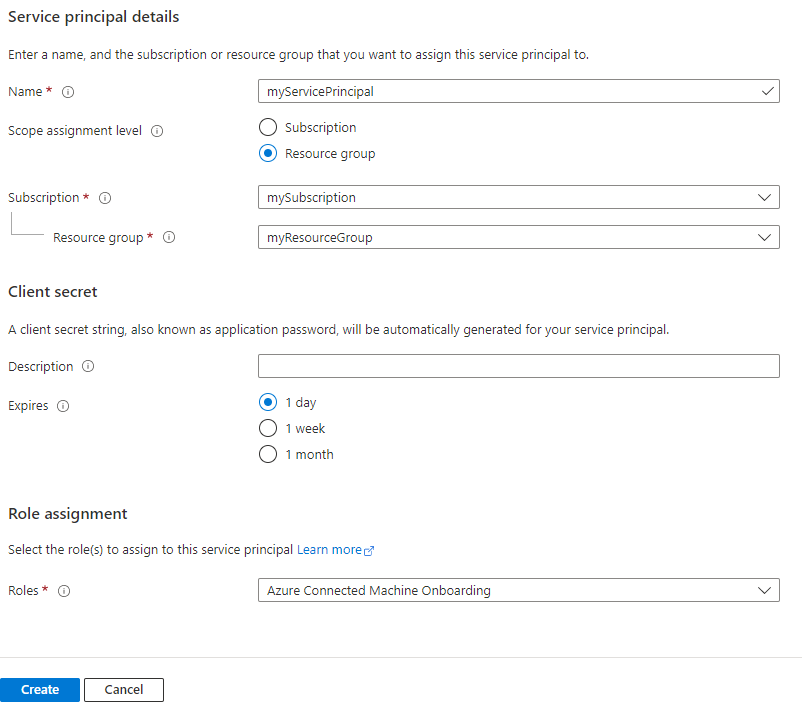

El servicio Azure Arc en Azure Portal proporciona una manera simplificada de crear una entidad de servicio que se puede usar para conectar las máquinas híbridas a Azure.

- En la parte superior de Azure Portal, busque y seleccione Azure Arc.

- En el menú de servicio, en Administración, seleccione Principales del servicio.

- Seleccione Agregar.

- Proporcione un nombre para el principal de servicio.

- Elija si la entidad de servicio tendrá acceso a una suscripción completa o solo a un grupo de recursos específico.

- Seleccione la suscripción (y el grupo de recursos, si procede) a la que la entidad de servicio tendrá acceso.

- Escriba un id. de Service tree para la entidad de servicio.

- En la sección Secreto de cliente, seleccione el tiempo durante el que se usará el secreto de cliente generado. Opcionalmente, puede escribir un nombre descriptivo de su elección en el campo Descripción.

- En la sección Asignación de roles, seleccione Incorporación de Azure Connected Machine.

- Seleccione Crear.

Azure PowerShell

Puede usar Azure PowerShell para crear una entidad de servicio con el cmdlet New-AzADServicePrincipal.

Compruebe el contexto de la sesión de Azure PowerShell para asegurarse de que está trabajando en la suscripción correcta. Use Set-AzContext si necesita cambiar la suscripción.

Get-AzContextEjecute el siguiente comando para crear una entidad de servicio y asignarle el rol de incorporación de Azure Connected Machine para la suscripción seleccionada. Una vez creada la entidad de servicio, imprimirá el id. y el secreto de la aplicación. El secreto es válido durante 1 año, después del cual deberá generar un nuevo secreto y actualizar los scripts con el nuevo secreto.

$sp = New-AzADServicePrincipal -DisplayName "Arc server onboarding account" -Role "Azure Connected Machine Onboarding" $sp | Format-Table AppId, @{ Name = "Secret"; Expression = { $_.PasswordCredentials.SecretText }}AppId Secret ----- ------ aaaaaaaa-bbbb-cccc-dddd-eeeeeeeeeeee PASSWORD_SHOWN_HERELos valores de las siguientes propiedades se usan con los parámetros que se pasan a

azcmagent:- El valor de la propiedad AppId se usa para el valor del parámetro

--service-principal-id - El valor de la propiedad secreta se usa para el parámetro

--service-principal-secretque se usa para conectar el agente.

- El valor de la propiedad AppId se usa para el valor del parámetro

Generación del script de instalación desde Azure Portal

Use Azure Portal para crear un script que automatice la descarga e instalación del agente y establezca la conexión con Azure Arc. Para completar el proceso, haga lo siguiente:

En el explorador, vaya a Azure Portal.

En la página Máquinas: Azure Arc, seleccione Agregar o crear en la esquina superior izquierda y, después, seleccione Agregar una máquina en el menú desplegable.

En la página Agregar servidores con Azure Arc, seleccione el icono Agregar varios servidores y, a continuación, seleccione Generar script.

En la página Datos básicos, proporcione los valores siguientes:

- Seleccione la Suscripción y el Grupo de recursos de las máquinas.

- En la lista desplegable Región, seleccione la región de Azure en la que se almacenarán los metadatos de los servidores.

- En la lista desplegable Sistema operativo, seleccione el sistema operativo en el que se ejecutará el script.

- Para Método de conectividad, elija cómo debe conectarse el agente de Azure Connected Machine a Internet:

- Punto de conexión público

- Servidor proxy: Escriba la dirección IP del servidor proxy o el nombre y el número de puerto que usará la máquina en el formato

http://<proxyURL>:<proxyport>. - Punto de conexión privado: Seleccione un ámbito y punto de conexión de vínculo privado existente o cree uno nuevo.

- En la sección Autenticación, en la lista desplegable Entidad de servicio, elija Arc-for-servers.

- Seleccione Siguiente.

En la página Etiquetas, revise las etiquetas de ubicación física predeterminadas sugeridas y escriba un valor, o bien especifique una o varias etiquetas personalizadas para que cumplan sus estándares.

Seleccione Siguiente.

En la pestaña Descargar y ejecutar el script, revise la información del resumen y seleccione Descargar. Si todavía necesita realizar cambios, seleccione Anterior.

En Windows, se le pedirá que guarde OnboardingScript.ps1 en su computadora, y en Linux OnboardingScript.sh.

Instalación del agente y conexión a Azure

Tomando la plantilla de script creada anteriormente, puede instalar y configurar el agente de Connected Machine en varias máquinas híbridas de Linux y Windows mediante la herramienta de automatización preferida de su organización. El script realiza pasos similares que se describen en el artículo Conexión de máquinas híbridas a Azure desde Azure Portal. La diferencia radica en el paso final en el que se establece la conexión a Azure Arc con el comando azcmagent mediante la entidad de servicio.

A continuación, se muestran los valores que se configuran en el comando azcmagent que se va a usar para la entidad de servicio.

service-principal-id: identificador único (GUID) que representa el identificador de aplicación de la entidad de servicio.service-principal-secret: contraseña de la entidad de servicio.tenant-id: El identificador único (GUID) que representa la instancia dedicada de Microsoft Entra ID.subscription-id: El id. de suscripción (GUID) de la suscripción de Azure en la que quiere que estén las máquinas.resource-group: El nombre del grupo de recursos al que desea que pertenezcan las máquinas conectadas.location: consulte Regiones de Azure compatibles. Esta ubicación puede ser la misma u otra diferente que la del grupo de recursos.resource-name: (opcional) se usa para la representación de recursos de Azure de la máquina local. Si no especifica este valor, se usa el nombre de host de la máquina.

Para obtener más información sobre la herramienta de línea de comandos azcmagent, revise la referencia de Azcmagent.

Nota:

El script de Windows PowerShell solo admite la ejecución desde una versión de 64 bits de Windows PowerShell.

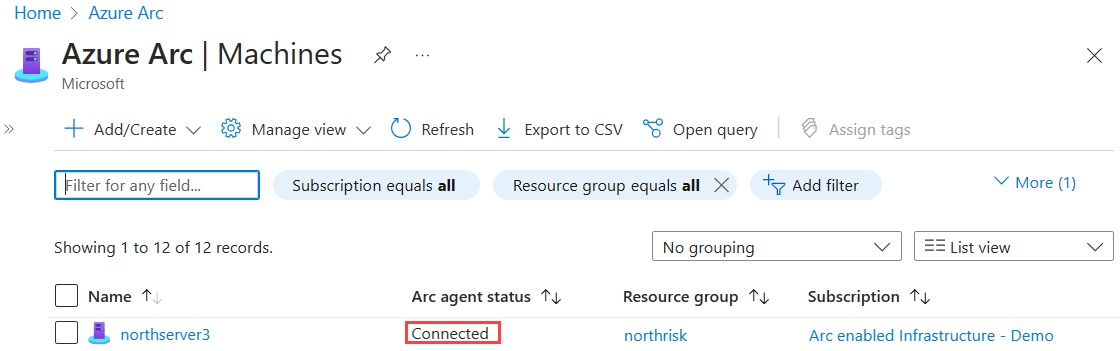

Después de instalar el agente y configurarlo para que se conecte a los servidores habilitados para Azure Arc, vaya a Azure Portal a fin de comprobar que el servidor se ha conectado correctamente. Vea las máquinas en Azure Portal.

Pasos siguientes

- Examine la guía de planeamiento e implementación para planear la implementación de servidores habilitados para Azure Arc a cualquier escala e implementar la administración y supervisión centralizadas.

- Aprenda a solucionar problemas de conexión del agente.

- Aprenda a administrar las máquinas con Azure Policy para tareas como la configuración de invitado de la máquina virtual, la comprobación de que las máquinas informan al área de trabajo de Log Analytics esperada, la supervisión con información de máquinas virtuales y mucho más.