Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Nota:

La instancia administrada de SCOM de Azure Monitor ya no cuenta con soporte técnico y está programada para ser descontinuada el 30 de septiembre de 2026. Este contenido ya no se actualizará. Se recomienda Azure Monitor o System Center Operations Manager como solución alternativa, según sus requisitos.

En este artículo se describe cómo configurar el firewall de red y las reglas del grupo de seguridad de red (NSG) de Azure.

Requisitos previos de red

En esta sección se describen los requisitos previos de red con tres ejemplos de modelos de red.

Establecimiento de conectividad directa (línea de visión) entre el controlador de dominio y la red de Azure

Asegúrese de que hay conectividad de red directa (línea de visión) entre la red del controlador de dominio deseado y la subred de Azure (red virtual) donde desea implementar una instancia administrada de SCOM. Asegúrese de que hay conectividad de red directa (línea de visión) entre las cargas de trabajo o los agentes y la subred de Azure en la que se implementa la instancia administrada de SCOM.

Se requiere conectividad directa para que todos los recursos siguientes se puedan comunicar entre sí a través de la red:

- Controlador de dominio

- Agentes

- Componentes de System Center Operations Manager, como la consola del operador

- Componentes de instancia administrada de SCOM, como servidores de administración

Los tres modelos de red distintos siguientes se representan visualmente para crear la instancia administrada de SCOM.

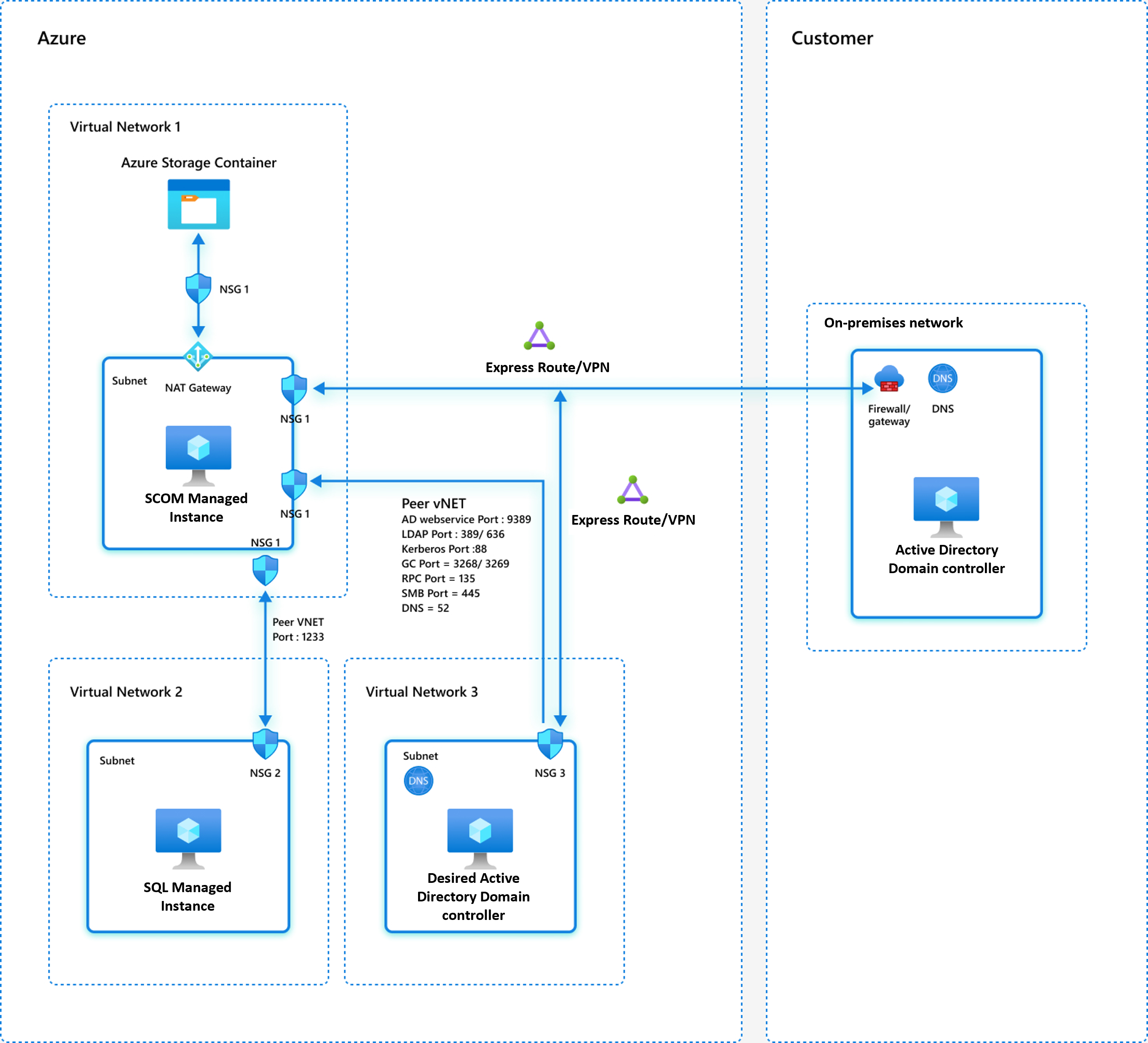

Modelo de red 1: el controlador de dominio se encuentra en el entorno local

En este modelo, el controlador de dominio deseado se encuentra dentro de la red local. Debe establecer una conexión de Azure ExpressRoute entre la red local y la subred de Azure que se usa para la instancia administrada de SCOM.

Si el controlador de dominio y otro componente son locales, debe establecer la línea de visión a través de ExpressRoute o una red privada virtual (VPN). Para obtener más información, consulte la documentación de ExpressRoute y la documentación de Azure VPN Gateway.

El siguiente modelo de red muestra dónde se encuentra el controlador de dominio deseado dentro de la red local. Existe una conexión directa (a través de ExpressRoute o VPN) entre la red local y la subred de Azure que se usa para la creación de la instancia administrada de SCOM.

Modelo de red 2: el controlador de dominio se hospeda en Azure

En esta configuración, el controlador de dominio designado se hospeda en Azure y debe establecer una conexión ExpressRoute o VPN entre la red local y la subred de Azure. Se usa para la creación de la instancia administrada de SCOM y la subred de Azure que se usa para el controlador de dominio designado. Para obtener más información, consulte ExpressRoute y VPN Gateway.

En este modelo, el controlador de dominio deseado permanece integrado en el bosque de dominio local. Sin embargo, ha elegido crear un controlador de Active Directory dedicado en Azure para admitir recursos de Azure que dependen de la infraestructura de Active Directory local.

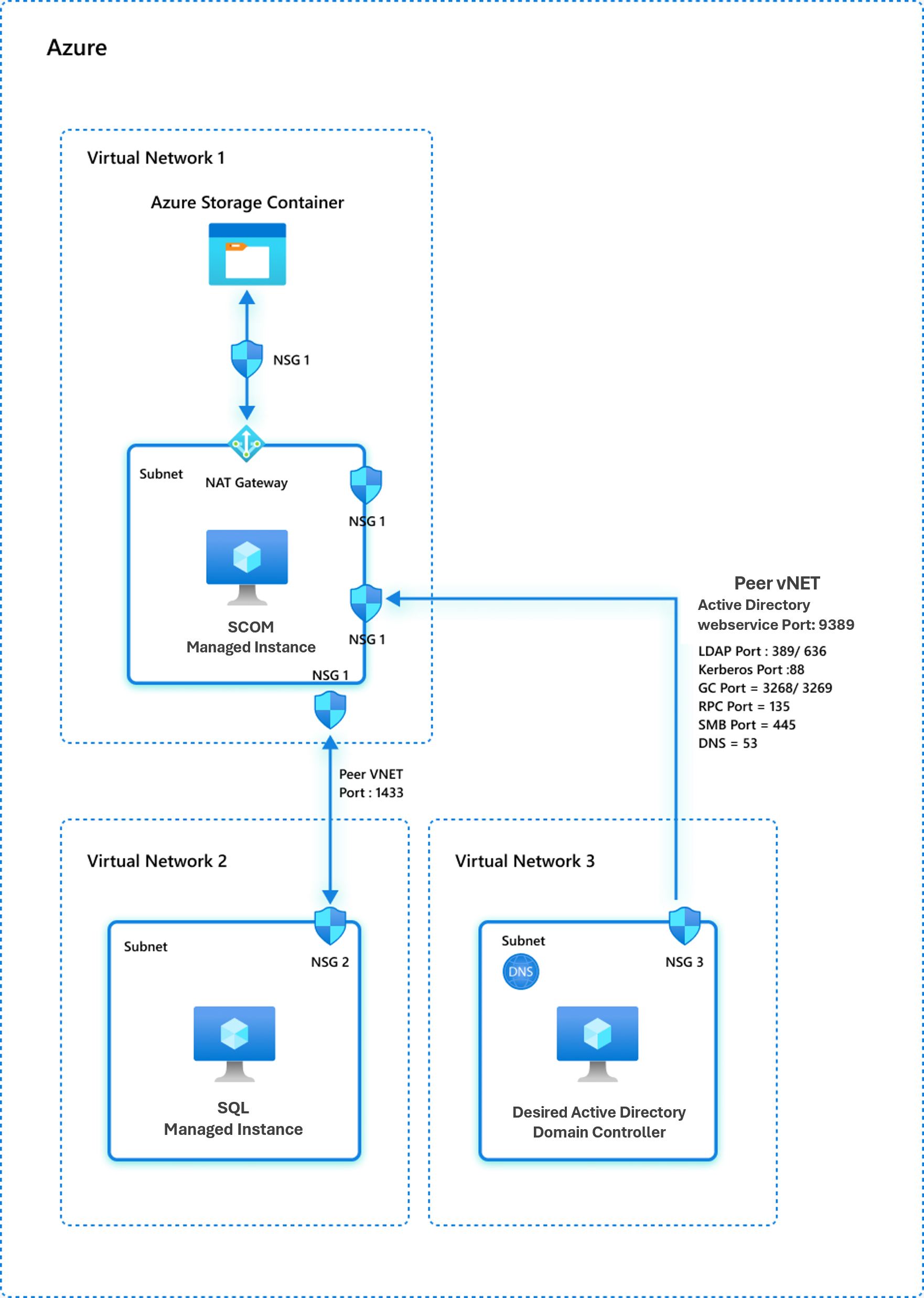

Modelo de red 3: el controlador de dominio y las instancias administradas de SCOM están en redes virtuales de Azure

En este modelo, tanto el controlador de dominio deseado como las instancias administradas de SCOM se colocan en redes virtuales independientes y dedicadas en Azure.

Si el controlador de dominio que desea y todos los demás componentes están en la misma red virtual de Azure (un controlador de dominio activo convencional) sin presencia local, ya tiene una línea de visión entre todos los componentes.

Si el controlador de dominio que desea y todos los demás componentes están en diferentes redes virtuales de Azure (un controlador de dominio activo convencional) sin presencia local, debe realizar el emparejamiento de red virtual entre todas las redes virtuales que están en la red. Para más información, vea el artículo Emparejamiento de redes virtuales en Azure.

Tenga en cuenta los siguientes problemas para los tres modelos de red mencionados anteriormente:

Asegúrese de que la subred de instancia administrada de SCOM puede establecer conectividad con el controlador de dominio designado configurado para Azure o la instancia administrada de SCOM. Además, asegúrese de que la resolución de nombres de dominio dentro de la subred de instancia administrada de SCOM enumera el controlador de dominio designado como la entrada superior entre los controladores de dominio resueltos para evitar una latencia de red o problemas de rendimiento y firewall.

Los puertos siguientes en el controlador de dominio designado y el sistema de nombres de dominio (DNS) deben ser accesibles desde la subred de instancia administrada de SCOM:

Puerto TCP 389 o 636 para LDAP

Puerto TCP 3268 o 3269 para el catálogo global

Puerto TCP y UDP 88 para Kerberos

Puerto TCP y UDP 53 para DNS

TCP 9389 para el servicio web de Active Directory

TCP 445 para SMB

TCP 135 para RPC

Las reglas internas de firewall y NSG deben permitir la comunicación desde la red virtual de instancia administrada de SCOM y el controlador de dominio o DNS designados para todos los puertos enumerados anteriormente.

La red virtual de Azure SQL Managed Instance y la instancia administrada de SCOM deben emparejarse para establecer la conectividad. En concreto, el puerto 1433 (puerto privado) o 3342 (puerto público) debe ser accesible desde la instancia administrada de SCOM a la instancia administrada de SQL. Configure las reglas de NSG y las reglas de firewall en ambas redes virtuales para permitir los puertos 1433 y 3342.

Permita la comunicación en los puertos 5723, 5724 y 443 desde la máquina que se supervisa a la instancia administrada de SCOM.

Si la máquina es local, configure las reglas de NSG y las reglas de firewall en la subred de instancia administrada de SCOM y en la red local donde se encuentra la máquina supervisada para asegurarse de que se puede acceder a los puertos esenciales especificados (5723, 5724 y 443) desde la máquina supervisada a la subred de instancia administrada de SCOM.

Si la máquina está en Azure, configure las reglas de NSG y las reglas de firewall en la red virtual de instancia administrada de SCOM y en la red virtual donde se encuentra la máquina supervisada para asegurarse de que se puede acceder a los puertos esenciales especificados (5723, 5724 y 443) desde la máquina supervisada a la subred de instancia administrada de SCOM.

Requisitos de firewall

Para funcionar correctamente, la instancia administrada de SCOM debe tener acceso al número de puerto y las direcciones URL siguientes. Configure las reglas de firewall y NSG para permitir esta comunicación.

| Resource | Port | Dirección | Etiquetas de servicio | Fin |

|---|---|---|---|---|

| *.blob.core.windows.net | 443 | Salida | Storage | Azure Storage |

| management.azure.com | 443 | Salida | AzureResourceManager | Azure Resource Manager |

| gcs.prod.monitoring.core.windows.net *.prod.warm.ingest.monitor.core.windows.net |

443 | Salida | AzureMonitor | Registros de instancia administrada de SCOM |

| *.prod.microsoftmetrics.com *.prod.hot.ingest.monitor.core.windows.net *.prod.hot.ingestion.msftcloudes.com |

443 | Salida | AzureMonitor | Métricas de instancia administrada de SCOM |

| *.workloadnexus.azure.com | 443 | Salida | Servicio Nexus | |

| *.azuremonitor-scommiconnect.azure.com | 443 | Salida | Servicio de enlace |

Importante

Para minimizar la necesidad de estar permanentemente en contacto tanto con el administrador de Active Directory como con el administrador de red, consulte Comprobación automática. En el artículo se describen los procedimientos que el administrador de Active Directory y el administrador de red usan para validar sus cambios de configuración y garantizar su implementación correcta. Este proceso reduce las interacciones innecesarias entre el administrador de Operations Manager y el administrador de Active Directory y el administrador de red. Esta configuración ahorra tiempo a los administradores.