Configuración de un dominio personalizado para Azure SignalR Service

Además del dominio predeterminado proporcionado con Azure SignalR Service, también puede agregar un dominio DNS personalizado al servicio. En este artículo, aprenderá a agregar un dominio personalizado a SignalR Service.

Nota:

Los dominios personalizados son una característica de nivel Premium. Los recursos de nivel estándar se pueden actualizar a Premium sin tiempo de inactividad.

Para configurar un dominio personalizado, debe:

- Incorporar un certificado de dominio personalizado.

- Crear un registro CNAME de DNS.

- Agregar el dominio personalizado.

Requisitos previos

- Un dominio personalizado registrado a través de Azure App Service o de un registrador de terceros.

- Una cuenta de Azure con una suscripción activa.

- Si no tiene ninguna, puede crear una gratis.

- Un grupo de recursos de Azure.

- Un recurso de Azure SignalR Service.

- Una instancia de Azure Key Vault.

- Un certificado SSL de dominio personalizado almacenado en una instancia de Key Vault. Consulte Introducción a los certificados de Key Vault

- Una zona de Azure DNS. (Opcional)

Incorporación de un certificado personalizado

Para poder agregar un dominio personalizado, es preciso agregar antes un certificado SSL personalizado. SignalR Service accede al certificado almacenado en un almacén de claves a través de una identidad administrada.

Hay tres pasos para agregar un certificado de dominio.

- Habilitar la identidad administrada en SignalR Service.

- Conceda a la identidad administrada acceso a su almacén de claves.

- Agregar un certificado personalizado a SignalR Service.

Habilitar la identidad administrada en SignalR Service

Puede usar una identidad administrada asignada por el sistema o por el usuario. En este artículo se muestra el uso de una identidad administrada asignada por el sistema.

En Azure Portal, vaya a un recurso de SignalR Service.

Seleccione Identidad en el menú de la izquierda.

En la pestaña System assigned, establezca la opción Status en On.

Seleccione Guardar y, después, Sí cuando se le solicite para habilitar la identidad administrada asignada por el sistema.

Una vez creada la identidad, se muestra el identificador de objeto (entidad de seguridad). SignalR Service usará el identificador de objeto de la identidad administrada asignada por el sistema para acceder al almacén de claves. El nombre de la identidad administrada es el mismo que el nombre de la instancia de SignalR Service. En la siguiente sección, deberá buscar la entidad de seguridad (identidad administrada) mediante el nombre o el identificador de objeto.

Concesión de acceso a la identidad administrada a su almacén de claves

SignalR Service usa una identidad administrada para acceder a Key Vault. Debe conceder permiso a la identidad administrada para acceder a su almacén de claves.

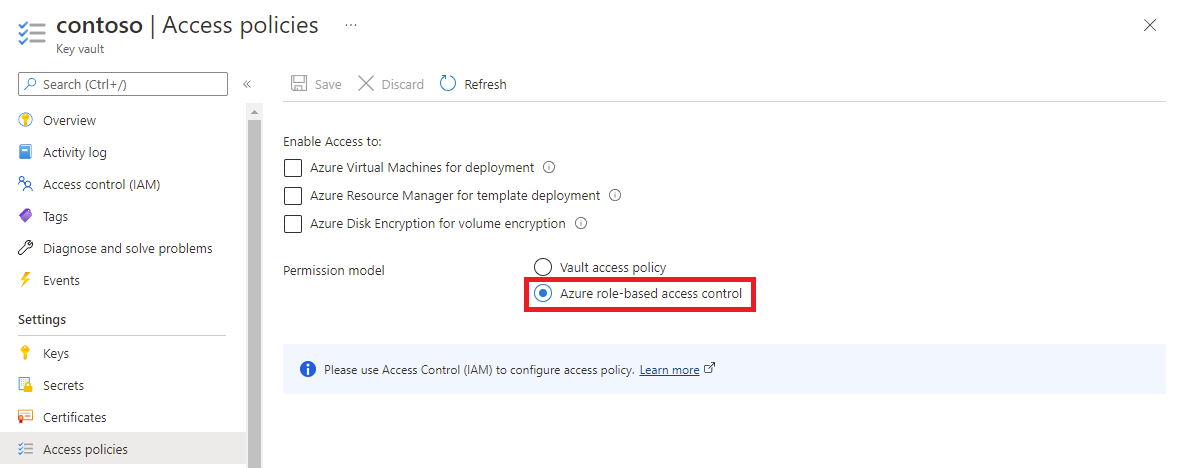

Los pasos necesarios para conceder permiso dependen de si seleccionó la directiva de acceso del almacén o el control de acceso basado en rol de Azure como modelo de permisos del almacén de claves.

Si usa la directiva de acceso del almacén como modelo de permisos del almacén de claves, siga este procedimiento para agregar una nueva directiva de acceso.

Vaya al recurso de Key Vault.

Seleccione Directivas de acceso en el menú izquierdo.

Seleccione Crear.

En la pestaña Permisos:

- Seleccione Obtener en Permisos de secretos.

- Seleccione Obtener en Permisos de certificados.

Seleccione Siguiente para ir a la pestaña Entidad de seguridad.

Escriba el identificador de objeto de la identidad administrada en el cuadro de búsqueda.

Seleccione la identidad administrada en los resultados de la búsqueda.

Seleccione la pestaña Revisar y crear.

Seleccione Crear en la pestaña Revisar y crear.

La identidad administrada de la instancia de SignalR Service aparece en la tabla de directivas de acceso.

Adición de un certificado personalizado a SignalR Service

Siga estos pasos para agregar el certificado personalizado a SignalR Service:

En Azure Portal, vaya al recurso de SignalR Service.

En el panel de menús, seleccione Dominio personalizado.

En Certificado personalizado, haga clic en Agregar.

Escriba el nombre del certificado personalizado.

Haga clic en Seleccionar en Key Vault para elegir un certificado de almacén de claves. Después de seleccionar el siguiente URI base de Key Vault, el Nombre secreto de Key Vault debe completarse automáticamente. Asimismo, también puede rellenar estos campos manualmente.

De forma opcional, puede especificar una versión del secreto de Key Vault si quiere anclar el certificado a una versión específica.

Seleccione Agregar.

SignalR Service recuperará el certificado y validará su contenido. Cuando se realice correctamente, el estado de aprovisionamiento del certificado será Correcto.

Creación de un registro CNAME de dominio personalizado

Debe crear un registro CNAME para el dominio personalizado en una zona de Azure DNS o con el servicio de registrador de terceros. El registro CNAME crea un alias del dominio personalizado al dominio predeterminado de SignalR Service. SignalR Service usa el registro para validar la propiedad del dominio personalizado.

Por ejemplo, si el dominio predeterminado es contoso.service.signalr.net y el dominio personalizado es contoso.example.com, debe crear un registro CNAME en example.com.

Una vez creado el registro CNAME, puede realizar una búsqueda DNS para ver la información de CNAME. En el ejemplo, la salida del comando linux dig (búsqueda DNS) debe ser similar a esta salida:

contoso.example.com. 0 IN CNAME contoso.service.signalr.net.

Si usa la zona de Azure DNS, consulte Administración de registros DNS para aprender a agregar un registro CNAME.

Si usa otros proveedores de DNS, siga la guía del proveedor para crear un registro CNAME.

Agregar un dominio personalizado

Ahora agregue el dominio personalizado a SignalR Service.

En Azure Portal, vaya al recurso de SignalR Service.

En el panel de menús, seleccione Dominio personalizado.

En Dominio personalizado, seleccione Agregar.

Escriba un nombre para el dominio personalizado.

Escriba el nombre de dominio completo del dominio personalizado; por ejemplo,

contoso.com.Seleccione un certificado personalizado que se aplique al dominio personalizado.

Seleccione Agregar.

Comprobar un dominio personalizado

Para comprobar el dominio personalizado, puede usar la API de mantenimiento. La API de mantenimiento es un punto de conexión público que devuelve el estado de mantenimiento de la instancia de SignalR Service. La API de mantenimiento está disponible en https://<your custom domain>/api/health.

A continuación, se proporciona un ejemplo para usar cURL:

PS C:\> curl.exe -v https://contoso.example.com/api/health

...

> GET /api/health HTTP/1.1

> Host: contoso.example.com

< HTTP/1.1 200 OK

Esta opción debe devolver el código de estado 200 sin ningún error de certificado.

Acceso a Key Vault en redes privadas

Si ha configurado un punto de conexión privado en un almacén de claves, SignalR Service no podrá acceder al almacén a través de una red pública. Puede conceder a SignalR Service acceso a dicho almacén a través de una red privada mediante la creación de un punto de conexión privado compartido.

Después de crear un punto de conexión privado compartido, puede agregar un certificado personalizado como se describe en la sección Agregar un certificado personalizado a la SignalR Service anterior.

Importante

No es preciso cambiar el dominio en el identificador URI del almacén de claves. Por ejemplo, si identificador URI base del almacén de claves es https://contoso.vault.azure.net, siga usándolo para configurar certificados personalizados.

No es necesario permitir explícitamente las direcciones IP de SignalR Service en la configuración del firewall del almacén de claves. Para más información, consulte Diagnóstico de problemas de configuración de vínculos privados en Azure Key Vault.

Rotación de certificados

Si no especifica una versión secreta al crear un certificado personalizado, Azure SignalR Service comprueba periódicamente la versión más reciente en Key Vault. Cuando se observa una nueva versión, se aplica automáticamente. El retraso suele estar dentro de 1 hora.

Como alternativa, también puede anclar un certificado personalizado a una versión secreta específica de Key Vault. Cuando necesite aplicar un nuevo certificado, puede editar la versión secreta y, a continuación, actualizar el certificado personalizado de forma proactiva.

Limpieza

Si no tiene previsto usar los recursos que ha creado en este artículo, puede eliminar el grupo de recursos.

Precaución

Al eliminar un grupo de recursos se eliminan todos los recursos que contiene. Si los recursos que están fuera del ámbito de este artículo existen en el grupo de recursos especificado, también se eliminarán.