Uso de Azure Policy para aplicar la autenticación solo de Microsoft Entra con Azure SQL

Se aplica a:Azure SQL Database

Azure SQL Managed Instance

Este artículo le guía en la creación de una directiva de Azure Policy que aplicará la autenticación solo de Microsoft Entra cuando los usuarios creen una instancia de Azure SQL Managed Instance o un servidor lógico para Azure SQL Database. Para más información sobre la autenticación solo de Microsoft Entra durante la creación de recursos, consulte Creación de un servidor con la autenticación solo de Microsoft Entra habilitada en Azure SQL.

Nota:

Aunque se ha cambiado el nombre de Azure Active Directory (Azure AD) a Microsoft Entra ID, los nombres de directiva contienen actualmente el nombre original de Azure AD, por lo que la autenticación solo de Microsoft Entra y solo de Azure AD se usa indistintamente en este artículo.

En este artículo aprenderá a:

- Crear una directiva de Azure Policy que aplique la creación de servidores lógicos o instancias administradas con la autenticación solo de Microsoft Entra habilitada

- Comprobar el cumplimiento de Azure Policy

Requisito previo

- Tener permisos para administrar Azure Policy. Para más información, consulte Permisos de RBAC de Azure en Azure Policy.

Creación de una directiva de Azure Policy

Para empezar, cree una directiva de Azure Policy que aplique el aprovisionamiento de SQL Database o Instancia administrada con la autenticación exclusiva de Azure AD habilitada.

Vaya a Azure Portal.

Busque el servicio Policy.

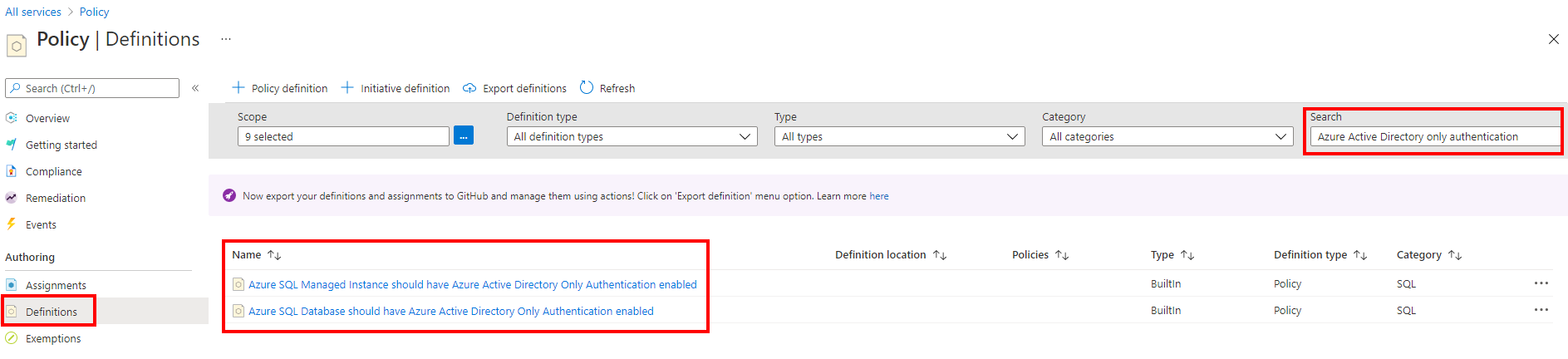

En la sección Creación, seleccione Definiciones.

En el cuadro Buscar, busque Autenticación exclusiva de Azure Active Directory.

Hay dos directivas integradas disponibles para aplicar la autenticación exclusiva de Azure AD. Una es para SQL Database y la otra es para SQL Managed Instance.

- Azure SQL Database debe tener habilitada solo la autenticación de Azure Active Directory

- Azure SQL Managed Instance debe tener habilitada solo la autenticación de Azure Active Directory

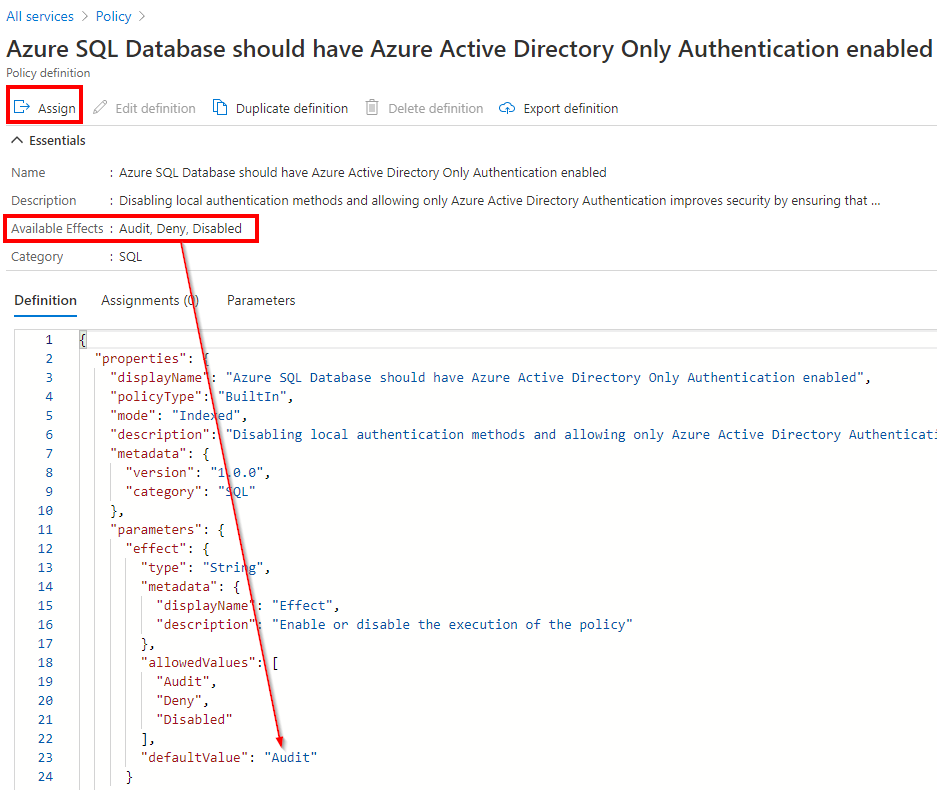

Seleccione el nombre de directiva para el servicio. En este ejemplo, usaremos Azure SQL Database. Seleccione Azure SQL Database debe tener habilitada la autenticación exclusiva de Azure Active Directory.

Seleccione Asignar en el nuevo menú.

Nota:

El script JSON del menú muestra la definición de directiva integrada que se puede usar como plantilla para crear una directiva de Azure Policy personalizada para SQL Database. De forma predeterminada, se estable en

Audit.

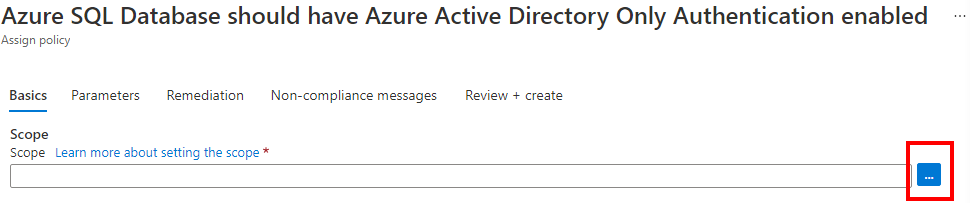

En la pestaña Básico, agregue un Ámbito mediante el selector ( ... ) situado al lado del cuadro.

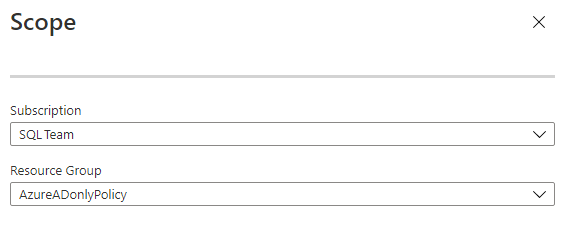

En el panel Ámbito, seleccione la Suscripción en el menú desplegable y seleccione un Grupo de recursos para esta directiva. Cuando haya terminado, use el botón Seleccionar para guardar la selección.

Nota:

Si no selecciona un grupo de recursos, la directiva se aplicará a toda la suscripción.

Una vez de vuelta en la pestaña Básico, personalice el campo Nombre de asignación y proporcione una Descripción opcional. Asegúrese de que Cumplimiento de directivas esté establecido en Habilitado.

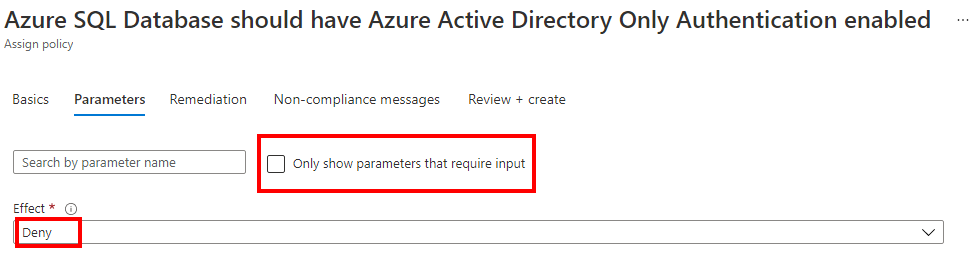

Vaya a la pestaña Parameters (Parámetros). Anule la selección de la opción Only show parameters that require input (Mostrar solo los parámetros que requieren entrada).

En Effect (Efecto), seleccione Deny (Denegar). Esta configuración impide la creación de un servidor lógico sin la autenticación solo de Microsoft Entra habilitada.

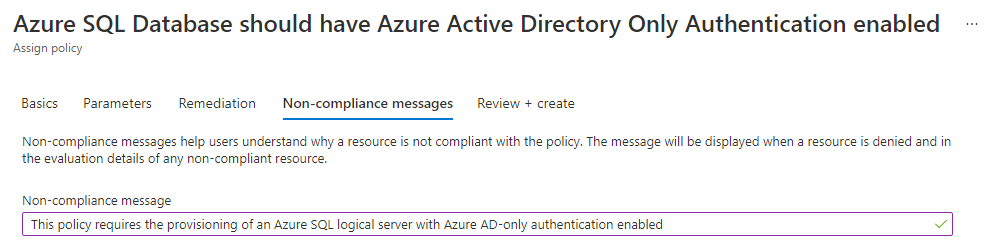

En la pestaña Non-compliance messages (Mensajes de no cumplimiento), puede personalizar el mensaje de la directiva que se muestra si se ha producido una infracción de la directiva. El mensaje permitirá a los usuarios saber qué directiva se ha aplicado durante la creación del servidor.

Seleccione Revisar + crear. Revise la directiva y seleccione el botón Crear.

Nota:

La aplicación de la directiva recién creada puede tardar algún tiempo.

Comprobar cumplimiento de directivas

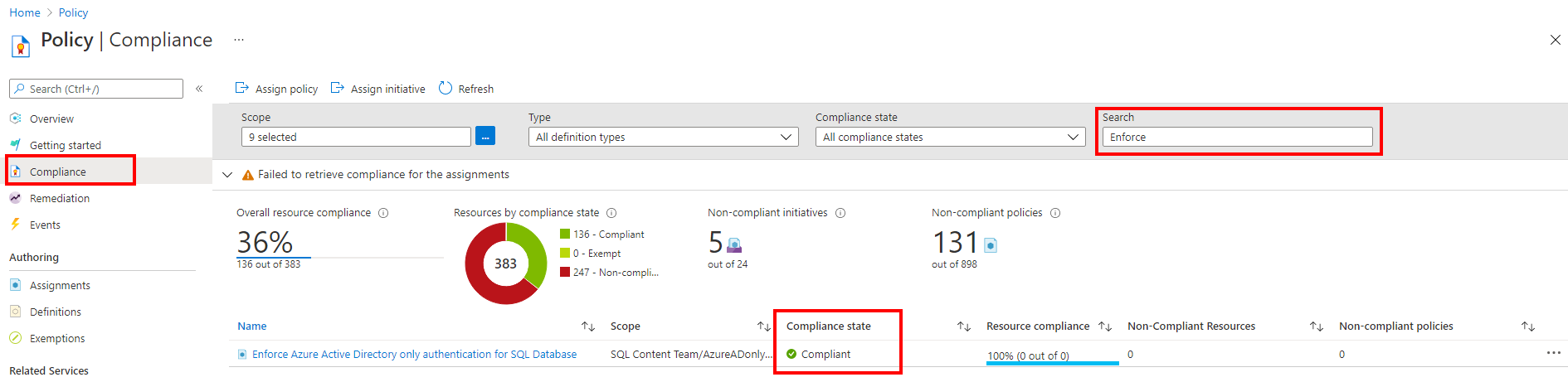

Puede consultar el valor de Cumplimiento en el servicio Policy para ver el estado de cumplimiento.

Busque el nombre de asignación que ha dado anteriormente a la directiva.

Una vez creado el servidor lógico con la autenticación exclusiva de Azure AD, el informe de directiva aumentará el contador en el objeto visual Resources by compliance state (Recursos por estado de cumplimiento). Podrá ver qué recursos son compatibles o no compatibles.

Si el grupo de recursos que se ha elegido para cubrir la directiva contiene servidores ya creados, el informe de directiva indicará los recursos que son compatibles y no compatibles.

Nota:

La actualización del informe de cumplimiento puede tardar algún tiempo. Los cambios relacionados con la creación de recursos o la configuración de la autenticación solo de Microsoft Entra no se notifican inmediatamente.

Aprovisionamiento de un servidor

A continuación, puede intentar aprovisionar un servidor lógico o una instancia administrada en el grupo de recursos al que asignó la directiva de Azure Policy. Si la autenticación exclusiva de Azure AD está habilitada durante la creación del servidor, el aprovisionamiento se realizará correctamente. Si la autenticación exclusiva de Azure AD no está habilitada, se producirá un error en el aprovisionamiento.

Para más información, consulte Creación de un servidor con la autenticación solo de Microsoft Entra habilitada en Azure SQL.

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de